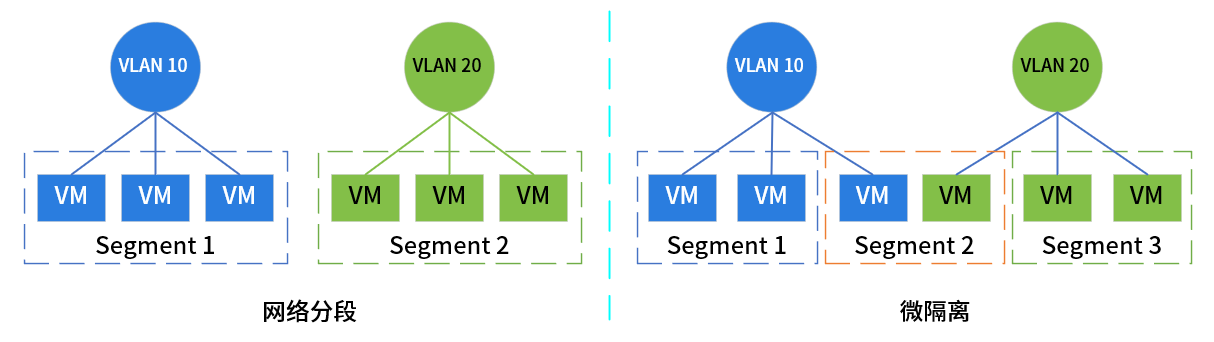

盡管在過去幾年中企業安全架構進行了一系列改進,但有一個重要轉型已經達成共識,那就是企業不能僅依靠外圍邊界的“馬其頓防線”來阻止網絡攻擊者。通過將IT環境劃分為可控的細分區間——即所謂的“微隔離”,能有效解決未經授權的橫向移動的挑戰,使企業能夠安全地隔離工作負載,實現細粒度的網絡保護。

如今,網絡攻擊者正在不斷嘗試繞過安全措施的新方法,因此能夠有效阻斷橫向移動的微隔離已成為主流安全技術之一。

微隔離與SDP和零信任架構的關系

一個典型的基于SDP/微隔離框架的零信任架構

提到微隔離,我們有必要先回顧一下零信任架構的概念。零信任是一個全新的安全機制和構想,即所有資產都必須先經過身份驗證和授權,然后才能啟動與另一資產的通信。SDP是一種零信任實現框架,通過使用微隔離在資產之間創建信任關系,將零信任安全性概念應用于網絡中。SDP可以作為有效的網絡安全控制措施,使組織更能抵御傳統的網絡安全攻擊。因此,微隔離是基于SDP實現零信任架構的重要技術,但是與很多新興技術一樣,SDP也有很多實現方法和路徑,不同的企業需要根據自身需求以及不同方法的優缺點來選擇適合自己的道路。

微隔離的工作原理

微隔離不僅是網絡性能和管理分段技術所邁出的一步,也是專門為解決關鍵網絡安全問題而設計的,可以降低風險并使安全性能夠適應不斷變化的IT環境。

過去二十年間,信息安全專家們已經大量探討了零信任技術的各種實施方案和潛在問題。瞻博網絡(Juniper)技術安全負責人Trevor Pott認為:“微隔離是'安全簡化'的實現,”它擁有自動化和編排工具,提供詳細報告和復雜的圖形用戶界面。他補充說:“如今,我們不再有任何借口不去做我們20年前就應該做的事情。”

微隔離通過單個中央策略將安全性實施分配到每個單獨的系統。網絡安全提供商OPAQ的首席技術官湯姆·克羅斯(Tom Cross)解釋說:“微隔離使整個企業網絡(而不只是在邊界)可以執行精細的安全策略。”“這種方法是必要的,因為外圍安全有時會失敗,并且因為云計算的應用普及,網絡外圍正變得千瘡百孔。”

微隔離仍然依靠傳統的網絡安全技術,例如訪問控制網絡。IT服務提供商Entrust Solutions的IT主管兼網絡安全專家Brad Willman表示:“微隔離的獨特之處在于,這些(傳統)安全方法適用于微隔離網絡中的各個工作負載。”

微隔離已經吸引了許多企業和機構的關注。IT咨詢公司Kelser的高級咨詢工程師Andrew Tyler認為:“微隔離是一種策略,它不僅可以防止數據泄露,而且還可以通過將泄露限制在網絡的一個局部來極大地減少破壞(如果發生)。”

不同的微隔離方法

Cross建議,技術高明的攻擊者在嘗試滲透企業資源時會采用多個步驟,因此基礎架構防御者應考慮在每個步驟上建立控制措施。他說:“系統之間的內部橫向化移動在最近的安全事件中起了關鍵作用,諸如Mimikatz和Bloodhound之類的工具為攻擊者提供了豐富的功能。”“微隔離可以有效切斷防御者在內部網絡中傳播的潛在路徑,使防御者能夠有效破壞攻擊行動。”

需要重點指出的是,微隔離不僅是面向數據中心的技術。Cross說:“許多安全事件始于最終用戶工作站,因為員工單擊釣魚鏈接,或者他們的系統受到其他方式的破壞。”從最初的感染點開始,攻擊者可以流竄到整個企業網絡。他解釋說:“微隔離平臺應該能夠通過單個控制臺在數據中心,云工作負載和最終用戶工作站上實施策略。”“它還應該能夠阻止攻擊在任何這些環境中的橫向傳播。”

與許多新興技術一樣,安全供應商正從各個方向著手實現微隔離方案。三種傳統的微隔離類型是基于主機代理的微隔離,基于虛擬機監控程序和網絡隔離。

(1) 基于主機代理。這種微隔離類型依賴位于端點中的代理。所有數據流都是可見的并將其中繼到中央管理器,這種方法可以減輕發現挑戰性協議或加密流量的麻煩。主機代理技術通常被認為是一種高效的微隔離方法。“由于受感染的設備是主機,因此良好的主機策略甚至可以阻止問題進入網絡,”軟件開發和IT服務初創公司Mulytic Labs的CTO David Johnson說道。但是,它要求所有主機都安裝軟件,“對遺留操作系統和舊系統可能并不友好”。

(2) 基于虛擬機監控程序。使用這種微隔離,所有流量都流經管理程序。Johnson解釋說:“監視虛擬機管理程序流量的能力意味著人們可以使用現有的防火墻,并且可以根據日常運營實例的需要將策略轉移至新的虛擬機管理程序。”這種方法的缺點是虛擬機管理程序分段通常不適用于云環境、容器或裸機。他建議說:“在能夠派上用場的場景中,基于虛擬機監控程序的方法非常有效。”

(3) 網絡隔離。這種方法基本上是對現有安全架構的擴展,它基于訪問控制列表(ACL)和其他經過時間檢驗的方法進行細分。約翰遜說:“到目前為止,這是最簡單的方法,因為大多數網絡專業人員都熟悉這種方法。”“但是,大型網絡段可能無法實現微隔離,并且這種做法在大型數據中心中管理起來可能既復雜又昂貴。”

在購買微隔離工具時,重要的是要記住,并非所有微隔離產品都能很好地適合這三個基本類別。許多供應商正在探索提供彈性網絡微隔離的新方法和改進的方法,例如機器學習和AI 監控。在投入任何特定的微隔離產品之前,請確保詳細了解供應商的特定技術方法,以及是否與企業自身的架構和運營要求存在兼容性問題。

微隔離的缺點

盡管優點一大堆,但微隔離也帶來了一些應用和操作方面的挑戰。當有供應商向你兜售“一鍵式”解決方案的時候,企業安全主管尤其需要警惕,因為微隔離的初始部署通常會特別麻煩。Tyler警告說:“實施微隔離對有些業務和應用可能會具有破壞性。”“您可能會發現一些不支持微隔離的關鍵業務功能和應用打嗝。”

另一個潛在的絆腳石是制定解決每個內部系統需求的策略。對于很多企業而言,這可能是一個復雜且耗時的過程,因為在重新權衡和定義IT政策及其含義時,可能會發生內部斗爭。Cross觀察到:“在大多數組織中,任何對內部控制的觸動都會阻力重重。”

當高敏感度資產和低敏感度資產同時存在于同一安全邊界內時,了解不同網絡通信所需匹配的端口和協議(以及方向)是很重要的。實施不當會導致網絡意外中斷。NCC集團北美公司技術總監,關鍵基礎設施防御專家達蒙·斯莫爾(Damon Small)表示:“此外,請記住,實施微隔離所需的更改可能需要停機,因此精心計劃很重要。” 。

微隔離技術一般都支持各種流行操作系統(例如Linux、Windows和MacOS)環境。但對于使用大型機或其他舊技術的組織而言,微隔離技術的兼容性并不樂觀。Cross警告說:“他們可能發現微隔離軟件不適用于這些遺留平臺。”

微隔離入門

要成功部署微隔離,必須對網絡體系結構以及受支持的系統和應用程序有詳細的了解。Small指出:“具體來說,企業應該知道系統之間如何通信。”“具體可能需要與供應商緊密合作或進行詳細分析,以確定應將微隔離放置在何處以及如何以不中斷生產的方式來放置微分段。”

啟動微隔離計劃的最佳方法是制定詳細的資產管理計劃。Pott說:“在全面掌握網絡資產并設計出一些方法對這些系統進行分類之前,您無法對如何分割網絡做出理性的決定。”

解決了資產發現、分類和管理自動化問題后,IT環境才算是為微隔離準備就緒。Pott建議說:“現在,安全主管們是時候到安全廠商那里購物了,并提出很多有關總擁有成本,集成能力,可擴展性的尖銳問題。”

Cross觀察到,微隔離平臺的性能取決于執行策略。他說:“用戶需要了解攻擊者的攻擊環節和步驟,并確保其策略能切斷最有價值的途徑,這一點很重要。”“一些簡單的規則可以將Windows Networking、RDP服務和SSH在內部網絡上的使用范圍縮小到特定用戶,從而可以抵御流行的攻擊技術,而不會干擾業務流程。”

電子發燒友App

電子發燒友App

評論