理論基礎

1.木馬根據分類可以分為

1.1.遠控木馬:能夠遠程控制感染主機,實現遠程監控、文件操作、網絡攻擊等功能;

1.2.密碼盜取木馬:通過記錄用戶輸入的鍵盤記錄或屏幕截圖方式竊取用戶的密碼或賬號信息;

1.3.釣魚木馬:通過偽裝成銀行網站、商場等形式,欺騙用戶輸入敏感信息,從而竊取用戶的敏感信息;

1.4.加密木馬:通過將用戶的文件加密,并要求用戶支付贖金才能解密,從而達到敲詐的目的;

1.5.下載木馬:能夠感染主機上下載其他惡意軟件,比如廣告軟件。

2.遠程控制的木馬,它可以對目標計算機進行交互性訪問(實時或非實時),可以下發相應的指令觸發惡意軟件的功能,也能獲取目標的各種數據。其交互性是雙向的(攻擊者-被控制端)。

3.情報的IOC往往是域名、IP、URL形式(有時也會包括SSL證書、HASH等形式),這種IOC可以推送到不同的安全設備中,如NGFW、IPS、SIEM等,進行檢測發現甚至實時阻截。這類情報基本上都會提供危害等級、攻擊團伙、惡意家族等更豐富的上下文信息,來幫助確定事件優先級并指導后續安全響應活動。威脅情報最普遍的使用場景,就是利用IOC情報( Indicators of Compromise)進行日志檢測,發現內部被攻陷的主機等重要風險。

4.DarkComet它是由 Jean-Pierre Lesueur(稱為 DarkCoderSc)開發的遠程訪問木馬(稱為 RAT),在 2012 年初開始擴散,它用于許多有針對性的攻擊,能夠通過網絡攝像頭拍照或屏幕截圖,通過連接到 PC 的麥克風竊聽對話,并獲得對受感染機器的完全控制。

5.DarkComet 主要功能:遠控,對用戶行為進行監控并為攻擊者開啟 SYSTEM 后門,竊取用戶信息并回傳竊取的信息發送給攻擊者,同時還可以下載其他惡意軟件。

基礎分析

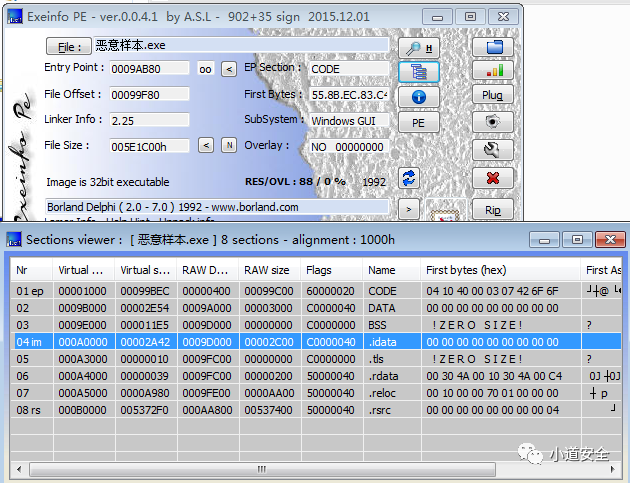

從下圖看,該樣本大小并不是很大,也沒有進行數字簽名。

通過下圖工具查看到,該樣本是Delphi語言開發的。相信它是80后才能接觸到的開發語言,所以使用這個語言基本是上年紀了,delphi在一些早期發展起來的公司的內部工具或系統還會存在低維開發。

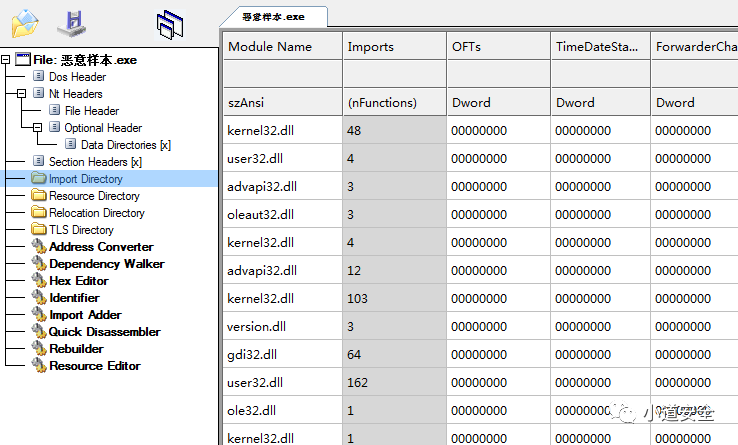

從下圖的工具分析出,該樣本并沒有依賴第三方的dll模塊,所以主要功能實現都集中在惡意樣本這個exe應用程序中。

靜態基礎分析是不好分析出具體的功能和數據,接下來就重點動態分析下該exe樣本。

動態分析

1.基礎隱藏啟動

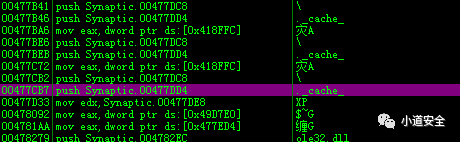

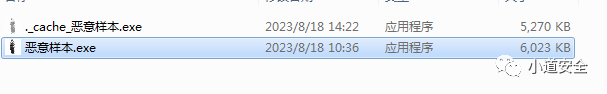

點擊啟動病毒樣本程序后,它會先將原始的軟件通過重命名為._cache_惡意樣本.exe并進行設置隱藏保存,在去運行已感染病毒的exe程序。所以._cache_惡意樣本.exe它是原始未感染的程序。

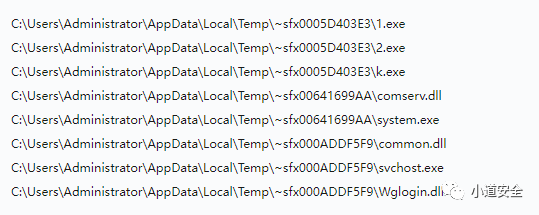

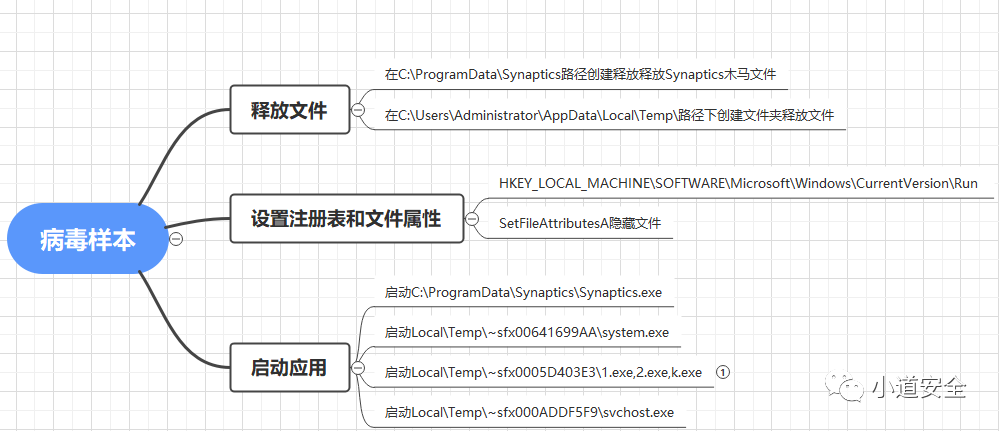

2.釋放文件

樣本啟動后,將所有要釋放的文件在指定路徑下,進行創建文件夾然后在文件夾下釋放樣本文件。

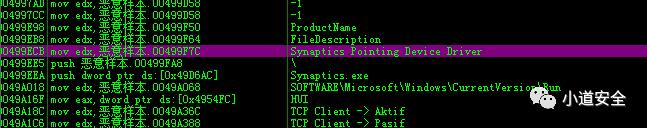

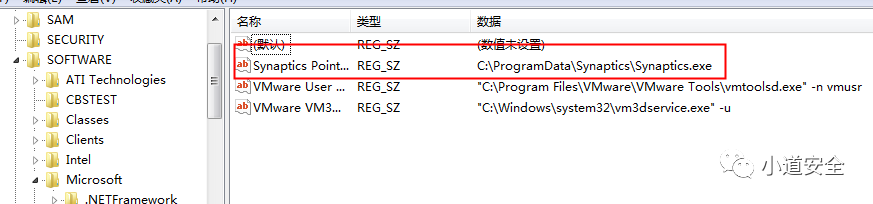

3.設置自啟動

通過往注冊表

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun路徑下寫入應用程序信息,實現程序的自啟動的行為。

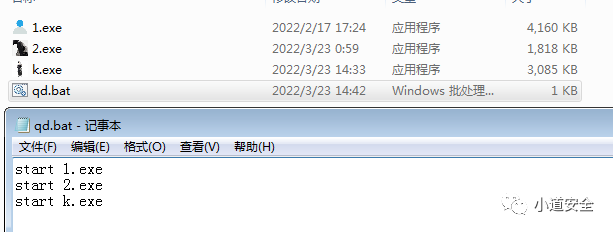

4.啟動程序

通過執行命令調用bat文件,bat文件里面實現的是啟動三個應用程序功能。

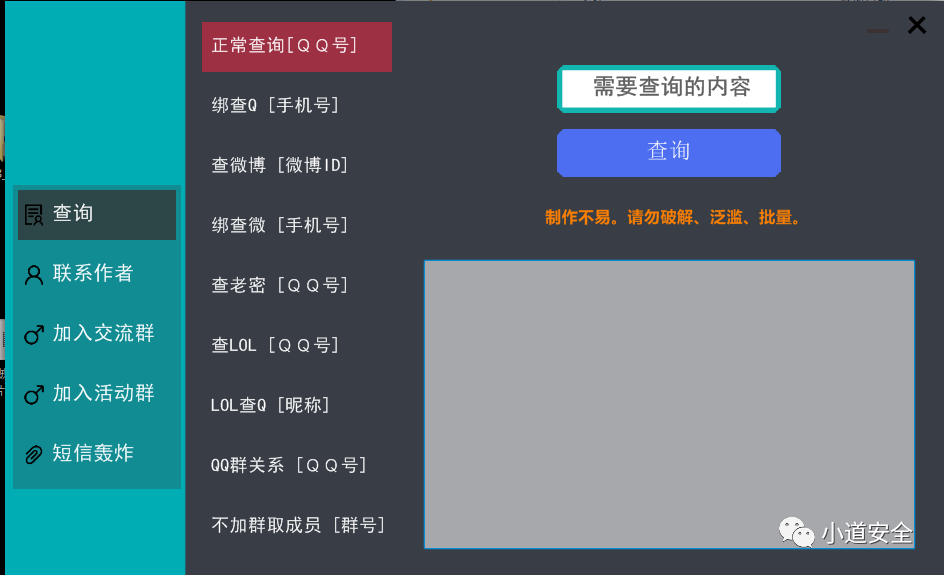

下圖是真正的應用程序的功能,它號稱能進行查詢QQ相關信息和對指定手機號碼進行短信轟炸功能。

5.查詢和短信轟炸

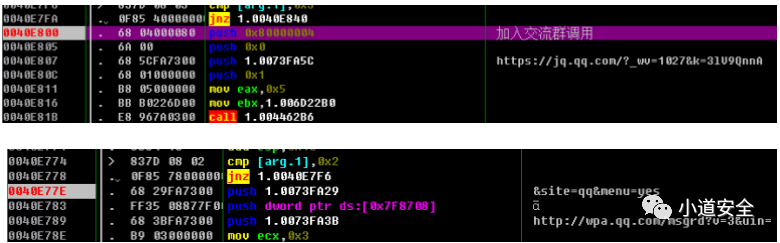

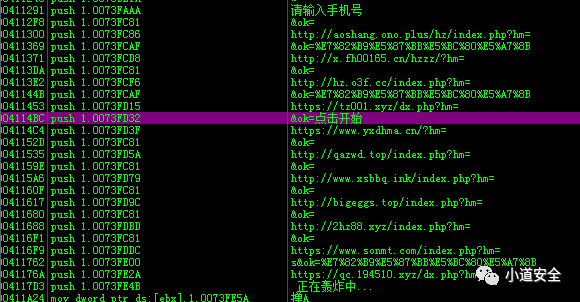

查詢qq相關功能都是通過調用執行qq相關的接口去查詢獲取信息的。

短信轟炸功能是通過設定的幾個指定域名,再循環通過設定手機號碼去注冊域名里面的用戶,然后實現短信轟炸功能。

下圖是整個應用分析功能的概述小結:

功能分析

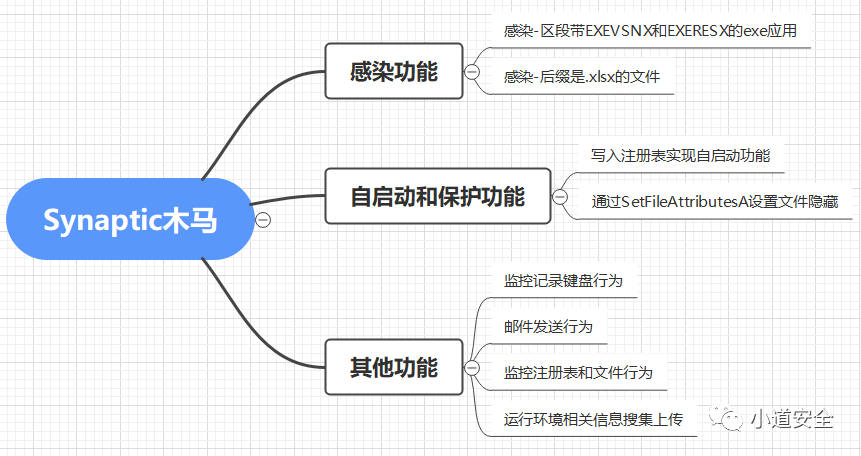

1.感染功能

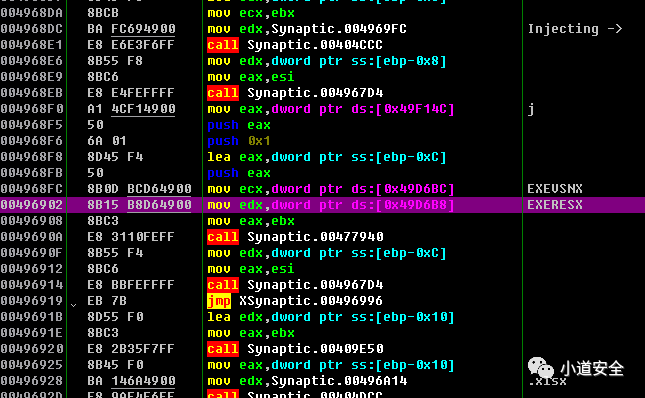

通過搜索指定desktop、Downloads和Documents這三個目錄下的所有的exe應用程序,并且判斷這些目錄下的exe程序下是否有EXEVSNX或EXERESX區段信息,如果有那么就對這應用程序進行感染傳播。

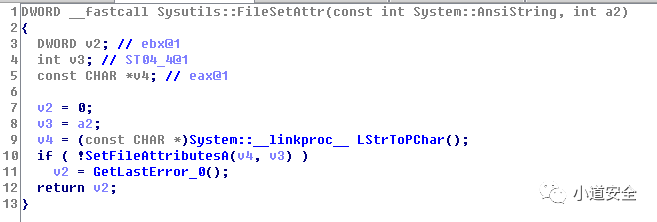

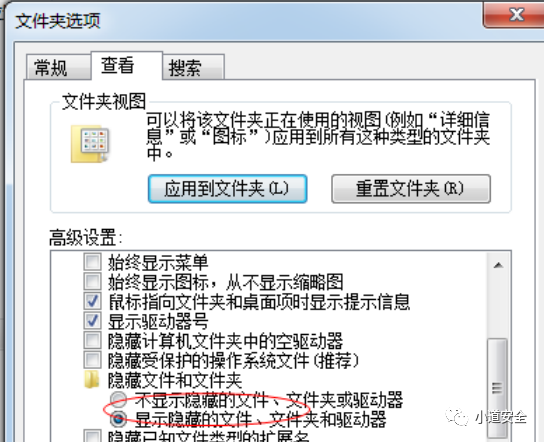

2.設置隱藏文件

通知直接調用系統SetFileAttributesA函數,將應用設置為隱藏狀態,如果沒有將文件屬性中的隱藏屬性打開,那么是沒辦法看到應用程序。

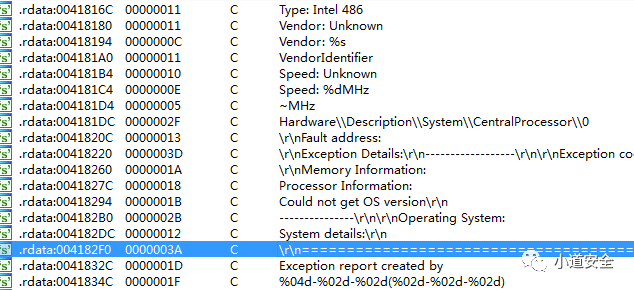

3.收集環境信息

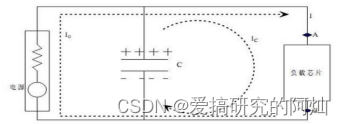

通過獲取電腦相關的系統和硬件信息,然后將信息上傳到對應的服務器上。

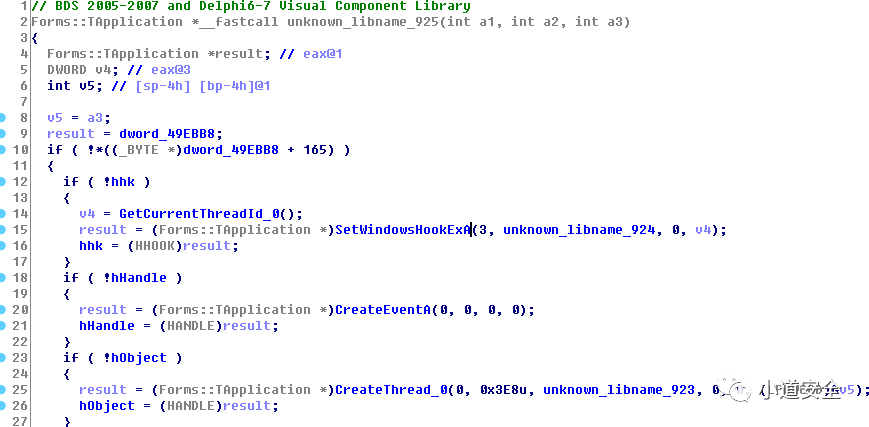

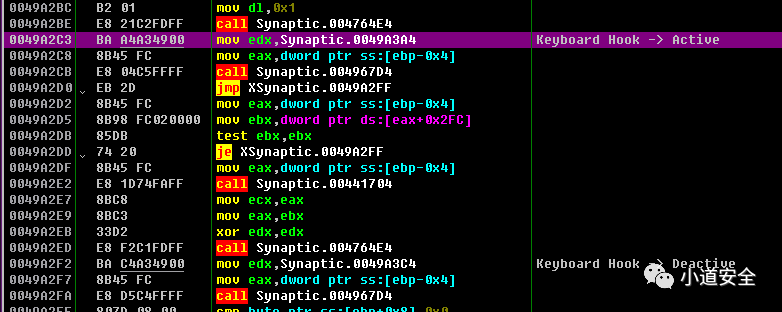

4.鍵盤記錄

通過調用SetWindowsHookExA實現鉤子注入技術,進行監控鍵盤的輸入信息并進行相對應的信息上傳。

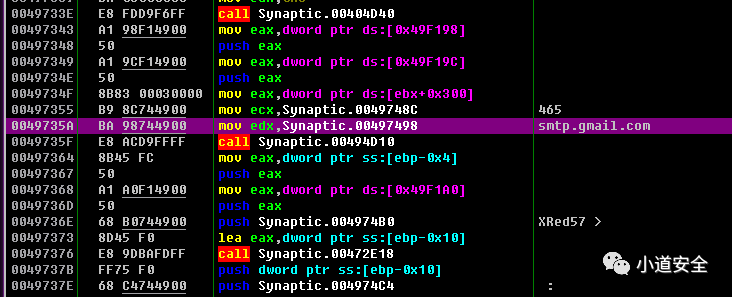

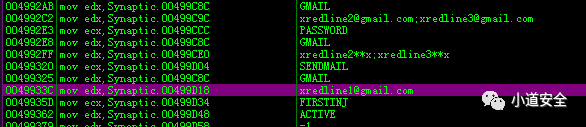

5.郵件發送

使用的是Delphi中封裝好的郵件發送庫,使用郵件服務器是smtp.gmail.com,它所發往的郵件目的xredlinel@gmail.com。

下圖是整個應用分析功能的概述小結:

情報IOC?

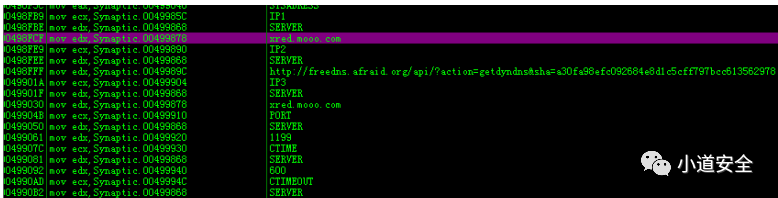

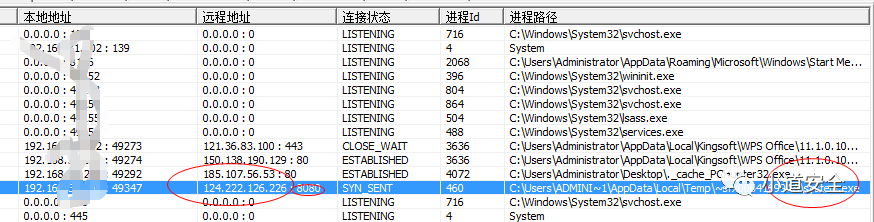

從樣本中分析出xred.mooo.com它是屬于危險和惡意的情報。

樣本中的一個服務器ip:124.222.126.226地址,它也是被收錄為威脅信息。

應對方案

一些安全小建議:

1.網絡上或者社交軟件上的應用程序不要亂下載或啟動:

2.系統上安裝殺毒軟件并更新到最新病毒庫特征:

3.在運行軟件安裝包前,先檢測下軟件的大小和數字簽名信息或用病毒查殺軟件查殺下。

感染的修復方案(建議自動化用病毒查殺軟件處理或者寫程序實現):

1.通過病毒查殺軟件進行查殺已感染的應用程序并修復。

2.手動方式刪除注冊表設置的自動啟動的程序,并將進程強制關閉。

3.手動去查找Desktop、Downloads和Documents這三個目錄下的所有的exe應用程序,并用工具查看是否包含EXEVSNX或EXERESX區段,如果有那么就會是被感染了,直接刪除掉。(還有另外一種方式就是關閉隱藏文件功能,然后搜索關鍵詞._cache_為前綴的應用程序,默認會先將原始的保存成這個。)

編輯:黃飛

?

電子發燒友App

電子發燒友App

評論