1、黑帽

為非法目的進行黑客攻擊的人,通常是為了經濟利益。他們進入安全網絡以銷毀,贖回,修改或竊取數據,或使網絡無法用于授權用戶。這個名字來源于這樣一個事實:老式的黑白西部電影中的惡棍很容易被電影觀眾識別,因為他們穿著黑色的斯泰森,而“好人”則戴著白帽子。

2、后門

隱藏在計算機系統中的“管道”,繞過登錄和密碼的正統保護,從而使它們在保護數據方面基本上無效。

3、蠻力攻擊

黑客對系統中的每一個可能的密碼進行高度密集的自動搜索,從而破壞安全并獲得對計算機的訪問權限。

4、Doxing

通過在線查看其詳細信息,發現并發布互聯網用戶的身份。黑客專業術語大全

5、灰色的帽子

執行黑客攻擊的人,但不是為了個人或經濟利益。一個例子是黑客行為,作為更廣泛的政治抗議活動的一部分進行,活動家們使一個組織的政策或官方觀點被視為詛咒而令人尷尬或羞辱。

6、IP

Internet協議地址-計算機的標識符或“指紋”。這用于識別使用設備的人,跟蹤其活動或顯示其位置。

7、按鍵記錄

跟蹤計算機用戶按下哪些鍵,以便黑客可以將登錄代碼和密碼記錄到系統中。

8、惡意軟件

旨在控制或竊取計算機數據的程序。

9、網絡釣魚

通過向他們發送看似來自真正的人或組織的電子郵件,重復某人向您提供他們的個人信息,例如密碼,銀行帳戶詳細信息(例如PIN號碼)和信用卡詳細信息。

10、欺騙

更改真實的電子郵件,使其現在看起來來自其他地方,例如來自您的銀行,并提供虛假指令,如果遵循這些指令,將危及您的數據的安全性。

11、間諜軟件

這是一種“惡意軟件”,它被編程為在計算機上不被注意到,并將數據悄悄地發送給黑客。

12、捕鯨

網絡釣魚針對組織管理層的高層,由黑客追求經濟利益或更多地參與政治事業。捕鯨可用于收集有關個人的敏感或極度尷尬的信息,例如工資,獎金,私人地址,電子郵件和電話號碼。

13、白帽

黑客將自己的技能用于社會福利,或通過揭露其IT系統中的漏洞幫助組織。這是一頂黑帽子的反面。

14、漏洞

漏洞是指信息系統中的軟件、硬件或通信協議中存在的缺陷或不適當的配置,

從而可使攻擊者在未授權的情況下訪問或破壞系統,導致信息系統面臨安全風險。

常見漏洞有SQL注入漏洞、弱口令漏洞、遠程命令執行漏洞、權限繞過漏洞等。

15、惡意程序

惡意程序是指在未經授權的情況下,在信息系統中安裝、執行以達到不正當目

的的程序。

1.特洛伊木馬

特洛伊木馬(簡稱木馬)是以盜取用戶個人信息、遠程控制用戶計算機為主要目的的惡意程序,通常由控制端和被控端組成。由于它像間諜一樣潛入用戶的計算機,與戰爭中的“木馬”戰術十分相似,因而得名木馬。按照功能,木馬程序可進一步分為盜號木馬、網銀木馬、竊密木馬、遠程控制木馬、流量劫持木馬、下載者木馬和其他木馬7類。

盜號木馬是用于竊取用戶電子郵箱、網絡游戲等賬號的木馬。

網銀木馬是用于竊取用戶網銀、證券等賬號的木馬。

竊密木馬是用于竊取用戶主機中敏感文件或數據的木馬。

遠程控制木馬是以不正當手段獲得主機管理員權限,并能夠通過網絡操控用戶主機的木馬。

流量劫持木馬是用于劫持用戶網絡瀏覽的流量到攻擊者指定站點的木馬。

下載者木馬是用于下載更多惡意代碼到用戶主機并運行,以進一步操控用戶主機的木馬。

2.僵尸程序

僵尸程序是用于構建大規模攻擊平臺的惡意程序。按照使用的通信協議,僵尸程序可進一步分為IRC僵尸程序、HTTP僵尸程序、P2P僵尸程序和其他僵尸程序4類。

3.蠕蟲

蠕蟲是指能自我復制和廣泛傳播,以占用系統和網絡資源為主要目的的惡意程序。按照傳播途徑,蠕蟲可進一步分為郵件蠕蟲、即時消息蠕蟲、U盤蠕蟲、漏洞利用蠕蟲和其他蠕蟲5類。

4.病毒

病毒是通過感染計算機文件進行傳播,以破壞或篡改用戶數據,影響信息系統正常運行為主要目的的惡意程序。

5.勒索軟件

勒索軟件是黑客用來劫持用戶資產或資源并以此為條件向用戶勒索錢財的一種惡意軟件。勒索軟件通常會將用戶數據或用戶設備進行加密操作或更改配置,使之不可用,然后向用戶發出勒索通知,要求用戶支付費用以獲得解密密碼或者獲得恢復系統正常運行的方法。

6.移動互聯網惡意程序

移動互聯網惡意程序是指在用戶不知情或未授權的情況下,在移動終端系統中安裝、運行以達到不正當的目的,或具有違反國家相關法律法規行為的可執行文件、程序模塊或程序片段。按照行為屬性分類,移動互聯網惡意程序包括惡意扣費、信息竊取、遠程控制、惡意傳播、資費消耗、系統破壞、誘騙欺詐和流氓行為

8種類型。

7.其他

上述分類未包含的其他惡意程序。

按惡意程序的主要用途分類

隨著黑客地下產業鏈的發展,互聯網上出現的一些惡意程序還具有上述分類中的多重功能屬性和技術特點,并不斷發展。對此,我們將按照惡意程序的主要用途參照上述定義進行歸類。

1.僵尸網絡

僵尸網絡是被黑客集中控制的計算機群,其核心特點是黑客能夠通過一對多的命令與控制信道操縱感染木馬或僵尸程序的主機執行相同的惡意行為,如可同時對某目標網站進行分布式拒絕服務攻擊,或發送大量的垃圾郵件等。

2.拒絕服務攻擊

拒絕服務攻擊是向某一目標信息系統發送密集的攻擊包,或執行特定攻擊操作,以期致使目標系統停止提供服務。

3.網頁篡改

網頁篡改是惡意破壞或更改網頁內容,使網站無法正常工作或出現黑客插入的非正常網頁內容。

4.網頁仿冒

網頁仿冒是通過構造與某一目標網站高度相似的頁面誘騙用戶的攻擊方式。釣魚網站是網頁仿冒的一種常見形式,常以垃圾郵件、即時聊天、手機短信或網頁虛假廣告等方式傳播,用戶訪問釣魚網站后可能泄露賬號、密碼等個人隱私。

5.網站后門

網站后門事件是指黑客在網站的特定目錄中上傳遠程控制頁面,從而能夠通過該頁面秘密遠程控制網站服務器的攻擊形式。

6.垃圾郵件

垃圾郵件是指未經用戶許可(與用戶無關)就強行發送到用戶郵箱中的電子郵件。

7.域名劫持

域名劫持是通過攔截域名解析請求或篡改域名服務器上的數據,使得用戶在訪問相關域名時返回虛假IP地址或使用戶的請求失敗。

8.路由劫持

路由劫持是通過欺騙方式更改路由信息,導致用戶無法訪問正確的目標,或導致用戶的訪問流量繞行黑客設定的路徑,達到不正當的目的。

16、病毒和木馬的區別

病毒:

平時一般我們所說的病毒,指的是感染型病毒,是編制者在計算機程序中插入的破壞計算機功能或者數據的代碼,能影響計算機使用,能自我復制的一組計算機指令或者程序代碼。其具有傳播性、隱蔽性、感染性、潛伏性、可激發性、表現性或破壞性。

一般病毒的生命周期:開發期→傳染期→潛伏期→發作期→發現期→消化期→消亡期。與生物病毒有很多的相似的地方,比如說自我繁殖、互相傳染以及激活再生等生物病毒特征等等。

木馬:

木馬病毒源自古希臘特洛伊戰爭中著名的“木馬計”而得名,這里可自行百度,一個很有趣的故事。木馬病毒一般通過電子郵件附件發出,捆綁在其他的程序中,通過特定的程序(木馬程序)來控制另一臺計算機,通常有兩個可執行程序:一個是控制端,另一個是被控制端。“木馬”程序與一般的病毒不同,它不會自我繁殖,也并不“刻意”地去感染其他文件,它會修改注冊表、駐留內存、在系統中安裝后門程序、開機加載附帶的木馬。

木馬病毒的發作要在用戶的機器里運行客戶端程序,一旦發作,就可設置后門,定時地發送該用戶的隱私到木馬程序指定的地址,一般同時內置可進入該用戶電腦的端口,并可任意控制此計算機,進行文件刪除、拷貝、改密碼等非法操作。

畫個重點,說說二者的區別:

1、 病毒會傳染,而木馬不會傳染;

2、 病毒入侵電腦后會有感覺,而木馬不會,主要原因是便其開展后續“工作”;

3、 病毒主要是以“破壞”著稱,而木馬主要是用來盜取用戶信息。

說到這里,再補充一下蠕蟲病毒方面的知識。與木馬病毒有本質區別的是,蠕蟲病毒是一種能夠利用系統漏洞通過網絡進行自我傳播的惡意程序,它不需要附著在其他程序上,而是獨立存在的。當形成規模、傳播速度過快時會極大地消耗網絡資源導致大面積網絡擁塞甚至癱瘓,這可要比木馬病毒恐怖多的多。

17、蜜罐

(1) 蜜罐技術本質上是一種對攻擊方進行欺騙的技術,通過布置一些作為誘餌的主機,網絡服務或信息,誘導攻擊方對他們進行實施攻擊,從而可以對攻擊行為進行捕獲和分析,了解攻擊方所使用的工具與方法,推測攻擊意圖和動機,能夠讓防御方清晰地了解他們所面對的安全威脅,并通過技術和管理手段來掙錢實際系統的安全防護能力。

(2) 蜜罐好比是情報收集系統,蜜罐好像是故意讓人攻擊的目標,引誘黑客前來攻擊,所以攻擊者如前后,就可以知道攻擊方如何得逞的,隨時了解對服務器發動的最新攻擊和漏洞,還可以通過竊聽黑客之間的聯系,手機黑客所用的種種工具,并且掌握他們的社交網絡

18、暗網

互聯網由三層網絡組成

表示層網

深網

暗網

如何訪問到暗網

LAN --》 (表層網)表示層網 --》 深網 --》 暗網

表層網就是可以訪問到的常用網站例如:百度,騰訊視頻等…

想訪問到暗網還是比較困難的!

暗網是深網的一個子集

(1) 暗網和深網不能混為一起,互聯網百分之90都來自于深網

(2)深網:不能被搜索引擎搜索到,只能通過特殊軟件可以訪問到!

例如:qq/微信等聊天工具就可以稱作為深網,不能被搜索引擎所搜到

(3) 暗網是深網的一個子集(分支),不能直接訪問,需要特定的瀏覽器才可以,它的域名形式都是以.onion作為后綴

-深網與暗網的區別

(1)美國發明的暗網,作用就是用于間諜之間以匿名的方式在暗網交換信息等任務…

(2) 暗網里面有很多買賣盜竊來的數據信息,以及各種輿論信息。

19、免殺

免殺就是躲過殺毒軟件的掃描查殺,使殺毒軟件成為擺設,除此之外免殺技術帶給我們更多的,將是思想的飛躍與技術的成長。

20、APT攻擊

APT(advanced Persistent Threat)是指高級持續性威脅,利用先進的攻擊手段對特定目標進行長期持續性網絡攻擊的供給形式。

(1)中國是APT攻擊的主要受害國

(2)APT攻擊一般是一個國家/一個集團來支撐團隊攻擊竊取科研成果和資料

(3)一旦被APT攻擊盯上以后會很難以逃脫。

21、Exploit/POC

Exploit (漏洞利用程序)

Exploit/Exp的英文意思就是利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用),有Exploit就肯定有漏洞

POC (漏洞證明)

概念驗證(英語:proof of concept:簡稱POC)是對某些想法的一個較短而不完整的實現,以證明其可行性,拾飯其原理,其目的是為了驗證一些概念或理論,概念驗證通常被認為是一個有里程碑意義的實現的原型。

簡述:證明程序有漏洞,但是沒法利用這個漏洞

22、內網滲透

什么是內網滲透?

為什么要內網滲透?

內網滲透就是換了一個環境做滲透

有些重要數據/資料/代碼會放到內網服務器或者公司內部開發人員電腦里,所以需要內網掃描/滲透,

內網滲透需要更多的隨機性和突破口,情況較為復雜。

涉及到的知識很廣,攻擊手法也很多

23、社會心理學

在計算機科學中,社會工程學指的是通過與其他人的合法地交流,來使其心理受到影響,做出某些動作或者透露一些機密信息的方式,這通常被認為是一種欺詐他人以收集信息/行騙和入侵計算機系統的行為,在英美普通法系中,這一行為一般是被認為侵權隱私權的!

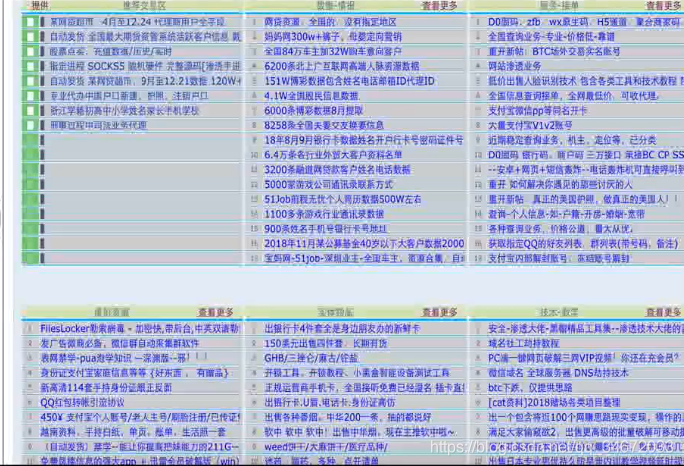

社工庫

社工庫

(1)社會工程學里面的的一個工具,把泄露或滲透拿到的數據整合到社工庫中,搜索查詢使用,

(2)復雜的社工庫可以做到利用滲透或者泄露出來的數據整合在一起,從而查詢出某人使用的手機號/開房記錄/各種密碼等…

24、谷歌黑客

谷歌黑客(Google hacking)是使用搜索引擎,比如谷歌來定位因特網上的安全隱患和易攻擊點

Web上一般有兩種容易發現的易攻擊類型:

(1)軟件漏洞

(2)錯誤配置

雖然有一些有經驗的入侵者目標是瞄準了一些特殊的系統,同時嘗試發現會讓他們進入漏洞,但是大部分的入侵者是從具體的軟件漏洞開始或者從哪些普通用戶錯誤配置開始,在這些配置中,他們已經知道怎樣入侵,并且初步的嘗試發現或掃描有該種漏洞的系統,谷歌對于第一種攻擊者來說用處很少,但是對于第二種攻擊者則發揮了重要的作用!

谷歌黑客學習鏈接 ,在滲透方面起到了信息收集的作用!

25、脫褲

脫褲的諧音對應脫庫

脫庫的意思是:指通過非法手段獲取網站的數據庫,會員信息或自己需要的信息

簡單理解就是把對方數據庫的信息下載下來!

26、提權

拿到webshell之后從普通用戶提升為管理員權限!

27、0(零)day攻擊

0day攻擊,一種對計算機軟件的攻擊方式

(1)在計算機領域中,零日漏洞和零時差漏洞(英文:zero-day exploit/zero-day/0-day)通常是指還沒有補丁的安全漏洞,

通過自己挖掘出來的漏洞且還沒有公布的稱為0day

(2)而零日攻擊或零時差攻擊(英文:zero-day attack)則是指利用這種漏洞進行的攻擊,提供該漏洞細節或者利用程序的人通常是該漏洞的發現者,

零日漏洞的利用程序對網絡安全具有巨大威脅,因此零日漏洞不單是黑客的最愛,掌握多少零日漏洞也稱為評價黑客技術水平的一個重要參數!

28、旁站/C段

旁站

目標站點所在服務器上其他網站,再想辦法跨到真正目標站點目錄中

C段

網段中的任意一臺機器,只要子網相同就有可能嗅探到賬號密碼

審核編輯:黃飛

電子發燒友App

電子發燒友App

評論