半導體行業產業鏈面臨的安全風險問題至關重要,需預先制定防范應對策略。

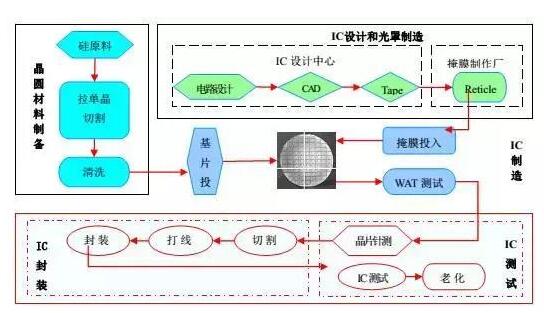

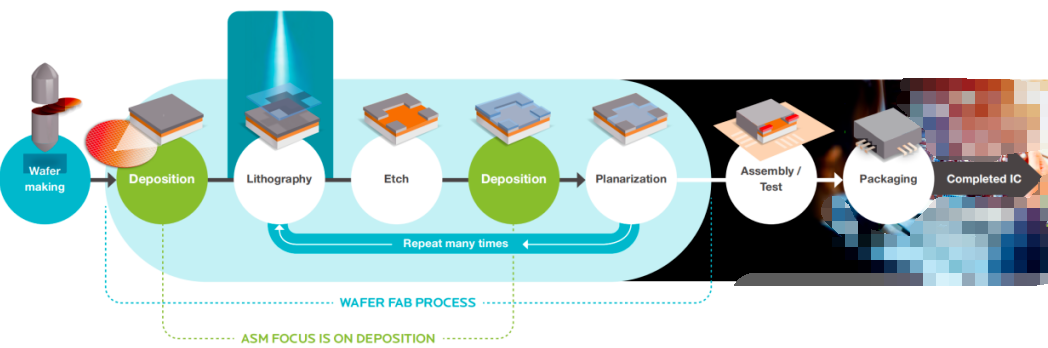

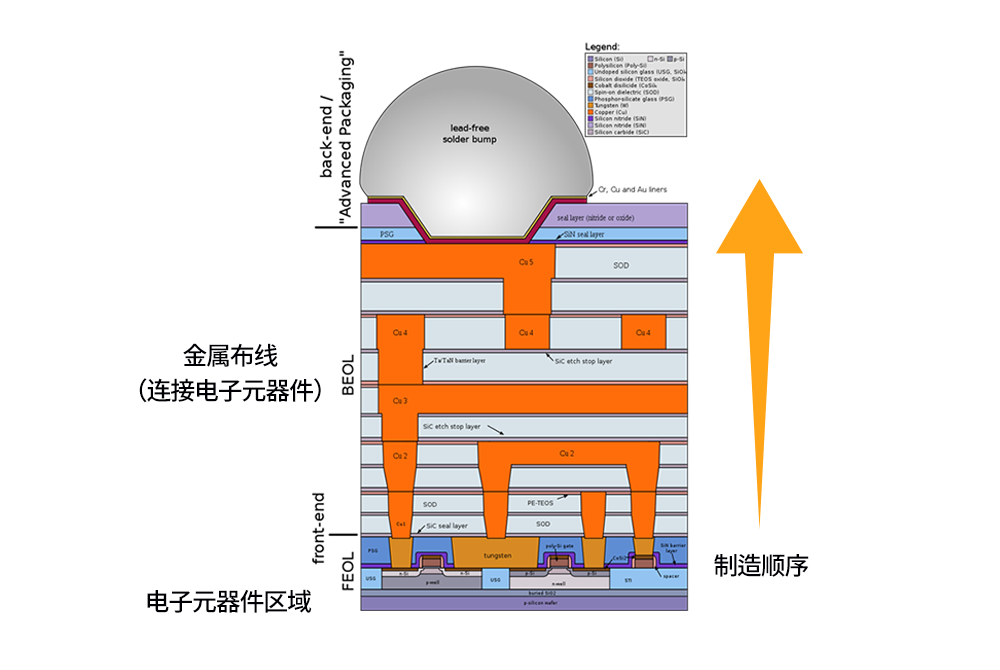

隨著全球電子市場(PC、多媒體、網絡和通信設備)需求激增,全球半導體市場收入再創新高。半導體行業的供應鏈高度專業化,可供支持整個垂直行業的獨特需求。由于這種專業化,該行業的價值鏈被分為“上游”、“中游”和“下游”。價值鏈從所謂的“上游”產業開始,包括集成電路 (IC) 設計和布局。“中游”是指集成電路制造(也稱為晶圓制造和加工,是資金和技術最密集的)。最后,“下游”是指集成電路(IC)封裝和性能測試。除此之外的其他行業,如PCB模塊和電路板組裝,需要完成最終產品。 由于半導體行業的專業化,公司根據客戶的產品要求專注于不同的市場。比如高通、博通、聯發科等IC設計公司,會根據不同的產品開發需求,選擇合適的知識產權(IP)或電子設計自動化(EDA)工具。晶圓制造和組裝供應商也會選擇合適的半導體材料和設備供應商,以實現更好的工藝控制。知名代表企業包括臺積電、三星、格芯、日月光、Amkor等。

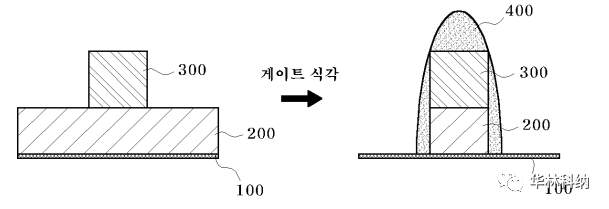

圖 1. 半導體產業生態系統概覽 半導體行業應該充分了解可能來自供應商、設備制造商和生態系統合作伙伴的威脅,以確保他們為未來的風險做好準備。

半導體制造商面臨的威脅有哪些?

由于半導體行業的每一項生產活動都必須投入巨額資金來購買工藝和材料處理設備等許多關鍵資產,其中還包括設備所需的服務器和控制器。例如,300 mm晶圓制造至少需要 20 億美元的資本支出和 7 億美元的運營支出。其中單個光刻機的制造成本就超過 1 億美元——這一設備的生產過程至少需要 15 個月才能完成——而且它只是半導體制造過程所需的眾多設備之一。 同時,由于半導體生產需要高度的工業專業化,一家公司不能輕易被另一家公司取代。當一家公司遭受勒索軟件攻擊時,它可能會中斷特定的生產線,這個可能會影響整個電子行業。由于半導體行業上下游組織之間的密切合作,僅通過保護我們自己的工廠來確保網絡安全是具有挑戰性的 ,因此我們還需要應對來自供應鏈攻擊的風險。

TXOne Networks分析了半導體產業核心企業的現狀和供應鏈,在晶圓制造及其上下游產品設計和后端工藝階段,發現了以下潛在威脅:

1.出于成本效益考慮,安裝未經授權或未知的 EDA 工具。

在 IC 設計階段,由于 EDA 軟件價格高昂,中小企業無法為每個 IC 設計人員提供一套開發軟件包。因此,公司通常只在服務器上安裝一套 EDA 軟件,供 IC 設計人員遠程連接一起使用。但是,一些沒有服務器訪問權限的實習生或工程師可能會嘗試在他們的個人計算機上安裝身份不明的 EDA 軟件來學習設計技能。在這種情況下,如果受信任的人員在沒有有效完整性設備的情況下將其計算機帶入 IT 或 OT 網絡,公司將面臨網絡安全風險。 2020年后由于居家辦公需求增加,IC設計公司無需人員現場辦公,工程師可使用VPN連接機制,這就為攻擊者提供更多可攻擊媒介。例如,專門生產用于設計 IC、片上系統 (SoC) 和印刷電路板的 EDA 軟件的 Cadence 在 2021 年就遭受了 Log4j 漏洞影響。因此,在無法完全隔離的網絡環境中,需要進行適當的漏洞管理。

此外,由于關鍵設備價格高昂,中小型IC設計公司可能無法購買開發、加工或測試所需的設備,因此將部分業務外包給其他制造商。例如,資金較為有限的 IC 設計公司會將其封裝和測試工作外包給半導體組裝和測試工廠,以實現利益最大化,并對其晶圓進行最終測試,以確保產品滿足客戶需求。 在這種情況下,半導體封測廠的人員搭建測試環境,直接提供遠程連接服務到設備進行遠程操作。一些人員使用的半導體測試設備是舊版的,或許已有 10 多年的歷史。這使攻擊者有更多機會利用舊設備的高風險漏洞進行攻擊。更嚴重的是,為了提高半導體封裝測試工廠的效率,很多設備將相互連接,共享測試軟件。因此,當一種設備受到攻擊時,它可能會影響所有連接的生產線設備。

2.用于晶圓廠設備的危險遠程連接。

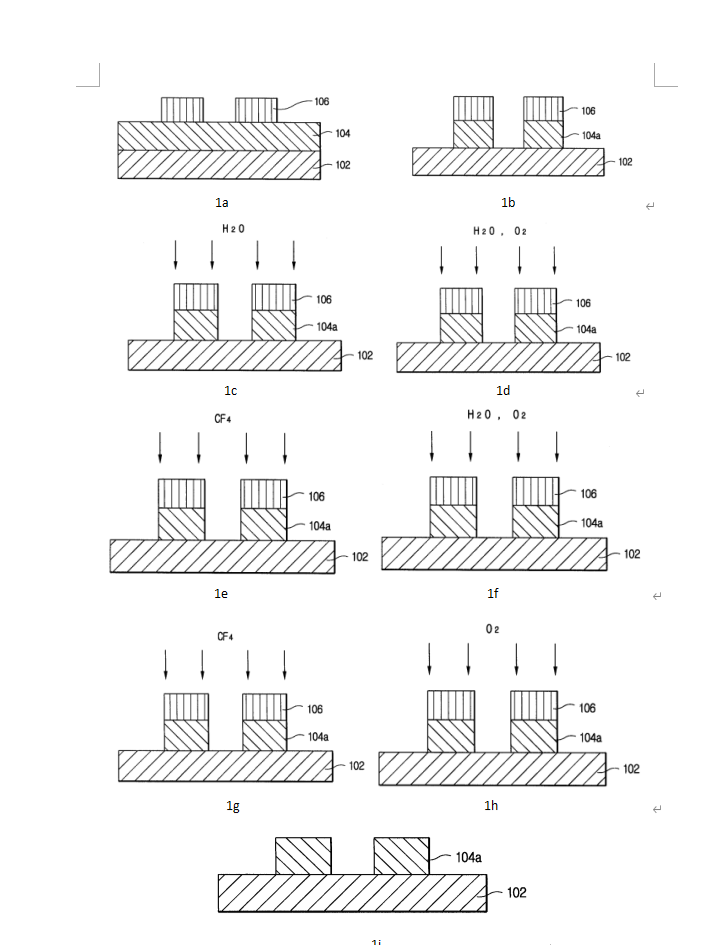

無論半導體前端工藝還是后端工藝階段,所使用的大多數關鍵設備都是精確設計的,不能讓所有者使用任何程序進行更改。這使得工作人員在信息安全保護方面無法直接將安全軟件部署在設備上,也使得一般的 IT 信息安全解決方案難以應用于 OT 環境。 當設備需要維修或故障排除時,需要設備制造商的協助。為了讓設備制造商能夠快速了解問題,一些制造商會采用開放軟件的遠程服務方式進行管理。如果攻擊者能在這個階段獲得連接所需的密鑰,這將影響整個 OT 環境。全球最大的半導體設備制造商 ASML 也曾報告過受到攻擊未遂或數據盜竊等事件。此外,設備制造商擁有的精密和高科技的產品,掌握著世界先進芯片制造工藝的關鍵技術,使他們更容易成為黑客組織的目標。

3.內部威脅觸發的 APT 攻擊。

半導體行業在20世紀80年代開始全球化,其在產品和運營中的作用對于全球經濟中各行業的領導者來說至關重要。例如,由于芯片組裝和最終測試過程都需要大量勞動力,許多歐美公司很早就在東南亞和東歐建立了工廠,以獲得低成本的制造工廠和當地政府的支持。一般來說,公司越大,管理員工的機密信息就越困難。高級持續性威脅 (APT) 攻擊有時會發生在擁有機密信息的員工被說服或操縱以進一步引發網絡事件時。

4.高度互聯生產中的安全控制和治理薄弱。 大多數IC代工廠都會為其外包代工廠合作伙伴提供遠程訪問服務器,以便雙方團隊可以實時掌握工藝進程,贏得更多客戶的信任。在這種情況下,代工廠之間的網絡要求進行互連的生產設施作為單個虛擬工廠運行。如果任何公司未能進行適當的網絡安全技術控制和治理,都可能使代工廠面臨風險,甚至影響供應鏈的穩定性。

5.許多設備仍然缺乏一個中央可視化平臺。

在 300 mm晶圓制造中,大約有 250 到 300 個關鍵技術文檔和 8000 到 15000 個端點設備。如此龐大且未打補丁的環境很容易成為惡意軟件的滋生地。工程師需要一個集中的、可視化的管理平臺,以便盡早發現并管理大量的設備。此外,許多關鍵設備過于復雜,工程師無法了解它的實際軟件組成。因此,除了記錄網絡和系統事件外,他們還應該了解設備的軟件物料清單 (SBOM) ,以便資產所有者能夠快速響應新發現的漏洞并相應地排除。

如何減少對半導體行業的潛在威脅?

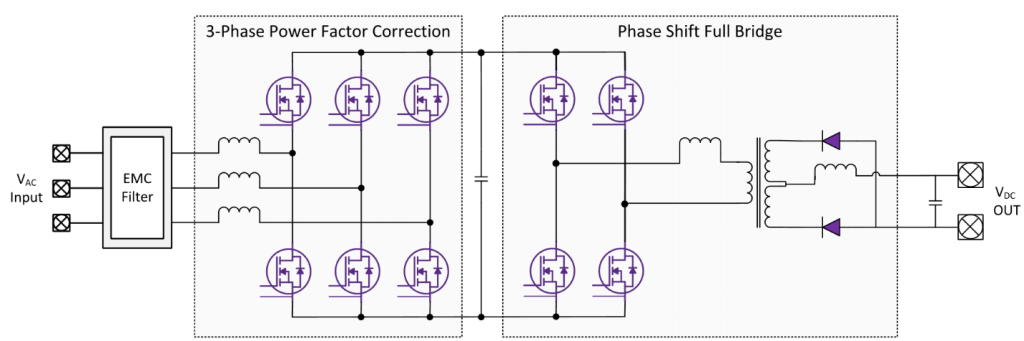

如前所述,半導體產業鏈中的企業是高度互聯的,供應鏈安全已經是半導體行業必須充分了解和應對的問題。美國國家標準與技術研究院 (NIST) 在2022年5月發布了關于網絡安全的供應鏈風險管理報告,幫助各界了解供應鏈風險,引導企業有效管理風險。文件指出,供應鏈安全風險可能來自:1.系統集成商內部人員竊取機密信息;2.為特定國家工作的代理商將惡意軟件植入供應商提供的產品中;3.重用易受攻擊的代碼,并進而提出18個域,以有效管理供應鏈網絡安全風險。 為了提高半導體產業供應鏈的安全性,2022 年 1 月,SEMI 更進一步,推出了新的 SEMI E187 晶圓廠設備網絡安全規范。這些標準旨在消除供應鏈攻擊、內部威脅和網絡攻擊中的其他潛在爆發點。通過 SEMI E187,可以為全球半導體設備制造商提供早期設計安全指南。 其次,企業還可以在采購設備時明確網絡安全要求,避免新軟件存在安全風險。TXOne Networks 首席執行官、SEMI 臺灣半導體網絡安全委員會成員Terence Liu 博士表示:“這個標準的建立就像是建立了一個信任機制。半導體制造商可以相信供應商移交的設備是安全的。 TXOne 的專家與行業領導者合作,創建了一種基于將 OT 零信任應用于資產生命周期的新管理方法。通過將信任歸零并在可能存在潛在威脅入口點的每個階段實施驗證策略,網絡安全專家可以簡化對 SEMI E187 的合規性,解決 OT 網絡安全挑戰,并保護晶圓廠設備免受網絡威脅。

1)入站設備的零信任: 此網絡安全政策從設備進入您的場所的那一刻起生效。還應預先掃描準備入庫的新到貨設備(Trend Micro Portable Security 3 Pro),以降低供應鏈攻擊的風險——過去,網絡攻擊者通過在裝運前破壞設備來觸發網絡事件。

2)陌生端點零信任: 傳統的防病毒軟件可能會使系統陷入困境,導致崩潰或延遲。而“OT-native”鎖定軟件 ( StellarEnforce ) 使用僅允許對操作至關重要的應用程序的信任列表保護舊端點。對于執行更多樣化或更復雜任務的現代化端點,受信任的 ICS 應用程序和許可證庫會通知下一代防病毒軟件 ( StellarProtect ) 它可以跳過和優先處理那些文件和應用程序,從而保留操作資源。

3)網絡零信任:

當網絡中不必要的“門”被防火墻或 IPS 設備( EdgeIPS 和 EdgeFire)設置的特定流量規則檢測時,攻擊者會發現攻擊您的 OT 網絡更具挑戰性。這些規則嚴格基于哪些步驟需要通信才能完成工作,網絡被分成更易于監控和保護的部分。對于遺留的和其他不可修補的部分,虛擬修補可以屏蔽漏洞,使其無法被攻擊者利用。通過單一的集中式控制臺(OT Defense Console)可以輕松地觀察和維護網絡設備。 編輯:黃飛

電子發燒友App

電子發燒友App

評論