mac地址理論知識與配置步驟

mac地址理論知識

1、基礎知識

如今的網絡是分層來實現的,就像是搭積木一樣,先設計某個特定功能的模塊,然后把模塊拼起來組成整個網絡。局域網也不例外,一般來說,在組網上我們使用的是IEEE802參考模型,從下至上分為:物理層、媒體接入控制層(MAC),邏輯鏈路控制層(LLC)。

標識網絡中的一臺計算機,一般至少有三種方法,最常用的是域名地址、IP地址和MAC地址,分別對應應用層、網絡層、物理層。網絡管理一般就是在網絡層針對IP地址進行管理,但由于一臺計算機的IP地址可以由用戶自行設定,管理起來相對困難,MAC地址一般不可更改,所以把IP地址同MAC地址組合到一起管理就成為常見的管理方式。

2、什么是MAC地址

MAC地址就是在媒體接入層上使用的地址,也叫物理地址、硬件地址或鏈路地址,由網絡設備制造商生產時寫在硬件內部。MAC地址與網絡無關,也即無論將帶有這個地址的硬件(如網卡、集線器、路由器等)接入到網絡的何處,都有相同的MAC地址,它由廠商寫在網卡的BIOS里。MAC地址可采用6字節(48比特)或2字節(16比特)這兩種中的任意一種。但隨著局域網規模越來越大,一般都采用6字節的MAC地址。這個48比特都有其規定的意義,前24位是由生產網卡的廠商向IEEE申請的廠商地址,目前的價格是1000美元買一個地址塊,后24位由廠商自行分配,這樣的分配使得世界上任意一個擁有48位MAC地址的網卡都有唯一的標識。另外,2字節的MAC地址不用網卡廠商申請。

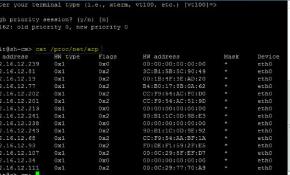

MAC地址通常表示為12個16進制數,每2個16進制數之間用冒號隔開,如:

08:00:20:0A:8C:6D就是一個MAC地址,其中前6位16進制數08:00:20代表網絡硬件制造商的編號,它由IEEE分配,而后3位16進制數0A:8C:6D代表該制造商所制造的某個網絡產品(如網卡)的系列號。每個網絡制造商必須確保它所制造的每個以太網設備都具有相同的前三字節以及不同的后三個字節。這樣就可保證世界上每個以太網設備都具有唯一的MAC地址。

MAC地址表基本功能配置

具體配置:

[Huawei]mac-address static 5489-98b9-6b46 GigabitEthernet 0/0/10 vlan 10

綁定后如果出現自動學習的MAC地址與綁定的沖突則丟棄自動學習的;防止一些關鍵設備(如服務器、上行設備)被非法惡意修改MAC攻擊,因為靜態MAC地址表項高于動態MAC地址表項。

2、使能黑洞MAC地址

[Huawei]mac-address blackhole 5489-98ee-3943 vlan 10

將Mac地址添加到黑洞地址后,收到含有這些地址的報文直接被丟棄

3、配置動態MAC地址老化時間(缺省300S)

[Huawei]mac-address aging-time 200

防止Mac地址表爆炸式增長

4、禁止MAC地址學習

[Huawei-GigabitEthernet0/0/2]mac-address learning disable action ?

discard Discard packets #與靜態MAC地址表匹配則通過,否則丟棄

forward Forward packets #不與靜態MAC地址表匹配,直接按照報文中的目的MAC地址轉發(缺省配置)

[Huawei-vlan100]mac-address learning disable

有兩種情況,一是禁止添加MAC地址表項(節省內存、防止攻擊等),二是禁止不匹配MAC的數據通過

5、限制MAC地址學習數量(接口或vlan配置)

[Huawei-GigabitEthernet0/0/10]mac-limit maximum 2

[Huawei-GigabitEthernet0/0/10]mac-limit alarm enable # 使能告警功能(缺省使能)

配置后新MAC地址的報文繼續轉發但MAC地址表項不記錄;防止變換MAC攻擊,節省內存容量

端口安全

將設備端口學習到的MAC地址變成安全MAC地址(動態Mac地址和sticky Mac地址)以阻止除安全MAC和靜態Mac之外(設置學習數量上限)備通信。

端口安全與以下配置沖突需先關閉以下功能:

1、VLAN功能基于端口的Mac學習限制功能;

2、MAC認證功能;

3、02.1X認證功能;

4、DHCP spooping的Mac安全功能;

5、MUX vlan功能。

1、安全動態MAC

security是將接口學習到的MAC地址轉換為安全動態的Mac或sticky Mac地址,當學習到的MAC數量達到上限后不再學習【可在一定程度上提供安全性(因為非信任的MAC地址在學習到達上限前也可被學習到)】,只允許這些MAC和設備通信。

默認情況下安全動態MAC地址不會被老化(可配置老化時間);設備重啟后安全動態MAC會丟失,需要重新學習。

具體配置:

1、使能端口安全功能(只有使能后才可配置安全保護動作、安全動態MAC學習數量等)

[Huawei-GigabitEthernet0/0/10]port-security en

2、配置端口安全動態學習MAC地址最大數量(默認為1)

[Huawei-Ethernet0/0/2]port-security max-mac-num ?

INTEGER《1-4096》 Maximum mac address can learn

3、配置端口的安全保護動作(默認為restrict)

[Huawei-Ethernet0/0/2]port-security protect-action ?

protect Discard packets #丟棄

restrict Discard packets and warning #丟棄并告警

shutdown Shutdown # 關閉接口,需要手動恢復

4、接口學習到的安全動態MAC老化時間(缺省不老化)

[Huawei-GigabitEthernet0/0/10]port-security aging-time 600 type ?

absolute Absolute time(絕對老化時間)

inactivity Inactivity time(相對老化時間

sticky MAC(粘性MAC)功能

與安全動態MAC地址一樣,將接口學習到的MAC地址轉換為安全動態的Mac或sticky Mac地址,當學習到的MAC數量達到上限后不再學習,只允許這些MAC地址和設備通信;

不同點:

一、永遠不會被老化;

二、MAC地址表項設備重啟后不會丟失,無需重新學習;

三、MAC地址表項既可動態學習獲得,也可手工配置;適合于關鍵設備服務器或上行設備。

具體配置:

1、使能端口安全功能

[Huawei-GigabitEthernet0/0/10]port-security en

2、使能接口sticky MAC功能(將接口學習到的動態MAC轉換為靜態sticky MAC,相當于靜態MAC)

[Huawei-GigabitEthernet0/0/11]port-security mac-address sticky

3、手動配置sticky MAC地址表項

[Huawei-GigabitEthernet0/0/11]port-security mac-address sticky 5489-982c-1632 vlan 20

4、其它參數與安全動態MAC配置一樣

MAC地址防漂移

MAC漂移就是一個接口上學習到MAC地址在同一vlan中的另一個接口上也被學習到,這樣后面學習到的MAC地址表項就會覆蓋原來的表項。原因有這幾個:

一是網絡出現環網;二是仿冒合法MAC攻擊

配置后可以保證一個MAC表項僅在一個正確的接口上學習到。有兩種方式實現:

一是在接口上配置不同MAC學習優先級,高優先級表項會覆蓋低優先級MAC表項;

二是配置不允許相同優先級(默認相同優先級)MAC表項發生漂移(覆蓋),這樣接口將不再學習相同的MAC地址。

但這樣有個負面影響,一旦設備如服務器關機后,可能有個如偽造的相同MAC被學習到導致設備無法正常上線。

具體配置:

1、配置MAC地址學習優先級(數值越大優先級越高,默認為0)

[Huawei-GigabitEthernet0/0/15]mac-learning priority 3

2、配置MAC防漂移檢測(基于全局或vlan)

Vlan下配置

[Huawei-vlan10]loop-detect eth-loop ?

alarm-only Only alarm when the loop occurs

block-mac Block the mac when the loop occurs

block-time Block time

全局配置(有些無法模擬)

[Huawei]mac-address flapping detection # 使能漂移檢測功能

[Huawei]mac-address flapping detection exclude vlan 10 #排除需要檢測的vlan

Huawei]mac-address flapping detection vlan 5 security-level [ high middle low ]#漂移檢測安全級別

[Huawei]mac-address flapping action [quit-vlan ;error-down] #檢測到發送漂移后的動作

MAC-spoofing-defend功能

MAC防欺騙保護功能與MAC防漂移一樣,最終目的是在一個接口上學習的MAC地址不允許在其他接口上學習到,只是所采用的方法不一樣而已。

將接口配置為信任接口,以使信任接口學習到的MAC在其他接口上不會在學習到。必須在全局和接口同時使能。

具體配置:

[Huawei]mac-spoofing-defend enable

[Huawei-GigabitEthernet0/0/12]mac-spoofing-defend enable

丟棄全零MAC報文功能

網絡中的一些設備或主機發送故障時,往往會向交換機發送源MAC或目的MAC為0的全0報文

[Huawei]drop illegal-mac enable # 缺省為使能

[Huawei]drop illegal-mac alarm # 收到全0報文告警,只告警一次

MAC刷新ARP功能

設備連接接口發生變化后立即更新ARP表項,無需等待老化(老化時間內是錯誤的arp通信),默認為使能;只對動態arp生效,靜態arp不生效

[Huawei]mac-address update arp

配置端口橋功能

缺省情況下設備收到同源同宿報文判斷為非法報文直接丟棄。但有時又確實存在同源通宿的情況:

一、設備下掛有不具備二層轉發能力的設備(如集線器),這時候需要將報文上送到二層設備進行轉發

二、設備連接了啟動多個虛擬機的服務器,如果在服務器內部完成數據轉發會影響服務器性能和數據交換機速度,通常也是上送到二層設備進行交換。

[Huawei-GigabitEthernet0/0/12]port bridge enable

非常好我支持^.^

(3) 100%

不好我反對

(0) 0%

相關閱讀:

- [電子說] 講一講Apple Macintosh處理器過渡的故事 2023-10-24

- [電子說] 華三smart-link H3C智能鏈接配置步驟 2023-10-23

- [應用電子電路] 實現以太網通信硬件電路方法 2023-10-20

- [電子說] 郭明錤:2023年MacBook出貨量將下降30%至1700萬臺 2023-10-19

- [電子說] 基于MacroBenchmark的性能測試量化指標方案 2023-10-17

- [電子說] IPv6地址結構、地址分類以及表示方法 2023-10-16

- [電子說] MACOM推出首個每通道227Gbps均衡器 2023-10-13

- [通信網絡] 通信1588v2主從同步的基本原理及影響因素 2023-10-10

( 發表人:陳翠 )