什么是日蝕攻擊

首先簡(jiǎn)單介紹一下日蝕攻擊

以太坊的節(jié)點(diǎn)發(fā)現(xiàn)機(jī)制基于Kademlia,但其目的卻不同,Kademlia旨在成為在分布式對(duì)等網(wǎng)絡(luò)中存儲(chǔ)和查找內(nèi)容的手段,而以太坊僅用于發(fā)現(xiàn)新的節(jié)點(diǎn)。由于以太坊的節(jié)點(diǎn)是由其公鑰表示的,并且不受IP限制,因此在一個(gè)機(jī)器上可以同時(shí)存在很多節(jié)點(diǎn)。攻擊者在很少的服務(wù)器上制作出很多的節(jié)點(diǎn),并積極的ping受害者的服務(wù)器。通過(guò)Kademlia協(xié)議,攻擊者的節(jié)點(diǎn)信息將存儲(chǔ)并填充在受害者節(jié)點(diǎn)列表中。下一步就是讓受害者重啟機(jī)器,手段包括斷電、ddos攻擊等等。重啟后,攻擊者再不停的ping被害者的節(jié)點(diǎn)以建立tcp連接,一旦被害者所有的tcp連接都是攻擊者制造的,那么就達(dá)到了把被害者與正常的網(wǎng)絡(luò)隔離的目的,當(dāng)然最大的目的應(yīng)該還是為了雙花。

網(wǎng)上有很多關(guān)于日蝕攻擊的詳細(xì)介紹,在這里不做贅述。

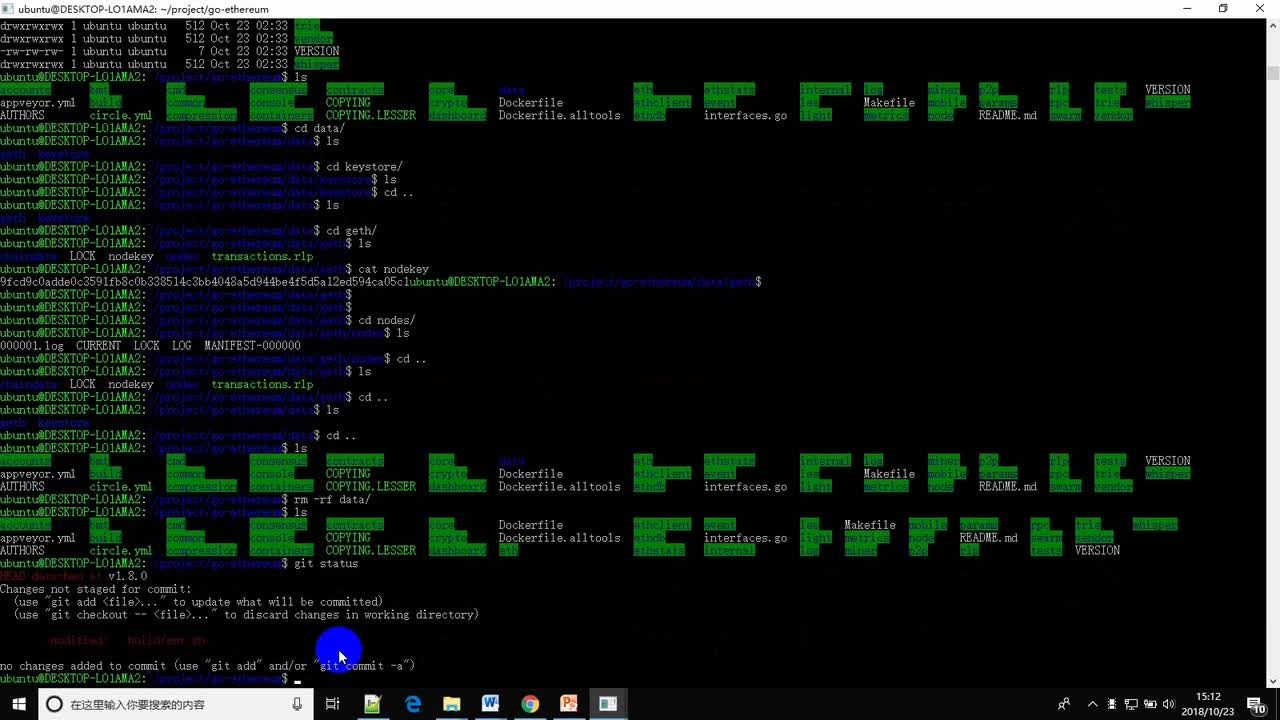

在剛才提到的論文中,提到了以太坊的geth1.8.0解決了日蝕攻擊,于是作者拿1.8.0和1.7.3做對(duì)比,理清了以太坊解決這個(gè)問(wèn)題的做法。

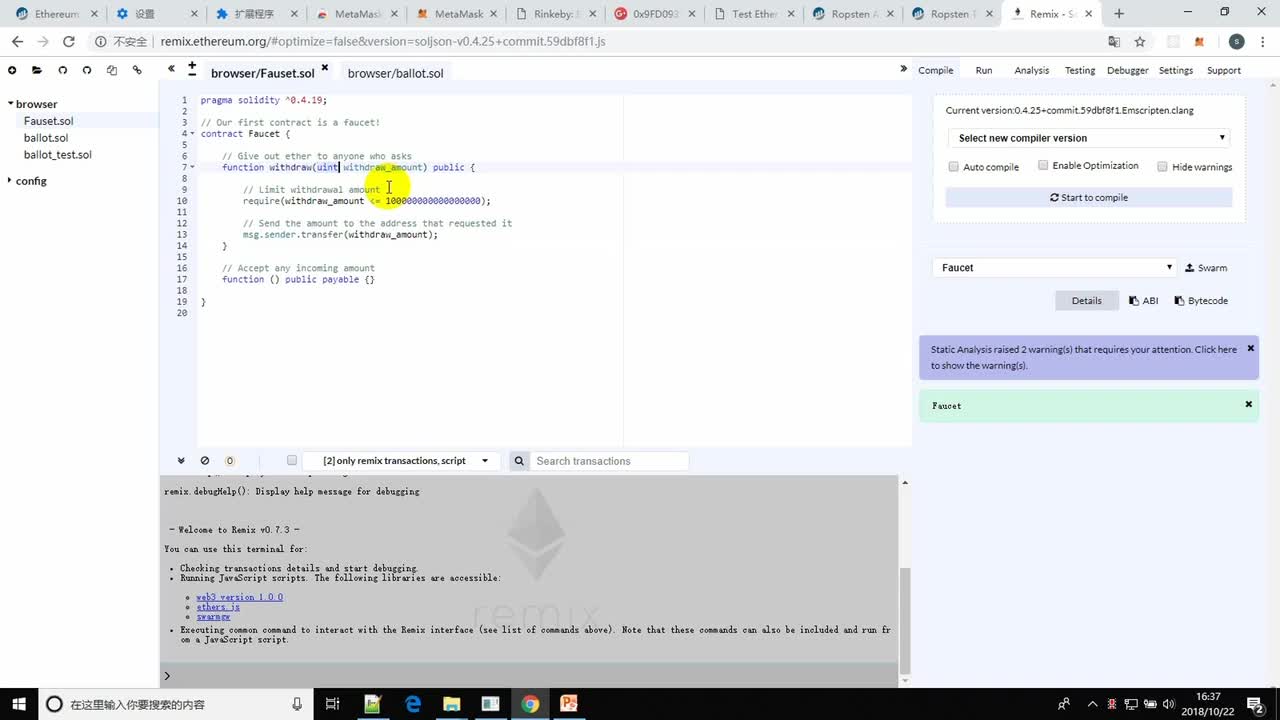

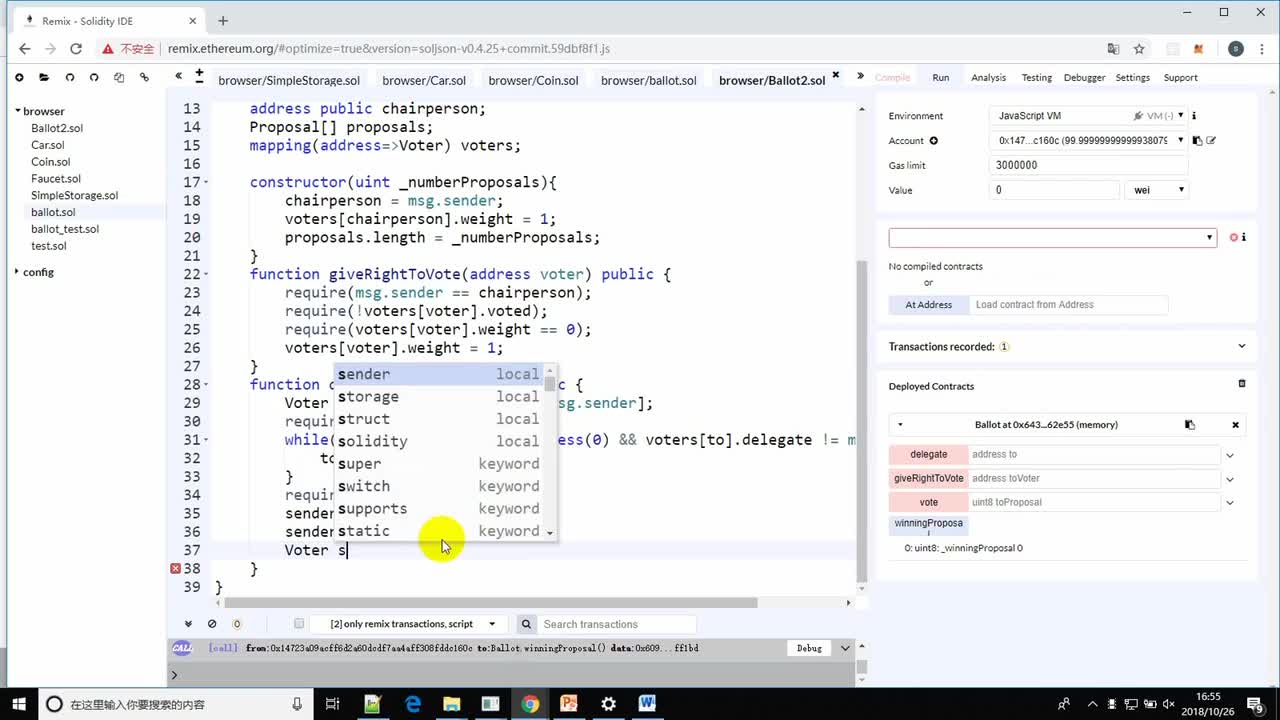

直接看代碼。

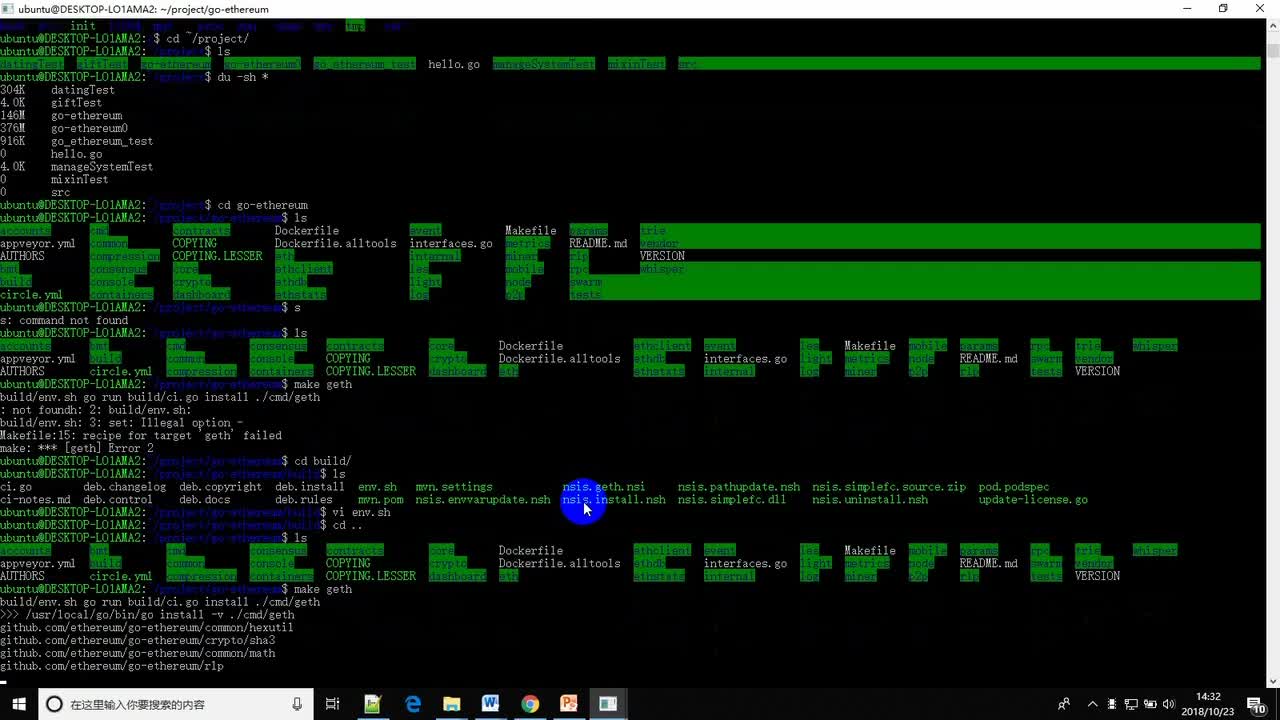

以太坊啟動(dòng)時(shí)加載p2p網(wǎng)絡(luò)的流程如下,

cmd/geth/main.go init方法-》 geth -》 startNode() -》 utils.StartNode() -》 stack.Start() -》 running.Start()

這個(gè)running.Start()調(diào)用的即是p2p/server.go中的Start()方法,看看這個(gè)方法做了什么:

// Start starts running the server.

// Servers can not be re-used after stopping.

func (srv *Server) Start() (err error) {

srv.loopWG.Add(1)

go srv.run(dialer)

srv.running = true

return nil

}

這篇文章主要關(guān)注解決日蝕攻擊相關(guān)代碼,其他的不做介紹。

上面的go srv.run(dialer)連接池管理協(xié)程,負(fù)責(zé)維護(hù)TCP連接的列表,監(jiān)聽各種信號(hào),處理peer的增刪改

func (srv *Server) run(dialstate dialer) {

。..

running:

for {

scheduleTasks()

select {

。..

case c := 《-srv.posthandshake:

// A connection has passed the encryption handshake so

// the remote identity is known (but hasn‘t been verified yet)。

if trusted[c.id] {

// Ensure that the trusted flag is set before checking against MaxPeers.

c.flags |= trustedConn

}

// TODO: track in-progress inbound node IDs (pre-Peer) to avoid dialing them.

select {

case c.cont 《- srv.encHandshakeChecks(peers, inboundCount, c):

case 《-srv.quit:

break running

}

case c := 《-srv.addpeer:

// At this point the connection is past the protocol handshake.

// Its capabilities are known and the remote identity is verified.

err := srv.protoHandshakeChecks(peers, inboundCount, c)

if err == nil {

// The handshakes are done and it passed all checks.

p := newPeer(c, srv.Protocols)

// If message events are enabled, pass the peerFeed

// to the peer

if srv.EnableMsgEvents {

p.events = &srv.peerFeed

}

name := truncateName(c.name)

srv.log.Debug(“Adding p2p peer”, “name”, name, “addr”, c.fd.RemoteAddr(), “peers”, len(peers)+1)

go srv.runPeer(p)

peers[c.id] = p

if p.Inbound() {

inboundCount++

}

}

。..

case pd := 《-srv.delpeer:

// A peer disconnected.

d := common.PrettyDuration(mclock.Now() - pd.created)

pd.log.Debug(“Removing p2p peer”, “duration”, d, “peers”, len(peers)-1, “req”, pd.requested, “err”, pd.err)

delete(peers, pd.ID())

if pd.Inbound() {

inboundCount--

}

}

}

。..

}

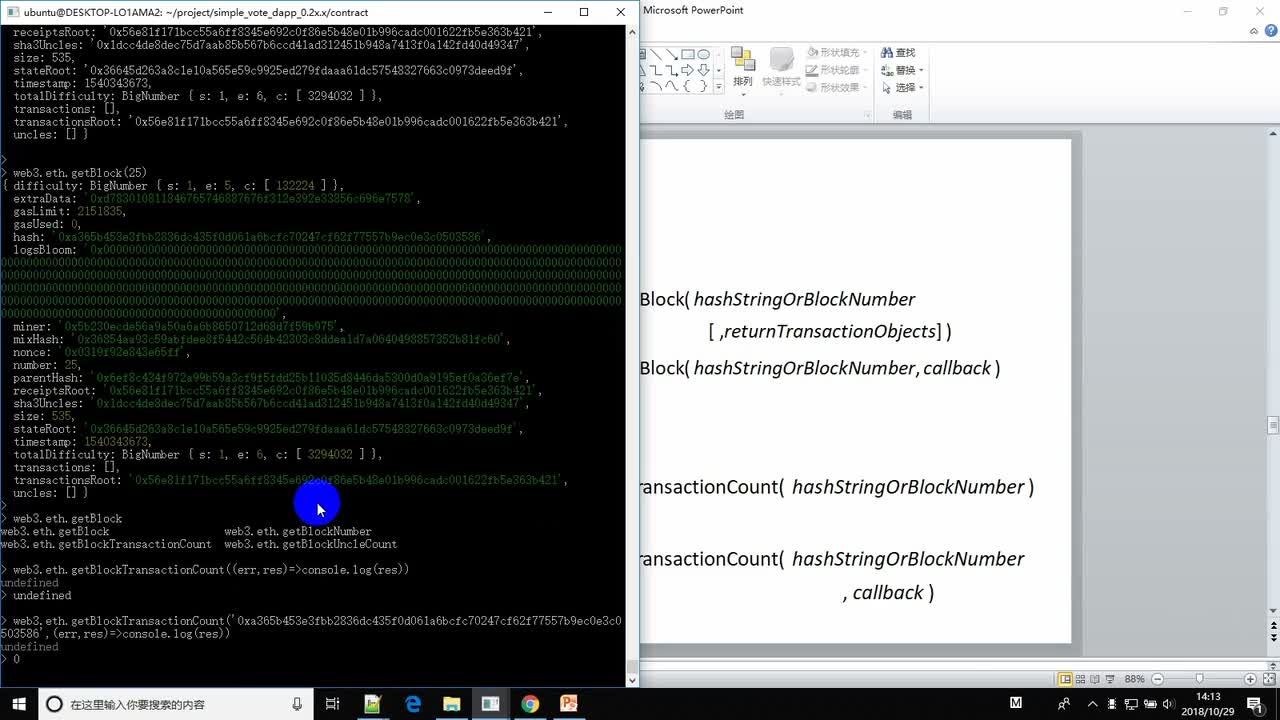

注意加粗的代碼,有一個(gè)針對(duì)inboundCount的操作,當(dāng)有posthandshake、addpeer消息的時(shí)候,會(huì)先去check,如果add或del了一個(gè)peer,則有對(duì)應(yīng)的inboundCount++或者inboundCount--。看看到底check了什么:

protoHandshakeChecks最終也是調(diào)用encHandshakeChecks:

func (srv *Server) encHandshakeChecks(peers map[discover.NodeID]*Peer, inboundCount int, c *conn) error {

switch {

case !c.is(trustedConn|staticDialedConn) && len(peers) 》= srv.MaxPeers:

return DiscTooManyPeers

case !c.is(trustedConn) && c.is(inboundConn) && inboundCount 》= srv.maxInboundConns():

return DiscTooManyPeers

case peers[c.id] != nil:

return DiscAlreadyConnected

case c.id == srv.Self().ID:

return DiscSelf

default:

return nil

}

}

inboundConn表示連接類型為主動(dòng)連接過(guò)來(lái)。

看加粗的這段邏輯:如果該連接是信任的,且是主動(dòng)連接過(guò)來(lái)的,且主動(dòng)連接過(guò)來(lái)的節(jié)點(diǎn)數(shù)量大于srv.maxInboundConns()時(shí),則拒絕此連接。

可以看出來(lái),以太坊是通過(guò)限制主動(dòng)連接過(guò)來(lái)的數(shù)量來(lái)阻止日蝕攻擊的。我們順便看下這個(gè)數(shù)量是多少:

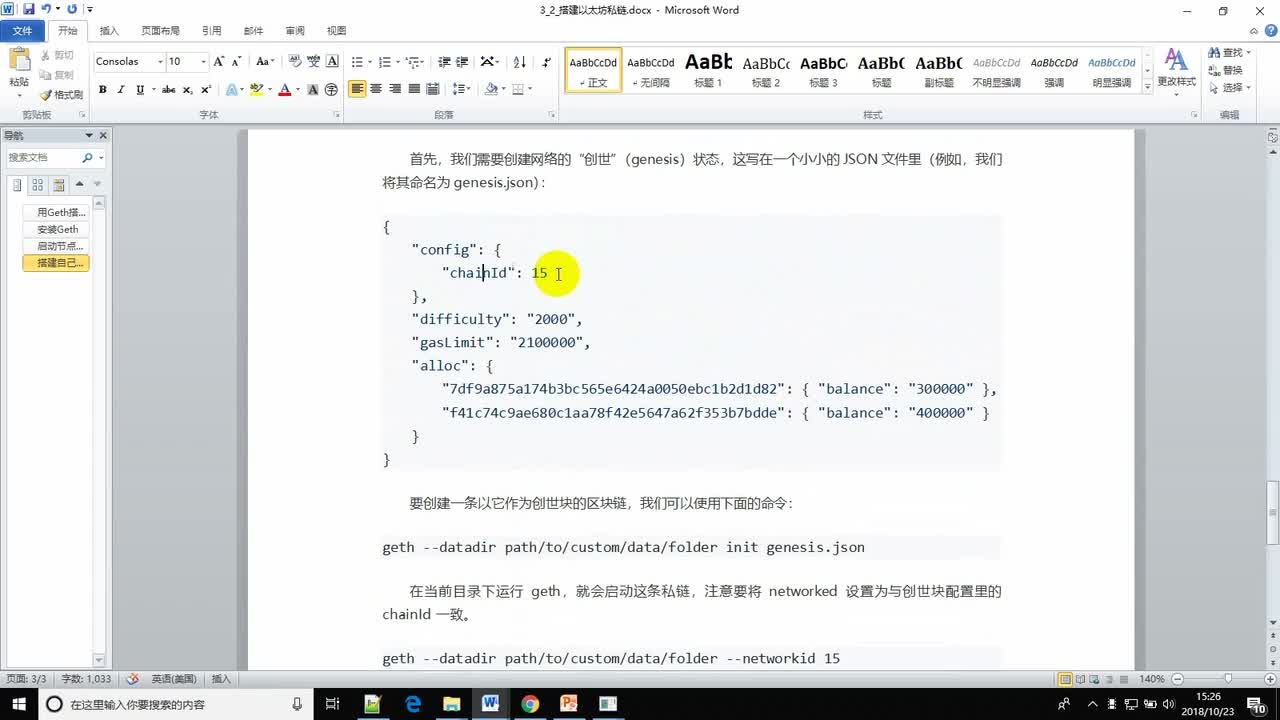

func (srv *Server) maxInboundConns() int {

return srv.MaxPeers - srv.maxDialedConns()

}

func (srv *Server) maxDialedConns() int {

if srv.NoDiscovery || srv.NoDial {

return 0

}

r := srv.DialRatio

if r == 0 {

r = defaultDialRatio

}

return srv.MaxPeers / r

}

MaxPeers默認(rèn)是25,defaultDialRatio表示能夠接受主動(dòng)連接的比例,默認(rèn)是3,所以最多允許傳入的tcp連接數(shù)量就是25/3 = 8個(gè)

來(lái)源: 區(qū)塊鏈兄弟?

電子發(fā)燒友App

電子發(fā)燒友App

評(píng)論