報告顯示,全球TO C勒索病毒攻擊正在逐漸減少,而TO B勒索病毒攻擊暴增。面對勒索病毒,我們只能選擇躺平嗎?有什么抵御方式?

2021-08-04 15:39:14 2315

2315

`電腦文件資料加密工具南方PC鎖,可實現對電腦中文件資料加密保護。它需要電腦上設置一個加密工具,將需要加密保護的文件資料放入這個空間中,就可以有效的防止病毒、黑客、木馬等攻擊, 還可以防止惡意的復制

2012-03-29 13:24:54

U盤會交叉感染病毒,即U盤中的病毒、木馬會傳播給電腦,電腦中的病毒、木馬同樣也可以傳播給U盤。一旦把中毒的U盤插上電腦,U盤中重要的文件資料將存在被泄露的可能。因為你的電腦可能已經被控制,只要

2012-04-20 17:15:20

一臺高性能的Web服務器。由此可見其危害性,稱其為“Web殺手”也毫不為過。最讓站長們憂慮的是這種攻擊技術含量低,利用工具和一些IP代理一個初、中級的電腦水平的用戶就能夠實施攻擊。因此,大家有必要

2013-09-10 15:59:44

侵入式攻擊不需要對元器件進行初始化。攻擊時可以把元器件放在測試電路中分析,也可單獨連接元器件。一旦成功,這種攻擊很容易普及,并且重新進行攻擊不需要很大的開銷。另外,使用這種攻擊不會留下痕跡。因此,這被

2017-12-21 18:12:52

進行消毒。我已經允許我的電腦消毒,然后重新啟動,它似乎消除了一系列登記條目。當我啟動備份并嘗試運行PSoC創建者3.3時,它會重新安裝它,同樣的問題也會出現。還有人有這個問題嗎?是否有機會下載創建者3.3被某種方式感染?我能在哪里找到創造者3.2?干杯,邁克

2019-10-10 12:32:19

計算機是否同樣被感染了病毒。因為很多病毒發作后是會向網絡中其它電腦發起攻擊的。自己的電腦中了病毒,極可能會傳染給網絡上的其它計算機。如果不及時將其清理,那么極有可能會再反向傳染。 檢查的方法除了在每臺電腦

2010-05-13 12:07:38

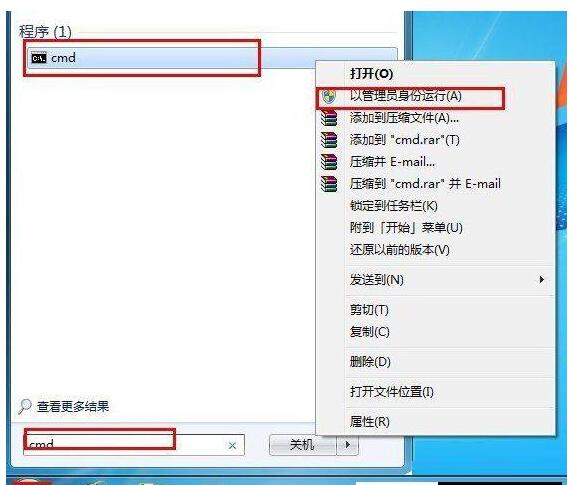

的系統服務卻經常能被木馬病毒利用,造成系統的癱瘓。我們怎么知道是否有病毒木馬入侵你的系統服務了呢?這個時候可以通過“net start”來查看系統中究竟有什么服務在開啟,如果發現了不是自己開放的服務

2010-03-08 16:15:44

計算機是否同樣被感染了病毒。因為很多病毒發作后是會向網絡中其它電腦發起攻擊的。自己的電腦中了病毒,極可能會傳染給網絡上的其它計算機。如果不及時將其清理,那么極有可能會再反向傳染。 檢查的方法除了在每臺電腦

2010-03-05 09:20:46

“隱身貓”的高危遠程控制類木馬在春節期間傳播量劇增,已經超過80萬臺電腦被感染。有關專家建議廣大網民,盡快使用殺毒軟件對電腦進行全盤掃描,以免賬號信息和個人隱私被黑客盜取。 安全專家介紹,“隱身貓

2010-03-04 17:24:10

.比如說SNIFFER,他們都可以檢測網絡中的MAC地址, 你可以從數據包上看到ARP攻擊的來源.還有別想反攻擊了, 上邊的也說了, 只能是攻擊你網絡中的電腦, 造成損失. 防止arp攻擊最好的就是綁定

2009-03-12 09:10:56

攻擊ip被cc攻擊時服務器通常會出現成千上萬的tcp連接,打開cmd輸入netstat -an如果出現大量外部ip就是被攻擊了,這時候可以使用防護軟件屏蔽攻擊ip或手動屏蔽,這種方法比較往往被動

2022-01-22 09:48:20

到互聯網上之前安裝反病毒軟件 在連接到互聯網上之前,任何電腦城裝機版【http://www.diannaoxitong.com/dnc/】的微軟Windows計算機都應該安裝反病毒軟件。惡意軟件感染計算機

2013-08-27 09:02:17

可以對付流氓軟件,還可以對付病毒,因為安全工具無法刪除病毒木馬,而殺毒軟件的軟肋是流氓軟件,所以兩者搭配,效率翻倍。 安全軟件可以使用上文提到的金山衛士,對付流氓軟件和惡意插件一流,并且可以有效防止IE瀏覽器被

2013-07-31 15:23:24

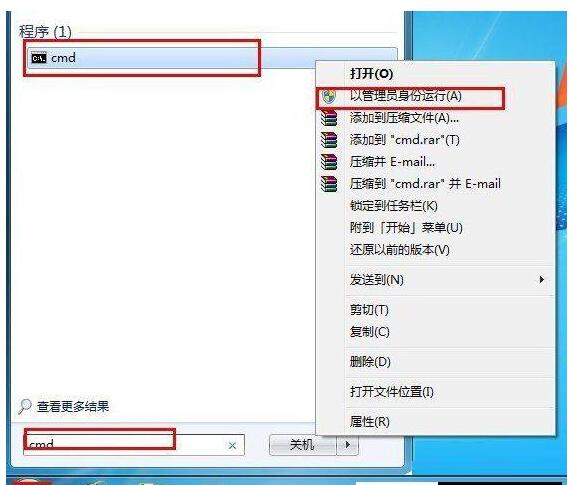

的! 那么面對這次大病毒的爆發,我們該如何應對呢?聽好了! 第一步!給你的電腦裝上殺毒軟件!及時修復相關漏洞!這一步基本可以保證你的電腦不會被黑客盯上了! 第二步:文檔保護全方位!事后防止不如事前預防,因此

2017-05-19 22:45:05

看集成通訊LTE模塊,讓移動商務終端特質更明顯。同時在滿足商務需求方面,它更在數據安全性、抵御病毒威脅上有著一套成熟的技術支撐,比如HP BIOSP「otection應用就意在增強了防止病毒攻擊

2017-06-03 16:28:59

仿真器驅動被360殺毒認為是病毒怎么回事?

2013-11-03 12:02:50

使用MCU設計一個應用系統,如何防止技術被破解抄襲呢?有比較可靠的方案推薦嗎?

2022-11-19 08:46:04

自動打開一個被感染的附件。 6、使用基于客戶端的防火墻或過濾措施,以增強計算機對黑客和惡意代碼的攻擊的免疫力。或者在一些安全網站中,可對自己的計算機做病毒掃描,察看它是否存在安全漏洞與病毒。如果你

2010-03-30 11:58:24

本文來自 成都億佰特 為了防止未經授權訪問或拷貝單片機的機內程序,大部分單片機都帶有加密鎖定位或者加密字節,以保護片內程序。如果在編程時加密鎖定位被使能(鎖定),就無法用普通編程器直接讀取單片機

2021-12-13 07:28:51

中的生態圈,被所周知。在蘇州礦機托管找哪一家呢?想要投資虛擬幣挖礦,除了需要購買礦機以外,還需要適合的場地還有專人看管和維護,當然合適的電價也是必不可少的。但是,一般的投資者,從購買礦機開始就會遇到

2018-06-04 11:14:42

信息的價值,這使得高價值目標尤其會受到攻擊。在本文中,重點放在防止側信道攻擊的技術方面,側信道攻擊指的是這樣的攻擊,它依賴來自安全措施物理實施的信息、而不是利用安全措施本身的直接弱點。

2019-07-26 07:13:05

` 誰來闡述一下如何防止PIC單片機被解密?`

2020-04-14 16:42:00

,系統只啟動必須的服務,對于外加的服務、驅動程序都不加載,但盡管如此,病毒仍然啟動,初步推斷,該病毒修改了系統文件達到自動加載的目的。但是利用syscheck對系統進行掃描后,并未發現有系統文件被修改

2010-12-22 16:28:53

小編教你怎么去辨別電腦病毒【rzxt】 計算機病毒指的是編制或者在計算機程序中插入的破壞計算機功能或者破壞數據,影響計算機使用并且能夠自我復制的一組計算機指令或者程序代碼被稱為計算機病毒

2013-04-09 10:56:24

?Crypto-jacking, 黑客“薅羊毛”挖礦在特斯拉的被“挖礦”事故之前,英國國際保險公司Aviva和全球最大SIM卡制造商Gemalto也曾中招。這些公司都分別采用了兩家國際云計算巨頭公司的公有云服務,其管

2018-03-12 17:42:31

(如果發現多個病毒程序,就編輯多行)重啟電腦后,病毒程序也啟動不了,呵呵,比較毒吧,然后把注冊表編輯器的程序名regedit.exe為其它的什么名字,雙擊后對注冊表的HKEY_LOCAL_MACHINE

2010-03-30 14:22:56

文件型病毒的清除除了覆蓋型的文件型病毒之外,其他感染COM型和EXE型的文件型病毒都可以被清除干凈。因為病毒是在保持原文件功能的基礎上進行傳染的,既然病毒能在內存中恢復被感染文件的代碼并予以執行,則

2009-06-16 23:30:46

勒索病毒藥丸啦~聽說最近很多人電腦中招了,特別XP\WIN7系統的用戶,很多都是登錄校園網直接被勒索病毒鎖定和控制,剛剛看到微博,勒索病毒阻擊戰取得新突破,被鎖用戶實現解密啦。有圖有有真相~ 騰訊

2017-05-20 09:08:08

服務器被植入挖礦病毒解決辦法上午重啟服務的時候,發現程序啟動死慢,用top命令查看了一下,cpu被占用接近100%,所以無法運行新程序,通過top命令然后輸入P,就能看到有兩個程序幾乎占用了所有

2017-08-28 15:50:04

,木馬病毒橫行互聯網,80%的病毒傳播渠道被病毒集團所操控,而作為互聯網最直接的經濟交易平臺,招聘企業也成為了木馬病毒攻擊的目標之一。木馬病毒在互聯網肆意橫行,原因背后利益驅使據2010年4月中國互聯網絡

2011-02-18 22:39:15

的反病毒軟件,如金山毒霸、瑞星、諾頓等。2.2 觀察法如硬盤引導時經常出現死機、系統引導時間較長、運行速度很慢、不能訪問硬盤、出現特殊的聲音等。為了讓觀察者能夠真正的發現木馬,正解電腦是否載有木馬,只有真正有了解木馬的寄生之處,才能有的放矢,輕松備戰。

2009-10-10 14:34:55

,對ARP高速緩存機制的攻擊。每個主機都用一個ARP高速緩存存放最近IP地址到MAC硬件地址之間的映射記錄。MSWindows高速緩存中的每一條記錄(條目)的生存時間一般為6O秒,起始時間從被創建

2009-10-10 15:24:41

挖礦就是指用比特幣挖礦機獲得比特幣,也就是用于賺取比特幣的計算機。如果能夠獲取比特幣,是能夠賺錢的。這類計算機一般有專業的挖礦芯片,多采用安裝大量顯卡的方式工作,耗電量較大。計算機下載挖礦軟件然后

2021-07-23 08:38:03

持續檢測現有網絡中的流量變化或者變化趨勢,從而得到相應信息的一種被動攻擊方式。主動攻擊:是指通過一系列的方法,主動地獲取向被攻擊對象實施破壞的一種攻擊方式。典型的主動攻擊手段:篡改:攻擊者故意篡改網絡上傳送的報文。也包括徹底中斷傳送的報文。重放:通過截獲普通用戶的加密數據,通過修改IP地址偽裝成

2021-12-23 07:00:40

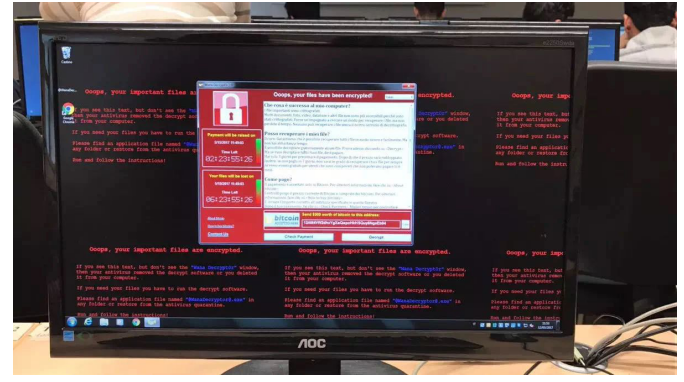

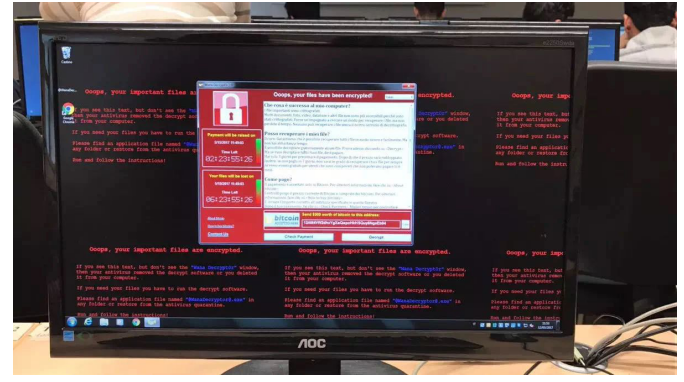

裝機員教你如何防止轟動全球勒索病毒這種勒索病毒名為WannaCry ,圖中是安全研究人員的安全的計算機環境中進行演示。5月13日,據BBC等媒體報道,全球多國爆發電腦勒索病毒,受害者電腦會被黑客鎖定

2017-05-23 17:12:16

。 計算機病毒的特征(特征): 1、潛伏性 在通常情況下,計算機病毒感染系統后,它不會立即攻擊計算機,而是有一定的潛伏期。潛伏期的長短通常由病毒程序設置的觸發條件決定。 2、傳染性 計算機病毒入侵系統

2021-01-15 16:16:03

病毒一直都在,只是我們很少關注到,例如這些:都是些什么鬼!還特別恐怖。企業那些電腦都會中招,我們的普通個人電腦在黑客面前還不成了“肉雞?本來我是不用什么殺毒軟件的,看到那么多勒索病毒新聞真是“方”了。被

2018-03-09 14:00:45

通過計算機病毒的命名方式來查殺病毒25年前,匹茲堡的一名高中生編寫了一個惡作劇程序,通過軟盤在蘋果機的操作系統中傳播,并顯示一首歪詩。這個名為“Elk Cloner”的病毒被看作是計算機領域的第一個

2009-05-06 16:18:22

最可怕的十大電腦病毒

最可怕的十大電腦病毒

對于很多人來說,電腦中毒就是一場噩夢。硬盤數據被清空,網絡連接被掐斷,好好的機器

2009-07-29 09:00:23 44897

44897 IBM公司預測今年電腦病毒、惡意軟件有增無減

美國IBM公司近日發表預測報告說,2005年電腦病毒、垃圾郵件、間諜軟件等將更加猖獗,

2009-08-24 09:17:08 933

933 您必須掌握的電腦病毒知識匯集

1.經常死機:病毒打開了許多文件或占用了大量內存;不穩定(如內存質量差,硬件超頻性能差

2010-02-11 15:12:28 666

666 調查顯示IE瀏覽器防止網站攻擊效率最高

北京時間3月5日消息,據國外媒體報道,產品分析公司NSS Labs發布的最新調查結果顯示,在防止黑客利用信任網站安裝惡意軟件

2010-03-05 10:02:42 729

729 防止攻擊命令

2016-12-17 10:44:41 2

2 27-防止攻擊配置

2016-12-25 00:07:15 0

0 三層交換機防止攻擊配置

2016-12-27 16:16:07 0

0 近日,全球突發一款名為“比特幣”勒索病毒,該病毒會導致被攻擊者的電腦文件會被鎖定,劫持用戶數據,被該病毒攻擊后,被攻擊的用戶需要向黑客支付數額巨大的比特幣才能解鎖,而且即使支付了也不一定能解鎖,不一定能恢復電腦正常使用。

2017-05-15 08:37:48 608

608 這幾天,許多高校和公司都遭遇電腦勒索病毒的攻擊,被攻擊電腦都被黑客鎖定,無法正常工作和讀取資料,需要支付價值相當于300美元(約合人民幣2069元)的比特幣才可解鎖。這種勒索病毒名為WannaCry,意思是想哭嗎?

2017-05-15 14:17:33 2069

2069 5月12日晚,全球爆發大規模勒索病毒軟件感染事件,包括英國醫療體系、俄羅斯內政部在內的眾多計算機系統受到不同程度的攻擊。我國大量行業企業內網大規模感染,教育網受損嚴重。國內多所高校發布關于連接校園網的電腦大面積中“勒索”病毒的消息

2017-05-15 14:40:49 2579

2579 勒索病毒全球肆虐,盡管那個英國“英雄小哥”在病毒代碼中發現了“隱藏開關”,阻止了勒索病毒進一步擴散,但是。。這群黑客沒有理由會停止,盡管我們已經阻止了勒索病毒進一步擴散,但另一波變種的攻擊或將會到來。

2017-05-16 09:31:39 3016

3016 目前“永恒之藍”病毒只可防不可解,預防就按照小編上面總結的3點來做,打補丁只能防止被遠程攻擊,自己手動運行勒索病毒還是會中招!

2017-05-16 16:54:16 3358

3358 在WannaCry勒索病毒大規模爆發的一周之后,研究人員最終得以更好地了解此病毒為何能夠如此快速傳播的方式。通過對早期數據的判斷,研究人員發現,此次遭受勒索病毒襲擊的電腦幾乎都是安裝了Windows 7操作系統的電腦,而安裝Windows XP系統的電腦所受危害幾乎“微不足道”。

2017-05-21 12:51:14 1562

1562 27號,包括烏克蘭在內的多個歐洲國家遭遇新一撥的大范圍電腦病毒攻擊,多地出現電腦故障和互聯網中斷。有報道稱,這種新病毒的威力足以和5月份席卷全球的勒索病毒相提并論。 在這次病毒攻擊中,烏克蘭首當其沖,受到的攻擊最為嚴重, 甚至,烏克蘭的ATM機也被拖下了水。

2017-06-29 09:26:23 893

893 新Petya病毒周二開始在歐洲全面爆發,繼而向全球蔓延。新Petya病毒在攻擊了電腦了之后,黑客會要求受害用戶支付價值約300美元的比特幣作為贖金,否則這些用戶將無法對黑客加密的文件解密,甚至無法進入被新Petya病毒攻擊的電腦。

2017-06-30 14:45:15 619

619 據BBC報道,只要在個人電腦中創建一個名為“perfc”的只讀軟件,并將其置于“C:Windows”文件夾下,病毒攻擊的路徑就會被切斷,其具體的設置方法可以在一名為“Bleeping

2017-06-30 15:48:48 498

498 針對之前開始在全球大量蔓延的大型網絡攻擊,網絡安全研究人員已經開發出了一種“疫苗”,只需要一個“簡易的文件,就可以避免一臺電腦感染病毒”。然而,遺憾的是,研究人員目前還不能找到可以從根源上阻止病毒傳播的方法。

2017-07-10 09:29:02 1235

1235 比特幣挖礦機是什么?經常聽說比特幣,比特幣挖礦機。小編跟大家科普一下關于比特幣的知識。比特幣挖礦機,就是用于賺取比特幣的電腦,這類電腦一般有專業的挖礦芯片,多采用燒顯卡的方式工作,耗電量較大。

2017-12-19 15:23:01 1607

1607 比特幣挖礦機就是一臺高配電腦,但是只是用來完成挖礦軟件的算法。比特幣據說是日本科學家山本聰發明的一種虛擬貨幣,利用一系列的復雜的算法最終得到的一竄代碼。挖礦軟件就是比特幣的算法。普通的電腦是不能運行這個軟件的,一方面配置低,容易燒。另外,運算速度慢,競爭不過專業的挖礦機。

2017-12-19 16:55:19 18731

18731

有安全專家表示,win10的激活工具存在巨大的危險,當你使用win10激活工具就會被迫植入挖礦病毒“Trojan/Miner”,利用用戶電腦瘋狂“挖礦”,牟取利益。

2017-12-21 17:52:56 5570

5570

近日許多的電腦用戶反映正常使用電腦時經常會出現死機卡頓等情況。有人表示可能遇上了最近最隱秘的網絡僵尸攻擊。比特幣挖礦木馬利用用戶電腦進行瘋狂斂財,據悉僵尸網絡已經獲利超300萬人民幣。如何防范“挖礦”木馬僵尸網絡至關重要。

2017-12-22 13:37:05 1053

1053 網絡病毒的惡意攻擊事件層出不窮,透過安裝McAfee防毒服務,可以防止資料遭受病毒威脅。近日威聯通推出McAfee防毒軟件限時優惠活動,訂購1年僅需8.99美元。

2018-01-03 13:01:44 1772

1772 比特幣火了跟你無關?黑客的最新目標用你的電腦作比特幣挖礦機。在未來,攻擊者利用惡意軟件設備去挖礦會越來越常見。新型惡意軟件迅速增加,出現在被黑客攻擊的臺式電腦上,黑客偷偷編寫代碼,在有漏洞的云計算服務器甚至網站上生成數字貨幣。這些網站被重新編程,使訪問網站的瀏覽器不知不覺成為數字貨幣生成器。

2018-01-03 19:30:55 5762

5762 比特幣挖礦機簡單來說就是一個像電腦主機一樣的箱子,插上網線和電源,配置好賬戶信息就可以自動“挖礦”——產生比特幣了。

2018-01-05 17:11:23 11316

11316 萊特幣挖礦機的組裝和配置是什么樣的?發現很多朋友都在問萊特幣挖礦電腦的配置要求問題,下面綠茶小編為大家分享下萊特幣挖礦機配置要求以及它的組裝過程。

2018-01-09 13:41:28 8968

8968 用戶電腦突然出現計卡頓或者運行慢,甚至死機等情況,嚴重影響用戶計算機的正常使用,除了網速之外,或可能是遇到了目前最隱秘的網絡僵尸攻擊——網頁“挖礦”,這種攻擊會導致用戶計算機資源被嚴重占用,而“挖礦

2018-01-23 20:28:01 578

578 防止您的電池被假冒——請選擇不僅能夠提供所需精度,而且能夠防止克隆、黑客攻擊和其他非法行為的電量計IC。

2018-02-01 17:53:11 5407

5407

研究員Tromer表示:“這種攻擊方法很可能會很快從實驗室走出去,成為流行的攻擊方法。黑客們會研究出更廉價的設備,進一步降低攻擊成本。”不過,如果黑客們想要自制這種設備,需要克服一個大的障礙,就是

2018-05-28 10:49:13 7129

7129 在PC端方面,勒索病毒、控制肉雞挖礦以及DDoS攻擊等惡意程序活躍。

2018-07-31 08:46:02 886

886 臺積電剛剛公布了遭受電腦病毒攻擊之后的詳細恢復進展,同時還警告稱,該公司產品發貨可能因此推遲,營收也有可能受到影響。

2018-08-07 11:33:00 657

657 最新消息,8月3日晚間接近午夜時分,全球晶圓代工巨頭臺積電位于新竹科學園區的12英寸晶圓廠和營運總部,突然傳出電腦遭病毒入侵且生產線全數停擺的消息。

2018-08-06 09:39:18 2576

2576 中國半導體論壇 振興國產半導體產業! 臺積電遭遇罕見的病毒攻擊,雖然其聲稱各工廠已快速恢復生產,不過

2018-08-11 09:06:54 3347

3347 臺積電遭到病毒攻擊,生產線停產,市場也有“駭客”的傳言,病毒、駭客有多大的差異?

2018-08-13 18:24:11 4817

4817 或許你對區塊鏈并不感興趣,你也不關心比特幣的市場價格,但你的電腦可能有自己的想法。 近日,工信部發布2018年第二季度網絡安全威脅態勢分析與工作綜述,指出非法挖礦嚴重威脅網絡安全。騰訊云監測發現

2018-09-12 16:14:00 5274

5274 您設計的IoT系統是否擁有最高等級的安全措施?通過本視頻,了解如何利用Maxim的DeepCover?嵌入式安全參考設計在項目之初就設計安全性,防止系統受到攻擊

2018-10-09 04:36:00 3301

3301 CPU挖礦是初學者甚至是經驗豐富的單個挖礦人員最喜歡的選項之一。它允許您立即開始挖礦,你可以從您的筆記本電腦、PC甚至智能手機中挖礦加密貨幣。因此,如果您想為自己創建一個被動收入,您可以很容易地開始使用CPU挖礦,而無需任何外部幫助。

2018-12-05 10:37:03 5149

5149 病毒作者首先攻擊軟件開發者的電腦,感染其用以編程的“易語言”中的一個模塊,導致開發者所有使用“易語言”編程的軟件均攜帶該勒索病毒。廣大用戶下載這些“帶毒”軟件后,就會感染該勒索病毒。整過傳播過程很簡單,但污染“易語言”后再感染軟件的方式卻比較罕見。

2018-12-06 13:56:27 3171

3171 “自私挖礦”攻擊是一種針對比特幣挖礦與激勵機制的攻擊方式,它的目的不是破壞比特幣的運行機制,而是獲取額外的獎勵,并讓誠實礦工進行無效計算。簡而言之,“自私挖礦”攻擊的核心思想是“自私挖礦”礦池(下文中簡稱為“惡意礦池”)故意延遲公布其計算得到的新塊,并構造一條自己控制的私有分支,造成鏈的分叉。

2018-12-18 10:54:13 4266

4266 挖礦劫持是一種惡意行為,利用受感染的設備來秘密挖掘加密貨幣。為此,攻擊者會利用受害者(計算機)的處理能力和帶寬(在大多數情況下,這是在受害者沒有意識到或同意的情況下完成的)。通常,負責此類活動的惡意挖礦軟件旨在使用足夠的系統資源來盡可能長時間不被注意。

2018-12-25 10:43:58 3544

3544 本視頻主要詳細介紹了計算機病毒的類型,分別是攻擊DOS系統的病毒、攻擊Windows系統的病毒、攻擊UNIX系統的病毒、攻擊OS/2系統的病毒、源碼型病毒、嵌入型病毒以及外殼型病毒。

2018-12-25 15:51:07 40061

40061 木馬瞄準“吃雞”玩家及網吧高配電腦,搭建挖礦集群,使近20萬臺高配機器近乎癱瘓。據警方披露,涉案值高達1500余萬元。

2019-05-20 11:15:45 1883

1883 誰能想到你下載的盜版插件竟然能在背地里用你的電腦為他人挖礦?

2019-07-01 16:32:59 3170

3170 挖礦是增加比特幣貨幣供應的一個過程。挖礦同時還保護著比特幣系統的安全,防止欺詐交易,避免“雙重支付”。

2019-07-25 16:04:17 2185

2185 你知道嗎?挖礦病毒不僅吞噬電力,更能拖慢你的計算能力。許多“中招”的數據中心,以及無法精確統計的僵尸網絡,正在貪婪的吞噬電力、拖慢企業的計算能力。對于個人用戶而言,“礦工”可能就躲藏在你我的電腦當中。

2019-08-19 10:47:04 7634

7634 APT攻擊定義:即高級可持續威脅攻擊,也稱為定向威脅攻擊,指某組織對特定對象展開的持續有效的攻擊活動。

這種攻擊活動具有極強的隱蔽性和針對性,通常會運用受感染的各種介質、供應鏈和社會工程學等多種手段實施先進的、持久的且有效的威脅和攻擊。

2019-09-02 10:46:22 643

643 應該很多人都聽過一個惡名昭彰的殭尸網絡病毒,它的大名叫做Mirai,而它的主要功能就是感染那些沒有防護的IoT設備,并且把所有被入侵的IoT設備集結成大軍,對于其他想攻擊的目標進行DDoS攻擊,過去也的確發起過多次攻擊,并導致嚴重的網絡癱瘓后果。

2019-09-22 10:39:29 1037

1037 挖礦病毒簡言之就是一段代碼或一個軟件,可在用戶的個人電腦或智能手機上悄悄運行挖礦程序。

2019-12-10 09:53:45 8168

8168 而且如果中了病毒的計算機屬于高性能的服務器,病毒還會在這臺電腦當中植入“挖礦”程序, 如果中招的電腦處于一個局域網當中,那么只要一臺電腦感染病毒,其他電腦只要開機上網,馬上也會被感染。病毒會通

2020-06-30 11:15:11 5918

5918 病毒。這其中包括通過 WMI 無文件挖礦實現雙平臺感染的病毒,利用“新冠病毒”郵件傳播的 LemonDuck 無文件挖礦病毒,以及借助“海嘯”僵尸網絡發動DDoS 攻擊的挖礦病毒。

2020-08-27 10:15:45 2649

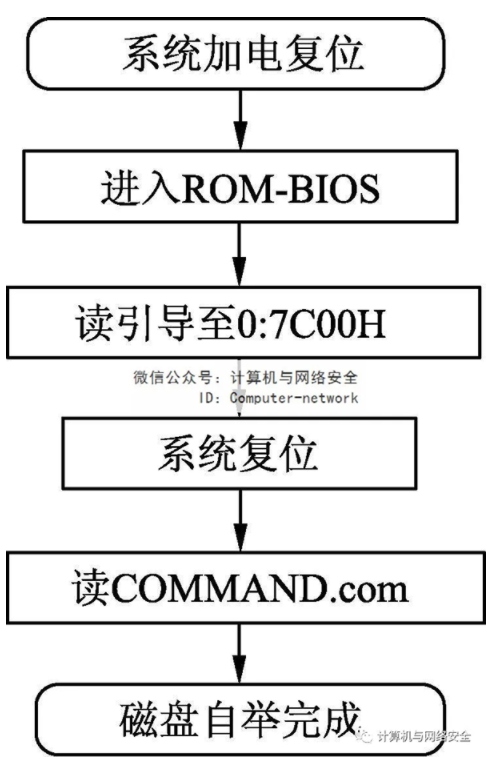

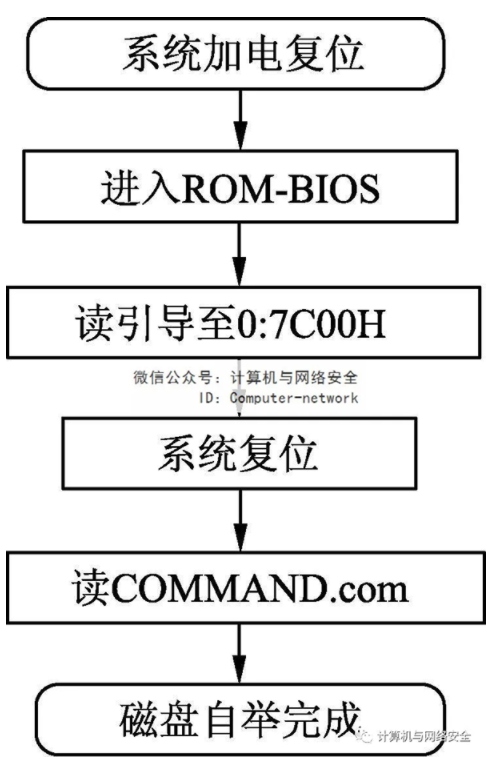

2649 想要了解引導型病毒的攻擊原理,首先要了解引導區的結構。硬盤有兩個引導區,在0面0道1扇區的稱為主引導區,內有主引導程序和分區表,主引導程序查找激活分區,該分區的第一個扇區即為DOS BOOT SECTOR。絕大多數病毒可以感染硬盤主引導扇區和軟盤DOS引導扇區。

2021-01-03 16:33:00 4263

4263

相信絕大數的用戶對ARP病毒都不會陌生,如果本機遭受到ARP攻擊,電腦數據就會向指定地址傳送,一般最為明顯的現象就是電腦無故出現斷網的情況,并且網絡時連時斷,會成為擾亂局域網中其它電腦上網的罪魁禍首。那么ARP攻擊怎么解決?下面裝機之家分享一下Win7系統反ARP攻擊的方法,來看看吧。

2021-01-11 16:12:50 28937

28937

近年來,采用工作量證明共識機制( Proof of work,PoW)的區塊鏈被廣泛地應用于以比特幣為代表的數字加密貨幣中。自私挖礦攻擊( Selfish mining)等挖礦攻擊( Mining

2021-03-18 09:48:57 20

20 大多數 Windows 10電腦都安裝了Windows安全中心并在后臺運行。這可以防止大多數惡意軟件或病毒,使他們沒有機會感染您的電腦。 但是,有的電腦可能沒有正確安裝或設置Windows安全中心,導致的保護不足。管是什么原因,我們仍可以手動清理這些惡意程序。

2022-01-11 10:29:38 7124

7124 勒索病毒(Ransomware),又稱勒索軟件,是一種特殊的惡意軟件,又被人歸類為“阻斷訪問式攻擊”(denial-of-access attack)。其作為一種新型電腦病毒,主要以郵件、程序木馬

2023-07-04 11:28:01 319

319 。 在本文中,我們將介紹幾種不同類型的檢測引擎如何通過EDR應對當下更加復雜的挖礦木馬攻擊,包括基于加密通信的挖礦行為,采用進程注入等更加隱蔽和高級的無文件攻擊技術來規避檢測等。 挖礦木馬攻擊態勢 挖礦木馬的定義和類型

2023-10-24 16:05:03 563

563

正在加载...

電子發燒友App

電子發燒友App

評論