北京時(shí)間8月8日早間消息,信息安全研究公司Check Point近期發(fā)現(xiàn)了高通處理器Android手機(jī)的4個(gè)新漏洞。通過這些漏洞,黑客可以完全控制受影響的手機(jī)。

2016-08-08 10:00:25 391

391 與系統(tǒng)(軟件)的漏洞不同,芯片漏洞更具廣泛性和普遍性。但對(duì)于芯片漏洞來說,基本是百分之百“中招”。要是高通驍龍820處理器出現(xiàn)了芯片級(jí)漏洞,那所有搭載這一處理器的Android手機(jī)都可能會(huì)受影響,它才不管你是三星還是LG。

2016-08-10 14:05:09 1381

1381 的安全問題已經(jīng)不僅僅是如何發(fā)現(xiàn)安全問題,還包括,如何對(duì)每天接收的海量漏洞提醒進(jìn)行漏洞修復(fù)的優(yōu)先級(jí)排序。為了幫助企業(yè)在第一時(shí)間修復(fù)最重要的漏洞,更好地保護(hù)企業(yè)網(wǎng)絡(luò)安全,阿里云·云盾安騎士增加了基于漏洞所在

2017-12-25 15:18:01

AlphaFuzzer是一款多功能的漏洞挖掘工具,到現(xiàn)在為止,該程序以文件格式為主。1.0版本主要包含了:一個(gè)智能文件格式的漏洞挖掘框架。一個(gè)通用文件格式的fuzz模塊。此外,他還包含了一個(gè)ftp服務(wù)器程序的fuzz模塊。一個(gè)程序參數(shù)的fuzz模塊。一些shellcode處理的小工具。

2019-07-15 06:44:21

CC++源程序緩沖區(qū)溢出漏洞的靜態(tài)檢測(cè).

2012-08-16 00:43:38

Flash強(qiáng)制啟動(dòng)視頻漏洞修補(bǔ)工具

2008-10-15 11:22:07

IIS: IIS是微軟的組件中漏洞最多的一個(gè),平均兩三個(gè)月就要出一個(gè)漏洞,而微軟的IIS默認(rèn)安裝又實(shí)在不敢恭維,所以IIS的配置是我們的重點(diǎn),現(xiàn)在大家跟著我一起來:首先,把C盤那個(gè)什么Inetpub

2013-09-03 14:16:53

現(xiàn)如今,PCB設(shè)計(jì)的技術(shù)雖然不斷提升,但不代表PCB設(shè)計(jì)工藝過程中沒有問題。其實(shí),任何領(lǐng)域或多或少都存在問題。本文我們就說說PCB設(shè)計(jì)中存在的那些漏洞,希望各位工程師遇到同樣問題可以避免入坑!

2020-10-30 07:55:32

大約6個(gè)月前,有人發(fā)布了PSoC 4設(shè)備中明顯漏洞的全面解釋。該漏洞將允許攻擊者將惡意代碼加載到Flash中,然后將其標(biāo)記為保留給監(jiān)控器,從而允許代碼在芯片擦除中生存,并且?guī)缀鯖]有被檢測(cè)到運(yùn)行。正如

2019-01-09 13:58:09

STM32Cube工具的log4j漏洞CVE-2021-44228和CVE-2021-45046有何影響?

2022-12-07 07:02:17

注入(CVE-2017-5715)變體3:惡意數(shù)據(jù)緩存加載(CVE-2017-5754)ARM另外識(shí)別了變體3a(CVE-2018-3640),這里也對(duì)此進(jìn)行了討論。

變體4:盡管存在依賴項(xiàng),但較年輕的加載程序推測(cè)性地繞過了存儲(chǔ)(CVE-2018-3639)注:它不是一個(gè)權(quán)威文件,但應(yīng)被視為ARM提供的白皮書的支持說明,可在此處獲得。

2023-08-25 08:01:49

`[資料分享]+[size=21.3333339691162px]Android軟件安全審計(jì)及漏洞修復(fù)經(jīng)驗(yàn)談一、看威武霸氣的封面作者:宋申雷 [size=21.3333339691162px]這個(gè)

2015-09-26 11:00:46

fastjson大家一定都不陌生,這是阿里巴巴的開源一個(gè)JSON解析庫(kù),通常被用于將Java Bean和JSON 字符串之間進(jìn)行轉(zhuǎn)換。前段時(shí)間,fastjson被爆出過多次存在漏洞,很多文章報(bào)道了

2020-11-04 06:01:21

此類大規(guī)模攻擊,阿里云平臺(tái)已可默認(rèn)攔截,降低漏洞對(duì)用戶的直接影響;如果企業(yè)希望徹底解決Hadoop安全漏洞,推薦企業(yè)使用阿里云MaxCompute (8年以上“零”安全漏洞)存儲(chǔ)、加工企業(yè)數(shù)據(jù);阿里云

2018-05-08 16:52:39

的安全性。 據(jù)Gartner數(shù)據(jù),截止2022年,約有70%未執(zhí)行固件升級(jí)計(jì)劃的組織將由于固件漏洞而遭到入侵。而今年疫情的出現(xiàn)也導(dǎo)致了全球供應(yīng)鏈不斷增加的中短期風(fēng)險(xiǎn)。 固件漏洞正逐年增加

2020-09-07 17:16:48

導(dǎo)讀:安全研究人員發(fā)現(xiàn)智能機(jī)器人存在兩個(gè)安全漏洞,導(dǎo)致其容易受到攻擊。第一個(gè)漏洞可以讓黑客對(duì)設(shè)備擁有超級(jí)用戶權(quán)限,可以遠(yuǎn)程控制它們?cè)诩依镞\(yùn)動(dòng),這有點(diǎn)令人毛骨悚然。第二個(gè)漏洞允許黑客查看攝像機(jī)拍攝

2018-07-27 09:29:19

本帖最后由 weizhizhou 于 2017-4-30 00:06 編輯

基于樹莓派2 blacktrack的系統(tǒng)漏洞掃描對(duì)Linux系統(tǒng)開發(fā)有5年了,近期在blackberry2上移植把玩

2017-04-29 09:59:05

嗨,我們?nèi)绾吾槍?duì)服務(wù)器進(jìn)行此修復(fù)。我們使用的是Win2003標(biāo)準(zhǔn),Win2003 R2和Win2008標(biāo)準(zhǔn)64位。是否有運(yùn)行和檢查漏洞中的實(shí)用工具?修補(bǔ)錯(cuò)誤的固件將是災(zāi)難。最好的祝福,以上來自于谷歌

2018-12-03 15:36:53

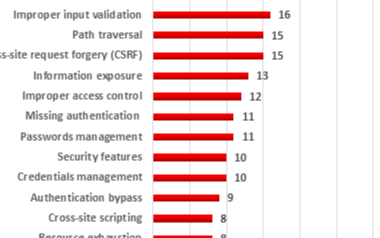

關(guān)注+星標(biāo)公眾號(hào),不錯(cuò)過精彩內(nèi)容來源 |電子伊甸園微信公眾號(hào)|嵌入式專欄隨著互聯(lián)網(wǎng)的發(fā)展,嵌入式設(shè)備正分布在一個(gè)充滿可以被攻擊者利用的源代碼級(jí)安全漏洞的環(huán)境中。因此,嵌入式軟件開發(fā)...

2021-12-17 07:59:40

我有一個(gè) NXP iMX6ULL rev 1.1,發(fā)現(xiàn)i.MX6ULL 的 HAB 機(jī)制中存在兩個(gè)已知漏洞。但是,我所指的文檔并未指定芯片版本。因此,我不確定這些漏洞是否會(huì)影響我的設(shè)備。你能幫我澄清一下嗎?

2023-06-02 09:07:08

披露計(jì)劃)建立,由來自世界各地的 IT 供應(yīng)商、安全公司和安全研究組織組成。相關(guān)者可以通過唯一的 CVE編碼在漏洞數(shù)據(jù)庫(kù)或安全工具中快速地找到漏洞影響范圍和修補(bǔ)信息,以便快速地確認(rèn)系統(tǒng)受漏洞影響情況

2022-08-17 11:34:03

避免今后更多問題。”由于缺陷不明顯或不易立即顯現(xiàn),我們花了幾年時(shí)間才發(fā)現(xiàn) glibc 代碼有一個(gè)安全問題。Weimer 說“要診斷一個(gè)網(wǎng)絡(luò)組件的漏洞,如 DNS 解析器,當(dāng)遇到問題時(shí)通常要看抓到

2016-06-25 10:01:50

Web漏洞掃描原理是什么?怎么設(shè)計(jì)一款基于滲透性測(cè)試的Web漏洞掃描系統(tǒng)?

2021-05-10 06:07:04

網(wǎng)上的一篇關(guān)于編程漏洞的建議的中文版翻譯。

2015-02-07 15:07:56

因而隨著時(shí)間的推移,舊的系統(tǒng)漏洞會(huì)不斷消失,新的系統(tǒng)漏洞會(huì)不斷出現(xiàn),系統(tǒng)漏洞問題也會(huì)長(zhǎng)期存在,這就是為什么要及時(shí)為系統(tǒng)打補(bǔ)丁的原因。 一.使用windowsupdate 步驟01打開[控制面板

2019-12-13 10:01:28

以下信息提供了有關(guān)推測(cè)性處理器漏洞的常見問題解答。

你能用通俗易懂的話解釋這個(gè)問題嗎?

·這兩種攻擊都利用了現(xiàn)有的旁路技術(shù),并可能導(dǎo)致通過使用惡意軟件訪問少量數(shù)據(jù)。

·使用這種方法并在本地運(yùn)行的惡意

2023-08-25 07:15:47

對(duì)于XDA大神們找到漏洞的事情我們已經(jīng)見怪不怪了。不過這次,有個(gè)名叫alephzain的用戶也聲稱,其已在多款三星設(shè)備上發(fā)現(xiàn)了一個(gè)漏洞,可以訪問設(shè)備全部的物理內(nèi)存。這潛存著重大的隱患,攻擊者們可以

2012-12-19 09:41:45

發(fā)現(xiàn)的漏洞都會(huì)被第一時(shí)間公布,因此也容易被攻擊者利用2.開源組件的作者通常都會(huì)在發(fā)現(xiàn)問題后立刻修復(fù)并發(fā)布新版本,而軟件的最終用戶往往得不到最及時(shí)的更新。3.在軟件開發(fā)和驗(yàn)收過程中,人們往往無法準(zhǔn)確判斷

2017-09-05 14:26:59

`matlab 給我們計(jì)算帶來極大方便。但其本身也存在一些漏洞,現(xiàn)在我們來討論一下,以便我們這群MATLAB愛好者能在使用MATLAB時(shí),注意這些問題,避免犯錯(cuò)。如果你發(fā)現(xiàn)MATLB的其他漏洞

2012-04-29 12:01:10

jSQL是一款輕量級(jí)安全測(cè)試工具,可以檢測(cè)SQL注入漏洞。它跨平臺(tái)(Windows, Linux, Mac OS X, Solaris)、開源且免費(fèi)。

2019-07-23 07:21:36

CVE-2017-5715,也稱為Spectre Variant 2,是某些ARM CPU設(shè)計(jì)中的漏洞,允許攻擊者控制受害者執(zhí)行上下文中的推測(cè)執(zhí)行流,并泄露攻擊者在體系結(jié)構(gòu)上無法訪問的數(shù)據(jù)。

在

2023-08-25 07:36:27

硬件芯片漏洞的機(jī)理和危害:只為傳遞“有趣/有用”的開發(fā)者內(nèi)容,點(diǎn)擊訂閱!本周熱門項(xiàng)目GitHub推出軟件包托管服務(wù)Package Registry本周,GitHub 再下一城,推出自己的軟件包托管

2021-07-28 07:26:42

采用ZigBee協(xié)議的智能家居設(shè)備存在漏洞嗎?

2021-05-19 06:21:15

提出一種在二進(jìn)制環(huán)境下挖掘緩沖區(qū)溢出漏洞的方法。結(jié)合動(dòng)態(tài)與靜態(tài)挖掘技術(shù)對(duì)二進(jìn)制環(huán)境下的程序作進(jìn)一步的漏洞查找。靜態(tài)方法主要對(duì)二進(jìn)制程序中函數(shù)棧幀的特征和匯編語(yǔ)

2009-04-10 09:54:21 27

27 漏洞是網(wǎng)絡(luò)安全事件的主要根源,漏洞的大量存在及其帶來的危害使漏洞評(píng)級(jí)變得尤為重要。該文分析目前著名安全機(jī)構(gòu)和生產(chǎn)廠商對(duì)漏洞進(jìn)行評(píng)級(jí)的特點(diǎn),介紹通用缺陷評(píng)估系統(tǒng)(C

2009-04-14 09:53:30 19

19 介紹了一種采用C/S結(jié)構(gòu)的新型主動(dòng)式漏洞檢測(cè)系統(tǒng)。該系統(tǒng)利用了OVAL漏洞檢測(cè)定義,包括檢測(cè)代理和控制臺(tái)兩大模塊。其中,檢測(cè)代理是基于OVAL Schema的漏洞掃描器,能在不對(duì)本地

2009-04-16 08:59:54 16

16 軟件安全漏洞問題日益嚴(yán)重,靜態(tài)漏洞檢測(cè)提供從軟件結(jié)構(gòu)和代碼中尋找漏洞的方法。該文研究軟件漏洞靜態(tài)檢測(cè)的兩個(gè)主要方面:靜態(tài)分析和程序驗(yàn)證,重點(diǎn)分析詞法分析、規(guī)則

2009-04-20 09:38:37 17

17 本文分析了漏洞檢測(cè)技術(shù)重要性、研究現(xiàn)狀以及存在問題,提出了一個(gè)新的漏洞檢測(cè)系統(tǒng)模型。關(guān)鍵詞:網(wǎng)絡(luò)安全;入侵檢測(cè)系統(tǒng);漏洞檢測(cè)系統(tǒng)

2009-07-15 11:09:48 14

14 關(guān)于S-3PAKE協(xié)議的漏洞分析:通過分析一種基于CCDH假設(shè)的簡(jiǎn)單三方密鑰交換協(xié)議(S-3PAKE 協(xié)議),指出了該協(xié)議未對(duì)攻擊者可能的身份進(jìn)行全面考慮,缺乏完備認(rèn)證機(jī)制的缺陷,闡明了當(dāng)

2009-10-21 08:22:45 19

19 針對(duì)目前眾多計(jì)算機(jī)安全機(jī)構(gòu)所使用的計(jì)算機(jī)漏洞信息的現(xiàn)狀和存在問題,提出了開源漏洞庫(kù)批量下載、權(quán)威漏洞庫(kù)查詢、信息搜索等漏洞信息自動(dòng)獲取方法,對(duì)獲取的XML、HTML和

2010-11-25 16:59:14 21

21 IE瀏覽器再曝新0day漏洞

金山安全實(shí)驗(yàn)室10日發(fā)布橙色安全預(yù)警,微軟IE瀏覽器再曝新0day漏洞,該漏洞可能會(huì)導(dǎo)致用戶電腦成肉雞。金山安全

2010-03-11 09:13:51 882

882 企業(yè)安全公司Bluebox在谷歌Android安全模式中發(fā)現(xiàn)一個(gè)新的安全漏洞,流氓應(yīng)用可以通過這個(gè)安全漏洞獲讀取用戶設(shè)備上的所有數(shù)據(jù)。Bluebox稱,過去4年內(nèi)發(fā)布的所有Android設(shè)備都受到它的影響。

2013-07-05 14:52:32 679

679 基于MSOffice漏洞利用技術(shù)的研究_王俊卿

2017-03-17 17:14:25 0

0 邏輯漏洞之越權(quán)詳解

2017-09-07 09:41:26 5

5 淺談CSRF漏洞

2017-09-07 11:00:39 15

15 筆者認(rèn)為未來的軟件漏洞領(lǐng)域主要存在以下新挑戰(zhàn),本文將一一介紹。 ● 移動(dòng)終端漏洞 ● 云計(jì)算平臺(tái)漏洞 ● 物聯(lián)網(wǎng)漏洞 移動(dòng)終端漏洞發(fā)展趨勢(shì) 移動(dòng)互聯(lián)網(wǎng)時(shí)代早已到來,以智能手機(jī)為主的移動(dòng)終端也逐漸被黑

2017-09-30 16:07:55 0

0 、D-Link等知名廠商。

通過厄運(yùn)餅干漏洞,黑客能夠監(jiān)控一切通過與路由器進(jìn)行連接的設(shè)備的所有數(shù)據(jù),包括文件、電子郵件、登錄信息等,在監(jiān)控的同時(shí)還能在這些數(shù)據(jù)當(dāng)中植入惡意軟件。

2017-10-15 10:05:04 12606

12606 不斷提高和完善防御的方法和手段。針對(duì)此問題,提出了一種基于Scrapy的爬蟲框架的Web應(yīng)用程序漏洞檢測(cè)方法。通過框架提供的便利條件對(duì)頁(yè)面進(jìn)行提取分析,根據(jù)不同的攻擊方式生成特有的攻擊向量,最后使頁(yè)面注入點(diǎn)與攻擊向量組合達(dá)到測(cè)試是否具有漏洞

2017-12-07 09:48:31 2

2 據(jù)外媒最新消息,英特爾公司日前爆出了一個(gè)處理器的嚴(yán)重漏洞,導(dǎo)致微軟、蘋果等公司需要修改操作系統(tǒng),這一漏洞修補(bǔ)過程可能導(dǎo)致全球個(gè)人電腦性能下降,最高下降幅度高達(dá)三成。

2018-01-04 11:25:20 231

231 ARM 昨日已公布Cortex 系列處理器也未能逃過漏洞一劫,該公司已經(jīng)披露了三個(gè)已知漏洞的細(xì)節(jié),并特別表示并不是所有 ARM 芯片都受到影響。也公布了針對(duì)不同漏洞變種的 Linux 修復(fù)方案。

2018-01-05 11:46:50 1595

1595 本文是我在Ubuntu 14.04上面進(jìn)行的meltdown漏洞的親測(cè)。meltdown漏洞,使得我們可以在用戶空間讀到內(nèi)核空間的數(shù)據(jù),做越權(quán)訪問。每天YY看技術(shù)文章,而不去親自試驗(yàn),總無法切身體會(huì),因此我們來把它實(shí)例化,直接寫代碼看效果!

2018-01-10 13:42:26 6972

6972 汽車軟件常常出現(xiàn)各種各樣的安全漏洞,那么我們?cè)撊绾稳グl(fā)現(xiàn)他甚至從根本上去避免。對(duì)此,黑莓推出了Jarvis服務(wù),利用“靜態(tài)分析(static analysis)”技術(shù)掃描預(yù)建應(yīng)用二進(jìn)制程序中所存在的漏洞。

2018-01-16 10:46:22 1317

1317 芯片漏洞是這段時(shí)間科技圈的重要關(guān)注點(diǎn),近日,ARM CEO大談芯片漏洞問題,向外表示沒有絕對(duì)安全,芯片漏洞可能再次發(fā)生,不過arm公司將花更多時(shí)間研究類似的潛在漏洞。

2018-01-17 15:10:13 818

818 為了有效提高漏洞分類的準(zhǔn)確性,針對(duì)基于二叉樹多類支持向量機(jī)分類算法的分類復(fù)雜性和分類結(jié)果依賴二叉樹的結(jié)構(gòu)等缺點(diǎn),提出了一種基于熵的二又樹多類支持向量機(jī)的漏洞分類算法。根據(jù)定義最小超球體進(jìn)行漏洞

2018-01-25 10:40:38 0

0 “芯片存在安全漏洞”,引發(fā)全球用戶對(duì)于信息安全的擔(dān)憂。英特爾因此深陷“芯片門”丑聞,芯片漏洞問題持續(xù)發(fā)酵

2018-03-12 14:27:00 4873

4873 最近安全人員發(fā)現(xiàn)了一個(gè)Windows Defender漏洞,這個(gè)漏洞是一個(gè)遠(yuǎn)程代碼執(zhí)行漏洞,通過追溯微軟自己使用的開源歸檔工具發(fā)現(xiàn)的。攻擊者可以利用這個(gè)漏洞在計(jì)算機(jī)上執(zhí)行遠(yuǎn)程代碼操作,甚至可以自己執(zhí)行下載文件的操作。

2018-06-07 01:27:00 1044

1044 德國(guó)計(jì)算機(jī)雜志《c‘t》本周四報(bào)道稱,研究人員在計(jì)算機(jī)CPU內(nèi)找到8個(gè)新漏洞,這些漏洞與Metldown、Spectre有點(diǎn)相似。

2018-05-08 09:27:00 920

920 據(jù)The Verge報(bào)道,在一個(gè)主要為尋找安卓和iOS系統(tǒng)漏洞的手機(jī)競(jìng)賽當(dāng)中,名為Richard Zhu和Amat Cama的兩名黑客發(fā)現(xiàn)了iPhone X的一項(xiàng)漏洞,并獲得50000美元的獎(jiǎng)金。

2018-11-15 11:23:48 1379

1379 據(jù)悉,該漏洞允許攻擊者竊取芯片內(nèi)存儲(chǔ)的機(jī)密訊息,漏洞或波及采用相關(guān)芯片的數(shù)十億臺(tái)Android設(shè)備。

2019-04-30 15:53:01 2854

2854 一位身份不明的黑客以出售Windows 零日漏洞為業(yè),三年來不斷向APT組織出售漏洞。

2019-05-05 11:08:51 2800

2800 2018年對(duì)處理器行業(yè)來說是個(gè)重要的年份,因?yàn)檫@一年爆出了多個(gè)重要漏洞,特別是Meltown熔斷、Spectre幽靈及Foreshadow預(yù)兆三大漏洞及其衍生出來的多個(gè)變種,由于Intel處理器份額

2019-05-15 15:46:33 1203

1203 卡巴斯基實(shí)驗(yàn)室發(fā)布了2017年工業(yè)控制系統(tǒng)(ICS)漏洞數(shù)據(jù)。去年,ICS-CERT網(wǎng)站上發(fā)布的ICS漏洞為322個(gè)。

2019-06-14 17:06:20 1538

1538

漏洞編號(hào) CVE-2019-12735,Vim 8.1.1365 和 Neovim 0.3.6 之前的版本都受到影響。

2019-08-09 17:39:28 2871

2871 這些年來,大量的數(shù)據(jù)被轉(zhuǎn)移到云端,包括個(gè)人檔案、照片、文件和受版權(quán)保護(hù)的內(nèi)容。付費(fèi)和免費(fèi)云服務(wù)用戶基數(shù)繼續(xù)增長(zhǎng)。根據(jù)調(diào)查公司Research 和 Markets的數(shù)據(jù)顯示云存儲(chǔ)市場(chǎng)每年將增長(zhǎng)約29.73%,到2020萬年將達(dá)到9250萬美元。

2019-11-05 14:18:57 643

643 近日,有外媒統(tǒng)計(jì)了美國(guó)國(guó)家標(biāo)準(zhǔn)技術(shù)研究院國(guó)家漏洞數(shù)據(jù)庫(kù)的信息,發(fā)現(xiàn)Windows 10的漏洞數(shù)量遠(yuǎn)低于諸多對(duì)手。

2020-03-09 11:22:02 3498

3498 的選擇,以便避免由于電子組件漏洞而引起的任何問題。這里有一些關(guān)于如何做到這一點(diǎn)的想法。 電子組件漏洞注意事項(xiàng) 首先,讓我們看一下電子組件存在的一些漏洞: 溫度: 不同的組件將對(duì)其組件具有不同的溫度限制,并且兩個(gè)不同的制

2020-09-12 19:06:10 1845

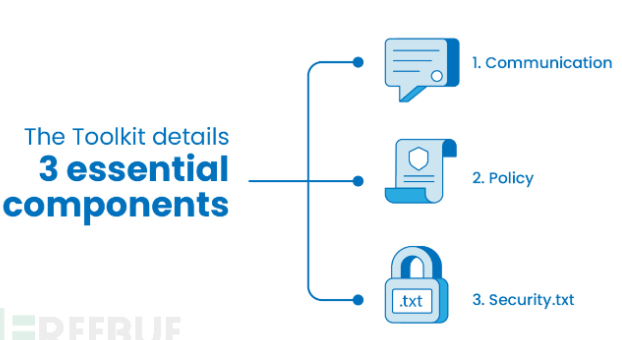

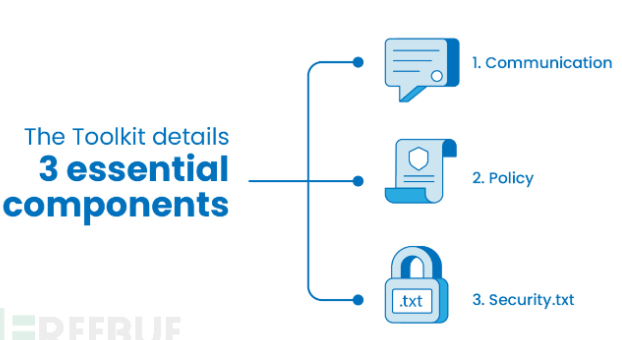

1845 英國(guó)國(guó)家網(wǎng)絡(luò)安全中心(NCSC)發(fā)布了一項(xiàng)指南——“漏洞披露工具包”,以幫助公司實(shí)施漏洞披露流程或在已建立漏洞披露流程的情況下進(jìn)行改進(jìn)。該指南強(qiáng)調(diào),各種規(guī)模的組織都需要為鼓勵(lì)負(fù)責(zé)任的漏洞披露。

2020-09-16 16:44:28 1429

1429

Meltdown和Spectre分析以及CPU芯片漏洞攻擊實(shí)戰(zhàn),教你如何破解macOS上的KASLR。 作者:蒸米,白小龍 @ 阿里移動(dòng)安全 來源: https://paper.seebug.org

2020-11-26 13:47:43 2734

2734 來自谷歌信息安全團(tuán)隊(duì)Project Zero的研究人員伊恩·比爾(Ian Beer)開發(fā)并公布了這個(gè)漏洞。Project Zero是谷歌公司在2014年公開的一個(gè)信息安全團(tuán)隊(duì),專門負(fù)責(zé)找出各種軟件

2020-12-04 13:33:44 1628

1628 年10月宣布,推出了針對(duì)消費(fèi)者物聯(lián)網(wǎng)的漏洞披露平臺(tái)VulnerableThings。該平臺(tái)為物聯(lián)網(wǎng)供應(yīng)商制定相關(guān)安全法規(guī)做好了準(zhǔn)備,并為安全研究人員提供了一種報(bào)告漏洞的簡(jiǎn)便方法。 很多組織使用了可用的漏洞披露報(bào)告流程和資源,例如Mitre常見漏洞和披

2020-12-05 09:24:00 1709

1709 正電科技發(fā)布了“5G獨(dú)立核心安全評(píng)估”。報(bào)告討論了用戶和移動(dòng)網(wǎng)絡(luò)運(yùn)營(yíng)商的漏洞和威脅,這些漏洞和威脅源于新的獨(dú)立5G網(wǎng)絡(luò)核心的使用。

2020-12-23 16:09:38 2514

2514 本文將解釋智能合約處理DAPP生成簽名時(shí)可能存在的兩種類型的漏洞。我們將通過Diligence團(tuán)隊(duì)在今年早些時(shí)候完成的現(xiàn)實(shí)例子審計(jì)結(jié)果進(jìn)行分析。此外,我們將討論如何設(shè)計(jì)智能合約,以避免這類漏洞的出現(xiàn)。

2020-12-25 18:46:47 532

532 據(jù)外媒消息,微軟近日修復(fù)了導(dǎo)致強(qiáng)制重啟的Windows 10漏洞,該漏洞此前阻止了PC的正常使用。

2021-01-11 15:09:50 1540

1540 靜態(tài)漏洞檢測(cè)通常只針對(duì)文本進(jìn)行檢測(cè),執(zhí)行效率高但是易產(chǎn)生誤報(bào)。針對(duì)該問題,結(jié)合神經(jīng)網(wǎng)絡(luò)技術(shù)提出一種基于代碼相似性的漏洞檢測(cè)方法。通過對(duì)程序源代碼進(jìn)行敏感函數(shù)定位、程序切片和變量替換等數(shù)據(jù)預(yù)處理操作

2021-05-24 15:13:52 10

10 數(shù)據(jù)越來越多地在敵對(duì)領(lǐng)土上傳輸或存儲(chǔ)在網(wǎng)絡(luò)邊緣。需要在工業(yè)、運(yùn)營(yíng)技術(shù)和物聯(lián)網(wǎng) (IoT) 環(huán)境中保護(hù)關(guān)鍵運(yùn)營(yíng)數(shù)據(jù)或知識(shí)產(chǎn)權(quán)。 以前存儲(chǔ)在“防火墻后面”的專有系統(tǒng)中的信息在傳輸和存儲(chǔ)在可以分析的地方時(shí)

2022-07-19 17:04:05 483

483

越權(quán)結(jié)合其他漏洞提升危害等級(jí)。越權(quán)漏洞也可以結(jié)合Authz這類burp插件來測(cè)試,不過一般都局限于查看操作的越權(quán)。

2022-07-22 11:01:59 2357

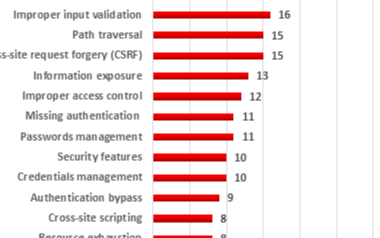

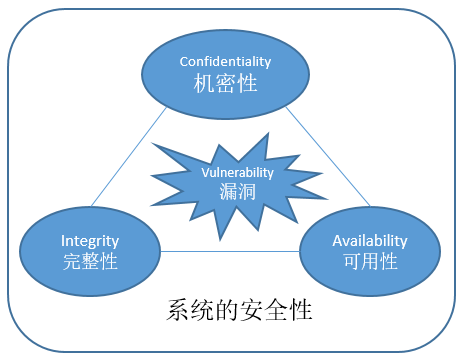

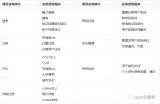

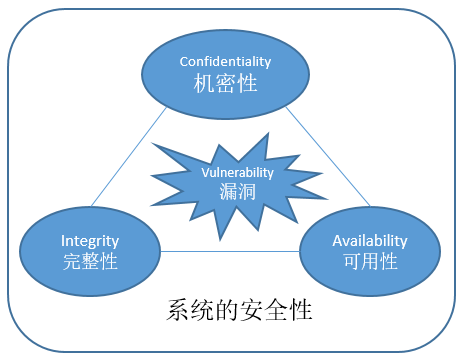

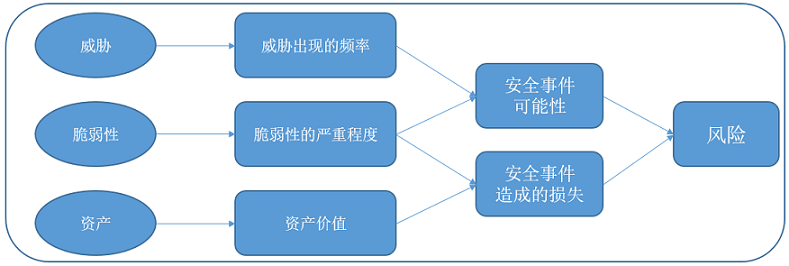

2357 5W2H?分解漏洞掃描 - WHAT WHAT?什么是漏洞掃描? 首先什么是漏洞? 國(guó)內(nèi)外各種規(guī)范和標(biāo)準(zhǔn)中關(guān)于漏洞(也稱脆弱性,英文對(duì)應(yīng)Vulnerability)的定義很多,摘錄如下:互聯(lián)網(wǎng)工程

2022-10-12 16:38:17 943

943

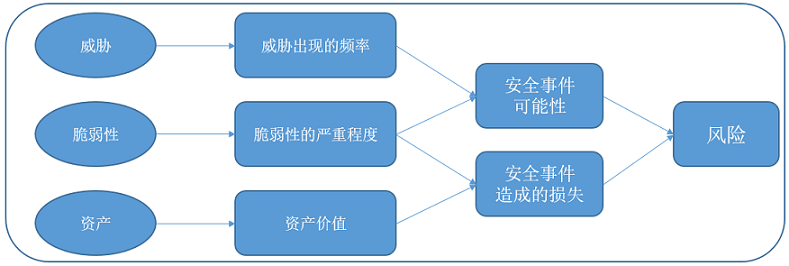

5W2H?分解漏洞掃描 - WHY WHY?為什么要做漏洞掃描呢? 降低資產(chǎn)所面臨的風(fēng)險(xiǎn) 上文提到漏洞的典型特征:系統(tǒng)的缺陷/弱點(diǎn)、可能被威脅利用于違反安全策略、可能導(dǎo)致系統(tǒng)的安全性被破壞。 從信息

2022-10-12 16:39:58 1041

1041

滲透測(cè)試切記紙上談兵,學(xué)習(xí)滲透測(cè)試知識(shí)的過程中,我們通常需要一個(gè)包含漏洞的測(cè)試環(huán)境來進(jìn)行訓(xùn)練。而在非授權(quán)情況下,對(duì)于網(wǎng)站進(jìn)行滲透測(cè)試攻擊,是觸及法律法規(guī)的,所以我們常常需要自己搭建一個(gè)漏洞靶場(chǎng),避免直接對(duì)公網(wǎng)非授權(quán)目標(biāo)進(jìn)行測(cè)試。

2022-10-13 15:35:45 749

749 滲透測(cè)試切記紙上談兵,學(xué)習(xí)滲透測(cè)試知識(shí)的過程中,我們通常需要一個(gè)包含漏洞的測(cè)試環(huán)境來進(jìn)行訓(xùn)練。而在非授權(quán)情況下,對(duì)于網(wǎng)站進(jìn)行滲透測(cè)試攻擊,是觸及法律法規(guī)的,所以我們常常需要自己搭建一個(gè)漏洞靶場(chǎng),避免直接對(duì)公網(wǎng)非授權(quán)目標(biāo)進(jìn)行測(cè)試。

2022-10-13 15:47:08 820

820 在Codasip的驗(yàn)證方法中使用智能隨機(jī)測(cè)試,使我們既能有針對(duì)性,又能廣泛地在這個(gè)新領(lǐng)域有效地找到更多的漏洞。這種測(cè)試方法包括調(diào)整測(cè)試,以更頻繁地激活觸發(fā)該漏洞的其他事件。

2022-11-01 10:08:20 399

399 一個(gè)知識(shí)庫(kù),集成了Vulhub、Peiqi、EdgeSecurity、0sec、Wooyun等開源漏洞庫(kù),涵蓋OA、CMS、開發(fā)框架、網(wǎng)絡(luò)設(shè)備、開發(fā)語(yǔ)言、操作系統(tǒng)、Web應(yīng)用、Web服務(wù)器、應(yīng)用服務(wù)器等多種漏洞。

2022-11-21 09:22:15 1354

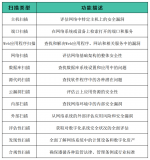

1354 DongTai是一款交互式應(yīng)用安全測(cè)試(IAST)產(chǎn)品,支持檢測(cè)OWASP WEB TOP 10漏洞、多請(qǐng)求相關(guān)漏洞(包括邏輯漏洞、未授權(quán)訪問漏洞等)、第三方組件漏洞等。目前,Java和Python的應(yīng)用程序是支持漏洞檢測(cè)。

2022-11-25 10:35:50 578

578 XSpear是一款基于RubyGems的的XSS漏洞掃描器。擁有常見的XSS漏洞掃描攻擊測(cè)試功能。還可進(jìn)行參數(shù)分析。

2023-01-17 09:28:33 1161

1161 漏洞描述:ImageMagick 在處理惡意構(gòu)造的圖片文件時(shí),對(duì)于文件中的 URL 未經(jīng)嚴(yán)格過濾,可導(dǎo)致命令注入漏洞。通過命令注入漏洞,黑客可以在服務(wù)器上執(zhí)行任意系統(tǒng)命令,獲取服務(wù)器權(quán)限。

2023-04-06 10:25:04 195

195 服務(wù)器漏洞會(huì)有什么問題?如何修復(fù)它?隨著互聯(lián)網(wǎng)的發(fā)展,網(wǎng)絡(luò)攻擊和服務(wù)器漏洞的安全問題越來越突出,那么服務(wù)器漏洞會(huì)有什么影響呢?我們應(yīng)該如何處理這些漏洞和攻擊呢?這個(gè)小編將與您一起了解個(gè)人和企業(yè)應(yīng)該

2023-05-24 13:57:13 1184

1184 NPATCH漏洞無效化解決方案 防御惡意漏洞探測(cè) 防御惡意漏洞攻擊 防御利用漏洞擴(kuò)散 安全挑戰(zhàn) 未修復(fù)的漏洞如同敞開的大門,可任由黑客惡意窺探獲取漏洞信息,然后發(fā)起對(duì)應(yīng)的攻擊。安全團(tuán)隊(duì)必須快 速關(guān)閉

2023-05-25 14:46:49 983

983

漏洞掃描工具是現(xiàn)代企業(yè)開展?jié)B透測(cè)試服務(wù)中必不可少的工具之一,可以幫助滲透測(cè)試工程師快速發(fā)現(xiàn)被測(cè)應(yīng)用程序、操作系統(tǒng)、計(jì)算設(shè)備和網(wǎng)絡(luò)系統(tǒng)中存在的安全風(fēng)險(xiǎn)與漏洞,并根據(jù)這些漏洞的危害提出修復(fù)建議。常見

2023-06-28 09:42:39 1003

1003

數(shù)據(jù)庫(kù)掃描技術(shù)主要用于評(píng)估數(shù)據(jù)庫(kù)系統(tǒng)的安全性,該類型會(huì)全面查找數(shù)據(jù)庫(kù)設(shè)置、訪問控制和存儲(chǔ)數(shù)據(jù)的漏洞,比如不安全的權(quán)限、漏洞注入問題或不安全的設(shè)置。這種掃描器需要經(jīng)常提供用于保護(hù)數(shù)據(jù)庫(kù)和保護(hù)敏感數(shù)據(jù)的信息。

2023-07-12 12:41:39 942

942

官方確認(rèn),低版本的nacos服務(wù)管理平臺(tái)存在多個(gè)安全漏洞。這些漏洞可能導(dǎo)致配置文件中的敏感信息泄漏或系統(tǒng)被入侵的風(fēng)險(xiǎn)。 今天浩道跟大家分享一個(gè)python腳本,主要用于自動(dòng)檢測(cè)某網(wǎng)段內(nèi)主機(jī)上可能存在

2023-08-07 09:27:49 623

623

當(dāng)談及安全測(cè)試時(shí),邏輯漏洞挖掘一直是一個(gè)備受關(guān)注的話題,它與傳統(tǒng)的安全漏洞(如SQL注入、XSS、CSRF)不同,無法通過WAF、殺軟等安全系統(tǒng)的簡(jiǎn)單掃描來檢測(cè)和解決。這類漏洞往往涉及到權(quán)限控制和校驗(yàn)方面的設(shè)計(jì)問題,通常在系統(tǒng)開發(fā)階段未充分考慮相關(guān)功能的安全性。

2023-09-20 17:14:06 302

302

在做網(wǎng)站滲透之前除了關(guān)注一些通用漏洞,這些漏洞通常能很容易的利用掃描器掃出,被WAF所防護(hù),然而有一些邏輯漏洞WAF和掃描器就無法發(fā)現(xiàn)了,就需要人工來測(cè)試。

2023-10-16 09:10:49 394

394

在上一部分中,我們重點(diǎn)討論了在組件上設(shè)置形式驗(yàn)證的最佳實(shí)踐。那么現(xiàn)在設(shè)置已經(jīng)準(zhǔn)備就緒,協(xié)議檢查器可以避免不切實(shí)際的情況(這也有助于發(fā)現(xiàn)一個(gè)新漏洞),基本抽象也可以提高性能。現(xiàn)在的任務(wù)便是如何處理重現(xiàn)

2023-11-02 09:17:16 199

199

“MSL 可以消除內(nèi)存安全漏洞。因此,過渡到 MSL 可能會(huì)大大降低投資于旨在減少這些漏洞或?qū)⑵溆绊懡抵磷畹偷幕顒?dòng)的必要性。

2023-12-12 10:29:45 150

150

電子發(fā)燒友App

電子發(fā)燒友App

評(píng)論