本文將介紹如何對NULL指針地址建立合法映射,從而合法訪問NULL指針。本文表達的宗旨:

任何虛擬地址,只要有合法的頁表映射,就能訪問!

提到C語言編程,我想幾乎所有人都遭遇過NULL指針。我們的代碼中總是在不斷的判斷指針是否為NULL:

if (p1 != NULL) {

//...

}

if (p2 == NULL) {

exit(-1);

}

如果我們忘記了這種判斷,我們會收獲到段錯誤:

[15445.731305] a.out[3511]: segfault at 0 ip 000000000040071c sp 00007ffedbacbdd0 error 4 in a.out[400000+1000]

誠然,我們都討厭segfault,但segfault并非由于訪問NULL指針引起的,相反,我們要感謝NULL指針,它幫助我們的程序排除了大量的segfault。

在現(xiàn)代操作系統(tǒng)中,程序訪問的地址都是虛擬地址,硬件MMU結(jié)合操作系統(tǒng)創(chuàng)建的頁表會在進程私有虛擬地址和全局物理地址之間做映射,當程序訪問一個虛擬地址的時候,該映射會將這次訪問轉(zhuǎn)換成到物理地址的訪問。

所以,segfault的本質(zhì)是程序訪問的虛擬內(nèi)存地址無法合理映射到物理地址的一種錯誤通知。

引發(fā)segfault的地址成為非法地址。

現(xiàn)在,隨意給出兩個虛擬地址:

unsigned char *p1 = 0x7f1233443344;

unsigned char *p2 = 0xaa12bb443344;

誰能說出哪個虛擬地址是合法的,哪個是非法的?誰也說不出,只有試著訪問它的時候才知道,引發(fā)segfault的地址就是非法的,否則就是合法的。這可能會對程序數(shù)據(jù)造成嚴重的傷害。

因此有必要人為規(guī)定一個非法地址,這樣在程序中就可以做判斷了,只要不是人為規(guī)定的那個非法地址,那就是合法的。至于說誰來嚴格保證其合法性,除了需要編程規(guī)范和編程習慣之外,操作系統(tǒng)也確實不會為該非法地址映射可以訪問的物理頁面。有法可依只是安全的必要條件,加上違法必究才是充分且必要的。

數(shù)字0是最特殊的,判斷一個值是否為0在硬件層面上也很高效,把0作為非法地址具有高度的可辨識性,于是幾乎所有的編程語言都用0來表示非法地址:

#define NULL 0

這就是NULL指針的本質(zhì)。

現(xiàn)在讓我們忘掉編程層面的原則,重新審視NULL指針。

NULL指針指示地址0,地址0沒有什么特殊的,它就是進程地址空間的一個普通地址,只要為其映射一個可以訪問的物理地址,它就是可以訪問的。下面我們就來試試。

首先我們寫個簡單的C程序:

// gcc access0.c -o access0

#include

#include

#include

int main(int argc, char **argv)

{

int i, j;

unsigned char *nilp = NULL;

unsigned char *used = NULL;

used = (unsigned char *)calloc(128, 1);

// 寫頁面,調(diào)物理頁面到內(nèi)存。

strcpy(used, "zhejiang wenzhou pixie shi");

// 以下的打印便于將信息傳遞到內(nèi)核模塊,這只是為了方便,真正

// 正確的做法應(yīng)該自己去hack這些信息,然后傳遞到內(nèi)核模塊。

printf("pid=%d addr=%p ", getpid(), used);

// 等待內(nèi)核模塊創(chuàng)建NULL地址的頁表,完成后敲回車。

getchar();

// 打印NULL指針的前64個字節(jié)

for (i = 0; i < 4; i++) {

for (j = 0; j < 16; j++) {

printf("0x%0.2x ", *nilp);

nilp++;

}

printf(" ");

}

getchar();

free (used);

return 0;

}

可以看到,從for循環(huán)開始,我們的程序訪問NULL指針地址后的64字節(jié)的數(shù)據(jù)。我們希望把NULL指針映射到calloc的地址處,然后看看是不是打印出了 “zhejiang wenzhou pixie shi”。

這個很簡單,寫一個內(nèi)核模塊,把NULL開始的一個page和calloc返回的used開始的一個page映射到同一個物理頁面即可。

下面該寫內(nèi)核模塊了,為了簡化操作,這里采用Guru模式的stap腳本來進行編程:

// mapNULL.stp

%{

#include

#include

#include

pte_t * get_pte(struct task_struct *task, unsigned long address)

{

pgd_t* pgd;

pud_t* pud;

pmd_t* pmd;

pte_t* pte;

struct mm_struct *mm = task->mm;

static int nil = 0;

static pmd_t gpmd = {0};

static pte_t gpte = {0};

pgd = pgd_offset(mm, address);

if(pgd_none(*pgd) || pgd_bad(*pgd)) {

return NULL;

}

pud = pud_offset(pgd, address);

if(pud_none(*pud) || pud_bad(*pud)) {

return NULL;

}

pmd = pmd_offset(pud, address);

if(pmd_none(*pmd) || pmd_bad(*pmd)) {

*pmd = gpmd;

if(pmd_none(*pmd) || pmd_bad(*pmd)) {

return NULL;

}

}

pte = pte_offset_kernel(pmd, address);

if (nil != 0) {

pte->pte &= 0xfffffffffffff000;

*pte = gpte;

}

if(pte_none(*pte)) {

return NULL;

}

if (nil == 0) {

gpmd = *pmd;

gpte = *pte;

nil = 1;

}

return pte;

}

%}

function mapNULL:long(pid:long, addr:long)

%{

struct task_struct *task;

pte_t* pte;

void (*fun)(void);

fun = (void (*))0xffffffff81066090;

fun();

task = pid_task(find_pid_n***_ARG_pid, &init_pid_ns), PIDTYPE_PID);

if(!(pte = get_pte(task, STAP_ARG_addr))) {

STAP_RETVALUE = -1;

return;

}

fun();

if(get_pte(task, 0) == NULL) {

STAP_RETVALUE = -1;

return;

}

fun();

STAP_RETVALUE = 0;

%}

probe begin

{

mapNULL($1, $2);

exit();

}

下面演示一下效果,先看直接執(zhí)行access0,不加載內(nèi)核模塊的效果:

[root@localhost mod]# ./access0

pid=4172 addr=0x1c78010

段錯誤

[root@localhost mod]#

很顯然,訪問了“非法地址NULL”之后,收獲一個segfault。下面,我們結(jié)合內(nèi)核模塊再次來運行access0:

[root@localhost mod]# ./access0

pid=4174 addr=0xf38010

另起一個終端,按照打印的pid和addr加載模塊:

[root@localhost mod]# stap -g mapNULL.stp 4174 0xf38010

[root@localhost mod]#

access0的終端敲入回車:

[root@localhost mod]# ./access0

pid=4174 addr=0xf38010

0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x91 0x00 0x00 0x00 0x00 0x00 0x00 0x00

0x7a 0x68 0x65 0x6a 0x69 0x61 0x6e 0x67 0x20 0x77 0x65 0x6e 0x7a 0x68 0x6f 0x75

0x20 0x70 0x69 0x78 0x69 0x65 0x20 0x73 0x68 0x69 0x00 0x00 0x00 0x00 0x00 0x00

0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00

[root@localhost mod]#

可以看到,第二行開始的就是“zhejiang Wenzhou pixie shi ”了:

0x7a 0x68 0x65 0x6a 0x69 0x61 0x6e 0x67 0x20 0x77 0x65 0x6e 0x7a 0x68 0x6f 0x75

0x20 0x70 0x69 0x78 0x69 0x65 0x20 0x73 0x68 0x69 ...

那么第一行是什么呢?很顯然,used內(nèi)存是calloc返回的,這種內(nèi)存是被malloc內(nèi)存管理結(jié)構(gòu)鎖管理的,第一行的16字節(jié)就是這種管理機構(gòu),如果我們破壞掉它,那么在最后的free處就會出錯。我們可以試一試:

// 打印NULL指針的前64個字節(jié)

for (i = 0; i < 4; i++) {

for (j = 0; j < 16; j++) {

printf("0x%0.2x ", *nilp);

if (i == 0) 將第一行16字節(jié)數(shù)據(jù)設(shè)置成0ff。

*nilp = 0xff;

nilp++;

}

printf(" ");

}

效果就是:

[root@localhost mod]# ./access0

pid=4184 addr=0x90a010

0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x91 0x00 0x00 0x00 0x00 0x00 0x00 0x00

0x7a 0x68 0x65 0x6a 0x69 0x61 0x6e 0x67 0x20 0x77 0x65 0x6e 0x7a 0x68 0x6f 0x75

0x20 0x70 0x69 0x78 0x69 0x65 0x20 0x73 0x68 0x69 0x00 0x00 0x00 0x00 0x00 0x00

0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00

*** Error in `./access0': munmap_chunk(): invalid pointer: 0x000000000090a010 ***

======= Backtrace: =========

/lib64/libc.so.6(+0x7f5d4)[0x7f06b56705d4]

./access0[0x400789]

/lib64/libc.so.6(__libc_start_main+0xf5)[0x7f06b56133d5]

./access0[0x4005c9]

======= Memory map: ========

00400000-00401000 r-xp 00000000 fd:00 38533721

通過重寫NULL指針地址的映射頁表,我們成功訪問了NULL指針,并且讀出了數(shù)據(jù)。

由于MMU的映射粒度是頁面,即4096字節(jié)(x86_64平臺,也可以是別的值,比如2M),所以嚴格來講,“非法地址”并非只有NULL,而是從0到4096的一個頁面。

很多系統(tǒng)正是通過將NULL地址開始的一個page映射到一個不可讀寫不可訪問的物理page來達到捕捉非法地址的效果的。

現(xiàn)在,我們把部分task_struct結(jié)構(gòu)體的內(nèi)存映射到NULL開始的第一個虛擬地址空間頁面,通過修改task結(jié)構(gòu)體的comm來修改自己的名字,達到自省的目的。

修改自己名字的方法很多,prct就可以,但是本文通過映射task結(jié)構(gòu)體的方式進行。

先看用戶態(tài)C代碼:

#include

#include

#include

int main(int argc, char **argv)

{

int i;

unsigned char *nilp = NULL;

// 為模塊提供信息。

printf("pid=%d addr=%p ", getpid(), used);

getchar();

// 在一個頁面范圍查找task的comm字段

for (i = 0; i < 4096; i++) {

// +2是為了跳過“./”,此處沒有進行復(fù)雜的字符串解析

if (!memcmp(nilp, argv[0]+2, strlen(argv[0])-2)) {

printf("OK ");

// 更改comm字段為皮鞋濕

memcpy(nilp, "pixieshi", 8);

break;

}

nilp++;

}

printf(" ");

getchar();

free (used);

}

下面是對應(yīng)的內(nèi)核模塊:

// mapCOMM.c

// make -C /lib/modules/`uname -r`/build SUBDIRS=`pwd` modules

#include

#include

#include

#define DIRECT_MAP_START 0xffff880000000000

#define PAGE_TABLE_E 0x8000000000000000

static int pid = 16790;

module_param(pid, int, 0644);

static unsigned long addr = 0;

module_param(addr, long, 0644);

static int nil = 0;

static pmd_t gpmd = {0};

static pte_t gpte = {0};

static unsigned long tskp;

void (*fun)(void);

static pte_t* get_pte(struct task_struct *task, unsigned long address)

{

pgd_t* pgd;

pud_t* pud;

pmd_t* pmd;

pte_t* pte;

struct mm_struct *mm = task->mm;

pgd = pgd_offset(mm, address);

if(pgd_none(*pgd) || pgd_bad(*pgd)) {

return NULL;

}

pud = pud_offset(pgd, address);

if(pud_none(*pud) || pud_bad(*pud)) {

return NULL;

}

pmd = pmd_offset(pud, address);

if(pmd_none(*pmd) || pmd_bad(*pmd)) {

*pmd = gpmd;

if(pmd_none(*pmd) || pmd_bad(*pmd)) {

return NULL;

}

}

pte = pte_offset_kernel(pmd, address);

if (nil != 0) {

pte->pte = tskp;

}

if(pte_none(*pte)) {

return NULL;

}

if (nil == 0) {

pte_t p = *pte;

gpmd = *pmd;

gpte = p;

nil = 1;

}

return pte;

}

static int mapCOMM_init(void)

{

struct task_struct *task;

pte_t* pte;

int tsk_off;

struct page* page;

fun = 0xffffffff81066090;

fun();

task = pid_task(find_pid_ns(pid, &init_pid_ns), PIDTYPE_PID);

tskp = (unsigned long)task;

tskp -= DIRECT_MAP_START;

tsk_off = tskp & 0xfff;

#define COMM_OFF 1872

// 保證可以在一個頁面內(nèi)找到comm字段

if (tsk_off + COMM_OFF > 0xfff) {

tskp += 0x1000;

}

// 頁面對齊

tskp &= 0xfffffffffffff000;

tskp += PAGE_TABLE_E;

// 用戶態(tài)讀寫權(quán)限

tskp |= 0x67;

if(!(pte = get_pte(task, addr)))

return -1;

fun();

if(!(pte = get_pte(task, 0)))

return -1;

fun();

return -1;

}

static void mapCOMM_exit(void)

{

}

module_init(mapCOMM_init);

module_exit(mapCOMM_exit);

MODULE_LICENSE("GPL");

編譯后備用。我們先運行我們的skinshoe進程。

[root@localhost mod]# ./skinshoe

pid=4216 addr=0x22d4010

獲得輸出信息后,另起終端,加載模塊,輸入skinshoe打印的信息:

[root@localhost mod]# insmod ./mapCOMM.ko pid=4216 addr=0x22d4010

insmod: ERROR: could not insert module ./mapCOMM.ko: Operation not permitted

此時skinshoe進程的運行終端看看進程的名字有沒有改變:

[root@localhost mod]# cat /proc/4216/comm

pixieshi

[root@localhost mod]# ps -e|grep 4216

4216 pts/4 00:00:00 pixieshi

OK,已經(jīng)改成“皮鞋濕”了。

當然了,合法訪問NULL指針其實有更加“正規(guī)”的做法,即修改內(nèi)核參數(shù):

[root@localhost stap]# sysctl -a|grep vm.mmap_min_addr

vm.mmap_min_addr = 4096

[root@localhost stap]# sysctl -w vm.mmap_min_addr=0

vm.mmap_min_addr = 0

[root@localhost stap]# sysctl -a|grep vm.mmap_min_addr

vm.mmap_min_addr = 0

[root@localhost stap]#

然后使用mmap系統(tǒng)調(diào)用將指針FIXed map到地址0即可。

說一下本文的緣起以及一些例行的形而上的意義。

前天晚上,有位朋友問了我一個問題,為了備忘,我昨天發(fā)了一則朋友圈:

昨天有人問我說為什么NULL指針不能訪問,我說NULL指針是可以訪問的,NULL就是0,0也是一個合法地址,為什么不能訪問?之所以一訪問NULL就會收獲一個段錯誤純粹是編程意義上的人為規(guī)定,不存在操作系統(tǒng)硬件層面的硬性機制阻止NULL指針被訪問。為此,我還專門寫了一個demo,修改頁表項為NULL地址映射一個物理頁面,NULL地址不光可以讀寫,還能修改進程名字呢。char *p;char *p = NULL;以上二者是不同的,上面那個p指針是“無”,而下面那個p則是“空”,“無”是什么都沒有,“空”是實實在在的空,仔細體會這種略帶哲學意味的區(qū)別。

關(guān)于“空”和“無”,在C/C++編程規(guī)范上特別要注意:

防止訪問空指針:訪問指針前要判斷NULL。

杜絕野指針:釋放指針后要設(shè)置NULL。

總之,我們要依靠“空”,避開“無”。

“無”是什么都沒有,薛定諤的無,“空”是實實在在的空,空為萬物,萬物皆空。

-

操作系統(tǒng)

+關(guān)注

關(guān)注

37文章

7163瀏覽量

125736 -

C語言

+關(guān)注

關(guān)注

180文章

7633瀏覽量

141980 -

null

+關(guān)注

關(guān)注

0文章

19瀏覽量

4134

原文標題:Linux C程序真的不能訪問NULL指針嗎?

文章出處:【微信號:LinuxDev,微信公眾號:Linux閱碼場】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

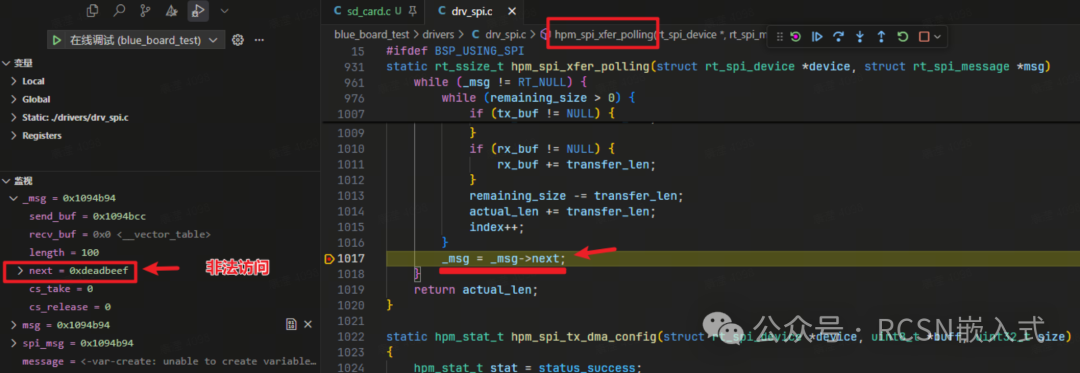

RT-Thread SPI鏈式傳輸非法訪問?揭秘致命陷阱!

函數(shù)指針的六個常見應(yīng)用場景

指針式萬用表功能介紹

指針式萬用表使用指南

指針式萬用表測量精度比較

指針被釋放后就變成了空指針嗎

善用Optional,告別NPE

C語言指針運算符詳解

電流計指針偏轉(zhuǎn)方向是正極還是負極

IP 地址欺騙:原理、類型與防范措施

面試常考+1:函數(shù)指針與指針函數(shù)、數(shù)組指針與指針數(shù)組

評論