當前全球正加速推進5G商用落地,大帶寬、低時延的萬物互聯時代即將到來。 5G技術在為用戶帶來更豐富的業務和更好的用戶體驗的同時,其面臨的安全問題不容忽視。其中,偽基站就是一個巨大的安全問題。

1、偽基站背景和現狀

1.1 偽基站背景

偽基站也就是假基站。偽基站是一種獨立存在的設備,它可以通過模擬目標基站,依據相關協議向目標移動臺發送信令,獲取目標移動臺相關信息。在目標基站的覆蓋范圍內,偽基站可以迫使目標移動臺小區重選、位置更新以及切換,從而達到網絡詐騙、隱私信息獲取等目的。偽基站通常是由主機和筆記本電腦或手機組成的設備,其可搜尋一定半徑范圍內的手機卡信息。詐騙者偽裝成公眾服務號碼主動給用戶發送詐騙信息、虛假廣告、推銷等短信息,或發送含有木馬或釣魚網站的鏈接,或者監聽用戶通信數據(如短信驗證碼)等,來登陸用戶手機銀行賬號盜走錢財。

據統計,2016年3月,國內某手機安全軟件單月攔截“偽基站”短信數量高達1.1億條。因為這些詐騙短信往往含有高仿銀行或機構官網的“釣魚網站”網址鏈接,所以極具“殺傷力”,不但會危害人民群眾的人身財產安全,還會嚴重擾亂社會秩序,甚至威脅國家信息安全。早在2014年,“偽基站”問題就引起了國家有關部門的關注,并由中央網信辦等九部門在全國范圍內部署開展了“偽基站”專項整治行動。2019年8月,全國無線電管理機構查處“偽基站”違法犯罪案件12起,繳獲“偽基站”設備15臺(套)。

1.2 2G/3G/4G偽基站現狀

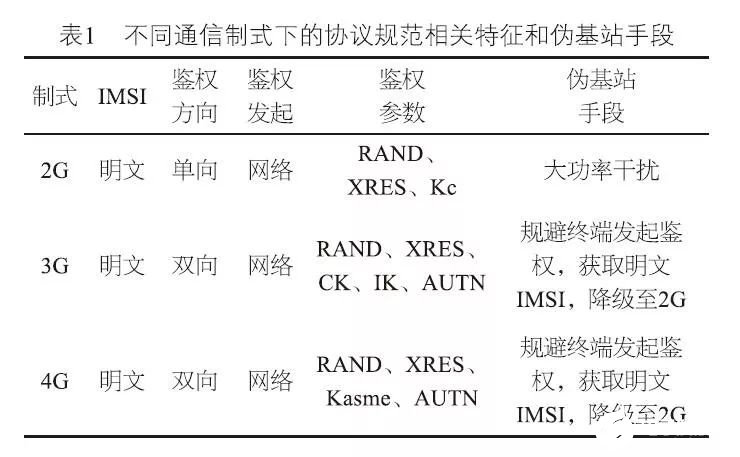

一般來說,用戶終端會依據 MR(Measurement Report)選擇信號強度最強的基站,通過鑒權認證過程后,接入該基站。這一過程需符合通信規范協議,偽基站正是“合理”利用規范協議來實施的。從2G到現在的4G+,偽基站也不斷通過技術變革來對抗規范協議的升級和各種監管手段的實施(如表1)。

(1) 2G網絡(以GSM為例)的用戶鑒權環節涉及 RAND(隨機數)、 XRES(期望的應答參數,由RAND+Ki按照算法算出)和 Kc(加密密鑰)三個參數,是一種網絡側對用戶終端的單向認證。鑒權是否成功是由網絡對比判定,鑒權過程由基站發起,用戶終端無法去鑒定基站的合法性。因此,偽基站只需要使用大功率強行將用戶從合法基站干擾至偽基站。

(2) 3G網絡的用戶鑒權參數升級為五個,新增的鑒權參數 IK(完整性密鑰)、 AUTN(認證令牌,由序列號SQN、密鑰AK、管理域字段AMF、認證碼MAC組成),提高了鑒權過程的機密性和完整性。更重要的是, 3G網絡增加了用戶終端對網絡的鑒權認證 。但是,整個鑒定過程只能由網絡方控制和發起,是一種被動防御方式。偽基站可以通過“取標識”的過程(即發送身份驗證請求消息“身份驗證請求消息取標識”的過程和發起)要求用戶提交 IMSI。一旦用戶回復的明文 IMSI信息被截取,就可用來追蹤和監視手機用戶,引發隱私泄露問題。

(3)在現網中,攻擊者還可以利用無線資源控制 RRC重定向的降級攻擊方法,迫使用戶連接到 2G偽基站下,再實施偽基站詐騙。

(4) 4G網絡和 3G網絡在這方面的安全機制大體一致,在此不再贅述。

綜上所述,結合當前偽基站實際工作原理,應當保護用戶終端 IMSI隱密性、增加用戶終端對網絡的強制鑒權、增強通信過程中信息等完整性保護,防止用戶接入偽基站或被監聽。

2、5G偽基站的威脅分析

2.1 用戶終端身份標識

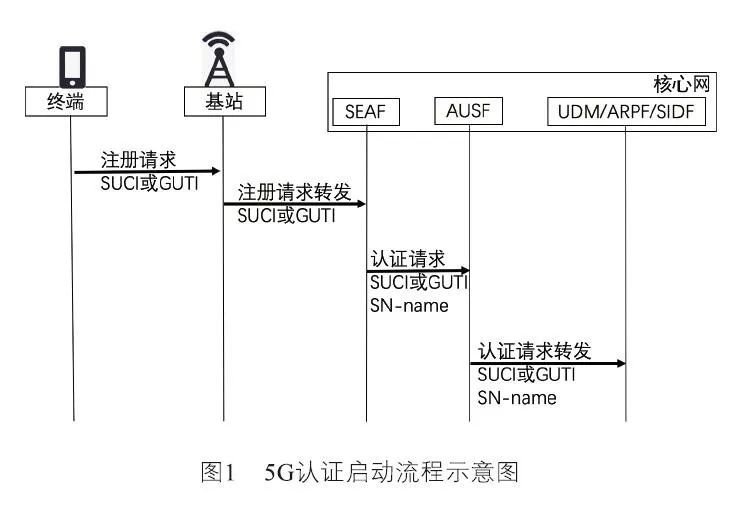

5G引入用戶隱藏標識符 SUCI(Subion Concealed Identifier)防止用戶真實身份信息被捕獲,加強用戶屬性的私密性。對應 IMSI,終端在 5G中的真實身份稱為用戶永久標識符 SUPI(Subion Permanent Identifier)。以啟動身份驗證的流程為例(如圖1)。利用存放在用戶終端的公鑰, SUPI加密成用戶隱藏標識符 SUCI,并經由基站 gNB上傳至 5G核心網。在核心網內安全錨功能 SEAF,由統一數據管理 UDM通過調用 SIDF破譯 SUCI得到用戶正式身份 SUPI。然后再根據用戶選擇的認證方式提取對應的鑒權密鑰與鑒權結果,最后將結果反饋給用戶終端,校驗鑒權結果真偽 。有效避免用戶身份信息通過明文傳輸方式泄露。

從3GPP協議角度看,5G SA架構才能實現這種用戶身份信息隱私的保護。SUCI的生成算法可以采用橢圓曲線集成加密方案,運營商可自擬方案來滿足需求,甚至選擇null-scheme。結合現網情況來看,實現該方法的前提是更換手機卡,運營商無法迫使所有用戶換卡。因此,在多種網絡制式并存的現網條件下,用戶終端身份標識的安全威脅也仍然存在。

2.2 系統信息SI的“偽造”或“重放”

系統信息 SI由 Master Information Block (MIB)和多個 System Information Blocks(SIBs)組成,包括了小區選擇參數、鄰區信息、信道配置信息、公共安全信息PWS等。小區周期性地向用戶終端廣播同步信號和系統信息。處于 RRC_IDLE或 RRC_INACTIVE模式時,用戶終端會監聽系統信息 SI并選擇一個小區附著。這種不加密的廣播形式傳播的消息,容易被利用攻擊(偽造消息或重放)。小區廣播虛假預警消息就是一個典型的例子。

盡管 3GPP TR 33.96提出應用數字簽名機制這個方法,但仍存在一些時間同步機制、公鑰分發管理、終端開銷等挑戰。

2.3 數據通信中的“中繼”

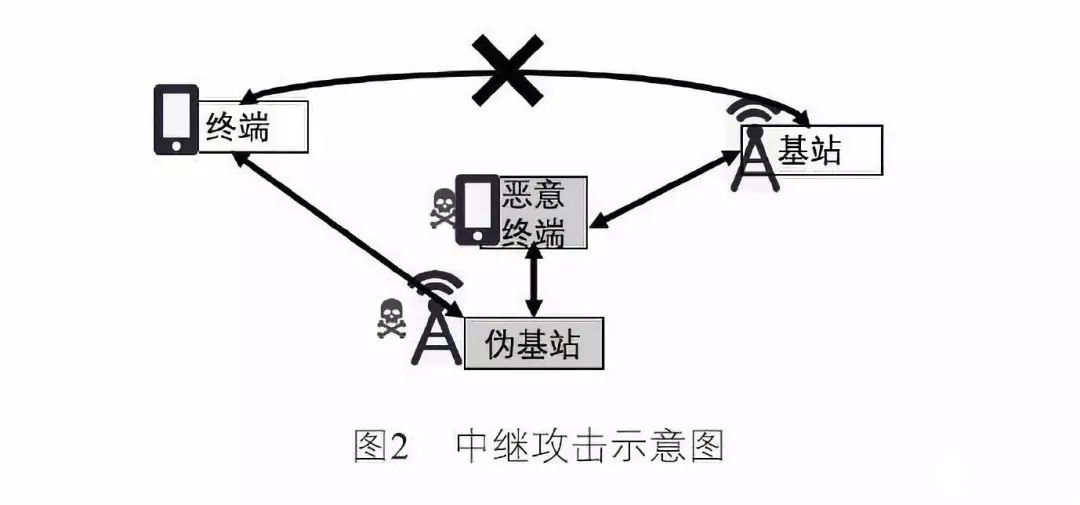

無法簡單獲取用戶終端身份,偽基站還可借助惡意終端,以“中繼”的形式,在用戶終端和網絡之間進行加密數據的透傳,實現身份認證。如圖2所示,在上行鏈路,偽基站接收正常用戶終端的通信數據,并經由偽終端透傳給合法基站;在下行鏈路,偽終端接收合法基站的通信數據,并通過偽基站將接收數據“透明轉發”給合法終端。在這種情況下,通信雙方都是難以感知到的。不難想象,針對沒有做完整性保護的信息,或在沒有開啟完整性保護的情況下,還可以直接篡改數據,實施中間人攻擊。

3、5G偽基站的安全建議

3.1 制定統一系統信息簽名機制

盡管針對系統信息 SI的安全性問題在 3GPP中討論研究過,但是,考慮到各國實際監管尺度不同,對終端、設備以及消息發送機構的要求也不盡相同。因此 3GPP并未制定統一的技術規范,國內也尚未形成統一簽名機制。這方面的工作還有賴于國內標準組織、行業協會政策面的推動。

針對小區廣播安全機制,一般會設置根密鑰和消息密鑰兩級密鑰,使用數字簽名算法和雜湊算法,網絡用私鑰對發送信息內容的散列進行簽名,終端用公鑰對接收到的消息進行驗證,確保消息完整性及不被偽造。具體如下:

(1)兩級密鑰設置。根密鑰由密鑰管理中心 KMC生成,長期有效。根私鑰保存在 KMC,根公鑰由終端廠家設置在終端中,用于驗證密鑰管理消息;消息密鑰由KMC生成,有固定的更新周期,可按需更新。根私鑰簽發消息公鑰通過周期發送小區廣播測試消息發給終端,并利用預置在終端中的根公鑰對消息公鑰進行驗證。

(2)密鑰分發/更新機制。根密鑰可采用權威網站公布公鑰及摘要,由終端廠家獲取,預置在終端中。利用已有的小區廣播通道下發公鑰,成本低可實現。

針對重放攻擊問題,建議添加時間或地理信息等,由終端對比本地時間或地理位置來判斷消息的有效性。

3.2 合理利用位置信息解決中繼攻擊

針對認證中繼攻擊,可由網絡側AMF(接入和移動管理功能)比較判斷用戶終端和基站的位置信息匹配合理性。具體來說:

(1)在注冊過程中,用戶終端經由基站發送注冊請求給AMF,該請求經由N2接口時會包含基站位置信息,由此 AMF可以獲取基站位置信息。

(2)在完成認證后, AMF發送 NAS Security Mode命令給用戶,讓用戶終端上報自己的實際位置。

(3) AMF判斷兩個位置信息的合理性。

此外,考慮到用戶位置信息的隱私性,應限制位置信息精度范圍。

測量報告 MR(Measurement Report)是用戶終端對基站的感知,是基站切換的依據。 3GPP TR 38.331提出,網絡會配置用戶終端進行測量,基于 SSB上報每個 SSB的測量結果、基于 SSB的每個小區的測量結果(如信號強度)和 SSB Index。

當用戶終端處在活躍狀態時,在切換準備階段,用戶終端會測量鄰區的信息并選擇一個待切換的目標基站。當用戶終端發生位置移動,離開源基站小區,即將進入新基站小區時,用戶終端會發送測量報告給源基站。源基站根據測量報告,嘗試與目標基站建立 X2/Xn連接。源基站查看配置數據庫,查找目標基站的IP地址信息,并建立 X2/Xn連接。如果目標基站是偽基站,可能在配置數據庫中沒有相關信息,或建立 X2/Xn連接失敗,切換是無法完成的。這樣就導致周邊基站的切換成功率和用戶體驗速率下降,甚至掉線,嚴重影響用戶感知。

基于 MR上報小區信號強度、基站切換的失敗記錄、小區編號規則等信息,網絡側可以統計分析出信號異常(-3?dB以下)、無法正常切換的次數等偽基站判別指標。進一步,利用小區經緯度和方位角信息,還可推測出偽基站的位置信息,便于現場勘查確認。

4、結束語

依據 3GPP協議規范來看, 5G偽基站問題基本上已得到解決。但是,從技術規范到現網設備和終端的部署更新還需要時間,尤其是 5G核心網的部署。結合現網實際來看,多種通信制式將會并存較長一段時間,設備的實際應用條件和配置情況也還未可知。此外,安全攻防對抗升級是網絡安全的常態。因此,對偽基站問題仍舊不能松懈。

責任編輯:gt

-

4G

+關注

關注

15文章

5561瀏覽量

120576 -

基站

+關注

關注

17文章

1413瀏覽量

67280 -

5G

+關注

關注

1360文章

48695瀏覽量

569474

發布評論請先 登錄

5G 基站部署在路燈上會有輻射問題嗎?科學解析帶你走出認知誤區

愛普生SG2520VGN差分晶振5G基站的時鐘解決方案

5G偽基站的安全威脅分析及如何預防與解決

5G偽基站的安全威脅分析及如何預防與解決

評論