今天,互聯網發展“一日千里”。無論是底層的IT基礎設施和新技術,還是我們每天使用的互聯網應用,變化快速發生,變革日新月異。與此同時,網絡安全日益重要。但是,一直以來,我國在網絡安全方面主要依據的是,2007年和2008年頒布實施的《信息安全等級保護管理辦法》和《信息安全等級保護基本要求》。這兩部法規被稱為等保1.0。

但是,等保1.0”不僅缺乏對一些新技術和新應用的等級保護規范,比如云計算、大數據和物聯網等,而且風險評估、安全監測和通報預警等工作以及政策、標準、測評、技術和服務等體系不完善。

為適應新技術的發展,解決云計算、物聯網、移動互聯和工控領域信息系統的等級保護工作的需要,由公安部牽頭組織開展了信息技術新領域等級保護重點標準申報國家標準的工作,等級保護正式進入2.0時代。

之前的系列文章,天極網記者分別為廣大讀者解讀了云計算、物聯網的安全擴展要求。本篇文章,主角是工業控制系統的安全。

何為工業控制系統?據了解,工業控制系統(ICS)是一個通用術語,它包括多種工業生產中使用的控制系統,包括監控和數據采集系統(SCADA)、分布式控制系統(DCS)和其他較小的控制系統,如可編程邏輯控制器(PLC),現已廣泛應用在工業部門和關鍵基礎設施中。

由于工業控制系統往往涉及一個城市或國家的重要基礎設施,比如電力、燃氣、自來水等。一旦“中招”,后果非常嚴重,影響廣泛。以烏克蘭為例,2015年12月23日,惡意軟件攻擊導致烏克蘭電網電力中斷,導致烏克蘭城市伊萬諾弗蘭科夫斯克約140萬人在圣誕節前夕經歷數小時的電力癱瘓。

因此,工業控制系統的安全尤其值得注意。

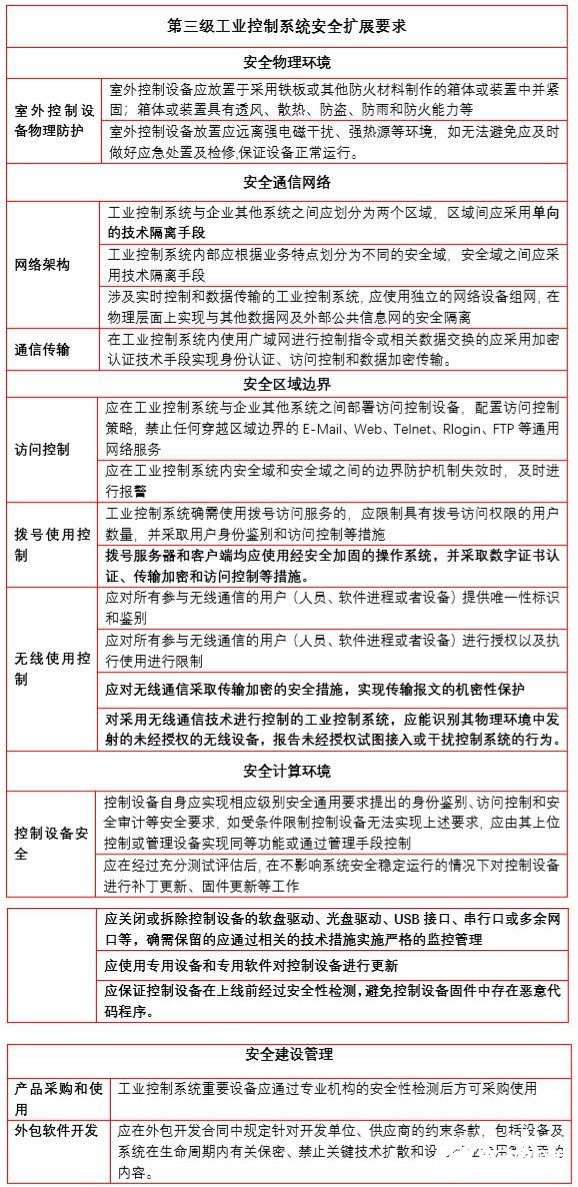

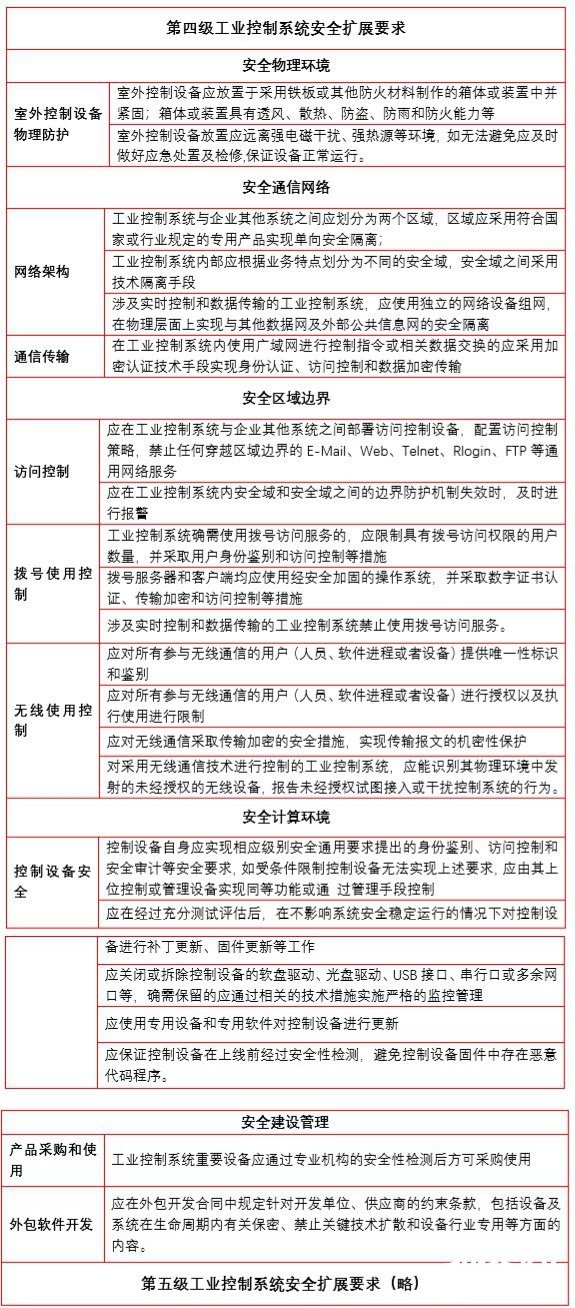

在等保2.0中,涉及工業控制系統安全有較為詳細的規定。其中,工控安全大致分為安全物理環境、安全通信網絡、安全區域邊界和安全計算環境以及安全建設管理。

首先是安全物理環境。其涉及兩點要求:一是室外控制設備應放置于箱體或裝置中,箱體或裝置還要具備散熱、防火和防雨等能力;二是設備遠離強電磁干擾、強熱源等環境。

重點是安全通信網絡和安全區域邊界。在網絡上,要求重點提到了工業控制系統與企業其他系統之間劃分區域,區域間應采用技術隔離手段。而在工業控制系統內部,又需要根據業務特點劃分為不同的安全域。

注意,這里提到了兩個關鍵點:工控系統與企業其他系統之間要隔離;工控系統內部又需要隔離。并且二級以上,“涉及實時控制和數據傳輸的工業控制系統,應使用獨立的網絡設備組網,在物理層面上實現與其他數據網及外部公共信息網的安全隔離。”

在安全區域邊界,涉及訪問控制、撥號使用控制和無線使用控制。訪問控制上,規定“應在工業控制系統與企業其他系統之間部署訪問控制設備,配置訪問控制策略,禁止任何穿越區域邊界的 E-Mail、Web、Telnet、Rlogin、FTP 等通用網絡服務”。并在邊界防護機制失效時,需要及時報警。

在撥號使用控制方面,第三級中增加“撥號服務器和客戶端均應使用經安全加固的操作系統,并采取數字證書認證、傳輸加密和訪問控制等措施。”在第四等級中,甚至“涉及實時控制和數據傳輸的工業控制系統禁止使用撥號訪問服務”。

涉及無線使用控制上,則要求對用戶(人員、軟件進程或設備)進行標識、鑒別、授權和傳輸加密。要求提到,“應對所有參與無線通信的用戶(人員、軟件進程或者設備)提供唯一性標識和鑒別、授權以及執行使用進行限制”。同時,在第三級和第四級中,提到“應對無線通信采取傳輸加密的安全措施”和“對采用無線通信技術進行控制的工業控制系統,應能識別其物理環境中發射的未經授權的無線設備”。

第四個方面——安全計算環境,提到了“應在經過充分測試評估后,在不影響系統安全穩定運行的情況下對控制設備進行補丁更新、固件更新等工作”和“應關閉或拆除控制設備的軟盤驅動、光盤驅動、USB接口、串行口或多余網口等,確需保留的應通過相關的技術措施實施嚴格的監控管理”。

最后是安全建設管理,這個涉及產品采購和使用、外包軟件開發。比如,采購工業控制系統的重要設備,需要通過專業機構的安全性檢測。

-

云計算

+關注

關注

39文章

7840瀏覽量

137550 -

物聯網

+關注

關注

2910文章

44773瀏覽量

374640 -

工業控制系統

+關注

關注

3文章

110瀏覽量

16600

發布評論請先 登錄

相關推薦

全面解讀工業控制系統安全

全面解讀工業控制系統安全

評論