近年來,隨著區塊鏈技術被廣泛應用到各領域中,技術與應用方面的安全挑戰也逐漸凸顯。

據區塊鏈安全公司 PeckShield(派盾)數據顯示,2019 年全年區塊鏈安全事件共 177 件,其中重大安全事件 63 起,總共損失達到了 76.79 億美元,環比 2018 年增長了 60% 左右。

從細分賽道來看,2019 年,區塊鏈安全事件涉及交易所、智能合約 & DApp、DeFi、理財錢包等多個領域,均是離交易最近的地方。

雖然過去一年開發者安全意識和舉措整體有所提高,DApp、智能合約等原先存在的溢出、重放、隨機數等基礎型攻擊方式整體減少,但這也倒逼了黑客手段的升級,使他們的攻擊方式趨于多樣化。以 EOS 上的 DApp 攻擊為例,黑客已經從傳統的溢出攻擊、假轉賬攻擊、隨機數破解轉向交易阻塞和交易 memo 攻擊等方式,不按“常理”出牌。

同時,安全危機事發背后的原因也愈發“魔幻”:私鑰丟失、代碼預留后門、冷錢包被攻擊、創始人離奇死亡等花式“漏洞”讓我們知道:技術 BUG 易除,人性 BUG 難平。

此外,我們發現,2019 年最受關注的黑馬——DeFi 開始被黑客盯上。DeFi 產品大都基于智能合約和交互協議搭建,代碼普遍開源,資產完全在鏈上,目前防范仍不足,行業規模增長潛力大。未來或成為黑客重點攻擊的對象。

所以,哪些新型攻擊應讓從業者鳴響警鐘?哪些安全問題正在成為行業通病?哪些漏洞和安全事件應引起廣泛重視?2020 我們如何繼續守住這條生命線?

本篇報告,Odaily星球日報聯合 PeckShield派盾,復盤梳理了 2019 年最全面安全數據,聚焦五大領域,細數行業正在面對的嚴峻挑戰,建議收藏。

交易所安全危機從未間斷

1、2019 交易所攻擊情況概覽

由于交易所聚集大量資金,加上恢復被盜資產難度極大,及部分交易所安全重視不夠,交易平臺一直是黑客們重點攻擊的對象。

2019 年交易所被盜事件不在少數: 01 月 14 日,Cryptopia 遭攻擊后損失價值 1600 萬美元的代幣,隨后宣布破產;03 月 24 日,DragonEx 遭入侵損失超 600 萬美元加密貨幣;03 月 29 日,Bithumb 被盜 3 百萬 EOS 和 2 千萬 XRP。在此之后,韓國 Upbit 遭遇黑客攻擊,損失 34 萬個 ETH。

據區塊鏈安全公司 PeckShield(派盾)數據顯示,在 2019 年內,共計超過 20 余起交易所安全事件,其中超過 7 成為交易所數字資產被盜事件,其余包括交易所跑路、交易所信息泄露及其他資產丟失事件,逾8億美元損失。

2、幣安被盜 7074 BTC 事件

已公布事件中,影響最大是幣安被盜 7074 枚 BTC。2019 年 05 月 08 日凌晨01:15,全球最大的交易所幣安發布公告稱遭受黑客攻擊,損失 7074 個 BTC(約 4100 萬美元)。

據幣安官方公告顯示,這是一次大規模的系統性攻擊,黑客主要使用復合型的攻擊技術,包括網絡釣魚、病毒等攻擊手段,獲得了大量用戶 API 密鑰、谷歌驗證2FA碼以及其他相關信息,從而進行提款操作。

消息發酵后,立即引發市場動蕩,幣安平臺幣 BNB 短時下跌超過 10%,也引發了 BTC 等主流數字貨幣下跌超 2% 以上。

不過,幣安方面很快承諾使用“SAFU 基金”全額承擔本次攻擊的全部損失。該基金成立于 2018 年 07 月,收到的所有交易費的 10% 將分配到其中,以為潛在的漏洞提供保險。并且,幣安也開始了為期一周的安全審查,暫停用戶充提幣。

中心化交易所作為用戶資產的守衛者,本來就在黑客的重點關注名單之內,更應增加安全投入,加強自身防護能力。如果中心化交易所被盜事件一次次發生,最終用戶會選擇用腳投票。

值得注意的是,在幣安遭受攻擊半年后,幣安 CEO 趙長鵬告訴 Odaily星球日報,其安全性能提升了好幾個檔次。

“現在的幣安已經能做到零信任基礎,任何一個人的電腦都無法突破我們的安全體系。任何一個操作都需要好幾個人配合,才能夠拿到全部的權限,這種設計理念有點類似于“多重簽名”。這樣任何一個人出問題,都不會產生任何損失,需要有多人同時出錯。”趙長鵬表示。

Odaily星球日報附上 PeckShield 安全人員對被盜鏈上資產進行的全路徑還原。透過以下三張數字資產全路徑轉移圖,我們可以清晰地看到幣安被盜后的 24 小時內,佛系黑客的淡定”銷贓“全過程。

第一步:20 個主要分散存儲地址

本次黑客攻擊得手之后,首先對資金進行了分散轉移存儲,總計將 7,074 枚 BTC 以每個地址 100 枚-600 枚不等的額度分散于 20 個主要 (大于 1 枚 BTC) 新地址。

第二步:開始匯聚地址,實施資產轉移

在將所盜取 7,074 枚 BTC 分散存儲開后,7 個小時后,黑客再一次開始整理資金,先清空了20個地址中的2個地址,并將2個分別存儲有566枚和671枚的 BTC 匯聚成1,226枚 BTC 轉入 bc1qkwu、bc1q3a5 開頭的兩個新地址。最終又將該筆資金中的其中519.9枚 BTC 匯入另一個地址,剩余的707.1枚 BTC 停留在原地址。

最終,將資金轉移至 bc1q2rd、16SMGih、1MNwMUR、bc1qw7g、bc1qnf2、bc1qx36、bc1q3a5 開頭的 7 地址中。

第三步:通過 ChipMixer 實施洗錢。

在此后的一段時間內,黑客開始分批次進行洗錢操作,將資金分拆成小額,再通過類似 ChipMixer 的工具進行混淆,最后再經過場外 OTC 渠道賣出。

3、交易所如何守住生命線

幣安被盜一事暴露出了交易所安防面臨的挑戰尤為艱巨。幣安除了鞏固自身服務器安全之外,還得提防中間資產托管服務是否遭到木馬入侵,尤其是用戶客戶端遭劫持的情況下。

同時,交易所同樣需要從業務層加強審核機制,比如,自動化提幣額度分級,人工審核提幣等。

一般來說,交易所安全問題主要分為技術和業務兩方面,技術方面的安全問題,主是區塊鏈錢包安全、軟件系統安全、服務器網絡安全這三方面;業務方面的安全問題,則主要是業務過程安全和內部治理安全。

目前一般中心化交易所保障安全的方式,還是通過完善業務風控系統,通過冷熱分離、三方多簽等技術來實現加密資產的安全保障。

一般中心化交易所發現被攻擊,多數會停止提幣核查損失,并通過損失的規模來制定來應對方式,如果已經發生的資產損失過大導致交易所無法繼續運行業務,一般都會走破產清算程序。

交易所安全還有一個很大的問題,就是當出現安全風險和資產后,交易所無法自證清白,不能證明這些資產是真實被盜還是監守自盜,這對交易所的管理和運營方提出了非常大的挑戰。

目前看來,完全去中心化的交易所,將能有效緩解交易所安全技術和業務方面問題,但是,目前,易用性、成本、技術實力等問題仍然限制著去中心化交易所的獲客和發展。

最后,面對被盜事件已經發生,交易所本身除了積極應對、沉著處理,尋求彌補損失的可行辦法外,更重要的就是對事情后果作明確表態,在可承受的范圍內,盡可能不讓用戶受到牽連或傷害,并吸取教訓總結經驗,進行最嚴格的安全問題自檢,避免重蹈覆轍。珍惜投資者和用戶所給的信任,是交易所應有的底線。

智能合約&DApp生態上的漏洞正逐漸減少

1、2019 DApp 漏洞情況概覽

據 PeckShield(派盾)數據統計,截至 2019 年 12 月初,智能合約 & DApp 安全事件共 101 起,大多被黑事件發生于 EOS DApp,其次則為 TRON DApp,而 ETH 生態則增加成熟和穩固,只發生了三起被黑事件。截至 2019 年 12 月,三大平臺 DApp 被黑總損失超 1000 萬美元。

雖然損失金額數目依舊龐大,但是 PeckShield(派盾)發現,2019 年,智能合約 & DApp 生態上一些簡單且具有連帶威脅的漏洞正逐漸減少,盡管黑客們仍持續進行撒網式的攻擊嘗試,但項目開發者基礎的安全攻防意識已初步形成,一些較為低級的安全漏洞明顯有所減少。

EOS 公鏈上今年共發生超 78 起典型攻擊事件,Odaily星球日報統計了損失在 1000 個 EOS 之上的案例(見下表)發現,1-4 月為集中爆發期,占全年攻擊事件的 70%。攻擊手法主要有交易阻塞、回滾交易攻擊,假轉賬通知,隨機數破解等,其中 9 起為交易阻塞攻擊,8 起為隨機數問題引起的攻擊,5 起交易回滾攻擊。

不同于以往頻發的隨機數或交易回滾攻擊等合約層的攻擊行為,交易阻塞攻擊是一種利用底層公鏈缺陷而發起的攻擊行為,中招應用包括 EOS.Win、FarmEOS、剪影游戲、EOSABC、SKReos 等熱門 DAPP,其中 SKReos 之前已被多次報道遭受交易阻塞和隨機數攻擊。

深入分析后發現,交易阻塞攻擊是存在于主網層的致命拒絕服務漏洞,攻擊者可發起大量垃圾延遲交易導致 EOS 全網超級節點(BP)無法打包其它正常交易,即通過阻斷打包正常用戶的交易進而癱瘓 EOS 網絡。

由于該漏洞本質上屬于底層主網問題,任何 DApp 游戲,只要依賴如賬號余額或時間等相關鏈上因素產生隨機數,都存在被攻擊的可能。 這也是為什么在一月份出現大量 EOS 的 DApp 被攻擊的原因。

2019年 TRON 公鏈上共發生近 20 起典型攻擊事件,主要集中在 4、5、7 月,以小規模攻擊為主,攻擊手法以交易回滾攻擊為主。

黑客下手的時間與 TRX 的幣價有一定關聯,根據 BitUniverse 數據,2019 年 3—5 月為 TRON 代幣全年漲幅最大的幾個月份,在 4 月 29 日曾達到其全年的巔峰值(0.09 USDT),在這一天,包括 TronTu, TronFlush 在內的波場多個 DApp 遭黑客撒網式交易回滾攻擊。

黑客通過部署攻擊合約,持續對多個 DApp 合約地址進行固定投注,每發起一次投注,如果獲利成功則繼續投注,否則實施回滾,確保每次都能穩贏。 這次回滾攻擊共損失了 33933 TRX,按照 TRX 當日價格計算,約為 21364 元。

ETH 生態在 2019 年未發生較嚴重的 DApp 攻擊事件,一是因為 ETH 公鏈上菠菜競猜類合約數量較少,熱度不夠,二是因為整體來說 ETH 智能合約項目方在安全方面做的較完善。

2019 年 10 月 14 日,Cheeze Wizards 在以太坊主網上線。不到 24 小時內,玩家 @samczsun 向官方反映,游戲合約存在一個嚴重的漏洞,使用該漏洞可以讓玩家處于不敗之地。隨后 Cheeze Wizards 決定采用分叉的解決方案來保護用戶的權益。官方之后修復了此漏洞并部署了新的智能合約,同時彌補了用戶遭受的損失。

這次漏洞事件也導致 Cheeze Wizards 成為第一個進行硬分叉的區塊鏈游戲。

2、DApp 攻擊:EOS 攻擊向 TRON 攻擊演變

綜上,Odaily 星球日報發現,2019 年,黑客攻擊 DApp 呈現出由 EOS 攻擊向 TRON 攻擊演變的趨勢。

2018 年,EOS 引爆了 DApp 市場,諸多公鏈開始在這一市場上逐鹿。其中,波場通過一系列扶持計劃積極拓展 DApp 生態。根據 DAppTotal 的數據,截至 12 月 31 日,波場共計 600 余個活躍 DApp,日活總數接近 5 萬,日交易額超過 2 億個 TRX。這些數據讓波場看起來已經擁有與以太坊和 EOS 在 DApp 市場上一爭高下的能力。

波場公鏈 DApp 市場高度繁榮的同時勢必會引來黑客垂涎,而目前波場還未曾遭到過像 EOS 那樣高強度的攻擊。

據 PeckShield (派盾)統計數據,2018 年全年,EOS 上的 DApp 發生了 49 起安全事件,12 種攻擊手法制造的總損失達到 319 萬美元。2019 年全年,EOS DApp 安全事件共 80 起,損失 279 萬個 EOS。總體看來,EOS 上 DApp 的攻擊事件是有所下降的。而 2018 年,TRON DApp 安全事件僅 1 起,損失 200 萬個 TRX,2019 年,TRON DApp 安全事件共計 22 起,損失 3,025 萬枚 TRX。

今年 4 月,波場上的 DApp TronBank 遭受攻擊,損失超過 1.8 億個 BTT(價值 85 萬元),這直接將波場的安全生態推向了輿論的風口浪尖。

安全人員認為,黑客采用假幣攻擊方式,通過調用 BTTBank 智能合約的 invest 函數,之后調用多次 withdraw 函數取出 BTT 真幣。截止目前,BTTBank 共計損失1.8 億 BTT。初步分析認為,這是繼 TransferMint 漏洞之后,一種新型的具有廣泛性危害的漏洞,會威脅到多個類似 DApp 合約的安全。

DApp TronBank 遭受攻擊,緊接著,PeckShield(派盾)監控顯示,黑客向波場競猜類游戲 TronWow 發起 1203 次攻擊,共計獲利 2167377 個 TRX。

安全人員初步分析認為,黑客每次投注 20 TRX,回報 1940 個 TRX,共計投注 23004 個 TRX,回報超 94 倍。隨機數攻擊的方式目前普遍存在于 EOS DApp 生態,目前來看此類攻擊有逐漸向 TRON 生態蔓延的趨勢,需要開發者警惕。

DeFi借貸平臺未來或成黑客重點攻擊對象

1、黑客開始攻擊 DeFi 智能合約

2019 年被業內人士視為 DeFi 元年。區塊鏈上的借貸市場已經成為了最流行的去中心化金融(DeFi)應用場景,通過 MakerDAO、Compound 以及 dYdX 產生的借貸總額已經超過了 6 億美金, DeFi 市場用戶增長從數千增長至年末近 18 萬人次。

據 DAppTotal 數據顯示,截至 12 月 31 日,DeFi 項目整體鎖倉價值為 8.74 億美元,其中 MakerDAO 鎖倉價值為 3.1 億美元,占比 35.35%,EOSREX 鎖倉價值為 1.95 億美元,占比 22.33%,Edgeware 鎖倉價值為 1 億美元,占比 11.50%,Compound,Synthetix、dYdX、Nuo 等其他 DeFi 類應用共占比30.82%。

除了大家熟知的借貸市場,穩定幣和去中心化交易所也是 DeFi 廣泛應用的兩大市場,與借貸市場并稱為 DeFi 三駕馬車。

但是,DeFi 產品大都基于智能合約和交互協議搭建,代碼普遍開源,資產完全在鏈上,因此也極容易成為黑客攻擊的重心,據 PeckShield(派盾)數據統計,2019 年共發生 7 起典型的 DeFi 攻擊事件,黑客以攻擊 DeFi 智能合約為主要手段。

2、MakerDao、AirSwap 在安全公司幫助下及時修復漏洞

北京時間 2019 年 05 月 07 日,區塊鏈安全公司 Zeppelin 對以太坊上的 DeFi 明星項目 MakerDAO 發出安全預警,宣稱其治理合約存在安全漏洞。

當日,經 PeckShield 獨立研究發現,確認了該漏洞的存在(PeckShield 將其命名為 itchy DAO),具體而言:由于該治理合約實現的投票機制(vote(bytes32))存在某種缺陷,允許投票給尚不存在的 slate(但包含有正在投票的提案)。等用戶投票后,攻擊者可以惡意調用 free() 退出,達到減掉有效提案的合法票數,并同時鎖死投票人的 MKR 代幣。

簡單來說,就是黑客能透過這種攻擊造成以下可能影響:1,惡意操控投票結果;2,因為黑客預先扣掉部份票數,導致真正的投票者有可能無法解除鎖倉。

PeckShield 全程追蹤了 MKR 代幣的轉移情況,并多次向社區發出預警,呼吁 MKR 代幣持有者立即轉移舊合約的 MKR 代幣。

次日,PeckShield 和 Maker 公司同步了漏洞細節,05 月 10 日凌晨,MakerDAO 公開了新版合約。Zeppelin 和 PeckShield 也各自獨立完成了對其新合約的審計,確定新版本修復了該漏洞。因為反應迅速,在這次漏洞中,用戶并無損失。

另外一起智能合約漏洞,發生在 2019 年 09 月 13 日。AirSwap 團隊公布了一個 AirSwap 智能合約中存在致命的漏洞,這一漏洞可以使得用戶的資產在某些情況下被對手惡意吃單『偷盜』。

PeckShield 安全人員深入分析 AirSwap 智能合約后發現,這一漏洞只對最近上線的 Wrapper 有影響。這一漏洞可使用戶的資產被攻擊者惡意偷盜,受此次影響的賬號一共有 18 個,其中有部分賬號有數萬至數十萬美元的資產。

隨后,PeckShield 安全人員獨立分析了漏洞細節,并與 AirSwap 團隊溝通細節和修復的方案, 同時將該漏洞命名為“ ItchySwap”。

AirSwap 團隊在發現該問題后第一時間下線合約,并將 AirSwap 網站回退到之前使用的合約,從合約上線到問題修復整個過程僅持續了 24 小時,也沒有造成用戶損失。

此外,還有一點值得我們注意:除了傳統中心化交易所,DeFi 平臺也正在成為黑客洗錢的新渠道。PeckShield(派盾)旗下的 CoinHolmes在去年10月就曾監測到,2019 年 1 月黑客從 Cryptopia 交易所盜走的部分資產流入了 Uniswap 去中心化交易所和 “DeFi 銀行 ”Compound, 主要目的是利用 DeFi 借貸平臺進行混淆資金洗錢。

關于兩個智能合約漏洞的技術問題,推薦閱讀:

《AirSwap智能合約漏洞詳解》

《MakerDAO治理合約升級背后的安全風波》

雖然行業損失金額不大,但卻透露出一個危險信號,黑客已經盯上 DeFi 領域了。一旦 DeFi 平臺的資產抵押規模和受眾群體再上一個量級,這個領域很可能會是繼 DApp 之后的下一個安全事件多發區。

理財錢包、資金盤、釣?詐騙成行業毒瘤

2019 年,理財錢包、資金盤和釣魚詐騙事件成為行業毒瘤。PlusToken、TokenStore、OneCoin 等理財錢包被曝跑路,卷走數百億數字資產,令數百萬投資者奔上了漫漫“維權路”。

其中,最受矚目的莫過于被譽為幣圈第一資金盤的 PlusToken 錢包跑路事件,當天眾多用戶反映 PlusToken 錢包已經無法提現,Plustoken 錢包的項目方疑似跑路,據公開數據,涉案金額或超 200 億元,參與 PlusToken 錢包的用戶已經超過了 300 萬。

早在 2018 年便有文章質疑 PlusToken 是個傳銷騙局。因為,從運作模式來看,PlusToken 幾乎完美符合傳銷的所有特點——繳費入會、發展下線、層級收益。

通過將一定數量的數字貨幣轉入 PlusToken 的官方地址,就可開啟智能狗,獲得“搬磚”收益,即繳費入會;開通智能狗就可獲得發展下線的資格,通過發展更多的下線成員,提升會員等級,獲得不同比例的獎勵金;個人收益與下線數量及收益掛鉤,最高等級會員享受項目分紅,即層級收益。

此外,PlusToken 號稱“每月10%-30% 的收益”,再加上交易所提現需要的手續費,這意味著交易所之間的差價需要比這更高才有可能。如果真的有這樣的交易所存在,那么分分鐘就會破產。

公鏈項目一直的隱患—雙花攻擊

據 PeckShield 顯示,在 01 月 05 日到 01 月 08 日之間,ETC 鏈上至少有 15 次疑似雙花交易,共計損失 ETC 219,500 枚,價值約 110 萬美元。

所謂雙花攻擊,即一筆 Token 被花了兩次及以上。簡單說就是,攻擊者將一筆 Token 轉到另外一個地址,通常是轉到交易所進行套現,然后再利用手中掌握的算力對轉賬交易進行回滾,將轉出的 Token 再度轉回自己的地址。

雙花攻擊也是幣圈最常見的一種的攻擊手段,黑客通常選擇算力不高的代幣下手。在 ETC 雙花攻擊之前,BTG、ZenCash 等也曾發過此類事件。

當然,雙花攻擊要想成功,首先必須掌握絕大多數算力,業內普遍認為算力應當超過 51% 才能進行攻擊操作。就拿 ETC 雙花攻擊來說,此次攻擊的算力很可能來源于算力租賃網站 NiceHash 。該網站可租借 ETC 算力一度占到 ETC 全網算力 112%,滿足了雙花攻擊的條件。目前該網站已經停止算力出租。

此次“雙花攻擊”造成的損失,最終也由交易所買單了。Gate.io 曾在發布的聲明中表示:盡管此次 51% 攻擊是因為 ETC 網絡算力不足造成,并不是交易平臺責任,但 Gate.io 將仍然承擔所有的 ETC 損失。

回顧一年前的這起安全事件,也給我們一些啟示。作為加密貨幣生態的參與者,防范雙花攻擊可能并不僅僅是公鏈的責任,交易所、錢包、投資人都有必要提高警惕。

對于交易所、錢包而言,可以將提現確認要求提高,從而降低雙花風險。例如,一些交易所在 ETC 雙花攻擊后,將充幣確認數提高至 100 次,提現確認數提高至 400 次。

對于項目方而言,可以升級挖礦算法。另外,項目方需要密切監視算力變化,防止攻擊者借助限制算力實施攻擊。

對于用戶而言,為了防止交易被雙花,請務必到正規交易所進行交易。在遭受損失后,第一時間聯系交易所或者項目方,及時對交易回滾。另外,在交易一些市值較小的代幣時,需要格外關注,防止其算力被人為操縱。

雙花攻擊對于項目而言,也是一場成年禮。經歷了雙花攻擊考驗的項目,才能在區塊鏈的世界中走得更遠。

-

BUG

+關注

關注

0文章

155瀏覽量

15665 -

區塊鏈技術

+關注

關注

5文章

673瀏覽量

14115

發布評論請先 登錄

相關推薦

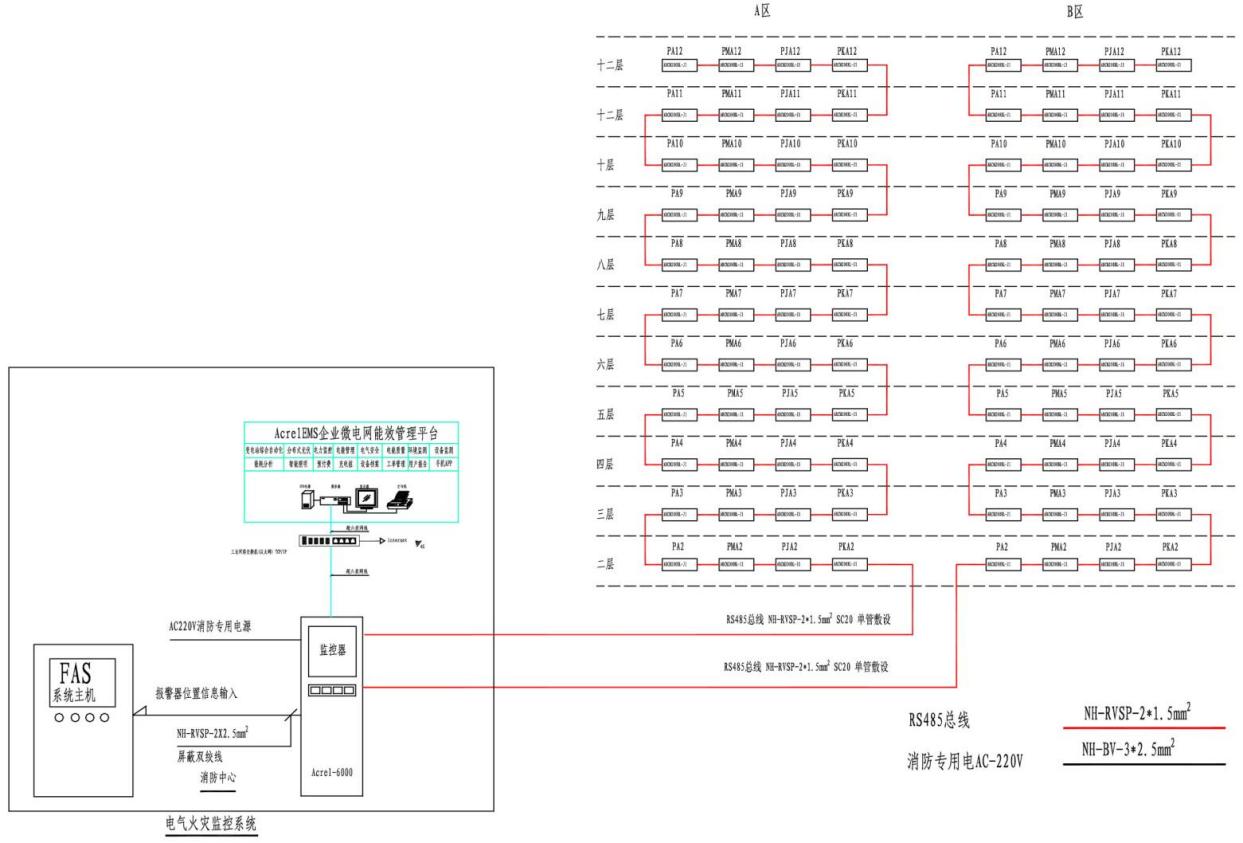

安科瑞AISD智能安全配電裝置如何降低電氣火災安全隱患

路燈漏電會導致哪些安全隱患

杜絕安全隱患發生 SDT270超聲波檢漏儀助力蘇州熱工研究院解決閥門內漏問題

養老院康復中心電氣火災安全隱患解決措施

直流充電樁使用中有哪些電氣安全隱患及解決方案

大核桃三防對講手機:鍛鑄工業安全之堅固壁壘,令安全隱患無處遁形!

無損檢測有哪些安全隱患

罐區巡檢機器人:助力效率與安全雙升級

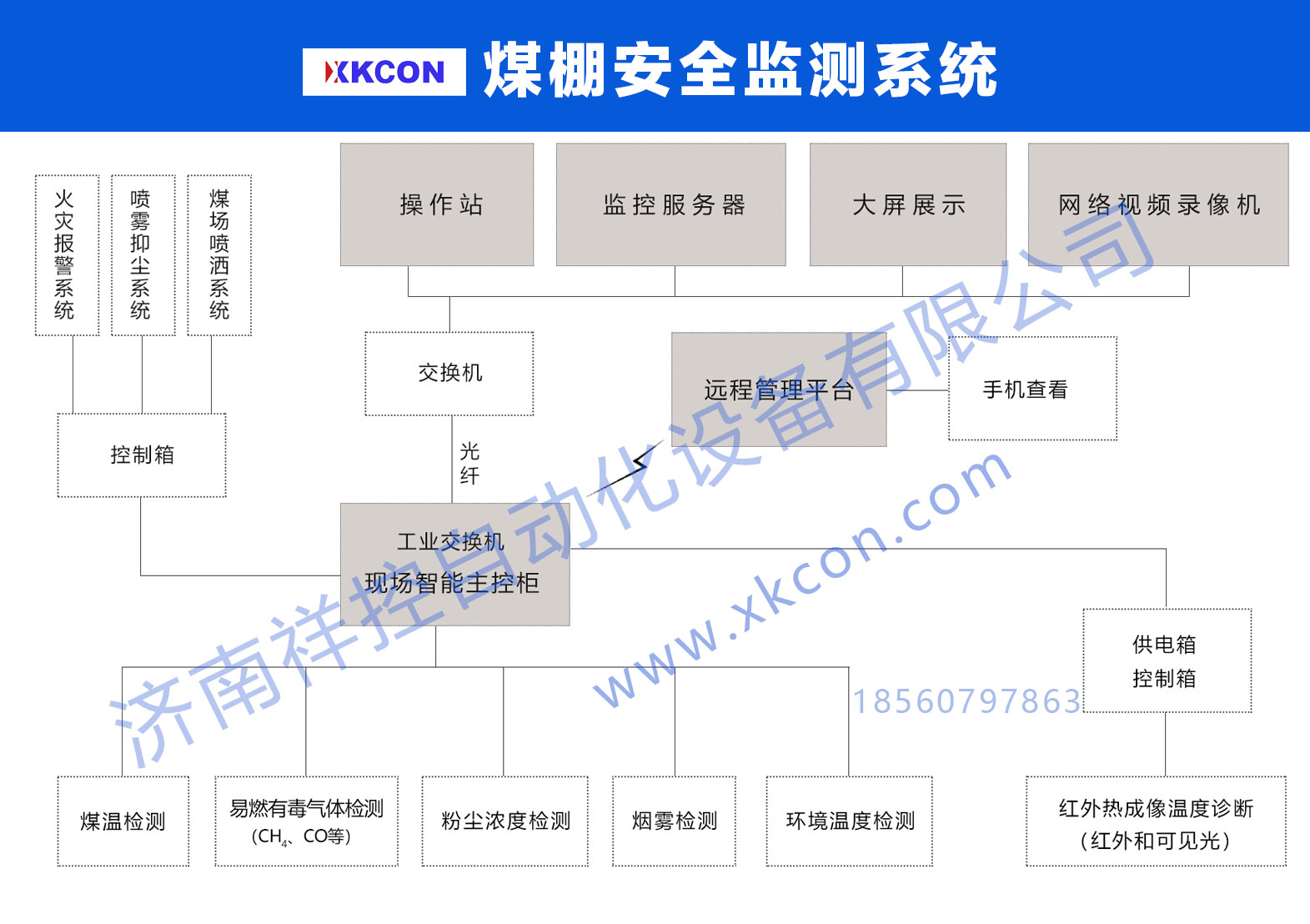

XKCON祥控煤棚安全監測系統能夠對煤棚環境產生的安全隱患進行監測、預警和控制

淺談大型綜合超市電氣火災安全隱患及解決方案

豐田因安全隱患召回雷克薩斯LX600汽車166輛

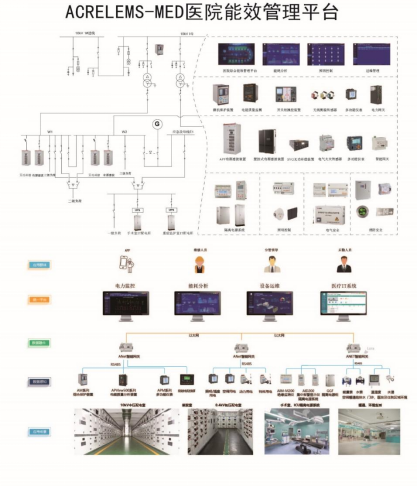

醫院用電安全隱患問題的解決方案

2020區塊鏈安全隱患最大的是它

2020區塊鏈安全隱患最大的是它

評論