2020年3月12日,華為未然實驗室重磅發布《2019年全球DDoS攻擊現狀與趨勢分析報告》。

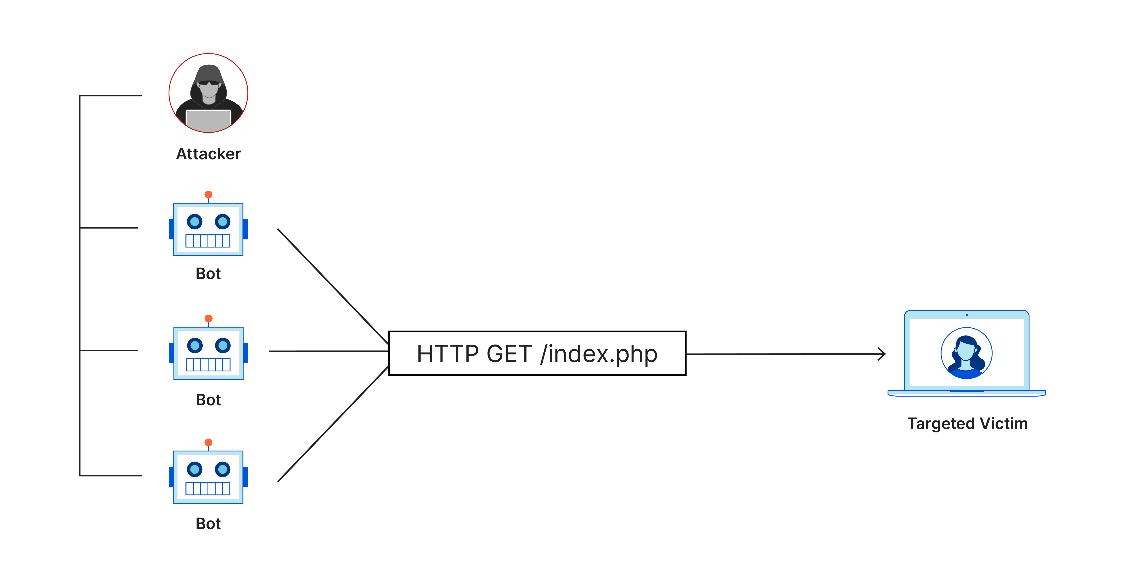

報告顯示,隨著萬物互聯的5G時代到來,越來越多的終端設備接入到互聯網,這些海量的IoT設備已經成為了DDoS攻擊的重要攻擊源。其數量大、性能優、帶寬高和實時在線的特點,給現有的防護設備帶來巨大的壓力。與此同時,黑客為有效躲避DDoS防御設備檢測,攻擊的擬人化程度也越來越高,給現有的防護機制帶來巨大的挑戰。威脅情報作為防御設備、系統和分析人員的安全檢測和分析能力的匯集,為緩解越來越嚴峻的DDoS攻擊提供了新的防護思路,特別是難以簡單通過限制源訪問速率的方式進行緩解的海量真實源DDoS攻擊。

華為未然實驗室致力于為華為產品提供輕量化、易移植、上下文豐富的安全服務,主要包括:基礎安全數據服務、安全威脅檢測服務、深度安全分析服務,分別對應情報數據、情報信息和情報知識。

圖 1 威脅情報整體框架

其中:

情報數據主要為安全檢測和分析提供基礎支撐數據,包括惡意樣本、PDNS、IP資產探測、IP指紋、IP地址位置、URL分類、URL檢測等數據。

情報信息則主要提供安全檢測和標簽服務,包括URL、Domain、Hash和IP的信譽值和標簽,以及針對特定安全檢測系統的檢測指標,如YARA、Snort和SIGMA等。

情報知識則是基于威脅知識圖譜構建和提供安全分析能力,包括TTPs、攻擊工具、攻擊指標、攻擊組織和人員、應對措施等信息。

在應對DDoS真實源攻擊時,各個層次的威脅情報可以在不同維度進行攻擊緩解。

下面,我們將從基礎情報數據、檢測情報信息和深度情報知識三個層面,通過實例來描述威脅情報緩解DDoS真實源攻擊的思路和過程。

1.1基礎情報數據

下面從IP基礎標簽信息、IP資產信息和IP地域信息三個基礎情報數據出發,描述識別異常DDoS攻擊IP的過程。

IP地址基礎標簽信息

威脅情報的基礎情報數據可以提供IP地址基礎標簽信息,這些標簽信息表征了IP的屬性歸類,如STATIONGW、IDC、DNS服務器、Proxy服務器、各大公司網絡爬蟲、網吧信息等。在DDoS防御和處置過程中,針對特定的場景,IP地址的基礎屬性信息可以用于真實源攻擊IP的篩選和過濾。如圖2所示的場景:

圖 2 冒充Baidu網絡爬蟲的攻擊流量

攻擊者冒充Baidu的網絡爬蟲對客戶服務器進行攻擊,可以通過設置網絡爬蟲白名單,對白名單以外的、冒充網絡爬蟲的流量訪問都可以進行屏蔽,進而達到緩解攻擊的目的。

同樣,PC游戲服務器也是DDoS攻擊的目標,而網吧既是PC游戲的重要訪問來源,也是黑客入侵的重災區。一個網吧往往只有少數的獨立公網IP,因此在PC游戲服務器遭受來自網吧的DDoS攻擊時,流量中既有攻擊流量,也有正常用戶流量。如果貿然將網吧IP拉黑,會導致網吧中其他正常用戶也會受影響。基礎情報數據中記錄了網吧IP的信息,這些IP在PC游戲業務場景下,可以作為白名單進行使用。

IP資產信息

另一種DDoS攻擊緩解的方法是對來訪IP地址的設備類型進行探測和分析。對高風險、業務場景不匹配的IP地址,進行適時阻斷。例如,在某次針對手機網銀APP實施DDoS攻擊的響應處置中,對地理位置和訪問頻率可疑的源IP地址進行掃描探測和分析,發現這些IP地址中有不少是MikroTik路由器,如圖3所示。基于業務場景判斷,這些IP地址不屬于合法的訪問源;另外,此前有大量MikroTik路由器受漏洞CVE-2018-14847影響被攻陷成為肉雞。因此,當再次發生針對手機銀行APP的DDoS攻擊時,可以根據“MikroTik路由器”的標簽信息對來訪IP地址進行拉黑和阻斷處理。

圖 3 來自MikroTik路由器的IP

IP地址地域信息

某些業務的地域性特點明顯,可在防護壓力較大時,對于特定地域以外的IP地址采取訪問限制等操作。如,某地銀行客戶主要位于江浙地區,在遭受較嚴重的DDoS攻擊時,可對于其地域外的IP地址適時拉黑和阻斷。

1.2檢測情報信息

對于攻擊者而言,可使用的DDoS攻擊資源是有限的,需要攻陷主機才可以使其成為攻擊資源。因此,攻擊資源復用是常態。例如,某個IP地址經常發起DDoS攻擊,則其風險較大。可以從已識別的攻擊行為、攻擊時間、與其他威脅情報信息的關聯等維度,綜合計算該IP地址的風險值。對于風險值較高的IP地址,可以適時拉黑和阻斷。

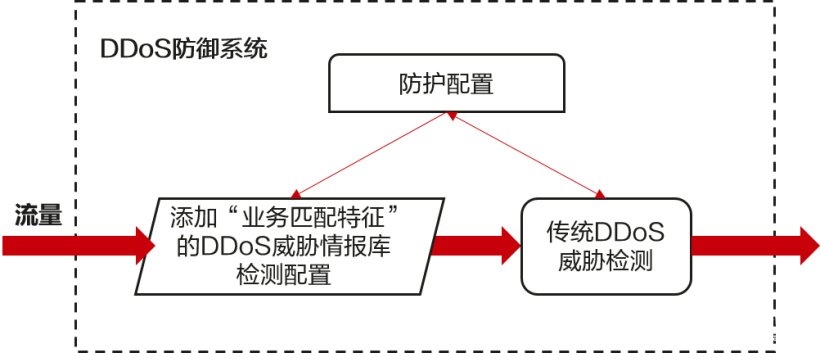

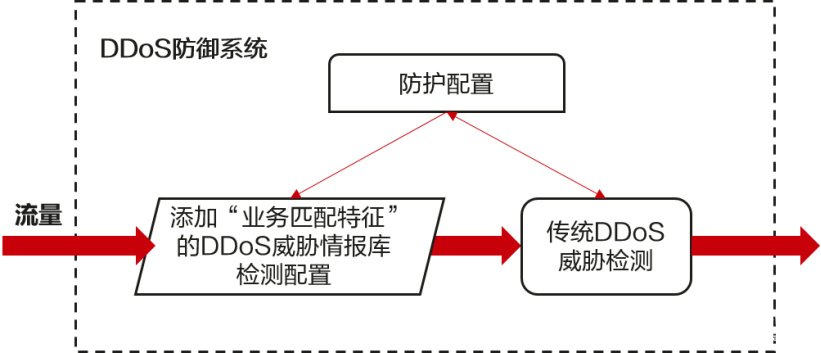

另外,可以配合IP地址的設備類型、地域、客戶業務類型等特點進行定制化處理,提高DDoS防御設備的IP威脅情報的阻斷效率,保證防護效果,同時維持較低的誤報率。部署結構如圖4所示。

圖 4 華為DDoS防御威脅情報庫部署

1.3深度情報知識

知己知彼,方能百戰不殆。深度情報知識則從樣本培植和預警、僵尸網絡家族追蹤兩方面,介紹對DDoS攻擊的深度分析過程。深度學習和分析DDoS攻擊的實施過程和攻擊規模等信息的特點,在應對DDoS攻擊時才能更好地進行部署和防御。

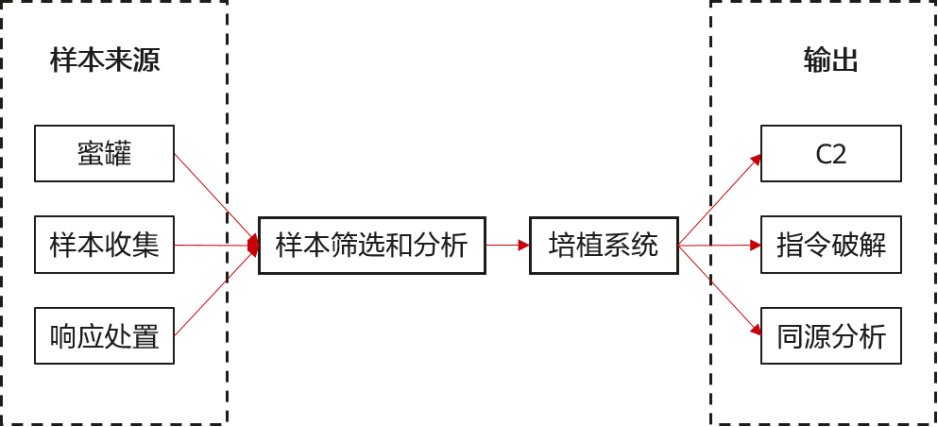

樣本培植和預警

通過對從多個來源收集到的樣本信息進行篩選和分析,選擇特定僵尸網絡家族或攻擊團伙的樣本進行樣本培植,并對樣本的回連C2和指令進行分析和破解。可提前獲得該攻擊團伙的攻擊目標信息,進而提供對被攻擊目標的攻擊預警,督促企業在攻擊未發生前就提前有針對性地加固防御策略,提升防御效果。

圖 5 樣本培植系統

對僵尸網絡家族和攻擊團伙的追蹤

通過綜合分析蜜罐、樣本培植以及應急響應處置收集到的僵尸網絡樣本信息,關聯基礎情報數據和檢測情報信息,可以觀察到僵尸網絡家族的活躍情況和變化趨勢。結合特定場景的數據信息,如網絡特定流量追蹤等,還可以判斷僵尸網絡家族和攻擊團伙控制的肉雞規模情況。對Gafgyt樣本追蹤如下圖所示,可以明顯看到Gafgyt樣本的三個家族。

圖 6 對捕獲到的Gafgyt樣本進行關聯分析

隨著5G時代的到來,萬物互聯,接入互聯網的IoT終端設備數量呈指數級增長,DDoS防護壓力將會越來越大。DDoS攻防對抗的本質是資源和成本的對抗,DDoS攻擊本質上就是集全網僵尸網絡的力量攻擊一個點。因此,DDoS防御系統的過濾算法必須高效,而威脅情報本身就是提升DDoS防御系統過濾效率最有效的技術之一。

而從整個安全響應閉環的角度,威脅情報的本質是防御設備、系統和分析人員的安全檢測和分析能力的匯集,結合威脅情報共享機制,安全檢測和響應方案可以同時做到低成本和高效率。后續在應對更加嚴峻的DDoS攻擊時,除了同步提升DDoS防御設備的檢測和處置性能外,相信威脅情報也可以為緩解DDoS真實源攻擊提供有效支持。

責任編輯;zl

-

華為

+關注

關注

216文章

34426瀏覽量

251608 -

5G

+關注

關注

1354文章

48442瀏覽量

564082 -

DDoS攻擊

+關注

關注

2文章

73瀏覽量

5783

發布評論請先 登錄

相關推薦

網絡攻擊中常見的掩蓋真實IP的攻擊方式

云服務器ddos擁堵怎么解決?學會這7招

DDoS服務器攻擊是怎么回事?

DDoS對策是什么?詳細解說DDoS攻擊難以防御的理由和對策方法

cdn為什么能防止ddos攻擊呢?

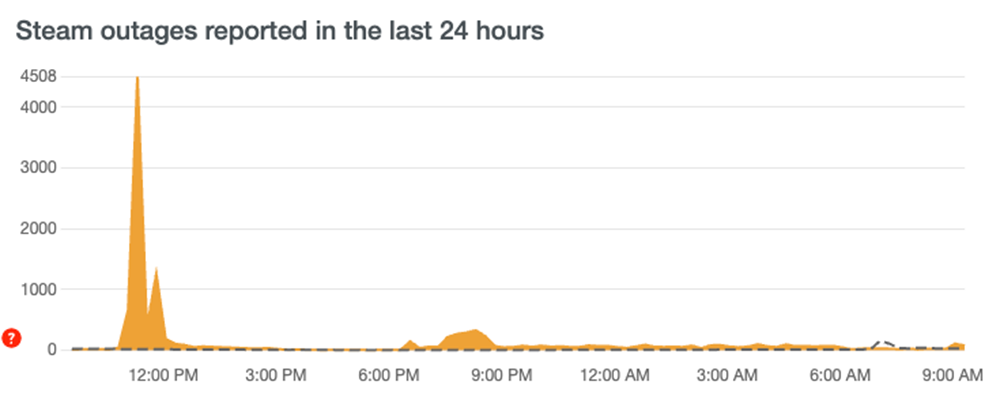

Steam歷史罕見大崩潰!近60個僵尸網絡,DDoS攻擊暴漲2萬倍

服務器被ddos攻擊多久能恢復?具體怎么操作

香港高防服務器是如何防ddos攻擊的

恒訊科技分析:高防ip攻擊超過了防御峰值怎么辦?

DDoS有哪些攻擊手段?

高防CDN是如何應對DDoS和CC攻擊的

DDoS攻擊規模最大的一次

DDoS 攻擊解析和保護商業應用程序的防護技術

如何才能有效地緩解海量真實源DDoS攻擊

如何才能有效地緩解海量真實源DDoS攻擊

評論