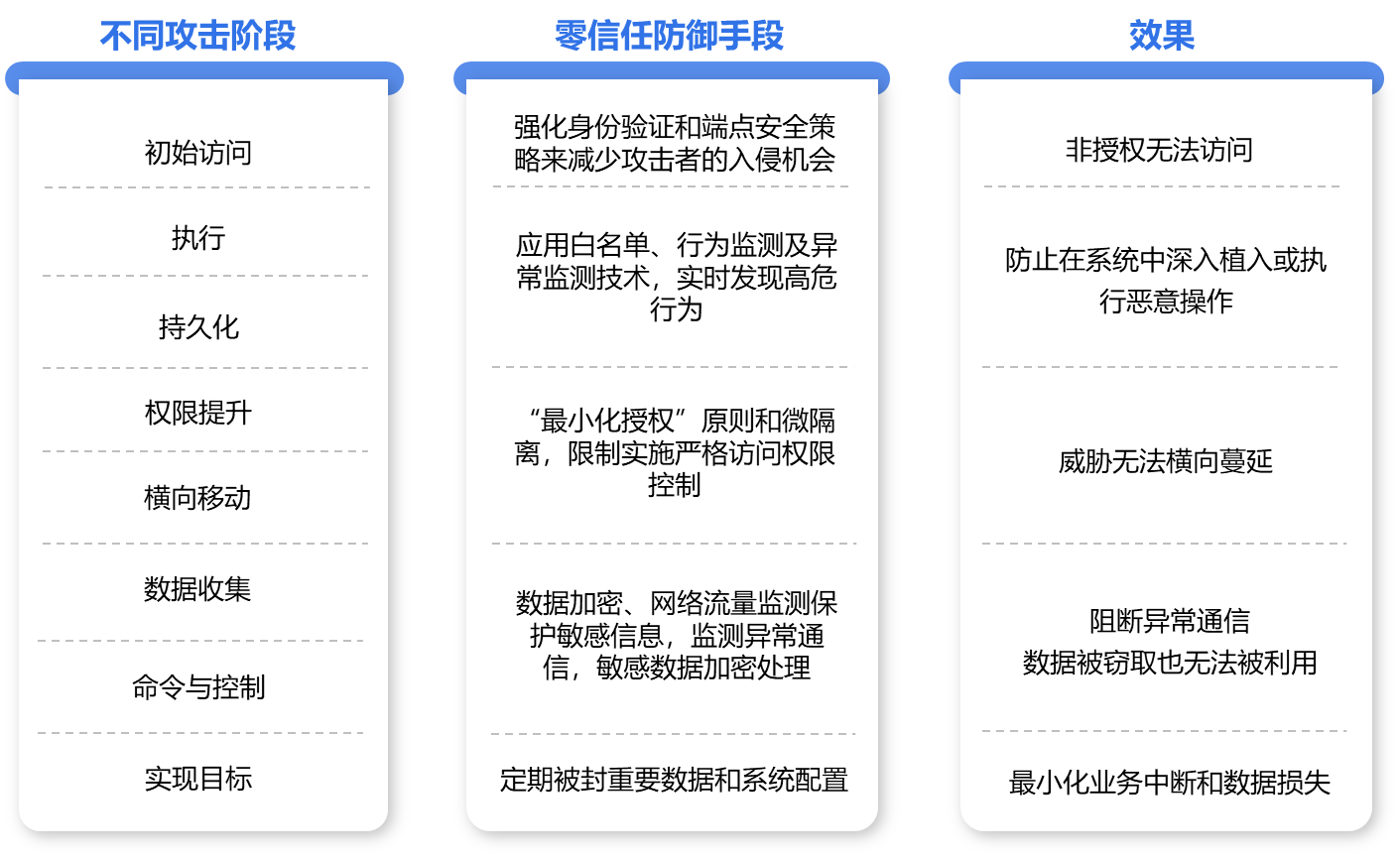

01. 零信任安全(zero trust security)

零信任安全是一種IT安全模型。零信任安全要求對所有位于網絡外部或網絡內部的人和設備,在訪問專用網絡資源時,必須進行嚴格的身份驗證。零信任安全需要通過多種網絡安全技術實現。

零信任安全技術特性包括:

零信任網絡背后的理念是假設網絡內部和外部都存在攻擊者,因此不應自動信任任何用戶或計算機。

零信任安全性的另一個原則是最小特權訪問。即只向用戶提供所需的訪問權限,從而可以最大程度地減少每個用戶可以訪問的網絡敏感資源。

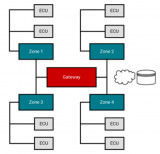

零信任網絡使用了微分段概念。微分段是一種將安全邊界劃分為小區域的做法,以維護對網絡各個部分的單獨訪問。例如,使用微分段的文件位于單個數據中心的網絡可能包含數十個單獨的安全區域。未經單獨授權,有權訪問這些區域之一的個人或程序將無法訪問任何其他區域。

零信任安全強化了多因素身份驗證(MFA)的使用,用戶需要使用多個證據來進行身份驗證,僅輸入密碼不足以獲取訪問權限。

除了對用戶進行訪問控制之外,零信任還要求對用戶所使用的設備進行嚴格的控制。零信任系統需要監視有多少種不同的設備正在嘗試訪問其網絡,并確保每臺設備都得到授權。這進一步最小化了網絡的攻擊面。

02.軟件定義邊界(software-defined perimeter)

SDP是實現零信任安全性的一種方法。用戶和設備都必須經過驗證才能連接,并且僅具有所需的最小網絡訪問權限。

SDP 旨在使應用程序所有者能夠在需要時部署安全邊界,以便將服務與不安全的網絡隔離開來。SDP 將物理設備替換為在應用程序所有者控制下運行的邏輯組件。SDP 僅在設備驗證和身份驗證后才允許訪問企業應用基礎架構。

SDP去除了需要遠程訪問網關設備的缺點。在獲得對受保護服務器的網絡訪問之前,SDP 要求發起方進行身份驗證并首先獲得授權。然后,在請求系統和應用程序基礎架構之間實時創建加密連接。

03.SDP架構

SDP控制器確定哪些SDP主機可以相互通信。SDP控制器可以將信息中繼到外部認證服務。

SDP連接發起主機(IH)與SDP控制器通信以請求它們可以連接的SDP連接接受方(AH)列表。在提供任何信息之前,控制器可以從SDP連接發起主機請求諸如硬件或軟件清單之類的信息。

默認情況下,SDP連接接受主機(AH)拒絕來自SDP控制器以外的所有主機的所有通信。只有在控制器指示后,SDP連接接受主機才接受來自SDP連接發起主機的連接。

04.SDP訪問過程

一個或多個SDP控制器服務上線并連接至適當的可選認證和授權服務(例如,PKI 頒發證書認證服務、設備驗證、地理定位、SAML、OpenID、Oauth、LDAP、Kerberos、多因子身份驗證等服務)。

一個或多個SDP連接接受主機(AH)上線。這些主機連接到控制器并由其進行身份驗證。但是,他們不會應答來自任何其他主機的通信,也不會響應非預分配的請求。

每個上線的SDP連接發起主機(IH)都與SDP控制器連接并進行身份驗證。

在驗證SDP連接發起主機(IH)之后,SDP控制器確定可授權給SDP連接發起主機(IH)與之通信的SDP連接接受主機(AH)列表。

SDP控制器通知SDP連接接受主機(AH)接受來自SDP連接發起主機(IH)的通信以及加密通信所需的所有可選安全策略。

SDP控制器向SDP連接發起主機(IH)發送可接受連接的SDP連接接主機(AH)列表以及可選安全策略。

SDP連接發起主機(IH)向每個可接受連接的SDP連接接受主機(AH)發起單包授權,并創建與這些SDP連接接受主機(AH)的雙向TLS連接。

05.SDP部署方式

5.1 客戶端-網關模型在客戶端—網關的實施模型中,一個或多個服務器在 SDP 連接接受主機(AH)后面受到保護。這樣,SDP 連接接受主機(AH)就充當客戶端和受保護服務器之間的網關。此實施模型可以在企業網絡內執行,以減輕常見的橫向移動攻擊,如服務器掃描、操作系統和應用程序漏洞攻擊、中間人攻擊、傳遞散列和許多其他攻擊。或者,它可以在Internet上實施,將受保護的服務器與未經授權的用戶隔離開來,并減輕諸如拒絕服務(DoS)、SQL 注入、操作系統和應用程序漏洞攻擊、中間人攻擊、跨站點腳本(XSS)、跨站點請求偽造(CSRF)等攻擊。

5.2 客戶端-服務器模型客戶機到服務器的實施在功能和優勢上與上面討論的客戶機到網關的實施相似。然而,在這種情況下,受保護的服務器將運行可接受連接主機(AH)的軟件。客戶機到網關實施和客戶機到服務器實施之間的選擇通常基于受保護的服務器數量、負載平衡方法、服務器的彈性以及其他類似的拓撲因素。

5.3 服務器-服務器模型在服務器到服務器的實施模型中,可以保護提供代表性狀態傳輸(REST)服務、簡單對象訪問協議(SOAP)服務、遠程過程調用(RPC)或 Internet 上任何類型的應用程序編程接口(API)的服務器,使其免受網絡上所有未經授權的主機的攻擊。例如,對于 REST 服務,啟動 REST 調用的服務器將是 SDP 連接發起主機(IH),提供 REST 服務的服務器將是可以接受連接的主機(AH)。為這個用例實施一個軟件定義邊界可以顯著地減少這些服務的負載,并減輕許多類似于上面提到的攻擊。這個概念可以用于任何服務器到服務器的通信。

5.4 客戶端-服務器-客戶端模型客戶端到服務器到客戶端的實施在兩個客戶端之間產生對等關系,可以用于 IP 電話、聊天和視頻會議等應用程序。在這些情況下,軟件定義邊界會混淆連接客戶端的 IP 地址。作為一個微小的變化,如果用戶也希望隱藏應用服務器,那么用戶可以有一個客戶端到客戶端的配置。

06.SDP應用場景

6.1 企業應用隔離對于涉及知識產權,財務信息,人力資源數據以及僅在企業網絡內可用的其他數據集的數據泄露,攻擊者可能通過入侵網絡中的一臺計算機進入內部網絡,然后橫向移動獲得高價值信息資產的訪問權限。在這種情況下,企業可以在其數據中心內部署 SDP,以便將高價值應用程序與數據中心中的其他應用程序隔離開來,并將它們與整個網絡中的未授權用戶隔離開來。未經授權的用戶將無法檢測到受保護的應用程序,這將減輕這些攻擊所依賴的橫向移動。

6.2 私有云和混合云除了有助于保護物理機器,SDP 的軟件覆蓋特性使其可以輕松集成到私有云中,以利用此類環境的靈活性和彈性。此外,企業可以使用 SDP 隔離隱藏和保護其公共云實例,或者作為包含私有云和公共云實例和/或跨云集群的統一系統。

6.3 軟件即服務軟件即服務(SaaS)供應商可以使用 SDP 架構來保護他們提供的服務。在這種應用場景下,SaaS 服務是一個 SDP 連接接受主機(AH),而所有連接服務的終端用戶就是 SDP 連接發起主機(IH)。這樣使得 SaaS 產商可以通過互聯網將其服務提供給全球用戶的同時不再為安全問題擔憂。

6.4 基礎設施即服務基礎設施即服務(IaaS)供應商可以為其客戶提供 SDP 即服務作為受保護的入口。這使他們的客戶可以充分利用 IaaS 的靈活性和性價比,同時減少各種潛在的攻擊。

6.5 平臺即服務平臺即服務(PaaS)供應商可以通過將 SDP 架構作為其服務的一部分來實現差異化。這為最終用戶提供了一種嵌入式安全服務,可以緩解基于網絡的攻擊。

6.6 基于云的虛擬桌面基礎架構虛擬桌面基礎架構(VDI)可以部署在彈性云中,這樣 VDI 的使用按小時支付。然而,如果VDI 用戶需要訪問公司網絡內的服務器,VDI 可能難以使用,并且可能會產生安全漏洞。但是,VDI 與 SDP 相結合,可通過更簡單的用戶交互和細粒度訪問解決了這兩個問題。

6.7 物聯網大量的新設備正在連接到互聯網上。管理這些設備或從這些設備中提取信息抑或兩者兼有的后端應用程序的任務很關鍵,因為要充當私有或敏感數據的保管人。軟件定義邊界可用于隱藏這些服務器及其在 Internet 上的交互,以最大限度地提高安全性和正常運行時間。

-

服務器

+關注

關注

12文章

9123瀏覽量

85328 -

SDP

+關注

關注

0文章

35瀏覽量

13158

發布評論請先 登錄

相關推薦

簡單認識芯盾時代零信任業務安全平臺

紫光同芯推出開放式架構安全芯片E450R

芯盾時代入選《現代企業零信任網絡建設應用指南》

貿澤新一期EIT系列帶你了解軟件定義車輛的Zonal架構

Arbe推出軟件定義雷達架構,推動駕駛輔助和自動駕駛快速發展

Akamai將生成式AI嵌入零信任安全解決方案

芯盾時代中標國網安徽電力 零信任業務安全平臺助力新型電力系統安全

以守為攻,零信任安全防護能力的新范式

芯盾時代參與的國家標準《網絡安全技術 零信任參考體系架構》發布

芯盾時代中標中國聯通某省分公司 以零信任賦能遠程訪問安全

芯盾時代中標正川股份 零信任替換VPN更安全更便捷

零信任安全技術的特性和軟件定義邊界的架構

零信任安全技術的特性和軟件定義邊界的架構

評論