前言

網(wǎng)上許多博客針對(duì)增大 TCP 半連接隊(duì)列和全連接隊(duì)列的方式如下:

增大 TCP 半連接隊(duì)列方式是增大 tcp_max_syn_backlog;

增大 TCP 全連接隊(duì)列方式是增大 listen() 函數(shù)中的 backlog;

這里先跟大家說下,上面的方式都是不準(zhǔn)確的。

“你怎么知道不準(zhǔn)確?”

很簡(jiǎn)單呀,因?yàn)槲易隽藢?shí)驗(yàn)和看了 TCP 協(xié)議棧的內(nèi)核源碼,發(fā)現(xiàn)要增大這兩個(gè)隊(duì)列長(zhǎng)度,不是簡(jiǎn)簡(jiǎn)單單增大某一個(gè)參數(shù)就可以的。

接下來,就會(huì)以實(shí)戰(zhàn) + 源碼分析,帶大家解密 TCP 半連接隊(duì)列和全連接隊(duì)列。

“源碼分析,那不是勸退嗎?我們搞 Java 的看不懂呀”

放心,本文的源碼分析不會(huì)涉及很深的知識(shí),因?yàn)槎急晃覄h減了,你只需要會(huì)條件判斷語句 if、左移右移操作符、加減法等基本語法,就可以看懂。

另外,不僅有源碼分析,還會(huì)介紹 Linux 排查半連接隊(duì)列和全連接隊(duì)列的命令。

“哦?似乎很有看頭,那我姑且看一下吧!”

行,沒有被勸退的小伙伴,值得鼓勵(lì),下面這圖是本文的提綱:

本文提綱

正文

什么是 TCP 半連接隊(duì)列和全連接隊(duì)列?

在 TCP 三次握手的時(shí)候,Linux 內(nèi)核會(huì)維護(hù)兩個(gè)隊(duì)列,分別是:

半連接隊(duì)列,也稱 SYN 隊(duì)列;

全連接隊(duì)列,也稱 accepet 隊(duì)列;

服務(wù)端收到客戶端發(fā)起的 SYN 請(qǐng)求后,內(nèi)核會(huì)把該連接存儲(chǔ)到半連接隊(duì)列,并向客戶端響應(yīng) SYN+ACK,接著客戶端會(huì)返回 ACK,服務(wù)端收到第三次握手的 ACK 后,內(nèi)核會(huì)把連接從半連接隊(duì)列移除,然后創(chuàng)建新的完全的連接,并將其添加到 accept 隊(duì)列,等待進(jìn)程調(diào)用 accept 函數(shù)時(shí)把連接取出來。

半連接隊(duì)列與全連接隊(duì)列

不管是半連接隊(duì)列還是全連接隊(duì)列,都有最大長(zhǎng)度限制,超過限制時(shí),內(nèi)核會(huì)直接丟棄,或返回 RST 包。

實(shí)戰(zhàn) - TCP 全連接隊(duì)列溢出

如何知道應(yīng)用程序的 TCP 全連接隊(duì)列大小?

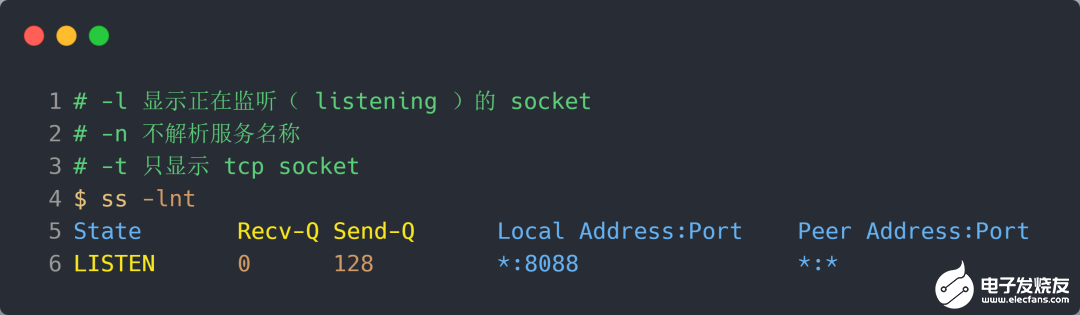

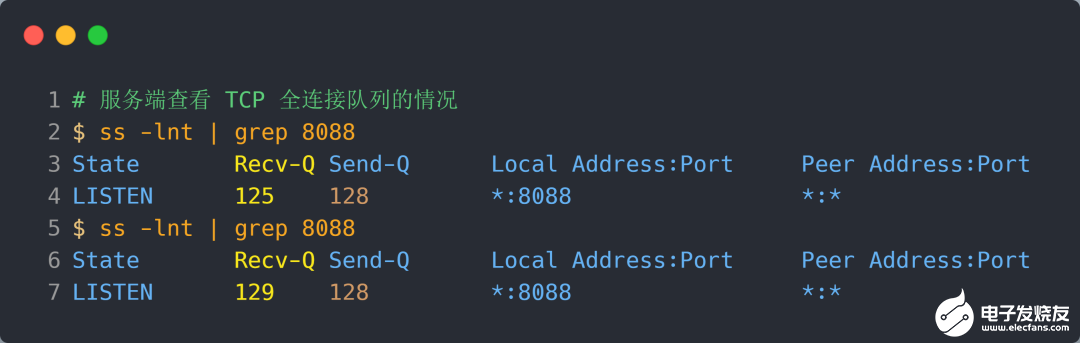

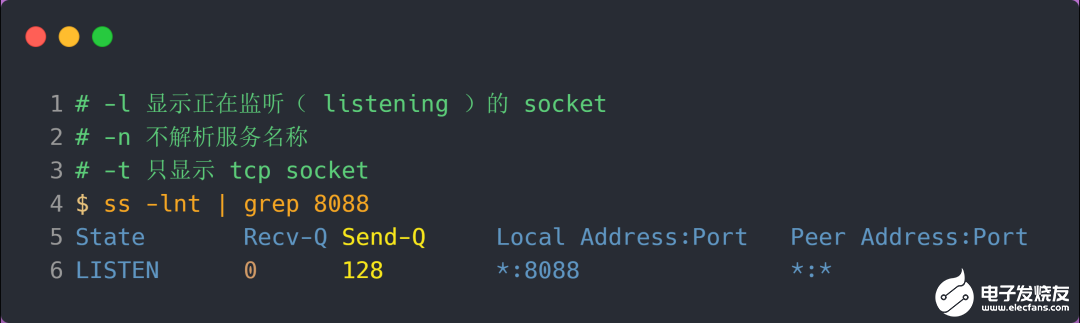

在服務(wù)端可以使用 ss 命令,來查看 TCP 全連接隊(duì)列的情況:

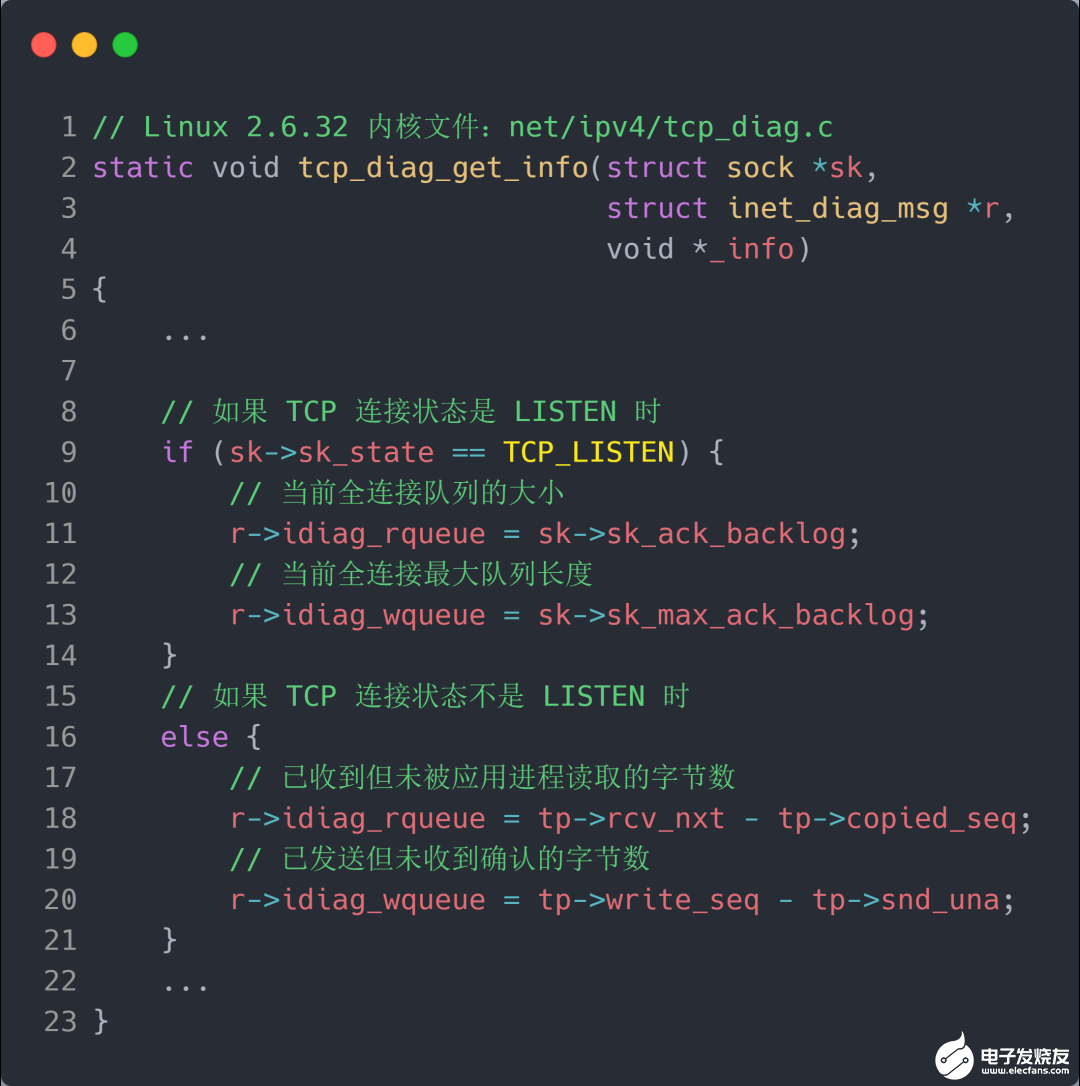

但需要注意的是 ss 命令獲取的 Recv-Q/Send-Q 在「LISTEN 狀態(tài)」和「非 LISTEN 狀態(tài)」所表達(dá)的含義是不同的。從下面的內(nèi)核代碼可以看出區(qū)別:

在「LISTEN 狀態(tài)」時(shí),Recv-Q/Send-Q 表示的含義如下:

Recv-Q:當(dāng)前全連接隊(duì)列的大小,也就是當(dāng)前已完成三次握手并等待服務(wù)端 accept() 的 TCP 連接個(gè)數(shù);

Send-Q:當(dāng)前全連接最大隊(duì)列長(zhǎng)度,上面的輸出結(jié)果說明監(jiān)聽 8088 端口的 TCP 服務(wù)進(jìn)程,最大全連接長(zhǎng)度為 128;

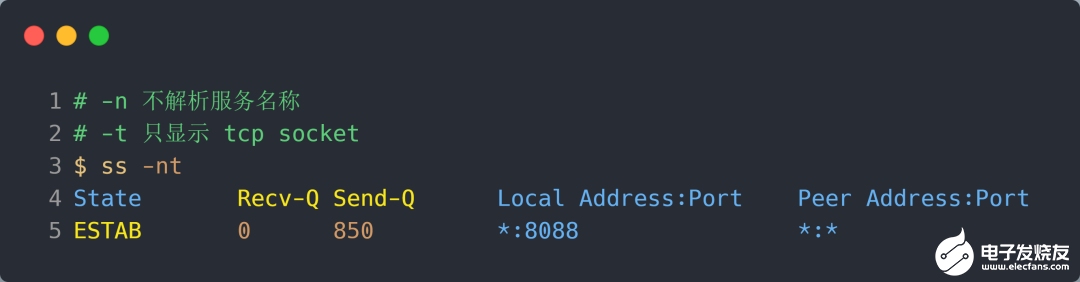

在「非 LISTEN 狀態(tài)」時(shí),Recv-Q/Send-Q 表示的含義如下:

Recv-Q:已收到但未被應(yīng)用進(jìn)程讀取的字節(jié)數(shù);

Send-Q:已發(fā)送但未收到確認(rèn)的字節(jié)數(shù);

如何模擬 TCP 全連接隊(duì)列溢出的場(chǎng)景?

測(cè)試環(huán)境

實(shí)驗(yàn)環(huán)境:

客戶端和服務(wù)端都是 CentOs 6.5 ,Linux 內(nèi)核版本 2.6.32

服務(wù)端 IP 192.168.3.200,客戶端 IP 192.168.3.100

服務(wù)端是 Nginx 服務(wù),端口為 8088

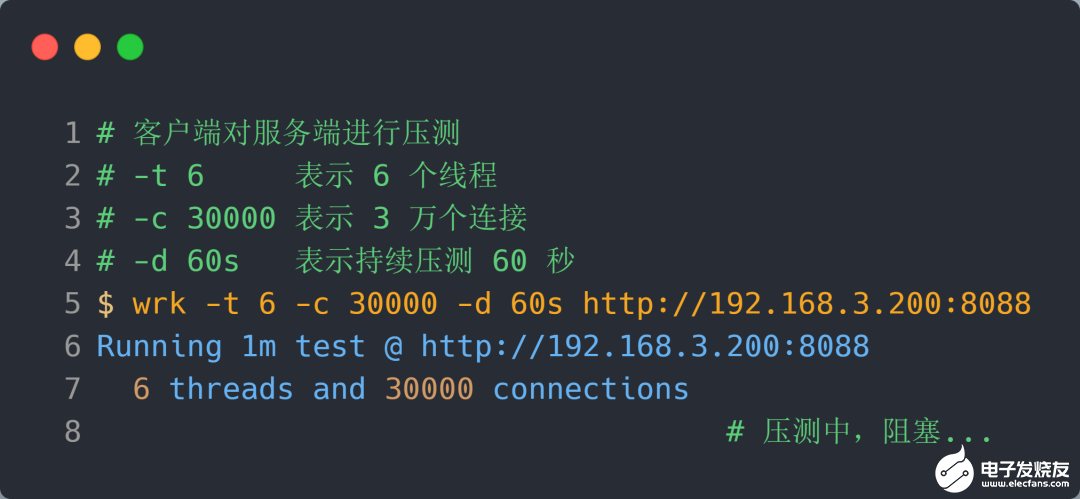

這里先介紹下 wrk 工具,它是一款簡(jiǎn)單的 HTTP 壓測(cè)工具,它能夠在單機(jī)多核 CPU 的條件下,使用系統(tǒng)自帶的高性能 I/O 機(jī)制,通過多線程和事件模式,對(duì)目標(biāo)機(jī)器產(chǎn)生大量的負(fù)載。

本次模擬實(shí)驗(yàn)就使用 wrk 工具來壓力測(cè)試服務(wù)端,發(fā)起大量的請(qǐng)求,一起看看服務(wù)端 TCP 全連接隊(duì)列滿了會(huì)發(fā)生什么?有什么觀察指標(biāo)?

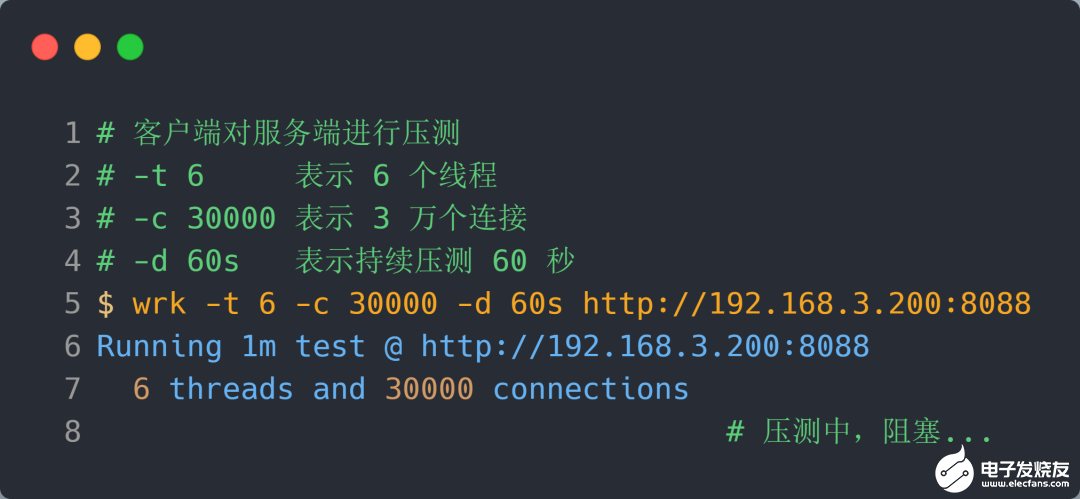

客戶端執(zhí)行 wrk 命令對(duì)服務(wù)端發(fā)起壓力測(cè)試,并發(fā) 3 萬個(gè)連接:

在服務(wù)端可以使用 ss 命令,來查看當(dāng)前 TCP 全連接隊(duì)列的情況:

其間共執(zhí)行了兩次 ss 命令,從上面的輸出結(jié)果,可以發(fā)現(xiàn)當(dāng)前 TCP 全連接隊(duì)列上升到了 129 大小,超過了最大 TCP 全連接隊(duì)列。

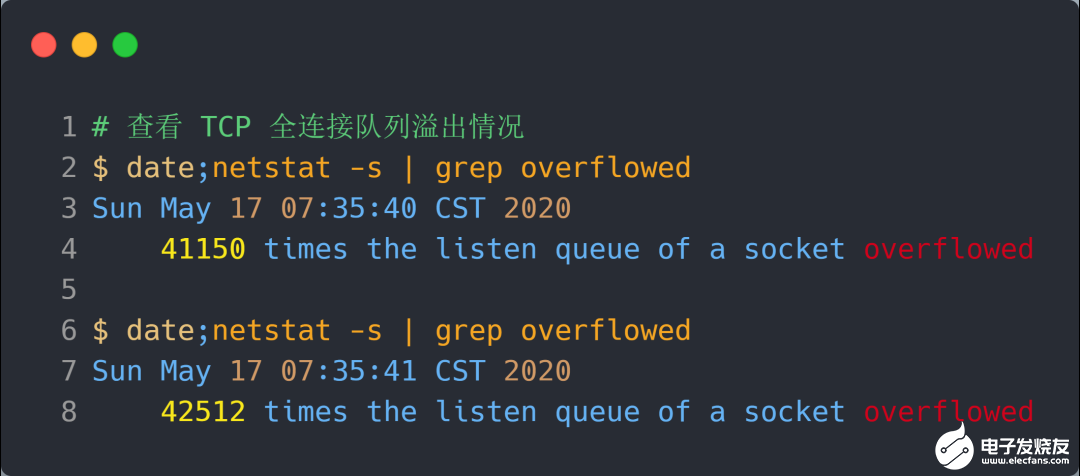

當(dāng)超過了 TCP 最大全連接隊(duì)列,服務(wù)端則會(huì)丟掉后續(xù)進(jìn)來的 TCP 連接,丟掉的 TCP 連接的個(gè)數(shù)會(huì)被統(tǒng)計(jì)起來,我們可以使用 netstat -s 命令來查看:

上面看到的 41150 times ,表示全連接隊(duì)列溢出的次數(shù),注意這個(gè)是累計(jì)值。可以隔幾秒鐘執(zhí)行下,如果這個(gè)數(shù)字一直在增加的話肯定全連接隊(duì)列偶爾滿了。

從上面的模擬結(jié)果,可以得知,當(dāng)服務(wù)端并發(fā)處理大量請(qǐng)求時(shí),如果 TCP 全連接隊(duì)列過小,就容易溢出。發(fā)生 TCP 全連接隊(duì)溢出的時(shí)候,后續(xù)的請(qǐng)求就會(huì)被丟棄,這樣就會(huì)出現(xiàn)服務(wù)端請(qǐng)求數(shù)量上不去的現(xiàn)象。

全連接隊(duì)列溢出

全連接隊(duì)列滿了,就只會(huì)丟棄連接嗎?

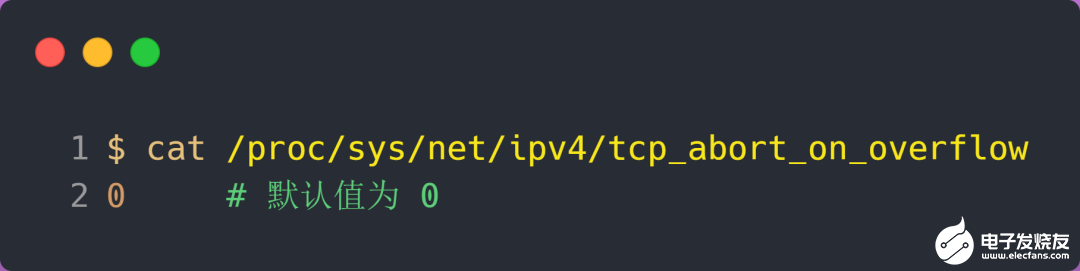

實(shí)際上,丟棄連接只是 Linux 的默認(rèn)行為,我們還可以選擇向客戶端發(fā)送 RST 復(fù)位報(bào)文,告訴客戶端連接已經(jīng)建立失敗。

tcp_abort_on_overflow 共有兩個(gè)值分別是 0 和 1,其分別表示:

0 :表示如果全連接隊(duì)列滿了,那么 server 扔掉 client 發(fā)過來的 ack ;

1 :表示如果全連接隊(duì)列滿了,那么 server 發(fā)送一個(gè) reset 包給 client,表示廢掉這個(gè)握手過程和這個(gè)連接;

如果要想知道客戶端連接不上服務(wù)端,是不是服務(wù)端 TCP 全連接隊(duì)列滿的原因,那么可以把 tcp_abort_on_overflow 設(shè)置為 1,這時(shí)如果在客戶端異常中可以看到很多 connection reset by peer 的錯(cuò)誤,那么就可以證明是由于服務(wù)端 TCP 全連接隊(duì)列溢出的問題。

通常情況下,應(yīng)當(dāng)把 tcp_abort_on_overflow 設(shè)置為 0,因?yàn)檫@樣更有利于應(yīng)對(duì)突發(fā)流量。

舉個(gè)例子,當(dāng) TCP 全連接隊(duì)列滿導(dǎo)致服務(wù)器丟掉了 ACK,與此同時(shí),客戶端的連接狀態(tài)卻是 ESTABLISHED,進(jìn)程就在建立好的連接上發(fā)送請(qǐng)求。只要服務(wù)器沒有為請(qǐng)求回復(fù) ACK,請(qǐng)求就會(huì)被多次重發(fā)。如果服務(wù)器上的進(jìn)程只是短暫的繁忙造成 accept 隊(duì)列滿,那么當(dāng) TCP 全連接隊(duì)列有空位時(shí),再次接收到的請(qǐng)求報(bào)文由于含有 ACK,仍然會(huì)觸發(fā)服務(wù)器端成功建立連接。

所以,tcp_abort_on_overflow 設(shè)為 0 可以提高連接建立的成功率,只有你非常肯定 TCP 全連接隊(duì)列會(huì)長(zhǎng)期溢出時(shí),才能設(shè)置為 1 以盡快通知客戶端。

如何增大 TCP 全連接隊(duì)列呢?

是的,當(dāng)發(fā)現(xiàn) TCP 全連接隊(duì)列發(fā)生溢出的時(shí)候,我們就需要增大該隊(duì)列的大小,以便可以應(yīng)對(duì)客戶端大量的請(qǐng)求。

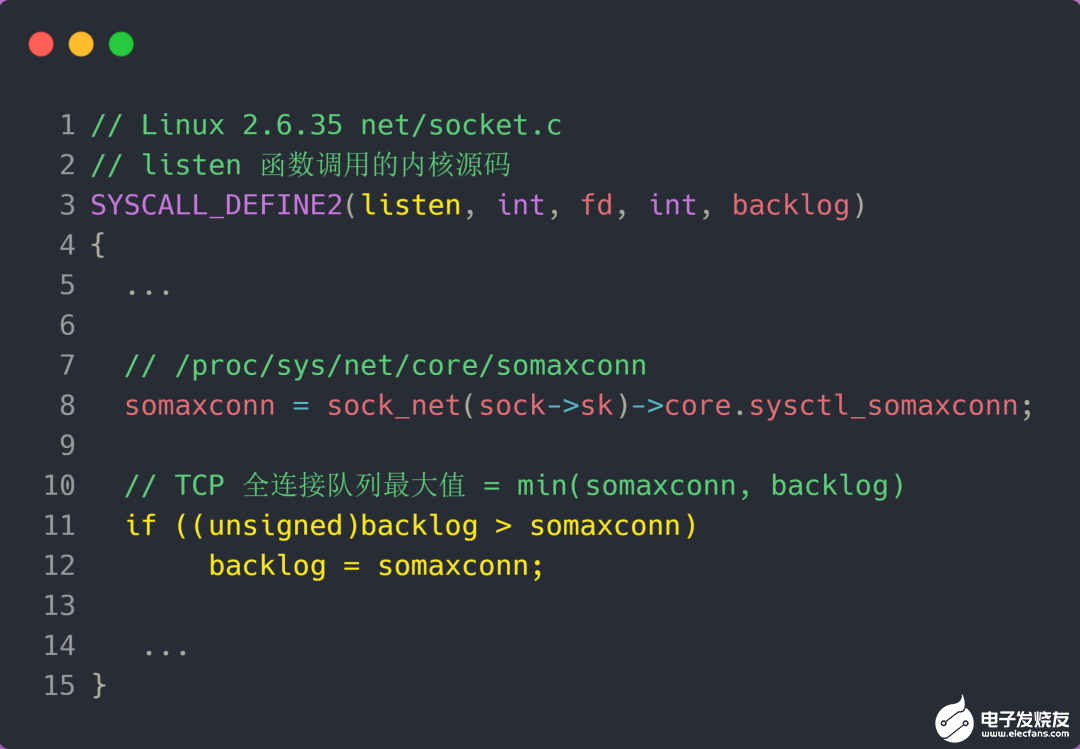

TCP 全連接隊(duì)列足最大值取決于 somaxconn 和 backlog 之間的最小值,也就是 min(somaxconn, backlog)。從下面的 Linux 內(nèi)核代碼可以得知:

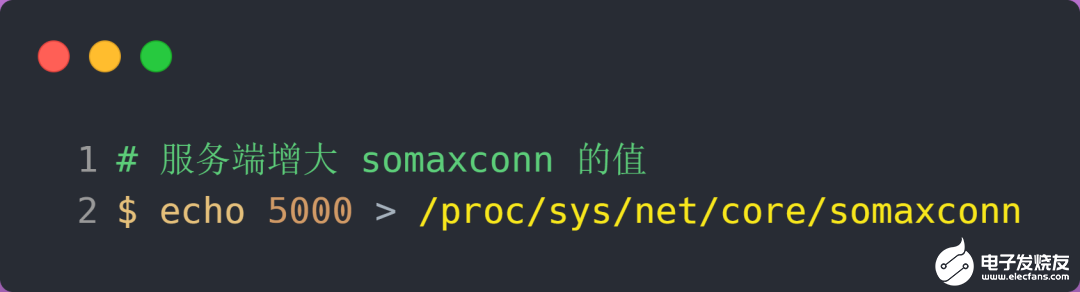

somaxconn 是 Linux 內(nèi)核的參數(shù),默認(rèn)值是 128,可以通過 /proc/sys/net/core/somaxconn 來設(shè)置其值;

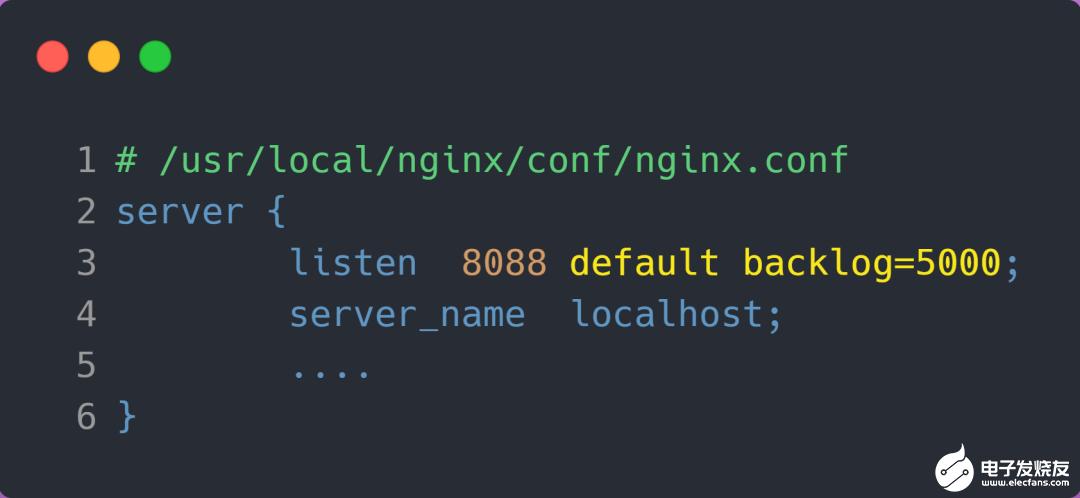

backlog 是 listen(int sockfd, int backlog) 函數(shù)中的 backlog 大小,Nginx 默認(rèn)值是 511,可以通過修改配置文件設(shè)置其長(zhǎng)度;

前面模擬測(cè)試中,我的測(cè)試環(huán)境:

somaxconn 是默認(rèn)值 128;

Nginx 的 backlog 是默認(rèn)值 511

所以測(cè)試環(huán)境的 TCP 全連接隊(duì)列最大值為 min(128, 511),也就是 128,可以執(zhí)行 ss 命令查看:

現(xiàn)在我們重新壓測(cè),把 TCP 全連接隊(duì)列搞大,把 somaxconn 設(shè)置成 5000:

接著把 Nginx 的 backlog 也同樣設(shè)置成 5000:

最后要重啟 Nginx 服務(wù),因?yàn)橹挥兄匦抡{(diào)用 listen() 函數(shù), TCP 全連接隊(duì)列才會(huì)重新初始化。

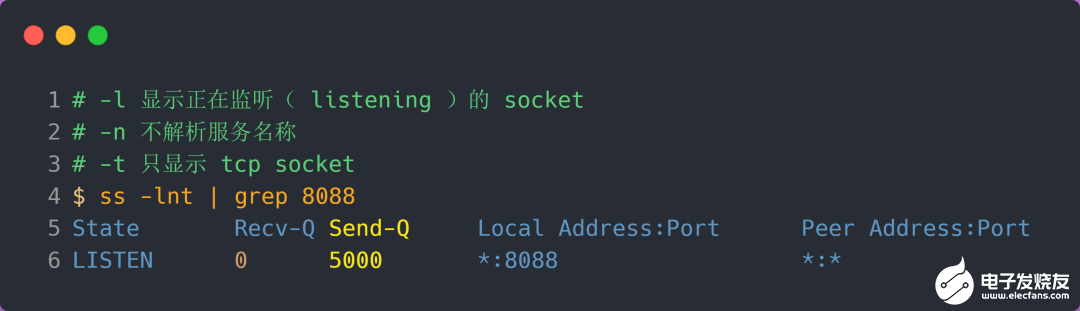

重啟完后 Nginx 服務(wù)后,服務(wù)端執(zhí)行 ss 命令,查看 TCP 全連接隊(duì)列大小:

從執(zhí)行結(jié)果,可以發(fā)現(xiàn) TCP 全連接最大值為 5000。

增大 TCP 全連接隊(duì)列后,繼續(xù)壓測(cè)

客戶端同樣以 3 萬個(gè)連接并發(fā)發(fā)送請(qǐng)求給服務(wù)端:

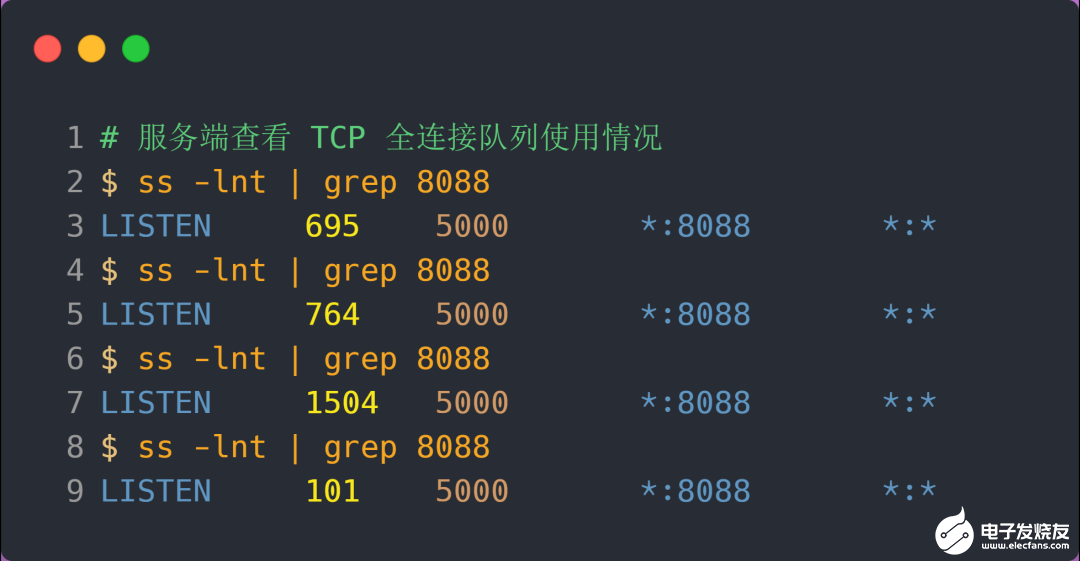

服務(wù)端執(zhí)行 ss 命令,查看 TCP 全連接隊(duì)列使用情況:

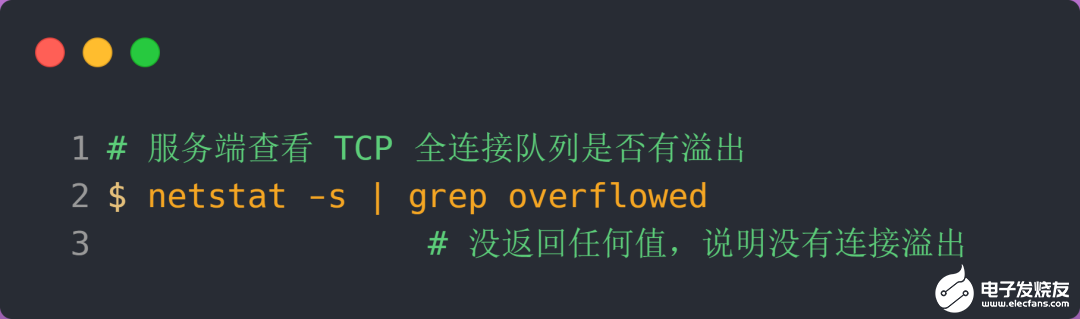

從上面的執(zhí)行結(jié)果,可以發(fā)現(xiàn)全連接隊(duì)列使用增長(zhǎng)的很快,但是一直都沒有超過最大值,所以就不會(huì)溢出,那么 netstat -s 就不會(huì)有 TCP 全連接隊(duì)列溢出個(gè)數(shù)的顯示:

說明 TCP 全連接隊(duì)列最大值從 128 增大到 5000 后,服務(wù)端抗住了 3 萬連接并發(fā)請(qǐng)求,也沒有發(fā)生全連接隊(duì)列溢出的現(xiàn)象了。

如果持續(xù)不斷地有連接因?yàn)?TCP 全連接隊(duì)列溢出被丟棄,就應(yīng)該調(diào)大 backlog 以及 somaxconn 參數(shù)。

實(shí)戰(zhàn) - TCP 半連接隊(duì)列溢出

如何查看 TCP 半連接隊(duì)列長(zhǎng)度?

很遺憾,TCP 半連接隊(duì)列長(zhǎng)度的長(zhǎng)度,沒有像全連接隊(duì)列那樣可以用 ss 命令查看。

但是我們可以抓住 TCP 半連接的特點(diǎn),就是服務(wù)端處于 SYN_RECV 狀態(tài)的 TCP 連接,就是在 TCP 半連接隊(duì)列。

于是,我們可以使用如下命令計(jì)算當(dāng)前 TCP 半連接隊(duì)列長(zhǎng)度:

如何模擬 TCP 半連接隊(duì)列溢出場(chǎng)景?

模擬 TCP 半連接溢出場(chǎng)景不難,實(shí)際上就是對(duì)服務(wù)端一直發(fā)送 TCP SYN 包,但是不回第三次握手 ACK,這樣就會(huì)使得服務(wù)端有大量的處于 SYN_RECV 狀態(tài)的 TCP 連接。

這其實(shí)也就是所謂的 SYN 洪泛、SYN 攻擊、DDos 攻擊。

測(cè)試環(huán)境

實(shí)驗(yàn)環(huán)境:

客戶端和服務(wù)端都是 CentOs 6.5 ,Linux 內(nèi)核版本 2.6.32

服務(wù)端 IP 192.168.3.200,客戶端 IP 192.168.3.100

服務(wù)端是 Nginx 服務(wù),端口為 8088

注意:本次模擬實(shí)驗(yàn)是沒有開啟 tcp_syncookies,關(guān)于 tcp_syncookies 的作用,后續(xù)會(huì)說明。

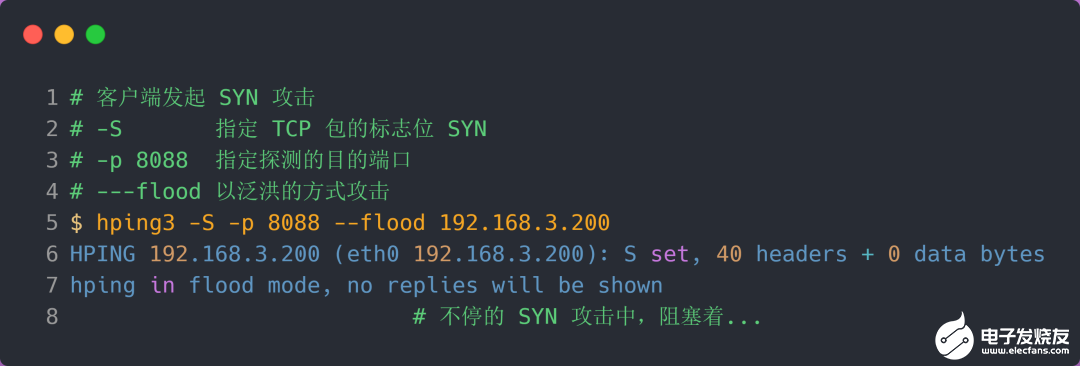

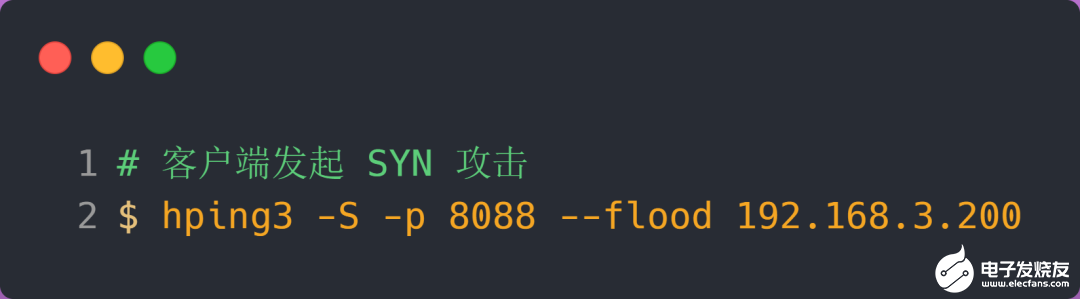

本次實(shí)驗(yàn)使用 hping3 工具模擬 SYN 攻擊:

當(dāng)服務(wù)端受到 SYN 攻擊后,連接服務(wù)端 ssh 就會(huì)斷開了,無法再連上。只能在服務(wù)端主機(jī)上執(zhí)行查看當(dāng)前 TCP 半連接隊(duì)列大小:

同時(shí),還可以通過 netstat -s 觀察半連接隊(duì)列溢出的情況:

上面輸出的數(shù)值是累計(jì)值,表示共有多少個(gè) TCP 連接因?yàn)榘脒B接隊(duì)列溢出而被丟棄。隔幾秒執(zhí)行幾次,如果有上升的趨勢(shì),說明當(dāng)前存在半連接隊(duì)列溢出的現(xiàn)象。

大部分人都說 tcp_max_syn_backlog 是指定半連接隊(duì)列的大小,是真的嗎?

很遺憾,半連接隊(duì)列的大小并不單單只跟 tcp_max_syn_backlog 有關(guān)系。

上面模擬 SYN 攻擊場(chǎng)景時(shí),服務(wù)端的 tcp_max_syn_backlog 的默認(rèn)值如下:

但是在測(cè)試的時(shí)候發(fā)現(xiàn),服務(wù)端最多只有 256 個(gè)半連接隊(duì)列,而不是 512,所以半連接隊(duì)列的最大長(zhǎng)度不一定由 tcp_max_syn_backlog 值決定的。

接下來,走進(jìn) Linux 內(nèi)核的源碼,來分析 TCP 半連接隊(duì)列的最大值是如何決定的。

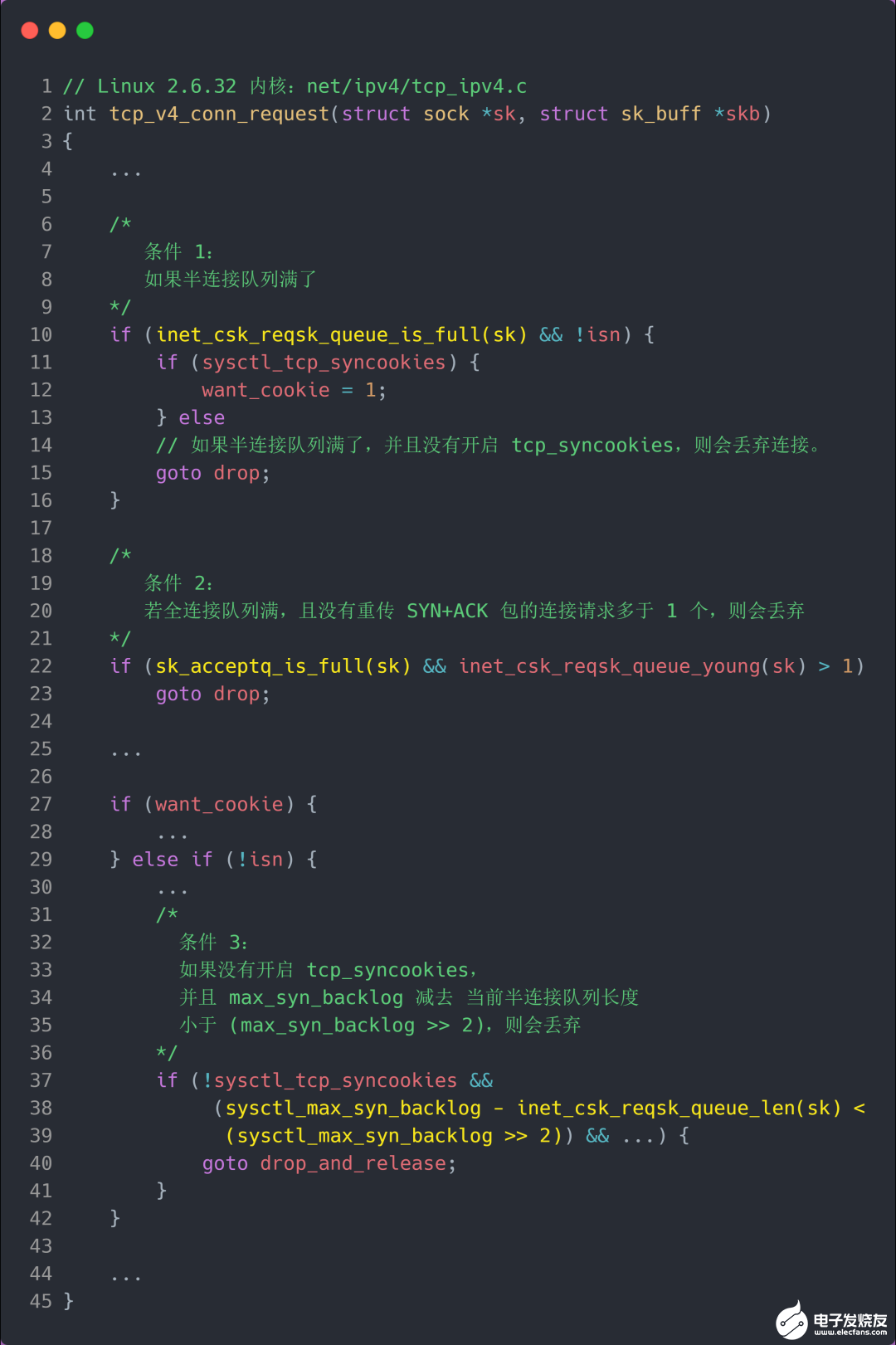

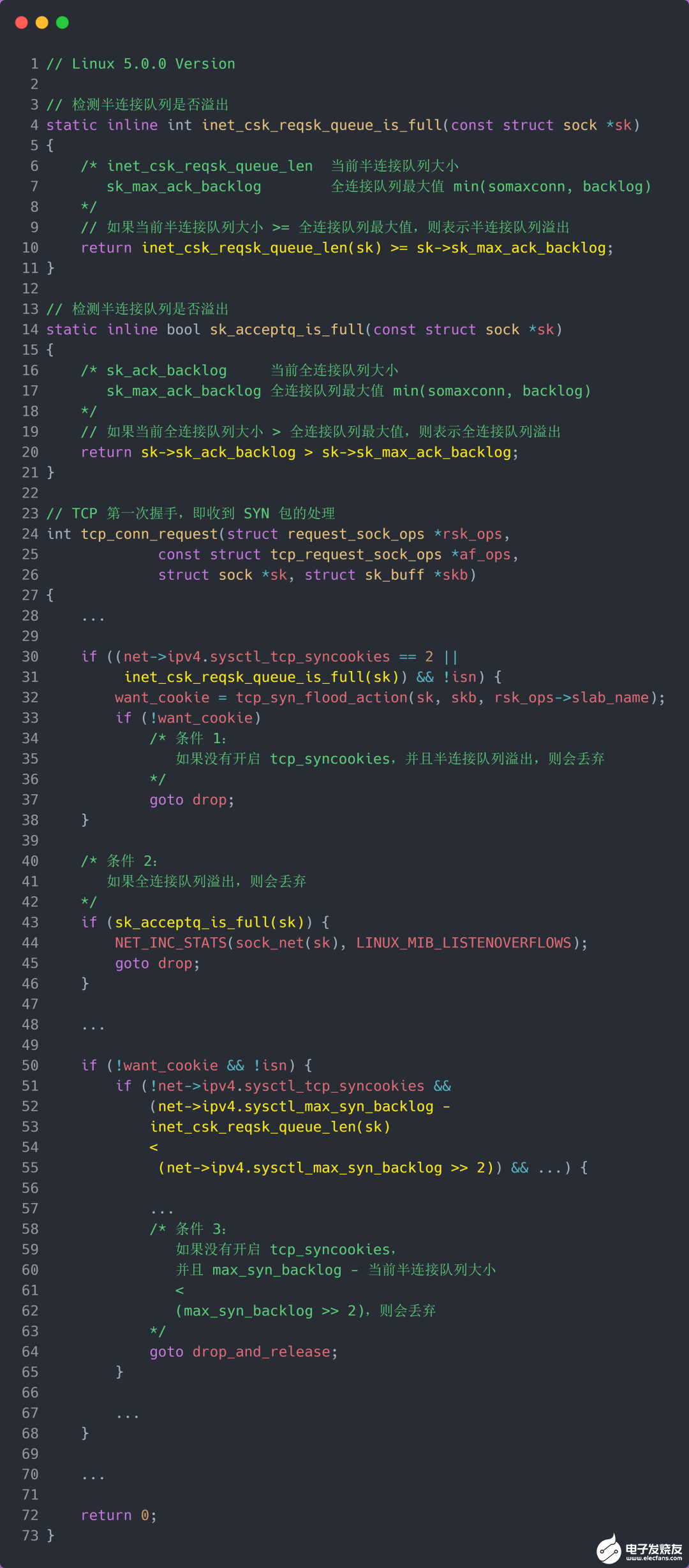

TCP 第一次握手(收到 SYN 包)的 Linux 內(nèi)核代碼如下,其中縮減了大量的代碼,只需要重點(diǎn)關(guān)注 TCP 半連接隊(duì)列溢出的處理邏輯:

從源碼中,我可以得出共有三個(gè)條件因隊(duì)列長(zhǎng)度的關(guān)系而被丟棄的:

如果半連接隊(duì)列滿了,并且沒有開啟 tcp_syncookies,則會(huì)丟棄;

若全連接隊(duì)列滿了,且沒有重傳 SYN+ACK 包的連接請(qǐng)求多于 1 個(gè),則會(huì)丟棄;

如果沒有開啟 tcp_syncookies,并且 max_syn_backlog 減去 當(dāng)前半連接隊(duì)列長(zhǎng)度小于 (max_syn_backlog 》》 2),則會(huì)丟棄;

關(guān)于 tcp_syncookies 的設(shè)置,后面在詳細(xì)說明,可以先給大家說一下,開啟 tcp_syncookies 是緩解 SYN 攻擊其中一個(gè)手段。

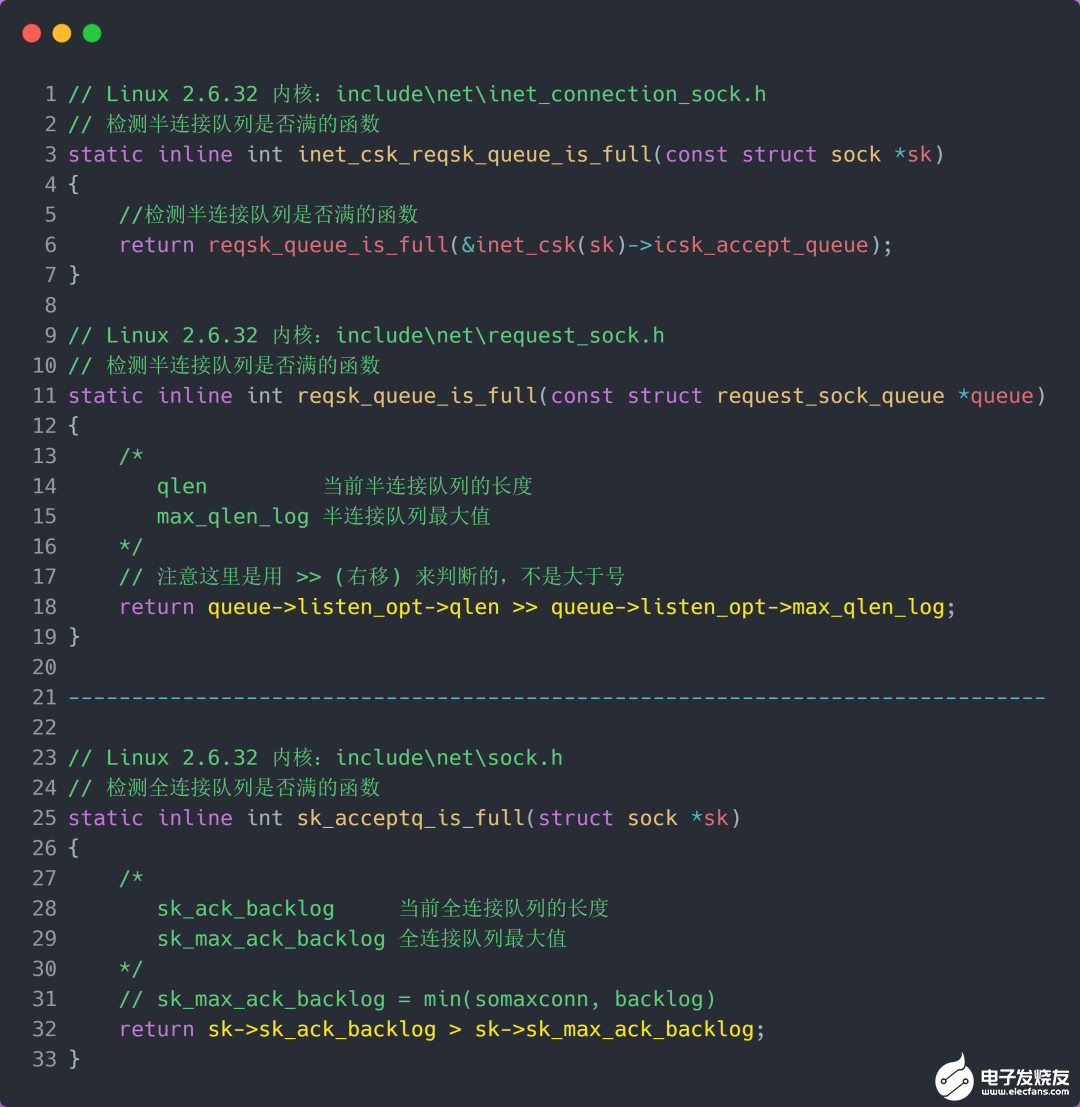

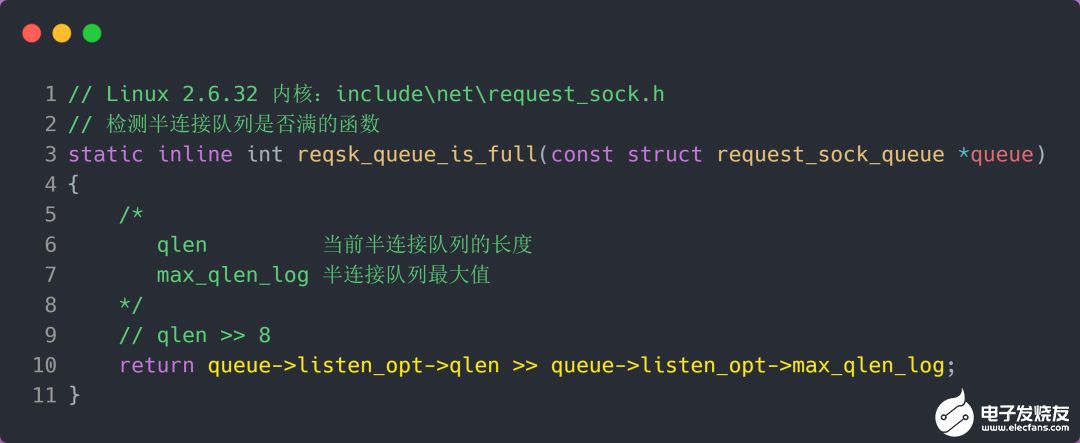

接下來,我們繼續(xù)跟一下檢測(cè)半連接隊(duì)列是否滿的函數(shù) inet_csk_reqsk_queue_is_full 和 檢測(cè)全連接隊(duì)列是否滿的函數(shù) sk_acceptq_is_full :

從上面源碼,可以得知:

全連接隊(duì)列的最大值是 sk_max_ack_backlog 變量,sk_max_ack_backlog 實(shí)際上是在 listen() 源碼里指定的,也就是 min(somaxconn, backlog);

半連接隊(duì)列的最大值是 max_qlen_log 變量,max_qlen_log 是在哪指定的呢?現(xiàn)在暫時(shí)還不知道,我們繼續(xù)跟進(jìn);

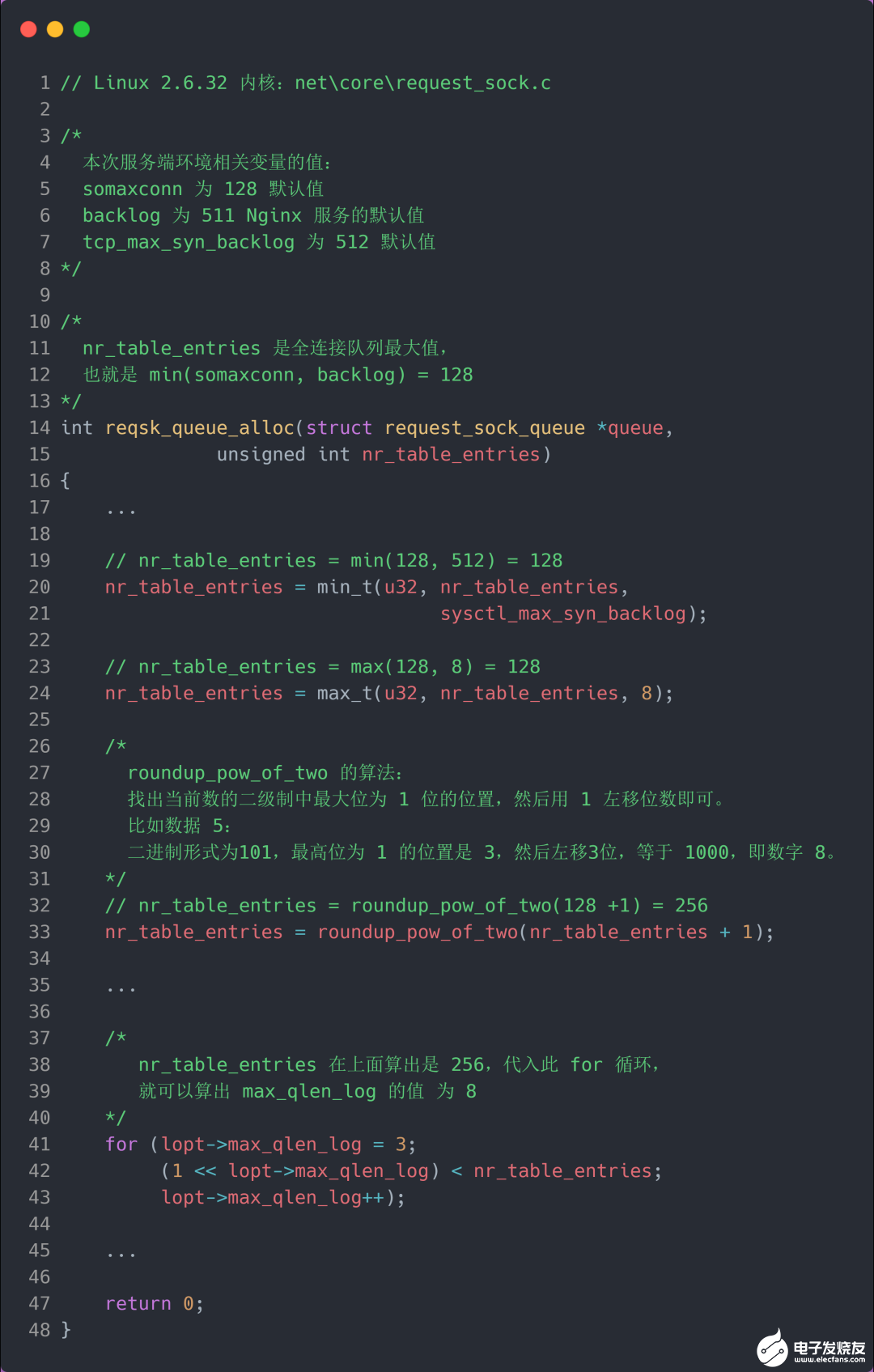

我們繼續(xù)跟進(jìn)代碼,看一下是哪里初始化了半連接隊(duì)列的最大值 max_qlen_log:

從上面的代碼中,我們可以算出 max_qlen_log 是 8,于是代入到 檢測(cè)半連接隊(duì)列是否滿的函數(shù) reqsk_queue_is_full :

也就是 qlen 》》 8 什么時(shí)候?yàn)?1 就代表半連接隊(duì)列滿了。這計(jì)算這不難,很明顯是當(dāng) qlen 為 256 時(shí),256 》》 8 = 1。

至此,總算知道為什么上面模擬測(cè)試 SYN 攻擊的時(shí)候,服務(wù)端處于 SYN_RECV 連接最大只有 256 個(gè)。

可見,半連接隊(duì)列最大值不是單單由 max_syn_backlog 決定,還跟 somaxconn 和 backlog 有關(guān)系。

在 Linux 2.6.32 內(nèi)核版本,它們之間的關(guān)系,總體可以概況為:

1. 當(dāng) max_syn_backlog 》 min(somaxconn, backlog) 時(shí), 半連接隊(duì)列最大值 max_qlen_log = min(somaxconn, backlog) * 2;

2. 當(dāng) max_syn_backlog 《 min(somaxconn, backlog) 時(shí), 半連接隊(duì)列最大值 max_qlen_log = max_syn_backlog * 2;

半連接隊(duì)列最大值 max_qlen_log 就表示服務(wù)端處于 SYN_REVC 狀態(tài)的最大個(gè)數(shù)嗎?

依然很遺憾,并不是。

max_qlen_log 是理論半連接隊(duì)列最大值,并不一定代表服務(wù)端處于 SYN_REVC 狀態(tài)的最大個(gè)數(shù)。

在前面我們?cè)诜治?TCP 第一次握手(收到 SYN 包)時(shí)會(huì)被丟棄的三種條件:

如果半連接隊(duì)列滿了,并且沒有開啟 tcp_syncookies,則會(huì)丟棄;

若全連接隊(duì)列滿了,且沒有重傳 SYN+ACK 包的連接請(qǐng)求多于 1 個(gè),則會(huì)丟棄;

如果沒有開啟 tcp_syncookies,并且 max_syn_backlog 減去 當(dāng)前半連接隊(duì)列長(zhǎng)度小于 (max_syn_backlog 》》 2),則會(huì)丟棄;

假設(shè)條件 1 當(dāng)前半連接隊(duì)列的長(zhǎng)度 「沒有超過」理論的半連接隊(duì)列最大值 max_qlen_log,那么如果條件 3 成立,則依然會(huì)丟棄 SYN 包,也就會(huì)使得服務(wù)端處于 SYN_REVC 狀態(tài)的最大個(gè)數(shù)不會(huì)是理論值 max_qlen_log。

似乎很難理解,我們繼續(xù)接著做實(shí)驗(yàn),實(shí)驗(yàn)見真知。

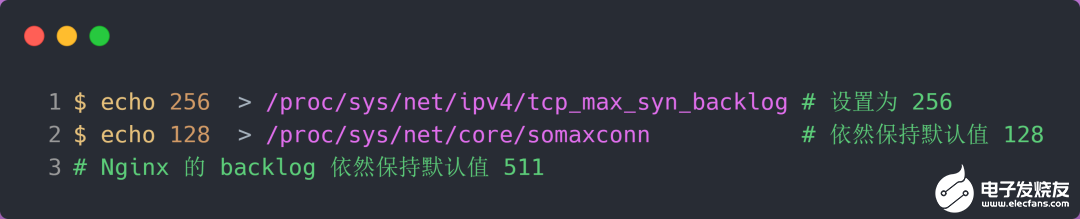

服務(wù)端環(huán)境如下:

配置完后,服務(wù)端要重啟 Nginx,因?yàn)槿B接隊(duì)列最大和半連接隊(duì)列最大值是在 listen() 函數(shù)初始化。

根據(jù)前面的源碼分析,我們可以計(jì)算出半連接隊(duì)列 max_qlen_log 的最大值為 256:

客戶端執(zhí)行 hping3 發(fā)起 SYN 攻擊:

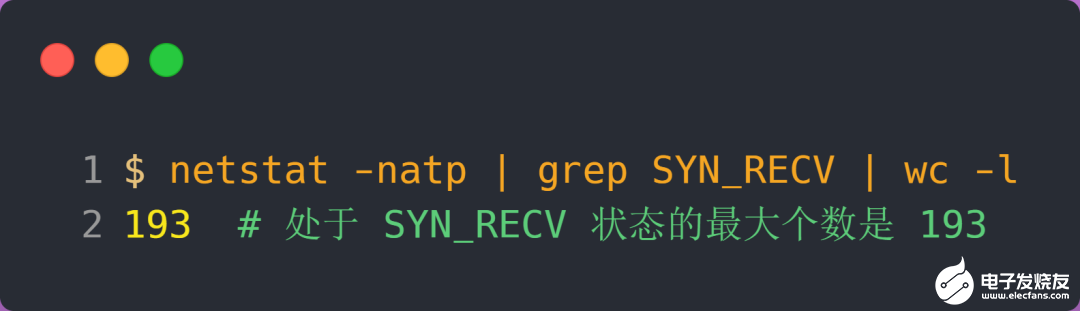

服務(wù)端執(zhí)行如下命令,查看處于 SYN_RECV 狀態(tài)的最大個(gè)數(shù):

可以發(fā)現(xiàn),服務(wù)端處于 SYN_RECV 狀態(tài)的最大個(gè)數(shù)并不是 max_qlen_log 變量的值。

這就是前面所說的原因:如果當(dāng)前半連接隊(duì)列的長(zhǎng)度 「沒有超過」理論半連接隊(duì)列最大值 max_qlen_log,那么如果條件 3 成立,則依然會(huì)丟棄 SYN 包,也就會(huì)使得服務(wù)端處于 SYN_REVC 狀態(tài)的最大個(gè)數(shù)不會(huì)是理論值 max_qlen_log。

我們來分析一波條件 3 :

從上面的分析,可以得知如果觸發(fā)「當(dāng)前半連接隊(duì)列長(zhǎng)度 》 192」條件,TCP 第一次握手的 SYN 包是會(huì)被丟棄的。

在前面我們測(cè)試的結(jié)果,服務(wù)端處于 SYN_RECV 狀態(tài)的最大個(gè)數(shù)是 193,正好是觸發(fā)了條件 3,所以處于 SYN_RECV 狀態(tài)的個(gè)數(shù)還沒到「理論半連接隊(duì)列最大值 256」,就已經(jīng)把 SYN 包丟棄了。

所以,服務(wù)端處于 SYN_RECV 狀態(tài)的最大個(gè)數(shù)分為如下兩種情況:

1. 如果「當(dāng)前半連接隊(duì)列」沒超過「理論半連接隊(duì)列最大值」,但是超過 max_syn_backlog - (max_syn_backlog 》》 2),那么處于 SYN_RECV 狀態(tài)的最大個(gè)數(shù)就是 max_syn_backlog - (max_syn_backlog 》》 2);

2. 如果「當(dāng)前半連接隊(duì)列」超過「理論半連接隊(duì)列最大值」,那么處于 SYN_RECV 狀態(tài)的最大個(gè)數(shù)就是「理論半連接隊(duì)列最大值」;

每個(gè) Linux 內(nèi)核版本「理論」半連接最大值計(jì)算方式會(huì)不同。

在上面我們是針對(duì) Linux 2.6.32 版本分析的「理論」半連接最大值的算法,可能每個(gè)版本有些不同。

比如在 Linux 5.0.0 的時(shí)候,「理論」半連接最大值就是全連接隊(duì)列最大值,但依然還是有隊(duì)列溢出的三個(gè)條件:

如果 SYN 半連接隊(duì)列已滿,只能丟棄連接嗎?

并不是這樣,開啟 syncookies 功能就可以在不使用 SYN 半連接隊(duì)列的情況下成功建立連接,在前面我們?cè)创a分析也可以看到這點(diǎn),當(dāng)開啟了 syncookies 功能就不會(huì)丟棄連接。

syncookies 是這么做的:服務(wù)器根據(jù)當(dāng)前狀態(tài)計(jì)算出一個(gè)值,放在己方發(fā)出的 SYN+ACK 報(bào)文中發(fā)出,當(dāng)客戶端返回 ACK 報(bào)文時(shí),取出該值驗(yàn)證,如果合法,就認(rèn)為連接建立成功,如下圖所示。

開啟 syncookies 功能

syncookies 參數(shù)主要有以下三個(gè)值:

0 值,表示關(guān)閉該功能;

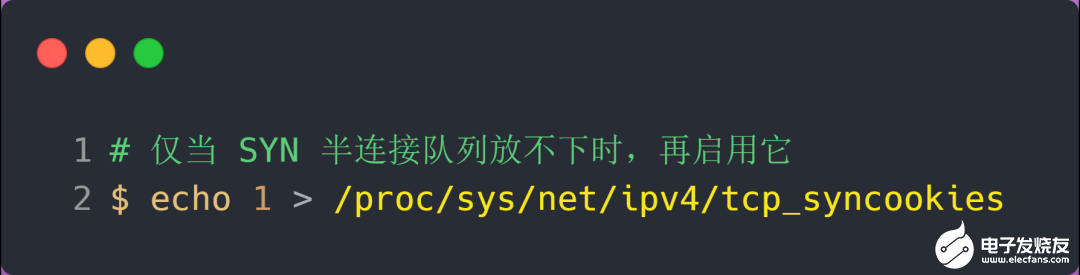

1 值,表示僅當(dāng) SYN 半連接隊(duì)列放不下時(shí),再啟用它;

2 值,表示無條件開啟功能;

那么在應(yīng)對(duì) SYN 攻擊時(shí),只需要設(shè)置為 1 即可:

如何防御 SYN 攻擊?

這里給出幾種防御 SYN 攻擊的方法:

增大半連接隊(duì)列;

開啟 tcp_syncookies 功能

減少 SYN+ACK 重傳次數(shù)

方式一:增大半連接隊(duì)列

在前面源碼和實(shí)驗(yàn)中,得知要想增大半連接隊(duì)列,我們得知不能只單純?cè)龃?tcp_max_syn_backlog 的值,還需一同增大 somaxconn 和 backlog,也就是增大全連接隊(duì)列。否則,只單純?cè)龃?tcp_max_syn_backlog 是無效的。

增大 tcp_max_syn_backlog 和 somaxconn 的方法是修改 Linux 內(nèi)核參數(shù):

增大 backlog 的方式,每個(gè) Web 服務(wù)都不同,比如 Nginx 增大 backlog 的方法如下:

最后,改變了如上這些參數(shù)后,要重啟 Nginx 服務(wù),因?yàn)榘脒B接隊(duì)列和全連接隊(duì)列都是在 listen() 初始化的。

方式二:開啟 tcp_syncookies 功能

開啟 tcp_syncookies 功能的方式也很簡(jiǎn)單,修改 Linux 內(nèi)核參數(shù):

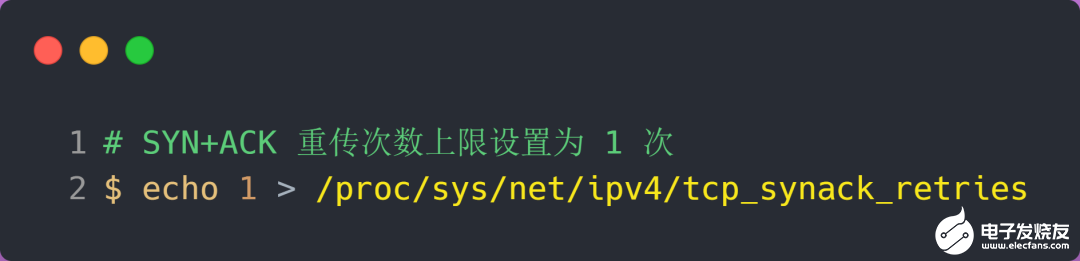

方式三:減少 SYN+ACK 重傳次數(shù)

當(dāng)服務(wù)端受到 SYN 攻擊時(shí),就會(huì)有大量處于 SYN_REVC 狀態(tài)的 TCP 連接,處于這個(gè)狀態(tài)的 TCP 會(huì)重傳 SYN+ACK ,當(dāng)重傳超過次數(shù)達(dá)到上限后,就會(huì)斷開連接。

那么針對(duì) SYN 攻擊的場(chǎng)景,我們可以減少 SYN+ACK 的重傳次數(shù),以加快處于 SYN_REVC 狀態(tài)的 TCP 連接斷開。

責(zé)任編輯:pj

-

Linux

+關(guān)注

關(guān)注

87文章

11310瀏覽量

209603 -

服務(wù)器

+關(guān)注

關(guān)注

12文章

9184瀏覽量

85484 -

源碼

+關(guān)注

關(guān)注

8文章

642瀏覽量

29226

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

網(wǎng)絡(luò)攻擊中常見的掩蓋真實(shí)IP的攻擊方式

IDS、IPS與網(wǎng)安防御

DDoS對(duì)策是什么?詳細(xì)解說DDoS攻擊難以防御的理由和對(duì)策方法

服務(wù)器被ddos攻擊多久能恢復(fù)?具體怎么操作

香港高防服務(wù)器是如何防ddos攻擊的

恒訊科技分析:高防ip攻擊超過了防御峰值怎么辦?

無人機(jī)主動(dòng)防御系統(tǒng)不起作用嗎

無人機(jī)主動(dòng)防御系統(tǒng)有什么作用

無人機(jī)主動(dòng)防御系統(tǒng)有哪些

無人機(jī)主動(dòng)防御系統(tǒng)安裝需要備案嗎

常見網(wǎng)絡(luò)攻擊與防御方法

DDoS攻擊的多種方式

【虹科分享】一種動(dòng)態(tài)防御策略——移動(dòng)目標(biāo)防御(MTD)

一種動(dòng)態(tài)防御策略——移動(dòng)目標(biāo)防御(MTD)

CSRF攻擊的基本原理 如何防御CSRF攻擊

如何防御 SYN 攻擊?

如何防御 SYN 攻擊?

評(píng)論