二十年來,拒絕服務攻擊一直是犯罪工具箱的一部分,而且只會變得越來越普遍和強大。

什么是DDoS攻擊?

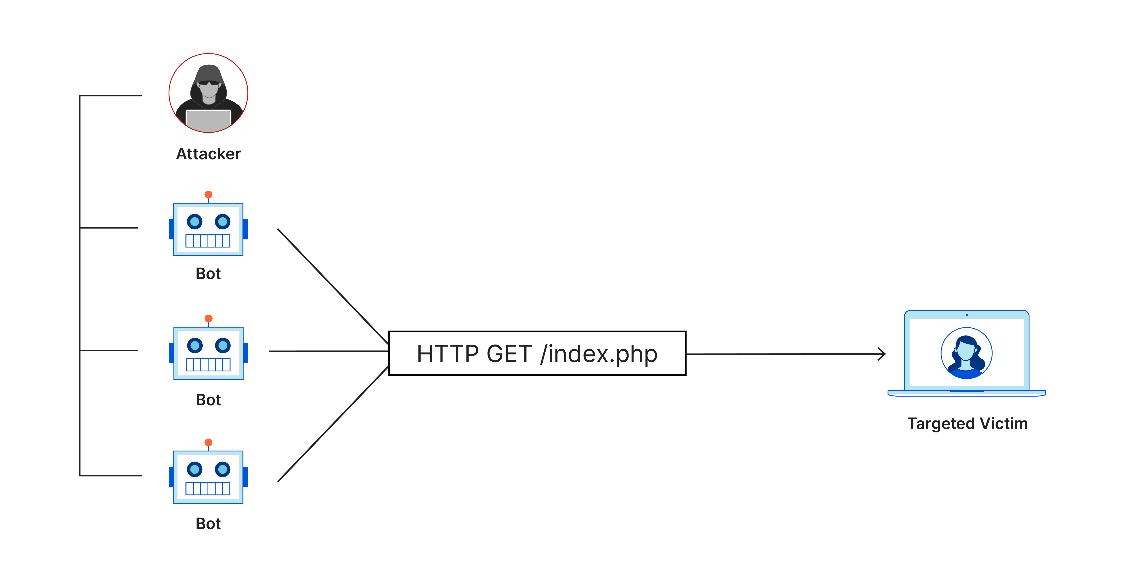

分布式拒絕服務(DDoS)攻擊是指攻擊者通過攻擊的方式試圖使服務無法交付。這可以通過阻止對幾乎任何設施的訪問來實現:服務器、設備、服務、網絡、應用程序,甚至應用程序中的特定事務。在DoS攻擊中,它是一個發送惡意數據或請求的系統;DDoS攻擊來自多個系統。

通常,這些攻擊通過淹沒具有數據請求的系統來工作。這可能是通過向web服務器發送大量請求來攻擊頁面,導致頁面在請求下崩潰;也可能是向數據庫發送大量查詢。其結果是使得可用的internet帶寬、CPU和RAM容量變得不堪重負。

其影響可能是小到服務中斷,大到整個網站、應用程序甚至整個業務離線。

DDoS攻擊的癥狀

DDoS攻擊看起來像許多可以導致可用性問題的非惡意的東西——比如服務器或系統宕機,來自合法用戶的合法請求太多,甚至是電纜被切斷。它通常需要流量分析來確定到底發生了什么。

DDoS攻擊時間表

這是一場永久改變如何看待拒絕服務攻擊的攻擊事件:2000年初,加拿大高中生Michael Calce(又名MafiaBoy)對雅虎發動攻擊!通過分布式拒絕服務(DDoS)攻擊,設法關閉了當時領先的web引擎之一。在接下來的一周中,Calce瞄準并成功破壞了亞馬遜,CNN和eBay等其他網站。

當然,這不是第一次DDoS攻擊,但這一系列高度公開和成功的攻擊,將拒絕服務攻擊從新奇和小麻煩轉變為CISO和CIO心目中永遠的強大業務破壞者。

從那時起,DDoS攻擊已經成為一種非常常見的威脅,因為它們通常被用來實施報復,進行敲詐勒索,作為一種在線行動主義的手段,甚至用于發動網絡戰。

多年來,DDoS攻擊也變得更具威脅性。在20世紀90年代中期,一次攻擊可能包括每秒發送150個請求——這足以摧毀許多系統。現在它們可以超過1000 Gbps,龐大的僵尸網絡規模在很大程度上也推動了這一點。

2016年10月,互聯網基礎設施服務提供商Dyn DNS(現在的Oracle DYN)被數以千萬計的IP地址的DNS查詢浪潮所困擾。通過Mirai僵尸網絡執行的這次攻擊據報道感染了超過10萬臺物聯網設備,包括IP攝像頭和打印機。在其巔峰時期,Mirai機器人數量達到了40萬臺。包括亞馬遜,Netflix,Reddit,Spotify,Tumblr和Twitter在內的服務都收到干擾。

2018年初,一種新的DDoS技術開始出現。2月28日,版本控制托管服務GitHub遭到了大規模的拒絕服務攻擊,每秒1.35 TB的流量攻擊了這個熱門網站。雖然GitHub只是斷斷續續地下線,并在不到20分鐘的時間內成功地擊退了攻擊,但攻擊的規模令人擔憂,因為它超過了Dyn攻擊,后者的峰值為每秒1.2 TB。

對發起攻擊的技術的分析顯示,在某些方面,它比其他攻擊更簡單。雖然Dyn攻擊是Mirai僵尸網絡的產物,它需要惡意軟件來感染數以千計的物聯網設備,但GitHub攻擊利用了運行Memcached內存緩存系統的服務器,該系統可以在響應簡單請求時返回非常大的數據塊。

Memcached僅用于在內部網絡上運行的受保護服務器上,通常幾乎沒有安全機制來防止惡意攻擊者欺騙IP地址,并向毫無戒心的受害者發送大量數據。不幸的是,成千上萬的Memcached服務器正在開放的互聯網上,并且它們在DDoS攻擊中的使用率也出現了激增。說服務器被“劫持”是不公平的,因為他們會在不問任何問題的情況下欣然發送數據包。

在GitHub攻擊幾天后,另一場基于memecached的DDoS攻擊以每秒1.7 TB的數據攻擊了一家美國服務提供商。

Mirai僵尸網絡的重要性在于,與大多數DDoS攻擊不同,它利用了易受攻擊的物聯網設備,而不是PC和服務器。根據BI Intelligence的說法,到2020年人們認為將會有340億互聯網連接設備,而且大多數(240億)都是物聯網設備,這一點是特別可怕的。

不幸的是,Mirai不會是最后一個使用IOT的僵尸網絡。一項針對Akamai、Cloudflare、Flashpoint、谷歌、riskq和Cymru安全團隊的調查,發現了一個規模類似的僵尸網絡,名為WireX,由100個國家的10萬部受到攻擊的Android設備組成。針對內容提供商和內容交付網絡的一系列大型DDoS攻擊促使調查展開。

DDoS攻擊的今天

盡管DDoS攻擊的數量一直在下降,但它們仍然是一個重大威脅。卡巴斯基實驗室(Kaspersky Labs)報告稱,由于“異常活躍的9月”,除了第三季度外,2018年DDoS攻擊的數量比前一年每季度都有所下降。總的來說,DDoS活動在2018年下降了13%。

卡巴斯基表示,最近發現的像Torii和DemonBot這樣能夠發起DDoS攻擊的僵尸網絡令人擔憂。Torii能夠接管一系列物聯網設備,被認為比Mirai更持久、更危險。DemonBot劫持Hadoop集群,這讓它獲得了更多的計算能力。

另一個令人擔憂的趨勢是,像0x-booter這樣新的DDoS啟動平臺的可用性。DDoS攻擊利用了大約16000個感染了Bushido惡意軟件(Mirai變種)的物聯網設備。

卡巴斯基報告確實找到了減少DDoS攻擊量及其造成的損害的理由。它引用了全球法律執行機構在關閉DDoS運營商方面的有效性,這可能是攻擊減少的一個原因。

DDoS攻擊工具

通常,DDoS攻擊者依賴于僵尸網絡——由受惡意軟件感染的系統集中控制的網絡集合。這些被感染的端點通常是計算機和服務器,但越來越多的是物聯網和移動設備。攻擊者將通過識別他們發起網絡釣魚攻擊、惡意攻擊和其他大規模感染技術感染的脆弱系統來獲取這些系統。越來越多的攻擊者還會從構建僵尸網絡的人那里租用這些網絡。

三種類型的DDoS攻擊

DDoS攻擊有三種主要類型——第一種是使用大量虛假流量來攔截網站或服務器等資源的攻擊,包括ICMP、UDP和欺騙數據包泛濫攻擊。另一類DDoS攻擊是使用數據包來攻擊網絡基礎設施和基礎設施管理工具。這些協議攻擊包括SYN flood和Smurf DDoS等。最后,一些DDoS攻擊以組織的應用層為目標,通過向應用程序大量發送惡意編寫的請求來執行。三種類型的目標是一樣的:讓在線資源變得遲鈍或完全沒有反應。

DDoS攻擊是如何演變的

正如上面提到的,通過租用的僵尸網絡進行這些攻擊變得越來越普遍,預計這種趨勢將繼續下去。

另一個趨勢是在攻擊中使用多個攻擊媒介,也稱為高級持久性拒絕服務APDoS。例如,APDoS攻擊可能涉及應用層,例如對數據庫和應用程序的攻擊以及直接在服務器上的攻擊。“這不僅僅是‘洪水泛濫’”二元防御合伙人成功執行董事Chuck Mackey說道。

此外,Mackey解釋說,攻擊者通常不僅直接針對受害者,而且還針對他們所依賴的組織,如ISP和云提供商。“這些是廣泛的,影響大的攻擊,協調良好,”。

這也正在改變DDoS攻擊對組織的影響并擴大其風險。Foley&Lardner律師事務所的網絡安全律師Mike Overly說:“企業不再僅僅關注自身的DDoS攻擊,而是攻擊那些企業所依賴的大量業務合作伙伴和供應商。” “安全領域最古老的諺語之一是:企業的安全程度取決于它最薄弱的環節。在今天的環境中(最近的違規行為證明),最薄弱的環節可能是并且經常是第三方之一,“他說。

當然,隨著犯罪分子完善他們的DDoS攻擊,技術和戰術將不會停滯不前。正如JASK安全研究主管Rod Soto解釋的那樣,新的物聯網設備的增加,機器學習和人工智能的興起都將在改變這些攻擊中發揮作用。“攻擊者最終也會將這些技術集成到攻擊中,使得防御者更難以趕上DDoS攻擊,特別是那些無法通過簡單的ACL或簽名阻止的攻擊。DDoS防御技術也必須朝著這個方向發展,“。

-

DDoS

+關注

關注

3文章

171瀏覽量

23064 -

網絡安全

+關注

關注

10文章

3155瀏覽量

59702 -

DDoS攻擊

+關注

關注

2文章

73瀏覽量

5783

發布評論請先 登錄

相關推薦

云服務器ddos擁堵怎么解決?學會這7招

DDoS服務器攻擊是怎么回事?

DDoS對策是什么?詳細解說DDoS攻擊難以防御的理由和對策方法

cdn為什么能防止ddos攻擊呢?

ddos造成服務器癱瘓后怎么辦

服務器被ddos攻擊多久能恢復?具體怎么操作

微軟Azure全球癱瘓事件:因DDoS“防衛過當”,為網絡安全敲響警鐘

香港高防服務器是如何防ddos攻擊的

DDoS有哪些攻擊手段?

高防CDN是如何應對DDoS和CC攻擊的

DDoS攻擊規模最大的一次

DDoS 攻擊解析和保護商業應用程序的防護技術

走進DDoS攻擊,了解DDoS發展

走進DDoS攻擊,了解DDoS發展

評論