Excel文檔是十分常見的辦公軟件,一旦被黑客盯上,足以讓大批量的用戶中招。用相同的Excel文檔混淆用戶視線,表面“波瀾不驚”,實則“暗藏危機”。

近期,NVISO Labs的安全研究人員發現一個新型惡意軟件團伙利用一個新技術生成Excel文件,無需使用Microsoft Office即可創建包含大量宏的Excel工作簿,這些惡意Excel文件比較難被檢測到,可繞過系統的安全檢測。

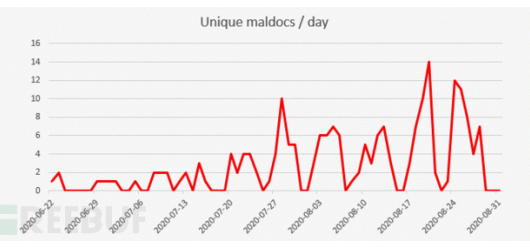

該惡意組織團伙名為“Epic Manchego”,自6月起,一直有所動作,主要活動是在世界范圍內,向企業發送帶有惡意Excel的網絡釣魚郵件。

這些Excel文件暗藏“貓膩”,不是人們使用的常規的表格文件,它們可繞過安全掃描程序,檢測率較低。

惡意表格文件由EPPlus編譯

這些惡意Excel文件也是“出身不凡”,它們并不是在常規的Microsoft Office軟件中編譯的,而是在帶有EPPlus的.NET庫中編譯的。開發人員會使用該庫來添加“導出為Excel”或“另存為電子表格”的功能,簡單來說,可用來生成多種電子表格格式的文件,甚至支持Excel 2019。

“當我們注意到惡意文件沒有經過編譯的代碼,并且也缺少Office元數據時,我們很快想到了EPPlus。該庫還將創建OOXML文件,而無需編譯VBA代碼和Office元數據。”安全研究團隊在報告中寫到。

Epic Manchego利用該庫中的EPPlus來生成Office Open XML(OOXML)格式的電子表格文件。Epic Manchego生成的OOXML電子表格文件缺少一部分已編譯的VBA代碼,該代碼專門用于在Microsoft專有Office軟件中編譯的Excel文檔。

OOXML文件格式是一種開放包裝約定(OPC)格式:一種ZIP容器,主要包含XML文件,可能還包含二進制文件。它最初是由Microsoft在Office 2007發行版中引入的。OOXML電子表格使用擴展名.xlsx和.xlsm(用于帶有宏的電子表格)。

使用EPPlus創建VBA項目時,它不包含已編譯的VBA代碼。EPPlus沒有創建編譯代碼的方法:創建編譯VBA代碼的算法是Microsoft專有的。

殺毒軟件則是通過查找VBA代碼這一部分來實現惡意Excel文件檢測功能,由此可以解釋為什么Epic Manchego生成的惡意Excel文件檢測率低于其他惡意Excel文件了。

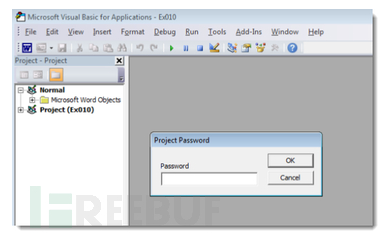

已編譯的VBA代碼可以存儲攻擊者的惡意代碼。比如Epic Manchego以自定義VBA代碼格式存儲了他們的惡意代碼,該格式也受到密碼保護,以防止安全系統和研究人員分析其內容。

盡管生成惡意Excel的文件的方式不同,但是由EPPlus生成的電子表格仍然可以像正常Excel文檔那樣工作。這讓用戶很難辨別和發現Excel表格的異樣了。

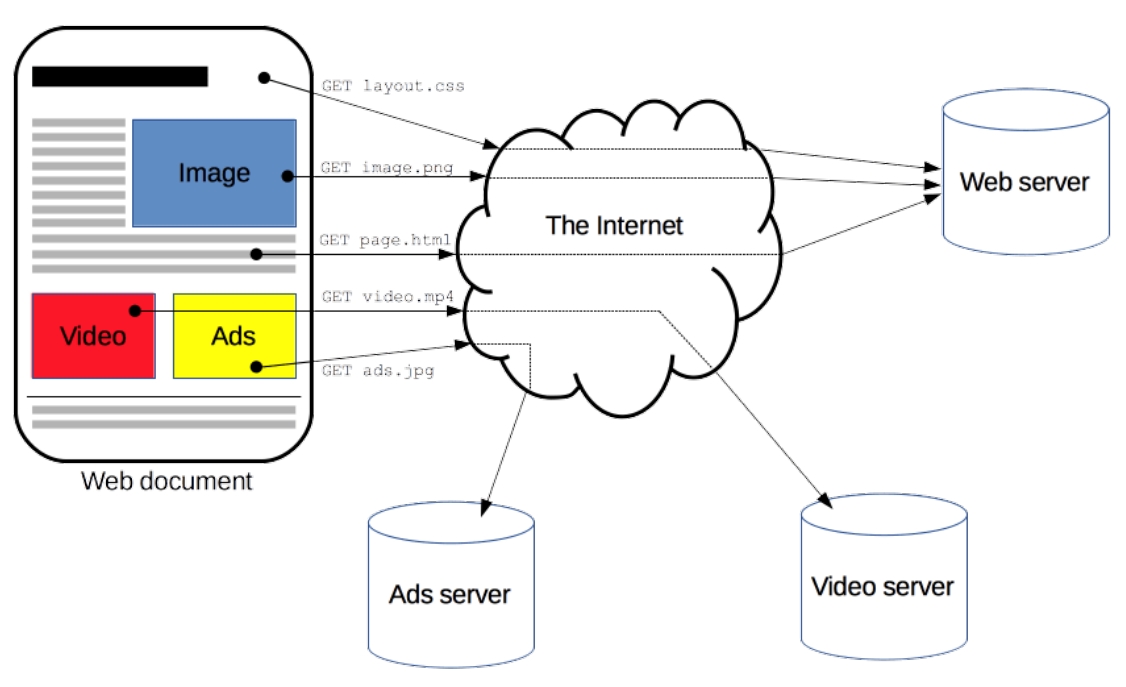

自6月起,該惡意文檔的運營商開始活躍,其中包含惡意宏腳本。如果打開Excel文件的用戶允許執行腳本(通過單擊“啟用編輯”按鈕),那么宏將在目標用戶的系統中下載并安裝惡意軟件。

下載的惡意程序大多是那些經典的竊密木馬,比如Azorult、AgentTesla、Formbook、Matiex、和njRat,這些木馬程序可以將用戶瀏覽器、電子郵件和FTP客戶端的密碼轉儲,并將這些發送到Epic Manchego的服務器中。

安全研究團隊NVISO表示,他們發現了200多個鏈接到Epic Manchego的惡意Excel文件,第一個可追溯到今年6月22日。

責編AJX

-

黑客

+關注

關注

3文章

284瀏覽量

21857 -

Excel

+關注

關注

4文章

218瀏覽量

55518 -

網絡攻擊

+關注

關注

0文章

331瀏覽量

23444

發布評論請先 登錄

相關推薦

藍牙AES+RNG如何保障物聯網信息安全

國產網絡安全主板在防御網絡攻擊中的實際應用

IP定位技術追蹤網絡攻擊源的方法

AMD遇黑客攻擊,但稱運營無大礙

CISA緊急公告:需盡快修補微軟Windows漏洞以應對黑客攻擊

環球晶遭黑客攻擊!

如何保護SCADA免受網絡攻擊

微軟Windows快捷助手被黑客濫用,遠程管理軟件或成攻擊突破口

“五一假期將至:您的企業網絡準備好抵御黑客攻擊了嗎?”

虹科干貨 | 長文預警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

趨勢科技報告揭示黑客利用Windows Defender SmartScreen漏洞進行惡意軟件分發

國內首個生成式人工智能安全技術文件發布,燧原科技深度參編

黑客通過生成Excel文件繞過系統的安全檢測,進行網絡攻擊

黑客通過生成Excel文件繞過系統的安全檢測,進行網絡攻擊

評論