BLE(Bluetooth Low Energy,低功耗藍牙)協議是藍牙4.0規范的一部分,特點是低功耗、低延遲、低吞吐量。由于其省電的特征,BLE在過去10年被廣泛應用于幾乎所有帶電池的設備中。但同時,研究人員也在其中發現了許多的安全漏洞,其中大部分的研究關注于BLE 協議的配對過程,而忽略了其他許多非常重要的部分。近日,普渡大學的研究人員發現藍牙重連接過程中存在安全漏洞,數十億使用藍牙軟件棧的智能手機、筆記本電腦和IoT設備受到影響。

BLESA攻擊

來自普渡大學的研究人員對BLE協議的重連接過程安全性進行了分析,發現了一個BLESA (Bluetooth Low Energy Spoofing Attack)漏洞,漏洞影響所有運行BLE 協議的設備。

重連接的過程發生在2個BLE 設備(客戶端和服務器)在配對過程中互相認證之后。比如,兩個藍牙設備的距離超出范圍,之后再次進入范圍內。一般來說,重新連接時,2個BLE 設備會檢查對方在配對時協商的加密密鑰,然后通過BLE 重新連接并繼續交換數據。

研究人員發現官方BLE 規范中并沒有對重新連接的過程進行清晰的描述。因此,BLE 軟件實現時就引入了2個對稱問題:

設備重新連接時的認證是可選的而非必須的。

如果用戶設備沒有強制IoT 設備對通信數據進行認證,那么認證可能就會被繞過。

這2個問題就為BLESA 攻擊打開了大門,當附近的攻擊者繞過了重連接的驗證過程,并在沒有正確信息的情況下發送偽造的數據給BLE 設備,就會引發人類操作人員和自動化過程產生錯誤的結果。PoC 視頻如下所示:

https://www.youtube.com/embed/tO9tUl2yfFc

研究人員發現,雖然BLE 規范中說得不夠明確,但并不是所有的BLE 實現都受到該問題的影響。研究人員分析了不同操作系統上多個支持BLE 通信的軟件棧,發現BlueZ (基于Linux的 IoT設備), Fluoride (安卓)和iOS BLE 棧都受到BLESA 攻擊的影響,但Windows 設備上的BLE 棧不受到該攻擊的影響。

今年6月,蘋果公司對該漏洞分配了CVE編號 CVE-2020-9770,并修復了該漏洞。研究人員在測試的安卓BLE實現中發現,運行安卓10的Google Pixel XL 仍然受到該攻擊的影響。對基于Linux的IoT 設備,BlueZ開發團隊稱將修改代碼使用正確實現BLE 重連接過程的代碼。

補丁

與之前的藍牙漏洞類似,對所有受影響的設備打補丁對系統管理員來說簡直是不可能的。其中,部分使用BLE 的物聯網設備可能永遠無法更新。

攻擊者還可以利用設備上的DoS 漏洞讓藍牙連接斷開,然后觸發重連接操作,然后發起BLESA 攻擊。確保BLE 設備不掉線是不可能的。據之前BLE 使用的統計數據,使用有漏洞的BLE 軟件棧的設備超過10億。

更多技術細節參見研究人員發表在USENIX WOOT 2020大會上的學術文章 BLESA: Spoofing Attacks against Reconnections in Bluetooth Low Energy,下載地址:

https://www.usenix.org/system/files/woot20-paper-wu-updated.pdf

演講視頻參見:https://www.youtube.com/embed/wIWZaSZsRc8

責編AJX

-

藍牙

+關注

關注

114文章

5809瀏覽量

170188 -

物聯網

+關注

關注

2909文章

44557瀏覽量

372776 -

安全漏洞

+關注

關注

0文章

151瀏覽量

16709

發布評論請先 登錄

相關推薦

對稱加密技術有哪些常見的安全漏洞?

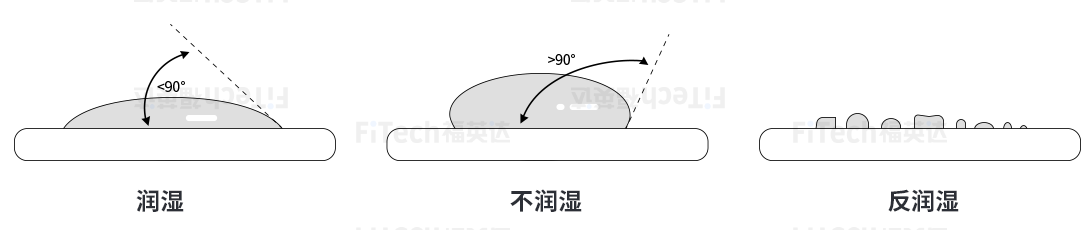

激光錫膏和普通錫膏在焊接過程中有哪些區別?

藍牙模塊的安全性與隱私保護

iOS 17.4.1修復兩安全漏洞,涉及多款iPhone和iPad

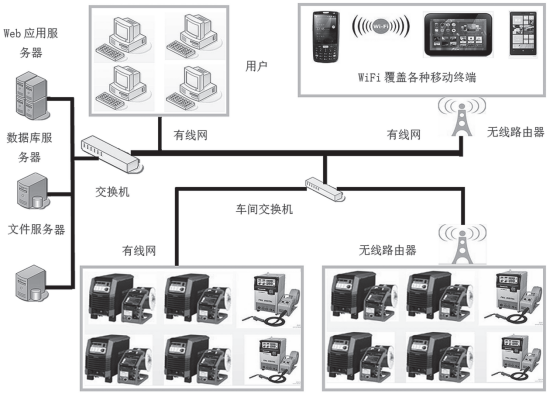

焊接過程分析系統

藍牙重連接過程中存在安全漏洞,將影響數十億智能設備

藍牙重連接過程中存在安全漏洞,將影響數十億智能設備

評論