處于壓力和緊張中的IT安全部門希望通過自動化技術緩解來自檢測和響應系統的大量警報。

網絡工程師Jose Arellano承認,“我每天最棘手的工作”是保證伊利諾斯州West Aurora 129學區1.27萬名學生、1900名員工和1萬多臺連網設備的安全。僅有兩個人的安全部門的主要工作是讓網絡盡可能安全、高效地運行,為教師和學生提供服務。在學校有限的資源和預算下,Arellano說:“我們的精力都集中在內部網絡。”

然而,一場DDoS攻擊使該學區的網絡癱瘓了6個星期,他們很難找出問題所在。現在,他不得不把注意力從單純的預防方法轉到檢測和響應上。他說:“這是一項極其困難的工作。”

越來越多的安全專家也和Arellano一樣感到沮喪,部分原因是每年報告的漏洞數量實在太多了。威脅情報公司Risk Based Security僅在2020年第一季度就記錄了近5000起新發現的漏洞。對于捉襟見肘的安全部門來說,很難評估這些漏洞帶來的風險。

幾乎所有參加Dimensional Research公司2020年SecOps和自動化調查的受訪者都表示,太多的警報給安全部門帶來了問題,83%的受訪者表示,自己的部門已經對警報麻木了。很多員工數量超過1萬人的公司每天都會收到1千多條警報。

WannaCry勒索軟件攻擊事件標志著犯罪分子們在全球發起了新一輪惡意軟件、勒索軟件、網絡釣魚等各種惡意攻擊,而且是不加選擇的攻擊各種目標。很多企業,不管規模大小,每天都會從其監控系統收到數以萬計的安全警報。例如,據研究公司Ovum的數據,大約37%的銀行每天都會收到20多萬次可能是攻擊的安全警報。

猛烈的攻擊只會讓安全部門越來越頭疼。企業不僅要對數據進行篩選,按先后順序處理數以千計的警報,而且還要采取行動,讓那些人手嚴重不足的網絡專業人員動手開展調查。Oxford Economics公司代表ServiceNow進行的一項調查顯示,81%的受訪者表示,他們擔心不能很好地解決檢測到的安全漏洞。Cybersecurity Ventures的一份報告估計,到2021年,將空缺350萬個網絡安全工作崗位,高于去年的100萬個。

Forrester高級分析師、安全和風險專家Joseph Blankenship說,大量新出現的自動檢測和事件響應技術雖然有所幫助,但很多企業仍不愿意讓安全實現自動化。Blankenship說:“在過去,自動化給我們帶來了問題。合法的數據流被阻斷,造成了中斷。在采取自動化措施的過程中,如果沒有人去查看并進行驗證,會出現很多問題。”

現在,有的人可能又有些樂觀了。Blankenship說:“直到最近我們才開放了API,我們不僅能把數據從簡單的日志數據中提取出來,而且還能推送回去。平臺之間的共享越來越多了,我們已經創建了這一自動的流程編排層,這要歸功于API能夠讓我們更自由地交換數據。”

Jon Oltsik是ESG的高級首席分析師,也是該公司的網絡安全服務創始人,他說:“流程編排和自動化有可能是不錯的解決方案,但你真的只能淺嘗輒止,因為它不會解決所有的問題。有時候這也意味著要改變工作流程。”

據Dimensional Research的調查,使用自動化技術來處理警報過載的企業逐步看到了成效。雖然34%自動化程度較低的安全部門能夠在一天內處理大部分安全警報,而65%的安全部門報告說,他們是通過自動化技術來處理一天內的警報。大多數受訪者(92%)表示,自動化是處理大量警報的最佳解決方案。

企業有大量可供選擇的自動事件響應解決方案,當然不會有萬能的解決方案。三家企業分享了他們自己遇到的網絡安全挑戰和應對策略。

管理海量的安全數據

對于完全托管服務提供商CareWorks來說,其分布在美國88個地區和6個國際地區的安全工具收集了太多的安全數據以至于很難處理,該公司首席信息官兼首席技術官Bart Murphy說:“即使我們的IT部門人員配置得很好,也很難處理這些數據。我們需想辦法以少勝多”。

Murphy開始尋找方法來收集其漏洞掃描器、安全分析軟件和端點解決方案中的所有數據,然后至少把一些工作流程進行自動化。

CareWorks已經采用了ServiceNow的平臺即服務來實現企業IT運營的自動化。因此,在2017年3月,該公司增加了供應商的安全運營模塊。雖然仍然在早期應用階段,但該公司已經集成了Symantec、Nessus、LogRythm和Tanium等工具,目的是識別出能夠自動化的流程。Murphy說:“我們最終會利用流程編排工具來讓流程自己去真正地應對威脅,并返回報告。”

目前,SecOps模塊可以跟蹤與潛在或者實際的安全事件相關的所有活動,而無需人工去查閱各種各樣的日志。目前還不能確切地知道節省了多少時間和人力。現在,Murphy的目標是“確保我們能夠盡可能地保護和預防我們所知道的”,但他說,在安全自動化方面建立信心需要時間。

他說:“隨著時間的推移,要通過一定程度的驗證才能適應這種自動化。在今后6~12個月的時間里,我并沒有不切實際地想把所有一切都實現自動化。我寧愿有10個經過深思熟慮和經過測試的自動化流程,而不是100個隨意的流程。確保各部門了解目標,不要為了自動化而自動化。”

安全工具越少越好

對于網絡安全,Finning國際公司首席信息安全官Suzie Smibert的做法就是能簡則簡。總部位于溫哥華的這家公司是全球最大的Caterpillar產品和支持服務供應商,Smibert也是該公司的企業架構全球總監,對于網絡響應技術,Smibert指出,“現在有太多的供應商。”

Finning每天收到成千上萬的安全警報,服務器和網絡覆蓋了3個地區,全球有1.3萬多名員工,每名員工都有一臺以上聯網的設備,所有這些因素都使得警報越來越復雜。Smibert說:“添加更多的安全工具并不能提高安全性。反而會使得情況更糟,因為如果采用100種不同的安全小工具來管理復雜的環境,會帶來虛假的安全感。”更重要的是,“如果10臺設備只完成一項網絡安全功能,那么你就要付出10倍的培訓和費用。”

Smibert選擇少量的多功能安全工具來檢測并響應網絡攻擊,這包括能夠自動防御攻擊的網絡、云和端點相結合的安全平臺,云實現的端點防護解決方案,以及分析驅動的SIEM。

她的部門現在每天能查清楚數以千計的警報,但只處理那些需要調查的——每天大約20~40個。Smibert說,好在有人手足夠的經驗豐富的安全專業人員來完成人工處理工作,所以她沒有急于進行更多的流程編排和自動化。

她說:“對于企業非常關鍵的系統數據和功能,我不太愿意以自動的方式去保護它們”,特別是老應用程序,“但并不意味著這不會發生。其中一些系統并不太適合進行自動化。如果自動產生了一個誤報,或者自動產生了連鎖反應,那么其負面影響要比小規模的、可控的安全事件的影響大得多。”

網絡流量分析讓兩個人的部門

感覺就像200人的部門

K-12學校不像私人企業那樣有網絡安全工作人員和相關的預算。West Aurora 129學區轉向采用事件響應軟件,以幫助填補這方面的空白。

由兩個人組成的IT部門負責管理該地區18所學校的基礎設施。在2016年8月開學之初,該學區的無線網絡崩潰了,沒有人(甚至包括該學區的ISP)能夠找到問題的根源。Arellano回憶說:“我們的設備都是思科的,但我們缺乏很多功能,而這些功能是可以通過固件更新(通過思科Smartnet服務)來獲得的,我們的網絡可見性很差。”

他說,ISP提醒我們,學區可能會成為大規模攻擊的試驗場,“這讓我們感到害怕”。這個問題持續了6個多星期,直到Arellano安裝了事件響應軟件,分析數據流,對數據進行取證,以找出中斷的根源。

使用Plixer的網絡流量分析系統Scrutinizer,Arellano立刻看到了泛濫的DDoS警報。通過抓取數據包,他發現很多DNS響應來自美國消費者產品安全委員會(CPSC)。他回憶說:“我們由此確定了是哪一類攻擊。”利用DNS反射攻擊,黑客欺騙學校的地址,并要求CPSC向學校發送大量的記錄。下一步就是去阻止它。

通過現在可見的時間戳和IP地址,Arellano縮小了事件范圍,只提取與事件有關的數據。所有證據指向了學校二樓的一個網絡教室。“我們注意到一名學生在刪除舊記錄。我們拿到學生的ID之后,我們挖掘出記錄,發現他使用一個網絡壓力網站來發動攻擊,這個網站每月收費10美元。自那以后,又阻止了兩起類似的襲擊事件。”

技術總監Don Ringelestein說:“21世紀版本的‘拉響火警’發動了DDoS攻擊。過去我們處于被動的環境中,但現在我們要主動多了。”他說:“在很多情況下,我都能發現問題,并采用事件響應工具,在造成破壞性之前將其阻止。”

外部安全服務提供商可以提供幫助

很多企業面對網絡安全威脅感到人手不足或者束手無策,他們正在尋求服務提供商的幫助,為他們提供自動化和流程編排服務。到2020年,Gartner預測,15%的中型企業和大企業將使用托管檢測和響應等服務,而2016年這一比例不到1%。

IDC安全戰略副總裁Pete Lindstrom表示:“我非常信任服務提供商,因為對很多企業來說,每年都有一、二次這樣的事件發生。只有通過服務提供商我們才能了解風險到底在哪里。”他說,Trustwave、FireEye和其他20多家供應商都是如此。

有助于實現安全自動化的5種機器學習技術

據ESG去年秋天進行的一項調查,2/3的企業認為安全分析和操作的自動化是首要任務,39%的企業已經部署了機器學習技術來幫助應對這一挑戰。那么這些機器學習技術到底是什么?

1. 異常檢測

機器學習技術的一種常見用途是異常檢測。如果一家公司擁有網絡流量或者用戶行為的基準數據集,那么機器學習可以用來發現不合常規的事件。例如,如果一名員工一般都是在正常工作時間工作,從工作計算機上登錄,那么下班后從國外登錄就是不正常的——而且可能是惡意的。

機器學習系統通常是在歷史數據集上進行訓練,然后去尋找任何新的或者不正常的東西。員工、網絡和其他系統會隨著時間而變化,因此,需要定期更新訓練。然而,雖然異常檢測系統會報告異常事件,但它不會告訴你這些事件是否存在惡意活動的跡象。

2. 聚類分析

另一種常見的機器學習算法是聚類分析。例如,利用規模很大的用戶行為數據集,聚類分析能確定有一組員工經常出差并且有某些共同的行為,而另一組員工傾向于在同一個地點工作。

與人類相比,聚類算法能觀察到更多的各種因素和行為,并實時更新聚類。通常還是需要有人去觀察這些聚類或者異常情況,并確定究竟有什么含義:是因為公司朝著新方向發展,還是因為發生了一些可疑的事情而導致出現了行為怪異的聚類?

3. 分類

如果有足夠大的數據集并預先劃分為不同的類別,那么,機器學習可以識別出新數據屬于哪一類別。例如,如果已經把大量的軟件劃分為惡意軟件和合法應用程序,那么機器學習系統就能判斷以前沒見過的應用程序是不是惡意的。

隨著數據集越來越大,算法越來越智能,錯誤率也隨之下降,這項技術對網絡安全越來越有用。同樣的技術可以應用于各種各樣的安全難題,而不局限于對惡意軟件進行分類。例如,如果有足夠的歷史數據表明哪些異常最終是惡意的,那么可以將分類系統與異常檢測系統結合起來,從而減少了需要安全專業人員處理的事件數量。

4. 預測

網絡安全情報的下一步是讓學習系統監視安全專業人員怎樣處理事件。對于某一安全問題,典型的反應是什么?

這里的難點是怎樣收集足夠的歷史數據來做出適當的預測。每家公司都略有不同,即使在一家公司內部,不同的分析師也會以不同的方式來處理問題。然而,這一領域不僅數據集越來越好,算法也越來越善于從數據中得出分析結果,而且供應商也在努力從客戶數據池中創建匿名數據集。現在,網絡安全平臺可以智能地預測對特定事件會有什么樣的反應,并將其轉化為一系列建議。

5. 自動修復

在將來的某個時候,一旦公司對所提供的建議感到足夠滿意,該技術就可以開始自動地對那些對公司風險最低或者效益最高的建議進行修復。要做到這一步需要時間——系統需要時間才能變得足夠智能,變得實用,公司也需要時間來學會信任它們。

在公司能夠自動化其安全響應之前,必須打好基礎,包括編排框架、安全規程和收集安全響應的過程。編排允許一個安全系統在不同的系統中觸發一個操作,而不需要人登錄到各個系統中并手動執行命令。這通常是通過使用API和某種編排架構或者平臺來實現的,要么完全自行開發,使用開源組件進行組裝,要么從第三方供應商處購買。

下一步是創建規程——如果發生某種事件,則執行一系列步驟。這些規程通常是根據安全人員的專業知識和經驗手工編成的。通過自動化最常見的任務,這些規程能夠立即減少工作量并加快響應速度,同時幫助企業發現其集成和編排框架中的漏洞。

過渡期間

Oltsik建議,打算將事件響應自動化的安全領導們在解決好自己的運營難題之前,先不要購買單點工具。“和自己的人談談,找出最大的痛點在哪里。解決某個問題為什么需要2個小時的時間?讓員工們合作的難點在哪里,為什么很難得到調查取證所需的數據?從這些地方開始采用流程編排和自動化工具。這些工作不能是強制性的。必須讓員工們參與進來,每個人都朝著同一個方向努力。”

Oltsik說,只有做好自動化準備工作,結果才能唾手可得。“如果威脅情報告訴你某一IP地址或者網絡域有問題,而且有80%的把握,那就不應該再分配這些地址或者網絡域。”

Oltsik說,下一步,花時間去進行流程編排。假設你有了安全流程,或者花時間去梳理了與流程相關的所有任務,那你就知道怎樣應用技術更好地做出響應。“這可能需要一段時間。”

他說,應該對任何新的自動化或者編排流程進行大量的檢查,這一點也很重要。“是不是錯過了不應錯過的?下次能做得更好嗎?是不是應該有這樣的流程,或者應該有額外的步驟,還是遺漏了某些步驟?”

Smibert認為,事件響應自動化廣泛應用的過程與云應用的過程相類似。“5~10年前,每個人都害怕云技術,但業界已經證明,當你采用一種戰略性的、深思熟慮的方法來使用云技術時,就會創造奇跡。我認為安全自動化也是如此。一旦業界達成共識,而且我們已經有了成功的早期采用者,那么我們會有更多的應用,而更多的應用將帶來更多的創新。我們將看到安全自動化就像今天的云一樣流行。”

責編AJX

-

網絡安全

+關注

關注

10文章

3172瀏覽量

59838 -

自動化

+關注

關注

29文章

5587瀏覽量

79344 -

警報

+關注

關注

0文章

89瀏覽量

9930

發布評論請先 登錄

相關推薦

自動化水廠監控系統

邊緣計算在工業自動化中的應用

網絡安全技術商CrowdStrike與英偉達合作

機械自動化和電氣自動化區別是什么

工業自動化和控制系統網絡安全的關系

工業控制系統面臨的網絡安全威脅有哪些

機械制造與自動化是自動化類嗎

機器視覺檢測技術在工業自動化中的應用

工廠自動化控制的典型實現方式

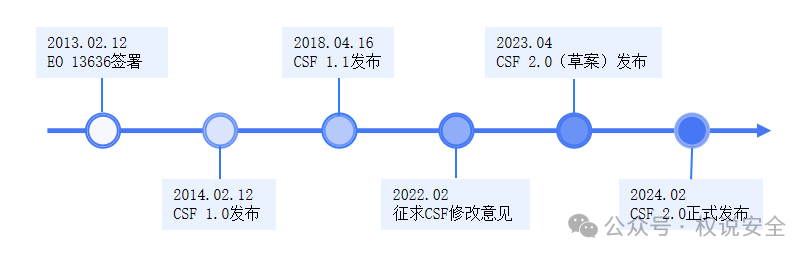

專家解讀 | NIST網絡安全框架(1):框架概覽

網絡安全將通過自動化緩解來自檢測和響應系統的大量警報

網絡安全將通過自動化緩解來自檢測和響應系統的大量警報

評論