在當今的醫療保健領域,幾乎沒有一個領域不采用更多的技術。從通過智能手表和可穿戴設備實時無線訪問您自己的健康參數,到植入體內的設備,可隨著攻擊技術日漸猖獗,我們能保證這些設備的安全嗎?

幾年前在黑帽安全大會,很多人都親眼目睹了一個胰島素泵被黑客攻擊。

無論該設備上的大部分軟件是否已經上市,監管機構說,集成商都要負責整個堆棧的安全,包括底層的操作系統,即使操作系統有良好的安全記錄。換句話說:無論黑客使用何種技術破解了設備,設備制造商都應對之有責任。

可能被黑客入侵的無線胰島素泵

因此,盡管市場壓力依賴于企業快速生產設備,但未來的道路看起來并不平坦,而且成本高昂。

那么補丁呢,誰負責這些呢?根據FDA的說法,制造商會負責。由于一些醫療設備預計要使用很多年,所以支持這些設備需要很長一段時間。

那么,它們被黑客攻擊的可能性有多大?醫療行業聯網設備的安全問題,下面是五個漏洞:

來自藍牙的威脅

很多醫療設備通過藍牙集成了監控和交互功能,其漏洞存在的時間很長。

雖然可能會有補丁,但很難確定該領域的實際采用率和時間表。與此同時,如果你的血糖測量數據被欺騙了,如果你試圖根據錯誤的讀數來調整血糖水平,你可能會面臨真正的身體危險。

系統危機

許多醫院的醫療設備管理計算機運行在較舊的、不受支持的Windows版本上,原因是制造商更新滯后。

制造商不能隨便在產品進行廣泛測試、查看集成問題之前推出最新Windows補丁,所以補丁審查可能會很棘手。

一個潛在的攻擊者在這方面有優勢,因為他們可以在已知的漏洞一暴露就進行攻擊,而且還會打得供應商措手不及。

云安全危機

我們在今年的黑帽和DEF CON大會上看到的,云安全暴露出很大的危機。患者不可能知道潛在的漏洞,但攻擊者很快會抓住已知的漏洞進行攻擊,通過他們的攻擊框架快速利用這些漏洞。

因此一些患者會因為擔心遭到黑客攻擊而選擇不與心臟起搏器進行外部通信,但將云技術應用于植入式心臟裝置,將推動其進一步應用,這依然也會面臨危險。

許多醫療設備通過以太網接入醫療TCP/IP網絡,但對許多臨床醫生和患者來說,很難注意到與現有設備連接在一起的網絡。

每個環節都緊密連擊,不可或缺

通過通過嵌入在這種竊聽裝置中的無線鏈接竊取數據,攻擊者可以窺探并制造漏洞。攻擊者只需要一次物理訪問,由于成本低、且不必返回拿走竊聽設備,使得風險進一步加大。

無線鍵盤

一段時間以來,鍵盤記錄器一直是記錄無線鍵盤按鍵的標準工具,它們偽裝成插在插座上的假USB充電器,同時監聽信號,并通過4G無線網卡竊取這些信號。

這會捕獲受害者的敏感數據,如鍵入密碼,攻擊者會通過下載和安裝遠程后門漏洞繞過安全產品。

措施

多年來,醫療領域一直緊隨其后–安全方面。在未來幾年內,“醫療車隊安全化”將是一項挑戰。了解醫療設備的任何漏洞是明智的,特別是這些漏洞與醫療保障有關,早日將醫療保障安全提上日程是至關重要的。

責編AJX

-

網絡安全

+關注

關注

10文章

3155瀏覽量

59701 -

黑客

+關注

關注

3文章

284瀏覽量

21857 -

智慧醫療

+關注

關注

9文章

1064瀏覽量

46480

發布評論請先 登錄

相關推薦

射頻技術在醫療中的應用 射頻焊接的原理與優勢

請問ADS1198起搏功能怎么配置?

醫療設備濾波器:守護生命安全的科技衛士

SiRider S1芯擎工業開發板測評+1.防止黑客入侵通信監控系統(PSA)

維愛普醫療設備專用電源濾波器:守護醫療安全的科技守護者

激光焊接技術在焊接醫療心臟射頻消融導管的工藝應用

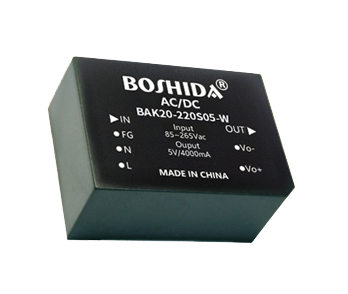

DC/AC電源模塊:為醫療設備提供安全可靠的電力轉換

凌華科技助力打造安全的醫療環境

黑客入侵!半導體設備行業面臨網絡安全挑戰

黑客破解心臟起搏器,醫療設備的安全危機如何解決?

黑客破解心臟起搏器,醫療設備的安全危機如何解決?

評論