工業(yè)控制網(wǎng)絡(luò)安全正在成為網(wǎng)絡(luò)空間對抗的新戰(zhàn)場。工業(yè)控制系統(tǒng)廣泛應(yīng)用于各個(gè)領(lǐng)域,包括基礎(chǔ)設(shè)施(金融、能源、通信、電力、交通)、民生(水、電、燃?xì)狻⑨t(yī)院、智慧城市、智能汽車)、工業(yè)生產(chǎn)(冶金、電力、石油化工、核能等)和軍工等。超過80%的涉及國計(jì)民生的關(guān)鍵基礎(chǔ)設(shè)施依靠工業(yè)控制系統(tǒng)來實(shí)現(xiàn)自動化作業(yè)。網(wǎng)絡(luò)信息安全防護(hù)理念正在發(fā)生深刻改變。

目前國內(nèi)工業(yè)控制系統(tǒng)面臨眾多威脅,比如設(shè)備存在大量高危漏洞、越來越普遍的設(shè)備后門實(shí)施、高級持續(xù)性威脅、無線技術(shù)的廣泛應(yīng)用給工業(yè)控制系統(tǒng)安全帶來具體挑戰(zhàn)等。工業(yè)控制網(wǎng)絡(luò)安全領(lǐng)域,也蘊(yùn)含創(chuàng)業(yè)與投資機(jī)會。

工業(yè)控制系統(tǒng)

工業(yè)控制系統(tǒng)是指由計(jì)算機(jī)與工業(yè)過程控制部件組成的自動控制系統(tǒng),它由控制器、傳感器、傳送器、執(zhí)行器和輸入/輸出接口等部分組成。這些組成部分通過工業(yè)通信線路,按照一定的通信協(xié)議進(jìn)行連接,形成具有自動控制能力的工業(yè)生產(chǎn)制造或加工系統(tǒng)。控制系統(tǒng)的結(jié)構(gòu)從最初的CCS到第二代的DCS,發(fā)展到現(xiàn)在流行的FCS。我們正處于以信息技術(shù)、智能制造等戰(zhàn)略新興產(chǎn)業(yè)為代表的新一輪技術(shù)創(chuàng)新浪潮中。隨著智能化工業(yè)的發(fā)展,基于以太網(wǎng)的工業(yè)控制系統(tǒng)得以迅速發(fā)展。在通用的工業(yè)企業(yè)控制系統(tǒng)中,各層次的功能單元和資產(chǎn)組建映射模型如下。

工業(yè)控制網(wǎng)絡(luò)是工業(yè)控制系統(tǒng)的網(wǎng)絡(luò)部分,是把各生產(chǎn)環(huán)節(jié)和自動化控制系統(tǒng)通過各種通信設(shè)備組織起來的通信網(wǎng)絡(luò)。工業(yè)控制系統(tǒng)包括工業(yè)控制網(wǎng)絡(luò)和所有工業(yè)生產(chǎn)設(shè)備,而工業(yè)控制網(wǎng)絡(luò)側(cè)重工業(yè)控制系統(tǒng)中組成通信網(wǎng)絡(luò)的元素,包括通信節(jié)點(diǎn)(上機(jī)位、控制器等)、通信網(wǎng)絡(luò)(現(xiàn)場總線、以太網(wǎng)以及各類無線通信網(wǎng)絡(luò)等)、通信協(xié)議(Modbus、Profibus等)。

工控網(wǎng)絡(luò)由多個(gè)“網(wǎng)絡(luò)節(jié)點(diǎn)”構(gòu)成,指分散在各個(gè)生產(chǎn)現(xiàn)場,具有相應(yīng)數(shù)字通信能力的測量控制儀器。它采用規(guī)范公開的通信協(xié)議,把現(xiàn)場總線當(dāng)作通信連接的紐帶,從而使現(xiàn)場控制設(shè)備可以相互溝通,共同完成相應(yīng)的生產(chǎn)任務(wù)。

多年來企業(yè)對于工業(yè)控制網(wǎng)絡(luò)安全存在漏洞。企業(yè)的許多控制網(wǎng)絡(luò)都是“開放的”,系統(tǒng)之間沒有有效的隔離。進(jìn)一步,采用最新技術(shù)的黑客和惡意軟件甚至可以有效入侵物理隔離的網(wǎng)絡(luò)。因此隨著信息化的工業(yè)化進(jìn)程的加速,工廠信息網(wǎng)絡(luò)、引動存儲介質(zhì)等其他因素導(dǎo)致的信息安全問題正逐漸向工業(yè)控制網(wǎng)絡(luò)擴(kuò)散,這將直接影響工控網(wǎng)絡(luò)的安全與穩(wěn)定。

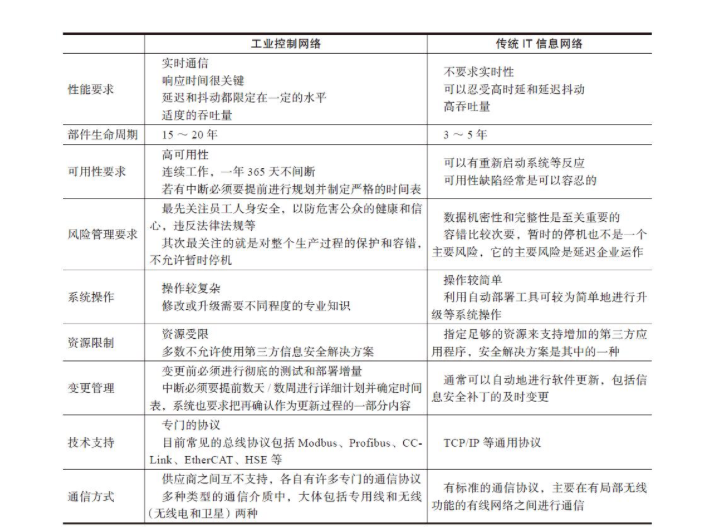

從大體上看,工業(yè)控制網(wǎng)絡(luò)與傳統(tǒng)IT信息網(wǎng)絡(luò)主要在網(wǎng)絡(luò)邊緣、體系結(jié)構(gòu)和傳輸內(nèi)容三大方面不同。第一,網(wǎng)絡(luò)邊緣不同。工控系統(tǒng)在地域上分布廣闊,其邊緣部分是智能程度不高的含傳感和控制功能的運(yùn)動裝置,而不是IT系統(tǒng)邊緣的通用計(jì)算機(jī),兩者之間在物理安全需求上差異很大。第二,體系結(jié)構(gòu)不同。工業(yè)控制網(wǎng)絡(luò)的結(jié)構(gòu)縱向高度集成,主站節(jié)點(diǎn)和終端節(jié)點(diǎn)之間是主從關(guān)系。傳統(tǒng)IT信息網(wǎng)絡(luò)是扁平的對等關(guān)系,兩者之間在脆弱節(jié)點(diǎn)分布上差異很大。第三,傳輸內(nèi)容不同。工業(yè)控制傳輸?shù)氖枪I(yè)設(shè)備的“四遙信息”,即遙測、遙信、遙控、遙調(diào)。

兩化融合后,IT系統(tǒng)的信息安全也被融入了工控系統(tǒng)安全中。不同于傳統(tǒng)的生產(chǎn)安全,工控系統(tǒng)網(wǎng)絡(luò)安全是要防范和抵御攻擊者通過惡意行為人為制造生產(chǎn)事故、損害或傷亡。只有工控系統(tǒng)網(wǎng)絡(luò)安全才有工業(yè)控制系統(tǒng)的生產(chǎn)安全,才能保證生產(chǎn)過程的安全。

從國家戰(zhàn)略來講,我國政府對工控系統(tǒng)網(wǎng)絡(luò)安全高度重視。發(fā)改委自2010年起開始組織信息安全專項(xiàng),將工業(yè)控制系統(tǒng)安全問題作為獨(dú)立領(lǐng)域重點(diǎn)支持。習(xí)近平總書記在2016年的網(wǎng)絡(luò)安全和信息化工作座談會上發(fā)表了重要講話,進(jìn)一步表明工控網(wǎng)絡(luò)安全問題已經(jīng)上升了國家高度。目前國內(nèi)工控系統(tǒng)大多由外資主導(dǎo),國產(chǎn)工控企業(yè)起步較晚,仍需加快自主進(jìn)程。工控機(jī)(如PLC)、網(wǎng)關(guān)、協(xié)議變換器、集線器和人機(jī)交互設(shè)備(HMI)是工控系統(tǒng)的五大設(shè)備。國內(nèi)企業(yè)的市場占有率都不高。

近年工控安全事件頻發(fā),促使企業(yè)考慮安全和效益之間的平衡。一方面,企業(yè)為了提高生產(chǎn)執(zhí)行效率,打通了生產(chǎn)控制系統(tǒng)和企業(yè)管理系統(tǒng),實(shí)現(xiàn)了數(shù)據(jù)的實(shí)時(shí)交互,但也導(dǎo)致了工控設(shè)備與互聯(lián)網(wǎng)直接相連,存在極大的網(wǎng)絡(luò)病毒入侵風(fēng)險(xiǎn)。另一方面,企業(yè)為了加快自動化的腳步,提高生產(chǎn)效率,采購了大批自動化生產(chǎn)設(shè)備,比如德國庫卡機(jī)器人、西門子電機(jī)等。這些設(shè)備的運(yùn)行維護(hù),一般都通過互聯(lián)網(wǎng)工程師遠(yuǎn)程實(shí)現(xiàn),這大大提升了病毒侵入的可能性。因此,企業(yè)工控網(wǎng)絡(luò)安全的提升需求很大。

當(dāng)前,我國關(guān)鍵信息基礎(chǔ)設(shè)施面臨的網(wǎng)絡(luò)安全形勢復(fù)雜嚴(yán)峻。全球包括在互聯(lián)網(wǎng)上的工業(yè)控制系統(tǒng),其中占比較多的包括電力、石油石化及先進(jìn)制造業(yè),這些都與國家的發(fā)展密切相關(guān)。以中國工控設(shè)備暴露情況分析,北京、浙江、江蘇、長三角地區(qū)、東三省地區(qū)占比最大,這些都是典型的工業(yè)區(qū)。越是工業(yè)發(fā)達(dá)地區(qū),工控系統(tǒng)的暴露數(shù)量越多,也越容易成為攻擊目標(biāo)。

下面介紹一下工業(yè)控制網(wǎng)絡(luò)涉及的主要環(huán)節(jié)。

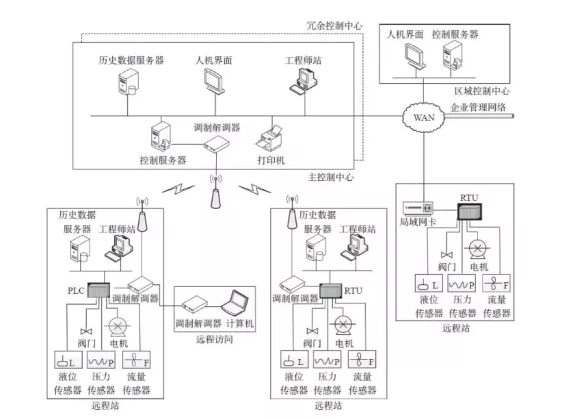

SCADA系統(tǒng)是工業(yè)控制網(wǎng)絡(luò)調(diào)度自動化系統(tǒng)的基礎(chǔ)和核心。SCADA負(fù)責(zé)采集和處理工控系統(tǒng)運(yùn)行中的各種實(shí)時(shí)和非實(shí)時(shí)數(shù)據(jù),時(shí)工控網(wǎng)絡(luò)調(diào)度中心各種應(yīng)用軟件的主要數(shù)據(jù)來源。SCADA系統(tǒng)包括實(shí)時(shí)數(shù)據(jù)采集、數(shù)據(jù)通信、SCADA系統(tǒng)支撐平臺、前置子系統(tǒng)、后臺子系統(tǒng)等。

一個(gè)SCADA系統(tǒng)通常由一個(gè)主站和多個(gè)子站(遠(yuǎn)方終端裝置RTU或其他自動化系統(tǒng))組成。主站通常在調(diào)度控制中心(主站端),子站安裝在廠站端,二者通過局域網(wǎng)相連并相互進(jìn)行通信。隨著通信技術(shù)的發(fā)展,人工智能、可視化技術(shù)、人機(jī)工程技術(shù)將更多地應(yīng)用到SCADA系統(tǒng)中,提高系統(tǒng)的易用性。

DCS是由過程控制級和過程監(jiān)控級組成的以通信網(wǎng)絡(luò)為紐帶的多級計(jì)算機(jī)系統(tǒng),綜合了計(jì)算機(jī)、通信、終端顯示和控制技術(shù)而發(fā)展起來的新型控制系統(tǒng)。其基本思想是分散控制、集中控制、分級管理、配置靈活以及組態(tài)方便。DCS具有高可靠性、開放性、靈活性、易于維護(hù)和協(xié)調(diào)性。在工業(yè)控制系統(tǒng)中,常見的控制器有可編程邏輯控制器、可編程自動化控制器、遠(yuǎn)程終端單元等。

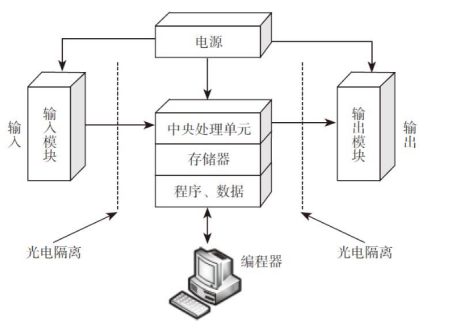

典型PLC由CPU、存儲器、輸入/輸出(I/O)模塊、電源盒編程器組成。PLC的編程語言與一般計(jì)算機(jī)語言相比,具有明顯特點(diǎn),目前還沒有對各種廠家產(chǎn)品都能兼容的編程語言。

工業(yè)控制網(wǎng)絡(luò)漏洞及技術(shù)分析

過去工業(yè)控制設(shè)備通過串行電纜和專有協(xié)議連接到計(jì)算機(jī)網(wǎng)絡(luò),隨著業(yè)務(wù)的發(fā)展以及IT基礎(chǔ)設(shè)施的開放和技術(shù)滲透,目前通過以太網(wǎng)電纜和標(biāo)準(zhǔn)化TCP/IP通信協(xié)議連接到計(jì)算機(jī)網(wǎng)絡(luò)的工業(yè)控制系統(tǒng)越來越多。供應(yīng)商提供的大量工控設(shè)備提供了嵌入式Web、開放的FTP、遠(yuǎn)程Telnet等傳統(tǒng)服務(wù)。這些開放的端口和服務(wù)為工控終端設(shè)備漏洞挖掘和利用打開了通道,給工控系統(tǒng)造成了巨大的安全隱患。

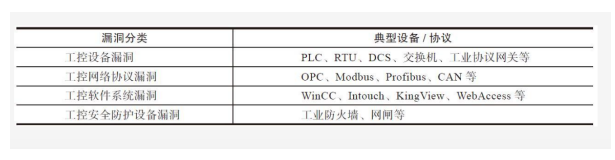

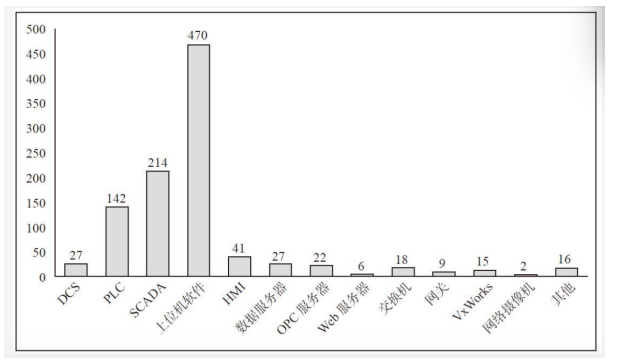

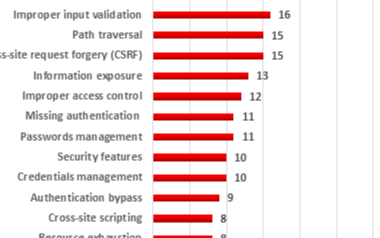

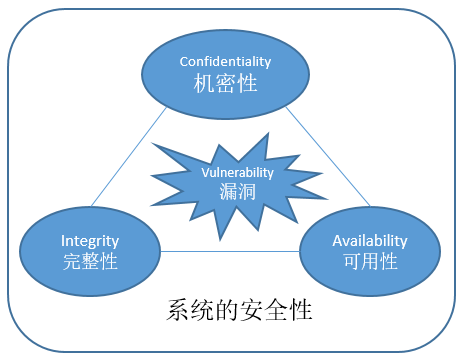

與傳統(tǒng)信息系統(tǒng)相比,工業(yè)控制系統(tǒng)采用了專用的工控設(shè)備、網(wǎng)絡(luò)協(xié)議、操作系統(tǒng)和應(yīng)用軟件,其安全漏洞也具有工控系統(tǒng)獨(dú)有的特性。工控安全漏洞可劃分為工控設(shè)備漏洞、工控網(wǎng)絡(luò)協(xié)議漏洞、工控軟件系統(tǒng)漏洞、工控安全防護(hù)設(shè)備漏洞等。

對于工控系統(tǒng)而言,可能帶來直接隱患的安全漏洞也可以氛圍SCADA系統(tǒng)軟件漏洞、操作系統(tǒng)安全漏洞、網(wǎng)絡(luò)通信協(xié)議安全漏洞、安全策略和管理流程漏洞。

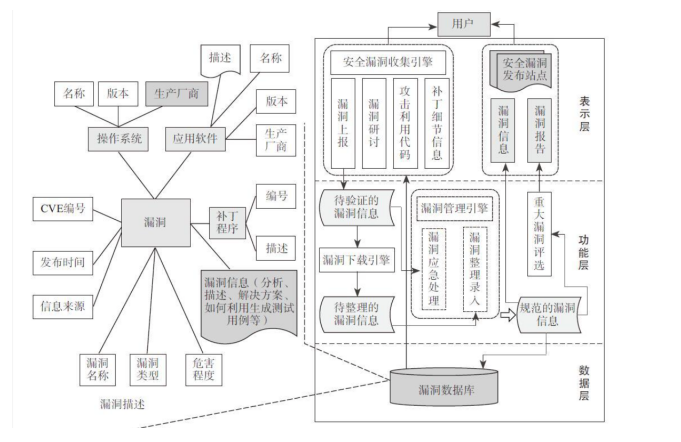

工控系統(tǒng)漏洞檢測的關(guān)鍵技術(shù)首先是構(gòu)建工控系統(tǒng)漏洞庫。由于通信協(xié)議的特殊性,傳統(tǒng)漏洞庫并不適用于工業(yè)控制系統(tǒng)漏洞測試領(lǐng)域,需要構(gòu)建工控系統(tǒng)專有漏洞庫。漏洞庫的編制方式?jīng)Q定了匹配原則以及漏洞庫的修訂、更新的性能,同時(shí)影響掃描系統(tǒng)的運(yùn)行時(shí)間。

工控系統(tǒng)專有漏洞庫構(gòu)建過程

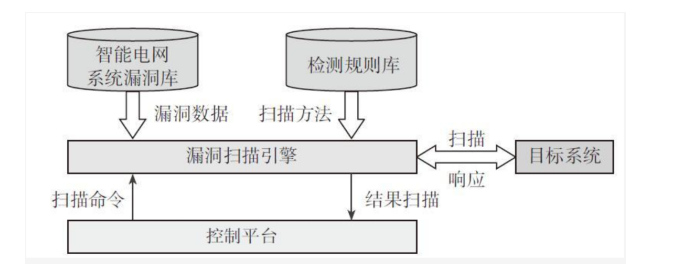

基于工業(yè)漏洞庫的漏洞檢測技術(shù)通過漏洞掃描引擎選用合適的檢測規(guī)則,結(jié)合工控系統(tǒng)漏洞庫,掃描系統(tǒng)中的關(guān)鍵目標(biāo)系統(tǒng)和設(shè)備的脆弱性。另外,需要完成支持Modbus、DNP3、Profinet等工業(yè)通信協(xié)議,以及支持ICMPPing掃描、端口掃描等傳統(tǒng)掃碼技術(shù)。

漏洞掃描過程

工業(yè)控制系統(tǒng)從結(jié)構(gòu)上分類,主要包括數(shù)據(jù)采集與監(jiān)控系統(tǒng)、分布式控制系統(tǒng)、可編輯邏輯控制器、遠(yuǎn)程終端單元等,從安全研究的角度來看簡要分類為上位機(jī)和下位機(jī)環(huán)境。現(xiàn)在已知的大量工控安全事件,多數(shù)是從上位機(jī)發(fā)起的。上位機(jī)漏洞包括通用平臺的系統(tǒng)漏洞、采用的中間件漏洞、工控系統(tǒng)驅(qū)動漏洞、組態(tài)開發(fā)軟件漏洞、Activex控件和文件格式等。下機(jī)位暴露在互聯(lián)網(wǎng)中也會帶來許多安全隱患,包括未授權(quán)訪問、通信協(xié)議的脆弱性、Web用戶接口漏洞、后門賬號問題。

已知的工控網(wǎng)絡(luò)設(shè)備很多安全問題也發(fā)生在設(shè)備的Shell及對外提供的Web、SNMP、Telnet等服務(wù)上,其中常見的Web服務(wù)安全問題包括SQL注入漏洞、跨站腳本漏洞、文件包含漏洞、命令執(zhí)行漏洞、信息泄露漏洞。

工控網(wǎng)絡(luò)安全防護(hù)的核心是建立以安全管理為中心,輔以符合工控網(wǎng)絡(luò)特征性的安全技術(shù),進(jìn)行有目的、有針對性的防御。那么針對工業(yè)控制網(wǎng)絡(luò)未知安全威脅的防御,主要包括縱深防御技術(shù)、異常行為檢查(異常參量、異常行為)、白名單技術(shù)(應(yīng)用程序白名單、用戶白名單、資產(chǎn)白名單、行為白名單)、關(guān)聯(lián)分析技術(shù)(智能列表、事件關(guān)聯(lián)、系統(tǒng)關(guān)聯(lián))、蜜罐技術(shù)(數(shù)據(jù)捕獲技術(shù)、數(shù)據(jù)控制技術(shù)、數(shù)據(jù)分析技術(shù))。

責(zé)任編輯人:CC

-

工業(yè)控制

+關(guān)注

關(guān)注

37文章

1451瀏覽量

85829 -

控制網(wǎng)絡(luò)

+關(guān)注

關(guān)注

0文章

27瀏覽量

9520

發(fā)布評論請先 登錄

相關(guān)推薦

基于Wireshark與Nmap的工業(yè)控制系統(tǒng)安全聯(lián)合分析方法

漏洞真實(shí)影響分析,終結(jié)網(wǎng)絡(luò)安全的“狼來了”困境

嵌入式Linux技術(shù)在工業(yè)控制網(wǎng)絡(luò)中有哪些應(yīng)用?

嵌入式Linux技術(shù)在工業(yè)控制網(wǎng)絡(luò)中有哪些應(yīng)用?

軟件安全漏洞的靜態(tài)檢測技術(shù)

一種新的漏洞檢測系統(tǒng)方案

0day安全:軟件漏洞分析技術(shù)(第2版)

工業(yè)控制系統(tǒng)的信息安全分析及解決方案

95%工業(yè)控制系統(tǒng)都有漏洞易受控 如何擰緊工業(yè)網(wǎng)絡(luò)“安全閥”

工業(yè)控制系統(tǒng)漏洞不斷增長,有一部分至今尚未解決

2017年工業(yè)控制系統(tǒng)共發(fā)現(xiàn)322個(gè)漏洞

分解漏洞掃描,什么是漏洞掃描?

工業(yè)控制網(wǎng)絡(luò)漏洞及技術(shù)分析

工業(yè)控制網(wǎng)絡(luò)漏洞及技術(shù)分析

評論