根據惡意軟件實驗室Emsisoft發布的一份報告顯示,2020年第一季度和第二季度成功的勒索軟件攻擊數量呈大幅下降趨勢。

在COVID-19危機期間,美國公共部門成功的勒索軟件攻擊次數在2020年1月至2020年4月之間有所減少,但這種趨勢如今再次出現了逆轉。部分原因可能在于解除了限制以及大批員工返崗。

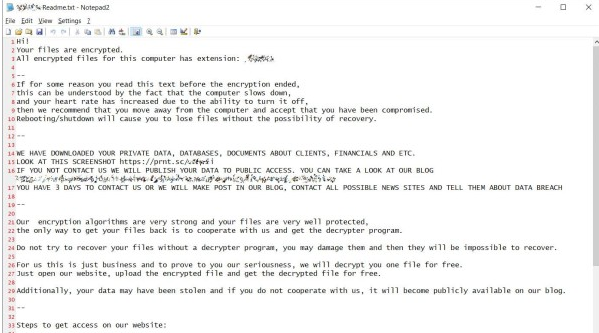

該研究還指出,自去年11月以來,包括DoppelPaymer、REvil / Sodinokibi和NetWalker在內的團體數量一直在穩定增長,它們不再單純地加密美國公共部門的數據,還會進一步竊取并威脅公開泄露數據。

對此,Emsisoft的首席技術官Fabian Wosar警告稱,

“2020年不應該繼續步2019年的后塵。對于人員、流程和IT方面進行適當的投資,將導致勒索軟件事件的發生率大幅降低,即便真的發生了勒索事件,其影響力以及破壞成本也會低得多。”

黑客聲譽+潛在利潤=更多勒索軟件

勒索軟件的成功商業模式以及受害者支付的巨額利潤,使其受歡迎的程度持續飆升。與其他惡意軟件商業模式不同,攻擊者會竊取數據,然后在暗網上出售數據;利用勒索軟件作為攻擊媒介的黑客直接就可以從受害者那里獲得贖金。他們通過破壞受害者的網絡環境就可以實現這一點,而數字貨幣(通常是比特幣)提供的匿名性也使他們獲取報酬的行為成為可能。

此外,針對外行的定制解決方案,例如勒索軟件即服務(RaaS)以及自制(DIY)套件,也提供了“開箱即用”的便捷性,利用這些工具發起攻擊,進一步推動了勒索軟件的增長。

總之,與勒索軟件有關的犯罪才剛剛開始,攻擊者的潛在利潤是巨大的,且還有更多新的領域等待發掘利用。

勒索軟件進化論

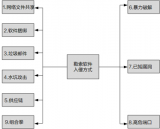

雖然目前絕大多數勒索軟件仍然集中在文件加密(即加密文件,并要求支付贖金解密)上,但仍然出現了一些更為高級的攻擊策略,因為一些攻擊者已經領悟到,將文件作為“人質”,只是賺錢的一種方法。攻擊——無論是通過破壞、竊取還是滲漏——然后要求受害者支付贖金以停止或恢復攻擊,很可能才是惡意軟件領域的未來。

數據損壞

文件和數據庫損壞

目前,最常見的勒索軟件攻擊類型是使用加密API的文件損壞(加密)。但是,我們也看到了針對MongoDB和MySQL等數據庫的損壞攻擊。由于數據庫通常是組織最敏感數據所在的地方,因此對數據庫的勒索軟件攻擊可能會進一步增加。

請記住,加密只是損壞的一種表現形式。它還可以是:

完整的文件清除;

刪除所有數據庫表;

任何數據篡改(例如,更改數據庫記錄)

備份加密或完全清除

作為針對勒索軟件的緩解技術,擁有備份非常重要。但是,依賴備份并不是理想的選擇——主要是需要花費很多時間才能使系統恢復正常運行(顯然,它們無法用作預防機制)。對于員工和客戶而言,這種停機時間可能會造成巨大的損失——勒索軟件鎖定舊金山公共交通售票機就是一個例子。

盡管如此,在勒索軟件攻擊已經發生后,備份仍然是不錯的緩解措施之一。擁有備份的企業也往往選擇拒絕支付贖金,也正因如此,一些針對備份的勒索軟件攻擊開始出現,以最大限度地獲得贖金。

如今,多種勒索軟件——包括WannaCry和新變種的CryptoLocker都會刪除微軟Windows操作系統創建的卷影備份——卷影備份是微軟Windows為方便恢復提供的簡單方式。在 Mac上,攻擊者從一開始就把備份作為目標。研究人員發現,2015年功能還不全面的首個Mac勒索軟件就已經針對了使用名為時間機器的Mac OS X自動備份流程的磁盤。其機制很直接:加密備份數據以切斷企業對勒索軟件的控制,迫使他們支付贖金。攻擊者越來越傾向于破壞備份。

此外,像SamSam和Ryuk同樣是針對備份的勒索軟件。去年11月,惡意行為者使用SamSam惡意軟件,加密受害者電腦的備份,向包括醫院在內的200多名受害者敲詐了3000多萬美元。Ryuk則通過一個可以刪除影子卷和備份文件的腳本,攻擊了包括洛杉磯時報和云托管提供商Data Resolution在內的多個目標。

好消息是,如今,針對備份的勒索軟件攻擊還大多是偶然的,而不是有針對性的。Booz Allen Hamilton首席技術官David Lavinder表示,根據勒索軟件的不同,它通常會通過爬取系統來尋找特定的文件類型,那么如果它遇到了備份文件的擴展名,就一定會加密它。

數據滲漏

數據滲漏這種方式,就像一片尚未發掘的“金礦”在等待惡意行為者。

以Vault 7-泄露CIA網絡武器的文檔,然后由WikiLeaks發布一事為例,讓我們假設攻擊者的目標是金錢,那么你認為哪種攻擊形式——損壞或滲漏,對黑客而言才是最有利可圖的,可能性包括:

加密數據并要求付款才能解密(損壞);

竊取數據并嘗試在暗網上出售(滲漏);

竊取數據并要求付款以免泄露(泄露);

答案可能是滲漏。公開私有數據可能會使數據所有者最為害怕。這可能也是勒索軟件流行性持續飆升的原因所在。暴露財務記錄、病歷、國家行為者數據、正在申請的專利或任何其他敏感數據是一個重大威脅。

如果他們能回到過去,你認為Netflix是否會選擇支付贖金來阻止《女子監獄》(Orange Is the New Black)劇集的泄露?或者可能雅虎的高管會同意付款以阻止10億用戶帳戶泄露的事情發生?

顯然,我們永遠無法確保支付完贖金就能從黑客手中拿回完整無損的數據(畢竟他們是惡意的),但是不支付贖金肯定會最終導致黑客公開或出售你的數據。需要注意的是,我們并非鼓勵你選擇支付贖金!我們要做的是不斷完善自身流程,形成更為牢固緊密的保護網。

如今,我們已經看到了此類攻擊(竊取文件或數據庫,然后索要贖金)的示例,例如最早開啟這種攻擊模式的Maze勒索軟件。2019年11月, Maze勒索軟件加密了Allied Universal公司的許多計算機,要求其支付300個比特幣(約合230萬美元)來解密整個網絡,并表示在加密之前已經竊取了受害者的文件,以此來進一步脅迫受害者支付贖金。

隨后Sodinokibi、DoppelPaymer等多款勒索軟件紛紛效仿。

2020年1月,Sodinokibi勒索軟件背后的運營商竊取了美國時裝公司Kenneth Cole 的大量數據,并威脅其支付贖金,否則將公開包含完整轉儲的被盜數據。在拒絕支付贖金后,3月份,Sodinokibi運營商發布了包含從美國時裝公司Kenneth Cole 竊取的數據的下載鏈接。

8月份,Sodinokibi又破壞了美國烈酒和葡萄酒行業最大公司之一Brown-Forman的網絡系統,竊取了其超過1TB的數據。

2020 年 3 月,DoppelPayme勒索軟件入侵了Visser Precision(一家為汽車和航空業定制零件的制造商,客戶涵蓋SpaceX、特斯拉、波音、霍尼韋爾等)的電腦并對其文件進行了加密,要求Visser Precision在3 月份結束前支付贖金,否則將把機密文件內容公開至網上。

拒絕付款后,DoppelPaymer 在網上公開了這些機密數據。據悉,被泄露的信息包括 Lockheed-Martin 設計的軍事裝備的細節(比如反迫擊炮防御系統中的天線規格)、賬單和付款表格、供應商信息、數據分析報告以及法律文書等。此外,Visser 與特斯拉和 SpaceX 之間的保密協議也在其中。

雖然,此類攻擊已經展露頭角,但這顯然只是冰山一角。數據滲漏有可能繼續成為巨大的賺錢工具。

備份,不容忽視的防線

盡管竊取并威脅泄露數據的新攻擊模式能夠帶來更多收益,但是簡單的文件加密的形式仍然不會很快消失,因為該辦法仍然行之有效,且潛在的攻擊對象很廣(無論是個人還是企業),而且防病毒解決方案也無法有效地阻止這種攻擊。

而針對這種攻擊形式,備份無疑是行之有效的緩解方式。定期備份數據的企業,當檢測到勒索軟件攻擊時,就有機會能夠快速恢復數據并將破壞降至最低。

在某些特殊情況下,比如NotPetya等大規模勒索軟件模仿Petya勒索軟件提出相似的勒索要求。在這種情況下,受害者哪怕支付贖金也無法恢復數據,因此良好的備份/恢復能力顯得尤為重要。

正因為良好的備份如此有效,所以如今勒索軟件的攻擊者已經把矛頭對準了備份流程和工具。所以,作為遭遇數據加密勒索時最后的防線和控制方式,備份也同樣需要保護。

您可以通過采取一些基本的預防措施來保護備份和系統免受這些新型勒索軟件策略的攻擊:

1. 使用額外的副本和第三方工具補充Windows備份

為了防止勒索軟件刪除或加密本地備份文件,安全專家建議使用額外的備份或第三方工具或其他不屬于Windows默認配置的工具。這樣一來,惡意軟件將無法得知刪除備份的具體位置。而如果有員工感染了什么,也可以刪除它并從備份中恢復。

2. 隔離備份

受感染的系統與其備份之間的屏障越多,勒索軟件就越難進入。一個常見的錯誤是,用戶對備份使用了與其他地方相同的身份認證方法。這樣一來,如果你的用戶賬戶被入侵,攻擊者要做的第一件事就是升級他們的特權,而一旦你的備份系統使用了相同的身份驗證,它們就可以輕松接管一切。

而使用不同密碼的單獨身份驗證系統會使此步驟變得更難實現。

3. 在多個位置保存多個備份副本(321原則)

要實現全面的數據保護,建議公司保存重要文件的三份不同的副本,使用至少兩種不同的備份方法,并且至少其中的一份需要被放在不同的位置:

3 份備份數據:也許有企業會認為三份數據備份有點過度,但假設數據故障是獨立事件,同時遺失三份數據的機率便是百萬分之一,并非是只有一份備份時的百份之一,這樣可大大提高可靠性。另一個需要多于兩份備份的原因,是可將主副本及備份存于不同地方。

存于2種不同媒介:用2種不同媒介保存可確保不會因為使用同一裝置存儲數據而引起相同的故障。由于同一存儲方案的不同硬盤有可能連續發生故障,建議將數據存于至少2種存儲媒介,而且媒介需要位于不同地方。

1個備份存于異地:由于火災等意外即可損壞所有硬本備份,一個近年普及的存儲選項是把數據存放于云端上,這個選項有其必要性。

4. 重要的事情說三遍:測試,測試,測試你的備份

除非能夠可靠快速地恢復,否則備份沒有任何價值。許多公司在遭受攻擊之后,才發現自己的備份無法使用,或者過程太麻煩而無法實現恢復。如果備份程序無法以足夠的細粒度執行備份或沒有備份目標數據,有備份的企業也可能被迫支付贖金。例如,阿拉巴馬州的蒙哥馬利縣就因為數據備份無法恢復被勒索軟件加密的文件的問題,而被迫支付了500萬美元贖金來最終恢復數據。

測試恢復過程包括確定數據丟失窗口。如果企業每周進行一次完整備份,就可能損失一周的數據,因為需要從上一個備份恢復。每天或每小時備份一次能大幅提高防護水平。更有細粒度的備份和盡早檢測勒索軟件都是防止損失的關鍵。

除了備份,我們要做的還有很多

如今,隨著技術的不斷發展,一些勒索軟件會故意放慢速度,或者在加密前處于休眠狀態,這兩種技術意味著將很難知道需要從備份中恢復到什么時間點。此外,預計勒索軟件還會繼續找到更好的方法來隱藏自己,使恢復工作變得更加困難。

我們最近還沒有看到像WannaCry和Petya這樣的全球大規模攻擊,但當它真的發生時,就必然會造成極大的破壞。

而處理勒索軟件從來都并非易事,除了基本的備份工作之外,以下建議也將幫助您在面對勒索軟件攻擊時,最大程度地降低損害并防止攻擊:

借助“開箱即用”的警報系統進行數據審核和監控——主要用于事件發生后的取證和事件響應;

啟用實時阻止——只是進行威脅警報有時候已經為時已晚。實時阻止可以進一步防止攻擊。除了實時阻止之外,有能力隔離其系統受到威脅的用戶/主機也具有極大的優勢;

使用欺騙技術——處理勒索軟件最有效的方法之一是植入數據誘餌,讓黑客竊取/破壞,然后在其訪問數據時發出警報/阻止。欺騙黑客并利用它來發揮自己的優勢;

執行定期的發現和掃描計劃——識別敏感數據在網絡中的具體位置;

實施內部威脅以及用戶和實體行為分析(UEBA)技術——查找針對數據的異常訪問行為,尤其是那些有權訪問它的人,包括粗心、受到威脅甚至惡意的內部人員;

部署以數據為中心的整體解決方案——將解決方案與一個控制臺一起使用,可以集中保護并獲取有關文件、數據庫、web和其他勒索軟件攻擊的信息。

勒索軟件攻擊將愈演愈烈,防護之路勢必道阻且長,面臨重壓的企業組織必須全方位完善自身的防御系統,以更好地面臨更加嚴峻的挑戰。

責編AJX

-

備份

+關注

關注

0文章

77瀏覽量

15747 -

數據備份

+關注

關注

0文章

57瀏覽量

11854 -

勒索病毒

+關注

關注

1文章

69瀏覽量

9455

發布評論請先 登錄

相關推薦

一個好習慣,從此不懼勒索病毒

裝機員教你如何防止轟動全球勒索病毒

讓人氣憤!!勒索病毒還真是害人不淺

美國溫哥華地鐵系統遭到勒索軟件攻擊

勒索軟件的攻擊與防御詳解

勒索軟件攻擊將在2021年全面爆發

如何制定云備份勒索軟件保護策略?

自動移動目標防御|為什么EDR不足以防止勒索軟件|虹科分享

華為安全大咖談 | 華為終端檢測與響應EDR 第04期:如何對高級勒索攻擊說“不”

如何實現備份安全以防止勒索軟件攻擊

如何實現備份安全以防止勒索軟件攻擊

評論