近幾年來,勒索軟件相關的安全事件在全球頻繁爆發,引起了大眾的重視。2017年一種名為“WannaCry”勒索病毒席卷全球近百個國家和地區。只經過了一個周日,WannaCry 就傳播到了 150 多個國家的近 20 萬臺電腦。2018年11月,又一起勒索事件出現——舊金山MUNI城市捷運系統受到勒索加密勒索軟件攻擊,所有的售票站點都顯示出“你被攻擊了,所有數據都被加密“,攻擊者發出公告索要100比特幣,也就是70000多美元。勒索軟件影響的客戶包括中小企業的業務信息系統,甚至包括個人終端,移動設備。又因為它不像一般攻擊事件,其發起者只想訪問數據或者獲取資源,勒索者有時既想要數據,更要錢。所以近年來,勒索軟件越來越得到人們的重視。

一、勒索軟件的由來

其實,早在1996年美國的Young等人就第一次提出了加密病毒的概念,并命名為Cryptovirology,進而提出通過結合加密算法和計算機病毒可以實現訪問用戶關鍵數據,加密用戶文件來勒索錢財的目的,這就是勒索軟件的雛形。勒索軟件的本質是感染計算機并限制用戶對計算機及其文件訪問的惡意軟件。勒索軟件是通過網絡勒索金錢的常用方法,它是一種網絡攻擊行為,可以立即鎖定目標用戶的文件、應用程序、數據庫信息和業務系統相關的重要信息,直到受害者支付贖金才能通過攻擊者提供的秘鑰恢復訪問。隨著網絡技術的發展,這類加密病毒不斷發展,傳播方式日益多樣,影響范圍迅速擴大,攻擊能力逐漸增強。

勒索形式主要是要求被感染用戶支付贖金以解除限制,贖金形式包括真實貨幣、比特幣或其它虛擬貨幣。比特幣具有良好的匿名性,難以追蹤。同時,很多勒索軟件的交易是通過暗網進行的,這種網絡對于傳遞的信息全程加密,匿名傳遞,追溯難度非常大。

二、勒索軟件的感染途徑

勒索軟件的常見感染方式包括:垃圾郵件附件、開發套件、釣魚網站、惡意廣告等。勒索軟件的攻擊對象不僅是缺乏系統防護的個人用戶,還包括警察局、消防隊、醫院、學校、大壩、電網等重要的公共基礎設施。

三、勒索軟件的攻擊方式

勒索軟件的攻擊手段多樣,根據是否運用加密算法來加密用戶文件,可以分為非加密型勒索軟件和加密型勒索軟件。非加密型勒索軟件不對用戶文件進行加密。典型的非加密型勒索軟件只是對用戶主機進行鎖屏,或者修改分區表和主引導記錄MBR(Master Boot Record)。加密型勒索軟件運用加密算法對用戶文件進行加密。根據加密文件所用的加密算法類型可以分為對稱加密勒索軟件、公鑰加密勒索軟件和混合加密勒索軟件。

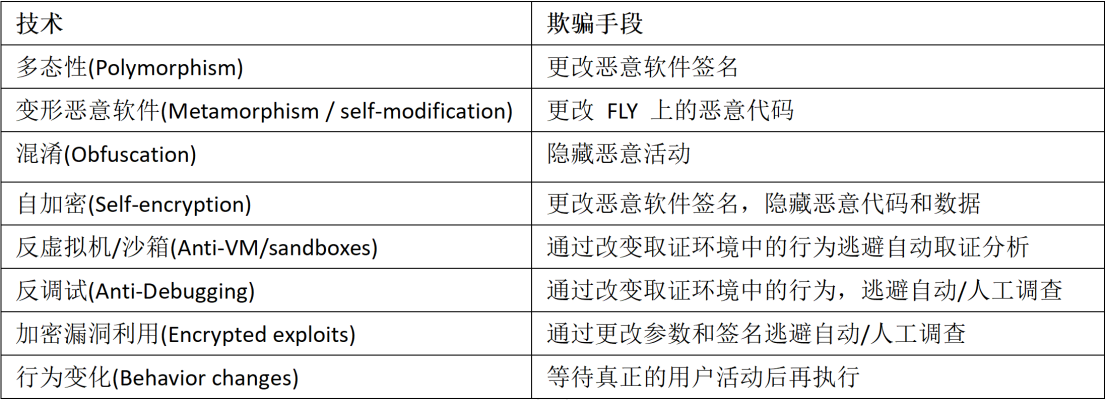

勒索病毒文件一旦進入本地,就會自動運行,同時刪除勒索軟件樣本,以躲避查殺和分析。勒索軟件專門以用戶文件為攻擊目標,一般通過某種嵌入式文件擴展名列表來識別用戶文件和數據。勒索軟件還會通過編程避免影響某些系統目錄,以確保負載運行結束后,系統仍然保持穩定,以使客戶能夠支付贖金。勒索病毒利用本地的互聯網訪問權限連接至黑客的C&C服務器,進而上傳本機信息并下載加密私鑰與公鑰,利用私鑰和公鑰對文件進行加密。除了病毒開發者本人,其他人是幾乎不可能解密。加密完成后,此類惡意軟件通常會自我刪除,通過修改壁紙或留下某種形式的文檔指示受害者如何支付贖金,以重新獲得對加密文件的訪問權限。勒索軟件變種類型非常快,對常規的殺毒軟件都具有免疫性。攻擊的樣本以exe、js、wsf、vbe等類型為主,對常規依靠特征檢測的安全產品是一個極大的挑戰。

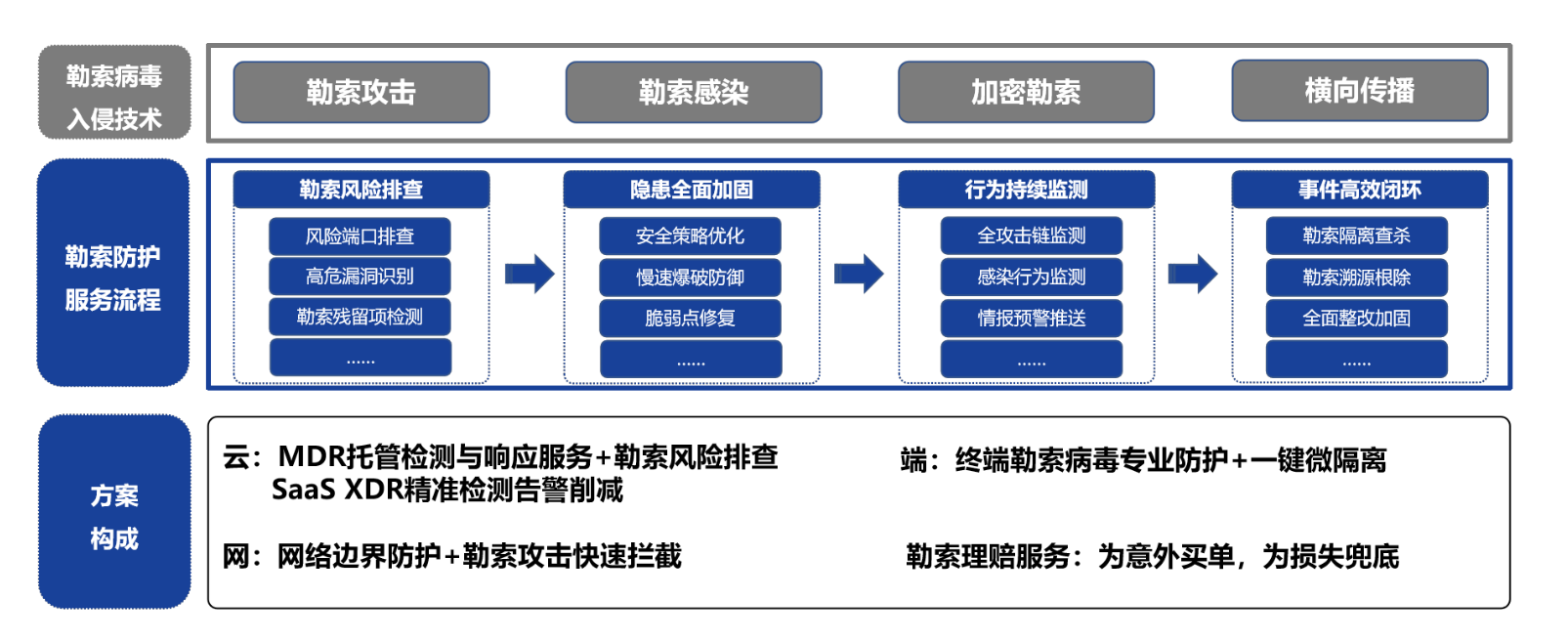

四、勒索軟件防御技術

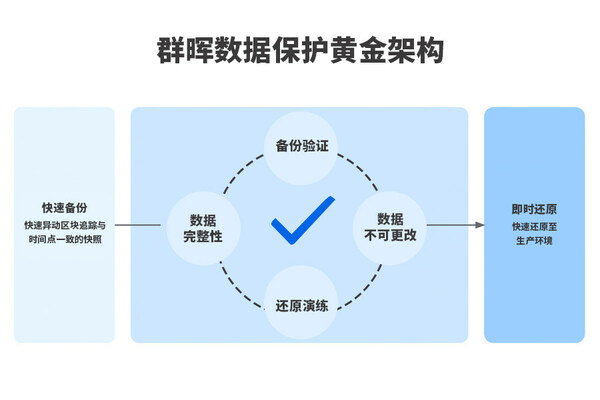

目前針對勒索軟件的防護技術,主要分為兩大類,一是根據勒索軟件行為特征進行檢測,二是通過數據備份技術進行數據恢復。勒索軟件的檢測技術主要通過分析勒索軟件的文件系統的操作、網絡流量或加密算法等特征進行,利用數據備份技術實現數據恢復主要是通過云存儲、日志文件系統或者增加本地額外存儲設備等方式進行。

五、我們可以怎么做?

針對勒索軟件的防御工作,企業和個人可以做到:定期數據備份與恢復,阻止惡意的初始化訪問,搭建具有容災能力的基礎架構,強化網絡訪問控制,定期進行外部端口掃描,建立全局的外部威脅和情報感知能力,建立安全事件應急響應流程和預案。

作者:徐麗娟

-

應用軟件

+關注

關注

0文章

51瀏覽量

9076 -

勒索軟件

+關注

關注

0文章

37瀏覽量

3575

發布評論請先 登錄

相關推薦

高鴻信安推出可信“AI+”勒索病毒解決方案

香港高防服務器是如何防ddos攻擊的

恒訊科技分析:高防ip攻擊超過了防御峰值怎么辦?

美國醫療巨頭Ascension遭勒索軟件攻擊,涉及140家醫院

波音遭遇勒索軟件攻擊,拒付2億美元贖金

勒索病毒防護解決方案---預防、監測、處置、理賠,實現全面網絡安全

勒索病毒的崛起與企業網絡安全的挑戰

施耐德電氣遭勒索軟件攻擊,大量機密數據泄露

虛擬化軟件棧有哪些防御措施

臺灣半導體公司遭遇勒索軟件攻擊

【虹科分享】一種動態防御策略——移動目標防御(MTD)

CSRF攻擊的基本原理 如何防御CSRF攻擊

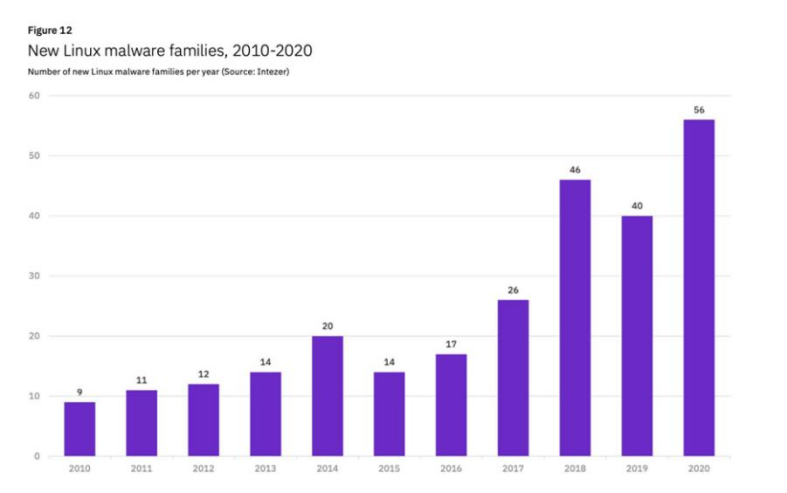

【虹科干貨】Linux越來越容易受到攻擊,怎么防御?

勒索軟件的攻擊與防御詳解

勒索軟件的攻擊與防御詳解

評論