1背景介紹

網(wǎng)關(guān)作為控制整車通信的關(guān)鍵 ECU, 往往是 hacker 或滲透測試人員重點(diǎn)關(guān)注的核心部件。網(wǎng)關(guān)的安全風(fēng)險(xiǎn)可能直接威脅到行駛安全甚至人身安全。網(wǎng)關(guān)在車輛的縱深防御體系中處在極為重要的位置,本文將簡單分析當(dāng)前典型網(wǎng)關(guān)的特征、網(wǎng)關(guān)可被利用的功能點(diǎn)與防護(hù)思路。

2典型網(wǎng)關(guān)特征與攻擊面分析

隨著 EEA 發(fā)展網(wǎng)關(guān)的特征也衍變出了多種類型,由最初的集成網(wǎng)關(guān),到現(xiàn)在的獨(dú)立網(wǎng)關(guān)、域集中式中央網(wǎng)關(guān)、混合式網(wǎng)關(guān)、到前沿的中央集中式控制器。網(wǎng)關(guān)承擔(dān)的功能也由最初的車內(nèi) CAN/CANFD/FR/LIN 總線路由,到現(xiàn)在車載 Ethernet 路由、關(guān)鍵車控邏輯的處置、車內(nèi) OTA 處置的主控單元等敏感功能的執(zhí)行。

我們從信息安全的角度看,網(wǎng)關(guān)特征的衍變也使可能被利用的功能點(diǎn)發(fā)生了新的變化。典型可被利用功能有以下幾方面。

利用 CAN、Ethernet 總線路由功能,向車內(nèi)其他控制器發(fā)送非法報(bào)文、消息;常見攻擊方式如通信鏈路洪泛攻擊、ID/IP 欺騙、數(shù)據(jù)重放、通信協(xié)議逆向破解等。

利用 UDS 協(xié)議功能,向車內(nèi) ECU 進(jìn)行配置變更、寫入惡意代碼、讀取敏感信息;常見攻擊方式如安全認(rèn)證服務(wù)破解、會(huì)話模式異常、中斷車內(nèi)總線通信、篡改 ECU 存儲(chǔ)信息及固件、讀取敏感信息等。

利用 OTA 主控節(jié)點(diǎn)功能,非法篡改車內(nèi) ECU 固件、獲取 OEM IP、OTA 功能異常;常見的攻擊方式如篡改 OTA 組件控制 OTA 功能、繞過 OTA 安全驗(yàn)證功能,向車內(nèi)注入惡意鏡像、惡意訪問 TSP,獲取 OEM 升級(jí)鏡像。

利用關(guān)鍵敏感的車控功能,對(duì)車控業(yè)務(wù)進(jìn)行惡意決策控制;常見的攻擊方式如非法篡改網(wǎng)關(guān)車控軟件功能組件,對(duì)核心車控功能操控。

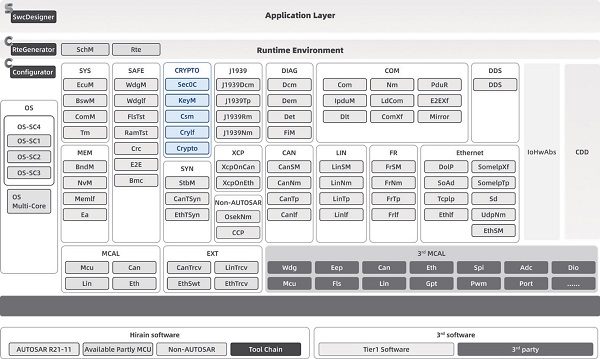

圖片來自于德國Vector

3網(wǎng)關(guān)的安全防護(hù)

面向網(wǎng)關(guān)的防護(hù)技術(shù),我們一般關(guān)注兩個(gè)維度,一個(gè)是網(wǎng)關(guān)作為核心單元的業(yè)務(wù)流的安全,一個(gè)是網(wǎng)關(guān)本身的安全: 業(yè)務(wù)流的安全防護(hù)一般包括,安全 CAN 通信技術(shù)、安全車內(nèi) Ethernet 通信技術(shù)、安全刷寫技術(shù)、OTA 安全和車內(nèi)診斷服務(wù)的安全等。因?yàn)閭鬏攨f(xié)議是標(biāo)準(zhǔn)固化的,我們無法修改,所以一般會(huì)對(duì)上層協(xié)議增加安全防護(hù)措施,例如車內(nèi)總線,我們會(huì)對(duì)報(bào)文消息加密、增加消息鑒別代碼字段、增加新鮮度值字段、增加簽名字段等方式。

由于車內(nèi)總線對(duì)時(shí)間敏感且?guī)捰邢蓿铱偩€面對(duì)的 ECU 本身算力不盡相同,我們?cè)谥贫ò踩桨笗r(shí),要先對(duì)通信消息和業(yè)務(wù)模型進(jìn)行風(fēng)險(xiǎn)分析,對(duì)敏感消息進(jìn)行分組后,再采用與 ECU 算力相匹配的密碼學(xué)算法對(duì)消息報(bào)文進(jìn)行安全封裝。對(duì)于如 OTA 等業(yè)務(wù)中的關(guān)鍵步驟,除了增加校驗(yàn)機(jī)制和校驗(yàn)密碼學(xué)強(qiáng)度外,還應(yīng)做好秘鑰、證書的分發(fā)、管理、撤銷工作。

同時(shí)還應(yīng)考慮各業(yè)務(wù)場景對(duì)秘鑰、證書、密碼學(xué)算法的特殊需求,如維修更換、數(shù)據(jù)埋點(diǎn)采集等。 網(wǎng)關(guān)本身的安全防護(hù)一般會(huì)從硬件、系統(tǒng)、數(shù)據(jù)存儲(chǔ)、代碼、安全記錄等幾個(gè)方面去做最佳實(shí)踐。例如為了解決系統(tǒng)被篡改的風(fēng)險(xiǎn),應(yīng)支持安全啟動(dòng),從 ROT 代碼開始對(duì)加載的鏡像迭代校驗(yàn)。為了解決敏感信息的安全存儲(chǔ),應(yīng)支持安全芯片或 TEE 的技術(shù)路線,對(duì)公私鑰、證書、敏感信息進(jìn)行安全存儲(chǔ)與可控調(diào)用,其中常見的 TEE 一般有基于 ARM的 trustzone、基于 Intel 的 SGX,這個(gè)我們后面可以開展一個(gè)專題討論;為了解決代碼安全,應(yīng)進(jìn)行代碼加固,在開發(fā)階段進(jìn)行代碼審計(jì)、代碼漏洞掃描、多余端口掃描以及通過編譯工具連提供優(yōu)化、為了對(duì)非法行為的檢測與審計(jì),應(yīng)對(duì)支持日志記錄功能,對(duì)端口的非法訪問、密碼操作的異常等進(jìn)行記錄。

編輯:jq

-

電動(dòng)汽車

+關(guān)注

關(guān)注

156文章

12107瀏覽量

231414 -

ecu

+關(guān)注

關(guān)注

14文章

887瀏覽量

54536 -

OTA

+關(guān)注

關(guān)注

7文章

582瀏覽量

35257

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

駱駝集團(tuán)武漢光谷研發(fā)中心獲ISO/SAE 21434汽車網(wǎng)絡(luò)安全流程認(rèn)證

智達(dá)誠遠(yuǎn)榮獲TüV南德ISO/SAE 21434汽車網(wǎng)絡(luò)安全認(rèn)證

紫光同芯獲ISO/SAE 21434汽車網(wǎng)絡(luò)安全認(rèn)證證書

經(jīng)緯恒潤榮獲ISO/SAE 21434汽車網(wǎng)絡(luò)安全流程認(rèn)證

AUTOSAR平臺(tái)中的信息安全標(biāo)準(zhǔn)模塊

TIDEP-01022-汽車網(wǎng)關(guān) PCB layout 設(shè)計(jì)

廣電計(jì)量入選“汽車網(wǎng)絡(luò)與數(shù)據(jù)安全行業(yè)全景圖”

經(jīng)緯恒潤亮相AutoSec中國汽車網(wǎng)絡(luò)安全及數(shù)據(jù)安全合規(guī)峰會(huì)

銀基科技入選國內(nèi)首個(gè)汽車網(wǎng)絡(luò)與數(shù)據(jù)安全行業(yè)全景圖

黑芝麻智能獲得ISO/SAE 21434:2021汽車網(wǎng)絡(luò)安全流程認(rèn)證證書

普華基礎(chǔ)軟件榮獲ISO/SAE 21434汽車網(wǎng)絡(luò)安全管理體系認(rèn)證證書

專家訪談 | 汽車信息安全強(qiáng)標(biāo)即將落地,企業(yè)該如何應(yīng)對(duì)?(汽車安全①:信息安全)

英飛凌汽車安全控制器獲ISO/SAE 21434認(rèn)證,引領(lǐng)汽車網(wǎng)絡(luò)安全新篇章

普華基礎(chǔ)軟件榮獲ISO/SAE 21434汽車網(wǎng)絡(luò)安全管理體系認(rèn)證證書

剪析汽車網(wǎng)關(guān)的信息安全

剪析汽車網(wǎng)關(guān)的信息安全

評(píng)論