虹科Vdoo長時間致力于改善物聯網和嵌入式設備安全狀態的工作,除了我們的內部研究外,虹科Vdoo一直作為第三方機構與信息安全社區密切合作,幫助研究人員與供應商進行溝通,協助供應商以最專業和最安全的方式處理披露的漏洞,盡量減少已部署設備和最終用戶的風險。

今天,作為我們與著名安全研究人員bashis合作的一部分,我們披露了多個網絡交換機中的漏洞。近年來,bashis在不同的連接設備中發現并發布了多個零日漏洞,主要來自視頻監控領域。

通過研究多個網絡交換機,bashis 發現并披露了幾個關鍵漏洞——多個導致遠程代碼執行 (RCE) 的堆棧溢出漏洞,其中一些不需要身份驗證;對配置/固件升級CGI的未經身份驗證的訪問;需要的命令注入漏洞驗證。這些漏洞源自Realtek管理開關控制器(RTL83xx)SDK,可能與使用此SDK代碼的多個不同供應商的多個網絡交換模型有關。

虹科Vdoo聯系了bashis列舉的所有可能受影響的供應商,并負責任地向做出響應的供應商披露了漏洞。但是從我們于2019年3月首次采取措施以來,我們沒有從Realtek收到有關這些問題的任何技術回復。

受影響的供應商/型號列表

HONG KE IIOT

Zyxel通信集團公司,型號GS1900-24 v2.40AAHL.120180705- 已確認并修補漏洞。

NETGEAR, 型號GS750E ProSAFE Plus Switch v1.0.0.22, GS728TPv2, GS728TPPv2, GS752TPv2, GS752TPP v6.0.0.45, GS752TPP v6.0.0.37- 已確認并修補漏洞。

Cisco系統股份有限公司,220 系列智能交換機,1.1.4.4 之前的版本 - 已確認并修補漏洞。

Realtek,SDK+型號RTL8380-24GE-4GEC v3.0.0.43126 - 到目前為止沒有收到對Vdoo最初方案的回應。

EnGenius技術股份有限公司,型號EGS2110P v1.05.20150810-1754, EWS1200-28TFP v1.07.22c1.9.21181018-0228, EWS1200-28TFP v1.06.21c1.8.77_180906-0716-到目前為止,虹科Vdoo沒有收到任何回應。

PLANET技術公司,型號GS-4210-8P2S v1.0b17111、GS-4210-24T2S v2.0b160727-到目前為止,虹科Vdoo沒有收到任何回應。

DrayTek公司,型號 VigorSwitch P1100 v2.1.4 - 漏洞尚待供應商確認。

CERIO公司,型號 CS-2424G-24P v1.00.29-到目前為止,虹科Vdoo沒有收到任何回應。

ALLNET股份有限公司,型號 ALL-SG8208M v2.2.1 - 漏洞已確認,尚未修補。

Xhome,型號DownLoop-G24M v3.0.0.43126-到目前為止,虹科Vdoo沒有收到任何回應。

Abaniact(INABA 的一個品牌),型號 AML2-PS16-17GP L2 v116B00033-到目前為止,虹科Vdoo沒有收到任何回應。

Araknis 網絡 (SnapAV),型號 AN-310-SW-16-POE v1.2.00_171225-1618 - 漏洞尚未得到供應商的確認。

EDIMAX技術有限公司, 型號 GS-5424PLC v1.1.1.6, GS-5424PLC v1.1.1.5-到目前為止,虹科Vdoo沒有收到任何回應。

Open Mesh公司的模型為 OMS24 v01.03.24_180823-1626-到目前為止,虹科Vdoo沒有收到任何回應。

Pakedgedevice & Software公司,型號 SX-8P v1.04 - 到目前為止,沒有收到對Vdoo 最初方法的回應。

深圳市天網博通科技有限公司,型號 P3026M-24POE (V3) v3.1.1-R1 - 到目前為止沒有收到來自Vdoo 的初始方法的回應。

虹科Vdoo將繼續進行披露并與受影響的供應商合作。因此,我們鼓勵使用 SDK 并且可能存在漏洞的供應商與我們聯系,反映新的受影響供應商、修補和披露的當前狀態。

對設備制造商的建議

本研究分析的網絡交換機中發現的一些不良架構實踐使攻擊者更容易發現和利用漏洞。我們建議設備制造商考慮以下幾點:

輸入清除

當從外部接口獲取輸入時,輸入應該從可能導致shell命令注入漏洞的shell特殊字符中清除。

采用外部進程執行任務(例如配置設備或其操作系統),而不是使用編程語言(庫函數)的現有 API(如果存在)。

執行外部進程,特別是運行 shell 命令可能會向程序引入命令注入漏洞。

使用安全的函數

strcpy函數是不安全的,應該替換為安全的strncpy函數,它可以限制復制到目標緩沖區的字符數量并避免潛在的緩沖區溢出漏洞。最佳做法不使用這些函數的任何不安全版本。

用戶模式ASLR

ASLR已經在設備上運行的Linux操作系統中實現并打開,唯一需要做的更改是通過向GCC添加“-pie -fPIE”標志使主二進制文件與其兼容。使用此功能,攻擊者無法猜測他想要跳轉到的功能的地址。

堆棧金絲雀

這是一個非常簡單且重要的安全功能,可以通過向GCC添加“-fstack-protector-all”標志來開啟。使用此功能,可執行文件會在識別出堆棧受到威脅時崩潰。這將短暫地拒絕服務,但至少它不會允許攻擊者運行他選擇的代碼。

需要注意的是,此功能會導致性能下降,因為每個函數都會檢查堆棧金絲雀。如果這種性能下降導致無法使用,則可以控制堆棧金絲雀的創建并將它們設置為僅放置在很可能容易受到堆棧緩沖區溢出影響的函數上。如果使用GCC編譯器,可以通過使用“-fstack-protector”標志和“--param ssp-buffer-size”來完成。

未進行固件加密

固件加密將提高門檻,使攻擊者更難分析固件中的錯誤,特別是使用最新固件和以前固件之間的二進制差異方法來查找和分析補丁,并通過這種方式 - 發現舊版本中仍然存在的漏洞。

此外,該設備包含帶有函數名稱等符號的未剝離二進制文件。這有助于我們理解代碼的工作原理。另一方面,值得注意的是,固件內容的隱匿性安全方法可能會導致存在問題,但由于固件已正確加密,所以未被發現和修復。通過向社區分發未加密的固件,安全研究人員可以通過負責任的披露流程審查安全性并通過他們的發現來增強安全性。

缺少固件數字簽名

這允許攻擊者重新打包惡意固件。供應商應考慮簽署他們的固件,以防止這種威脅。

附錄-虹科Vdoo安全性防護平臺

虹科Vdoo是端到端的產品安全分析平臺,在整個產品生命周期中自動化所以軟件安全任務,確保所有安全問題得到優先處理、溝通和緩解。垂直無關的平臺使各種行業的設備制造商和部署者能夠跨多個業務線擴展其產品安全功能。虹科Vdoo的自動保護連接產品的方法使客戶大大縮短了上市時間,減少了資源需求,增加了銷售,降低了總體風險。

虹科--工業物聯網

虹科是一家在工業物聯網IIoT行業經驗超過3年的高科技公司,虹科與世界領域頂級公司包括EXOR、Eurotech、Unitronics、Matrikon、KUNBUS等合作,提供先進的高端工業4.0工業觸摸屏、高端邊緣計算機、IoT開發框架、PLC與HMI一體機、OPC UA、工業級樹莓派、VTSCADA等解決方案。物聯網事業部所有成員都受過專業培訓,并獲得專業資格認證,平均3年+的技術經驗和水平一致贏得客戶極好口碑。我們積極參與行業協會的工作,為推廣先進技術的普及做出了重要貢獻。至今,虹科已經為行業內諸多用戶提供從硬件到軟件的不同方案,并參與和協助了眾多OEM的設備研發和移植項目,以及終端用戶的智能工廠和工業4.0升級改造項目。

責任編輯:haq

-

嵌入式

+關注

關注

5082文章

19109瀏覽量

304837 -

工業互聯網

+關注

關注

28文章

4320瀏覽量

94098 -

虹科電子

+關注

關注

0文章

601瀏覽量

14340

原文標題:虹科案例 | 虹科Vdoo與安全社區合作披露多個網絡交換機中的重大漏洞

文章出處:【微信號:Hongketeam,微信公眾號:廣州虹科電子科技有限公司】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

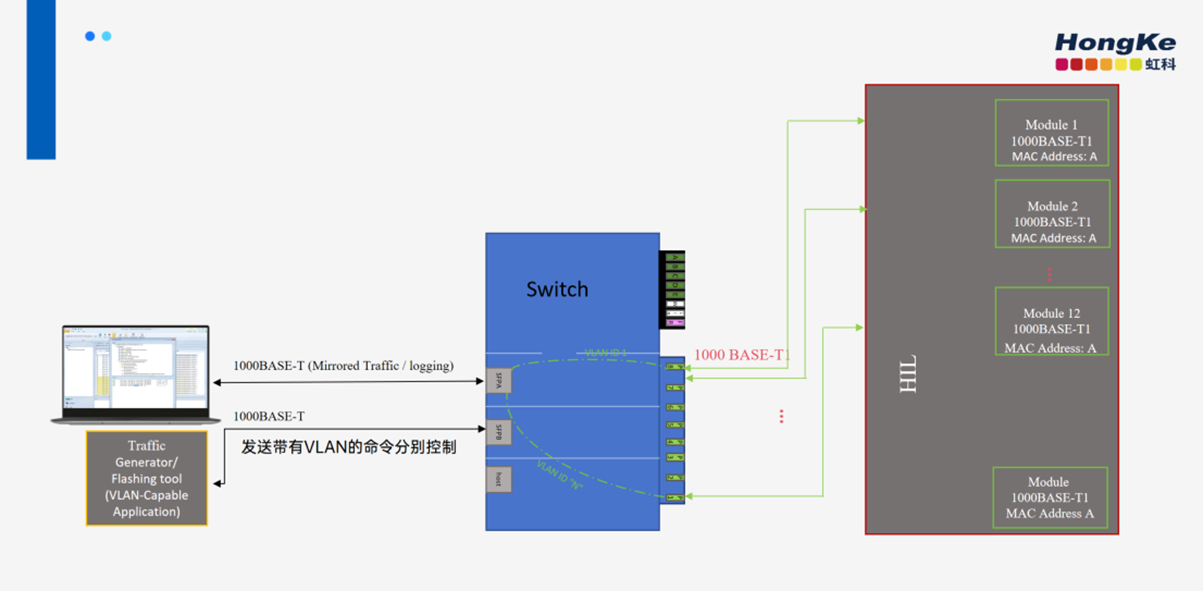

虹科應用 增強型以太網交換機:如何實現同IP控制的高效網絡管理?

網管型交換機和非網管型交換機的區別

Is交換機組成的環形網絡中,當位于主控節點的Ism網管交換機故障后,為什么環網中其他交換機不受影響?

廣域網交換機與局域網交換機的區別

網絡中的路由器與交換機的區別

虹科案例丨VLAN不再難懂:一臺轉換器+交換機輕松解鎖VLAN配置

虹科Vdoo披露多個網絡交換機中的漏洞

虹科Vdoo披露多個網絡交換機中的漏洞

評論