通常,您不會期望魚缸需要保護免受黑客攻擊。但是,如果那個魚缸是一個智能的魚缸,它的溫度和照明由物聯(lián)網(wǎng) (IoT) 系統(tǒng)控制呢?在這種情況下,被黑的魚缸為進入更大的網(wǎng)絡(luò)提供了一條途徑……以及大量敏感數(shù)據(jù)。這就是拉斯維加斯賭場所發(fā)生的事情,其智能魚缸沒有受到防火墻的保護,讓壞人可以訪問其豪賭客戶數(shù)據(jù)庫。

“真的,以這種方式開始的目的是物聯(lián)網(wǎng)無處不在。與此相關(guān)的連接是,許多產(chǎn)品都容易受到攻擊。我們需要考慮安全問題,”Maxim 嵌入式安全董事總經(jīng)理 Scott Jones 在他最近關(guān)于該主題的網(wǎng)絡(luò)研討會上說。在長達一小時的會議“為什么魚缸需要安全性?”中,Jones 強調(diào)了考慮安全性的設(shè)計的重要性,解釋了 SHA-3 哈希算法和物理不可克隆函數(shù) (PUF) 技術(shù)的工作原理,并介紹了一個集成了這兩種技術(shù)的安全身份驗證器。

被黑客入侵的魚缸是一個引人入勝的例子,嵌入式世界中有很多連接的東西都有類似的漏洞。瓊斯引用了醫(yī)療工具開發(fā)商的例子,他們的產(chǎn)品從醫(yī)療廢物中收獲并最終重新投入供應(yīng)鏈,以及在工業(yè)控制和自動化系統(tǒng)中發(fā)現(xiàn)的假傳感器。高價值產(chǎn)品是惡意軟件、偽造和未經(jīng)授權(quán)使用的目標——它們的感知價值通常在于底層數(shù)據(jù)。

如果你不確定是否需要保護你的設(shè)計,Jones 說,問問自己這些問題:

我是否有可以通過安全解決的現(xiàn)有問題?

我的系統(tǒng)會成為偽造或不當(dāng)使用的目標嗎?

為了安全和質(zhì)量,我的傳感器、工具和模塊必須是正品嗎?

雖然設(shè)計安全性有多種形式,但瓊斯主張將基于硬件的安全性(例如通過安全身份驗證器)作為最強大和最具成本效益的選擇。安全認證器可用于知識產(chǎn)權(quán) (IP) 保護、設(shè)備認證、功能設(shè)置、使用管理、數(shù)據(jù)/固件完整性和消息認證/完整性。這些設(shè)備通常設(shè)計用于提供對稱和非對稱算法、雙向身份驗證以及安全系統(tǒng)數(shù)據(jù)存儲、使用計數(shù)、內(nèi)存設(shè)置和通用 I/O (GPIO)。您可以將安全身份驗證器用于多種目的,包括:

使用前對配件進行身份驗證

安全地更新附件驗證器中的數(shù)據(jù)

提供附件操作參數(shù)的認證讀取

安全地計算附件的使用次數(shù)

附件的其他用途到期

為單獨的主機/附件加密通信建立加密密鑰

像數(shù)據(jù)指紋一樣,

為什么要關(guān)心 SHA-3?SHA-3 由歐洲知名密碼團隊開發(fā),基于 KECCAK 密碼功能,經(jīng)過美國國家標準與技術(shù)研究院 (NIST) 的公開競爭和審查,于 2015 年被采用為最新的安全哈希算法。“如果你考慮哈希算法,”瓊斯說,“它們真的就像一個函數(shù),可以為我們提供數(shù)據(jù)的數(shù)字指紋。您可以采用任意大小的數(shù)據(jù)算法,將其推入 SHA 算法,然后從該過程中獲得固定長度的輸出。”

他繼續(xù)說道,“SHA-3 的美妙之處在于,它在硬件實現(xiàn)方面甚至在軟件方面都非常高效。” 這使得該算法非常適合基于對稱密鑰的消息認證碼 (MAC)。對于 MAC,使用一小段信息來驗證消息并確認它來自指定的發(fā)送者,例如傳感器或工具。此過程可確保在允許執(zhí)行所需操作之前可以信任消息。

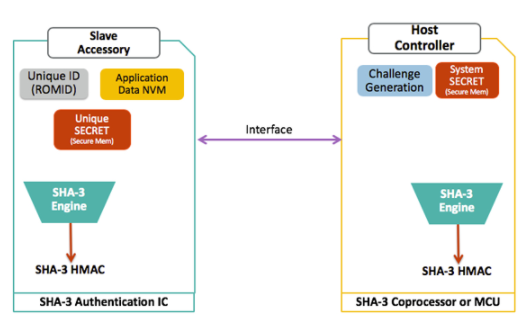

正如瓊斯所指出的,SHA-3 提供了一種安全的單向函數(shù)。您無法從散列重建數(shù)據(jù),或在不更改散列的情況下更改數(shù)據(jù)。您也不會找到具有相同散列的任何其他數(shù)據(jù),或具有相同散列的任何兩組數(shù)據(jù)。要了解 SHA-3 的工作原理,請考慮一個最終應(yīng)用,該應(yīng)用在系統(tǒng)級別由一個設(shè)計有 SHA-3 認證 IC 的從屬附件和一個帶有 SHA-3 協(xié)處理器或微控制器的主控制器組成,如圖 2 所示。 從屬附件將有一個唯一的秘密,而主控制器將有一個系統(tǒng)秘密。對于身份驗證功能,主機需要首先安全地計算存儲在從 IC 中的唯一秘密。為此,主機向從機請求 ROM ID 并輸入它,以及它自己安全存儲的系統(tǒng)機密和一些計算數(shù)據(jù),進入自己的 SHA-3 引擎。然后,引擎會計算一個基于 SHA-3 哈希的 MAC (HMAC),它等于存儲在身份驗證 IC 中的唯一秘密。在安全地導(dǎo)出從 IC 中的唯一秘密之后,主控制器可以與認證 IC 執(zhí)行各種雙向認證功能。一個例子是一個質(zhì)詢和響應(yīng)認證序列,以證明附件是真實的。在這種情況下,主機從從機請求并接收一個 ROM ID。主機還產(chǎn)生一個隨機質(zhì)詢并將其發(fā)送到從屬附件。然后,從屬附件將其唯一 ID、唯一秘密和挑戰(zhàn)輸入其 SHA-3 引擎以計算 SHA-3 HMAC,然后將其返回給主機。同時,主機已經(jīng)計算了它的 SHA-3 HMAC 與唯一的從機秘密,挑戰(zhàn),和從機的 ROM ID。如果 HMAC 相等,則驗證從屬附件是真實的。

圖 2. SHA-3 身份驗證模型中的基本元素。

您無法竊取不存在的密鑰 如今

,即使是安全解決方案也受到無情且復(fù)雜的攻擊。有非侵入性方法,例如側(cè)信道攻擊。還有侵入性攻擊,包括微探測、逆向工程以及使用聚焦離子束對硅進行修改。PUF 技術(shù)旨在防止這些類型的攻擊。Maxim 的 PUF 實現(xiàn)在其 ChipDNA ?中該技術(shù)利用硅內(nèi)部的隨機電氣特性來生產(chǎn)密鑰。“這樣做的美妙之處在于,任何相互作用,任何探測或暴露硅的嘗試,都會導(dǎo)致這些非常敏感的電氣特性發(fā)生變化,”瓊斯說,并解釋說這會使 PUF 變得無用。僅當(dāng)加密操作需要時,才會在安全邏輯中生成和使用密鑰,并在不再需要時將其擦除。

SHA-3 和 PUF 技術(shù)可以形成強大的組合——Maxim 最新的安全認證器 DS28E50中提供了這一技術(shù)。除了 PUF 保護和符合 FIPS202、基于 SHA3-256 的質(zhì)詢/響應(yīng)雙向身份驗證之外,DS28E50 還具有:

NIST SP 800-90B TRNG 帶有輸出 RND 的命令

2kb E2 數(shù)組用于用戶內(nèi)存和 SHA-3 密碼

具有經(jīng)過身份驗證的讀取的僅遞減計數(shù)器

唯一的工廠編程只讀序列號 (ROM ID)

審核編輯:郭婷

-

ROM

+關(guān)注

關(guān)注

4文章

563瀏覽量

85733 -

計數(shù)器

+關(guān)注

關(guān)注

32文章

2256瀏覽量

94479 -

IOT

+關(guān)注

關(guān)注

187文章

4203瀏覽量

196701

發(fā)布評論請先 登錄

相關(guān)推薦

伺服驅(qū)動器的安全防護措施

最有效的云服務(wù)器網(wǎng)絡(luò)安全防護措施

越界智能監(jiān)測攝像機:安全防護的新利器

電氣安全防護有哪些

淺談PUF技術(shù)如何保護知識產(chǎn)權(quán)

海外高防服務(wù)器對網(wǎng)絡(luò)安全保護的影響

衛(wèi)星授時安全隔離防護裝置施工方案

亞馬遜云科技發(fā)布多項全新安全服務(wù)功能

華企盾DSC防泄密系統(tǒng):多重安全防護,保障企業(yè)數(shù)據(jù)無憂

EMC與EMI濾波器:電子設(shè)備的“電磁防護罩”

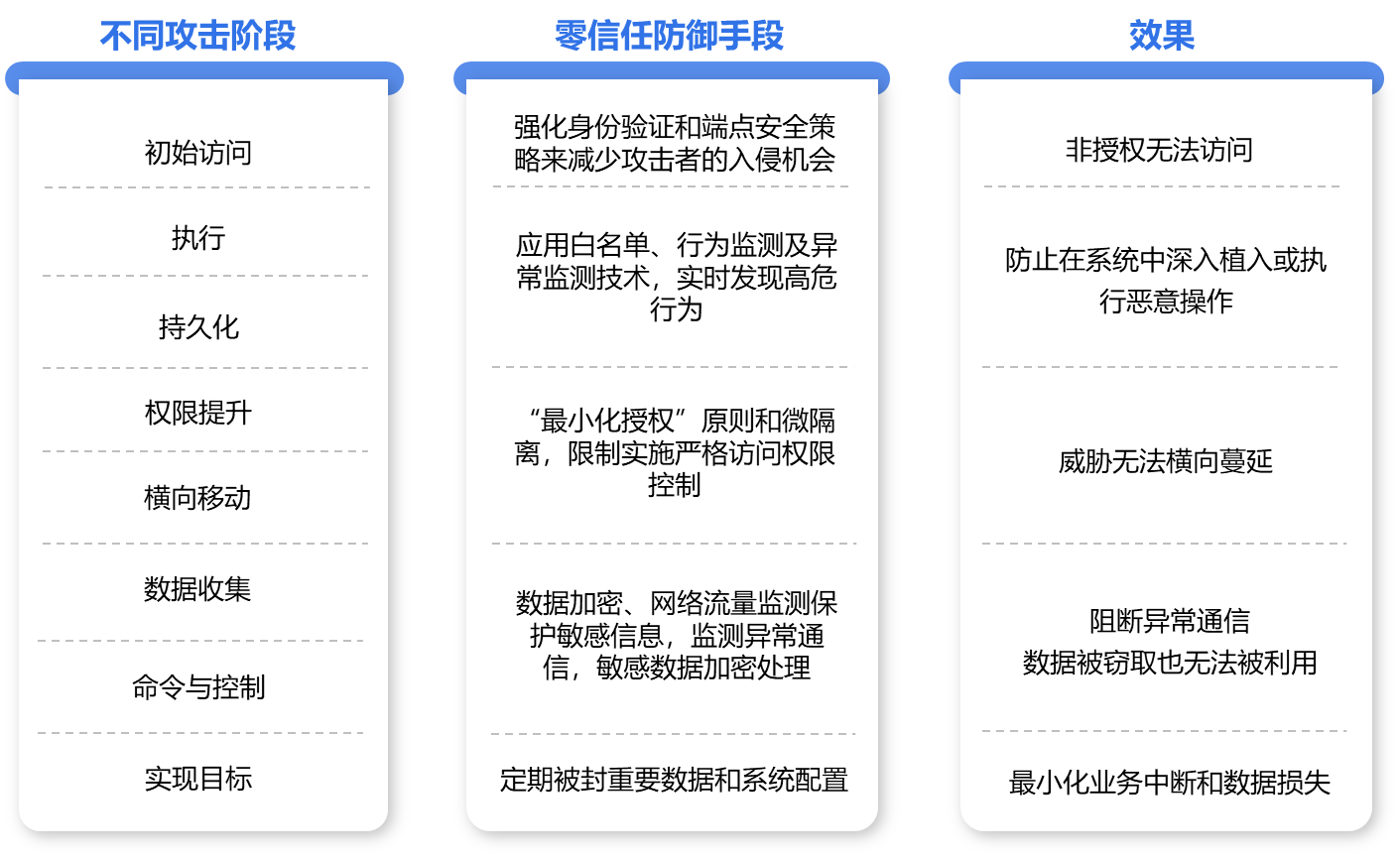

以守為攻,零信任安全防護能力的新范式

尋跡智行機器人安全防護技術(shù)提高工廠整體搬運效率!

SHA-3 Plus PUF形成強大的安全防護罩

SHA-3 Plus PUF形成強大的安全防護罩

評論