密碼學與用于實現它的算法一樣強大。在現代密碼學中,我們擁有基本的 XOR 函數,以及當今許多應用程序中使用的更復雜的算法。在這篇博文中,我將概述一些關鍵算法,包括安全哈希算法和 AES 算法。

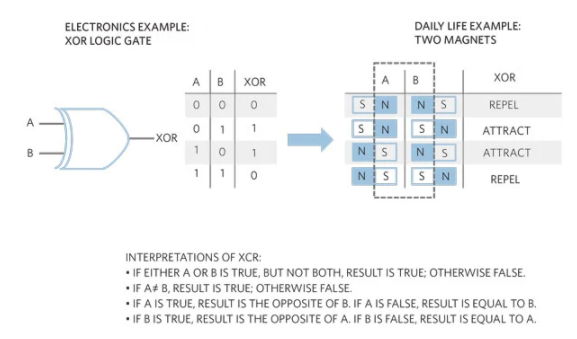

讓我們通過定義 XOR(異或)開始我們的討論,這是一種在許多(如果不是全部)密碼算法中用于各種能力的重要邏輯運算。圖 1顯示了此功能的工作原理。在深入研究算法之前,您需要了解此功能。

圖 1. 該圖顯示了 XOR 函數的工作原理。

由于 XOR 的特性,一個輸入可以用作數據進入另一個輸入的鍵。例如,如果 A 是加密密鑰的單個位,如果 A 為 1,則與來自 B 的數據位的 XOR 會翻轉該位。這可以通過再次將加密結果與密鑰進行按位異或來反轉。

現在,讓我們更詳細地了解安全哈希算法或 SHA。安全散列函數獲取可變大小的數據并將其壓縮為固定大小的位串輸出——這個概念稱為散列。SHA 函數是一系列哈希算法,通過 NIST(美國國家標準與技術研究院)的監督隨著時間的推移而開發。SHA-3 函數是最新的。

在接下來的部分中,我們將探討 SHA 函數的工作原理,重點是 SHA-2 和 SHA-3。(SHA-1 正在逐步淘汰,不推薦用于任何新設計。)

SHA-2 函數根據輸出位長有四種主要類型:

SHA-224 – 哈希是 224 位長。

SHA-256 – 哈希是 256 位長。

SHA-384 – 散列長度為 384 位。

SHA-512 – 哈希是 512 位長。

SHA-3 函數沒有預定義的輸出長度。輸入和輸出長度也沒有最大值。但是為了與 SHA-2 進行比較,讓我們根據輸出位長度定義四種主要類型。這些是:

SHA3-224 – 哈希是 224 位長。

SHA3-256 – 哈希是 256 位長。

SHA3-384 – 散列長度為 384 位。

SHA3-512 – 哈希是 512 位長。

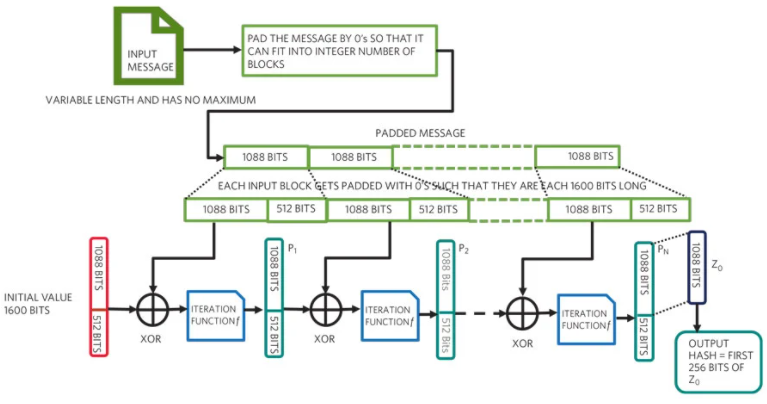

讓我們以 SHA3-256 為例。SHA-3 使用 Keccak 海綿函數。就像海綿一樣,第一步會吸收或吸收輸入的信息。在下一階段,輸出哈希被擠出。圖 2是 SHA3-256 函數的框圖。

圖 2. 該圖顯示了用于安全散列生成的 SHA3-256 函數的框圖。

圖 2 中的迭代函數接收 1600 位數據,然后使用特定算法對其進行 24 輪置換,然后將其作為 1600 位塊傳遞到下一個階段。這一直持續到吸收階段完成。

吸收階段完成后,最后一個 1600 位塊被傳遞到擠壓階段。在這種情況下,由于 SHA3-256 輸出哈希長度小于 1088 位,因此壓縮階段不需要任何迭代函數。我們從最后階段獲取前 256 位,這就是輸出哈希。

例如,如果所需的散列長度為 2500 位,我們將需要三個以上迭代函數實例來獲得所需長度的散列。

還有一些基于加密標準的算法,例如高級加密標準算法。AES 算法根據輸入密鑰的值以可逆的方式對輸入數據進行加擾和替換,從而產生所謂的密文。由于 AES 算法是一種固定寬度的加密算法,因此首先填充輸入消息以確保它完全適合“n”個 128 位塊。

每個 128 位塊與加密密鑰一起輸入加密算法。根據加密密鑰中的位數,AES 算法會執行一定輪數的模糊輸入塊位。這種模糊化是通過混洗數據位、獲取部分數據并用查找表(如解碼輪)中的值替換它們以及執行 XOR 操作以根據一組中的位值將位從 0 翻轉到 1 來實現的從輸入加密密鑰生成的“輪密鑰”。輪密鑰用于其中一個模糊輪,它是通過復制位并在其他位之間插入副本來“擴展”加密密鑰的一部分來創建的。

AES 解密函數使用相同的加密密鑰簡單地執行加密函數中的操作的相反操作,以便對原始輸入塊數據進行解密。

這些只是為提供設計安全性而出現的一些加密算法。通過閱讀改編本博文的教程“密碼學:深入了解算法”,了解有關其他人的更多信息(包括 RSA 公鑰密碼系統、橢圓曲線數字簽名算法和橢圓曲線 Diffie-Hellman 密鑰交換協議)。

審核編輯:郭婷

-

AES

+關注

關注

0文章

106瀏覽量

33506 -

RSA

+關注

關注

0文章

59瀏覽量

19248

發布評論請先 登錄

嵌入式小波編碼算法的原理是什么?

使用安全IC保護IoT嵌入式設計

嵌入式平臺安全啟動的相關資料下載

嵌入式開發的crc算法知識精選

嵌入式系統中數字濾波的算法及軟件流程

嵌入式GIS中最優路徑規劃算法研究與實現

基于KCF的目標跟蹤算法研究及嵌入式系統實現

不知道嵌入式Linux系統下的root密碼,修改新密碼并進入系統

linux嵌入式系統算法,嵌入式Linux操作系統調度算法研究

評論