盡管設計了廣泛的軟件方法來防止這些攻擊,但對計算機和網絡的攻擊仍在繼續激增。通過基于硬件的安全性為用戶和計算機系統建立強大的數字身份是超越純軟件策略的重要一步。為了向用戶提供提高安全性的工具,計算機行業已經付出了相當大的努力來實施稱為可信平臺模塊 (TPM) 的基于標準的硬件安全模塊。TPM 可以使網絡管理員采用更高級別的安全性,尤其是當它在計算機中的存在變得無處不在時。

信任的根源

認識到產品和服務需要更高的信任度,幾家公司成立了 TCG 來制定行業標準,以保護數據密碼、密鑰等信息資產免受外部軟件攻擊和物理盜竊。TCG 由 140 多家成員公司組成,涉及硬件、組件、軟件、服務、網絡和移動電話。建立信任的基礎是 TPM 規范,該規范于 2000 年獲得批準,隨后 TPM 發貨安裝在計算機中。

TPM 可用性不一定會導致其實施以提高安全性。Aberdeen Group 2008 年 2 月的一份報告發現,盡管當今可用的可信計算就緒設備和基礎設施的比例很高,但企業對可信計算和 TPM 的認識仍然相對較低。受訪者估計,超過一半的現有臺式機和筆記本電腦已經支持可信計算,超過四分之三的現有網絡端點和策略執行點可以支持可信計算。

該報告建議“為了實現一流的性能,公司應提高對利用 TPM 的可信計算模型和安全解決方案的認識,并確定利用其內部已經存在的可信計算就緒設備和基礎設施的應用程序。企業。”

考慮到這一建議,以下討論變得更加相關。TCG 定義的可信計算的基礎是可以嵌入可信計算平臺的一個或多個安全設備的集合。信任的基礎或根是 TPM,通常是提供安全服務并安裝在主板上的微控制器單元 (MCU)。但是,TPM 也可以在另一個 IC 中嵌入功能。TPM 為密鑰和證書提供受保護的存儲、明確的身份、不受外部干擾的操作的屏蔽位置以及報告其狀態的方法。難以進行虛擬或物理攻擊,良好的 TPM 實施使用防篡改硬件來防止物理攻擊。

與其他專有硬件安全系統相比,TPM 是一種基于內部固件的靈活、基于標準的交鑰匙解決方案,無需編程。該模塊具有來自可量化測量的第三方認證的強大安全性(例如,Common Criteria EAL、3+、4+、5+)。

基本的 TPM 功能包括使用硬件隨機數生成器生成非對稱密鑰對、公鑰簽名和解密以安全地存儲數據和數字機密。哈希存儲、背書密鑰和初始化以及管理功能提供了進一步的安全性和用戶功能。TPM 的最新版本,稱為 TCG 1.2 或 TPM 1.2 版,為 TPM 的功能添加了傳輸會話、實時時鐘、位置、保存和恢復上下文、直接匿名證明、易失性存儲和委派。

TPM 不控制事件;它只是觀察和跟蹤系統活動,并在非系統總線上與系統 CPU 通信。TPM 的密鑰和證書功能對于強大的識別至關重要。

向其他行業學習

對強身份的需求已在其他應用程序中成功解決。例如,有線調制解調器行業通過強制要求符合 DOCSIS 1.2 規范的有線調制解調器必須由其制造商分配唯一的 RSA 密鑰對和 X.509 證書來解決非法有線調制解調器的問題。然后,有線調制解調器證書在與有線調制解調器終端系統或上游前端設備的身份驗證握手中用作設備身份。

作為管理有線電視運營商的組織,總部位于科羅拉多州路易斯維爾的 CableLabs 建立了植根于 CableLabs 本身的證書層次結構。每個電纜調制解調器制造商都從 CableLabs 獲得制造商證書頒發機構,用于頒發(簽署)唯一的調制解調器證書。調制解調器密鑰對和證書被“刻錄”到調制解調器的硬件中。

以設備證書的形式使用強大的設備身份,使該行業能夠向零售市場銷售電纜調制解調器,從而允許個人消費者購買和擁有電纜調制解調器。這消除了有線運營商作為有線調制解調器產品分銷渠道的需要。作為這種方法成功的證明,IEEE 802.16 社區正在考慮為 WiMAX 無線寬帶采用電纜調制解調器身份驗證協議。

TPM 功能

從網絡身份的角度來看,將 TPM 硬件集成到網絡設備中的好處最好通過了解 TPM 在密鑰和證書中的作用來體現。五個特定領域提供了對 TPM 功能的更詳細說明:加密功能、平臺配置寄存器、TPM 駐留密鑰、TPM 密鑰生命周期服務以及初始化和管理功能。

TPM 具有多個對稱和非對稱密鑰加密功能,包括片上密鑰對生成(使用硬件隨機數生成器)、公鑰加密、數字簽名和散列函數。TPM 1.2 版利用當前的標準算法,包括 RSA、數據加密標準 (DES)、三重 DES (3DES) 和安全散列算法 (SHA)。此外,目前正在努力將 Suite B 密碼套件包含在下一個 TPM 規范修訂中。

平臺配置寄存器 (PCR) 通常用于存儲散列和擴展值,其中新散列值與現有散列值組合(在 PCR 中),然后組合通過 TPM 的散列函數。hash-and-extend 操作的結果放在同一個 PCR 中。TPM 包括至少八個可用于存儲哈希值和其他數據的寄存器。

TPM 允許將某些加密密鑰定義為駐留 TPM。例如,如果特定密鑰對的私鑰操作始終在 TPM 內執行,則 RSA 密鑰對被認為是 TPM 駐留的。

由于具有 TPM 的計算機平臺可能會遇到硬件故障和其他災難,因此相關密鑰和證書的副本的安全和保密備份至關重要。作為 TPM 關鍵生命周期服務的一部分,TCG 制定了備份和恢復規范,可以在平臺出現故障或員工不可用的情況下確保業務連續性服務。TCG 為定義為可遷移的密鑰指定了密鑰遷移協議。遷移規范允許某些類型的密鑰和證書在適當的所有者授權下從一個平臺轉移到另一個平臺,同時限制對原始 TPM 和目標 TPM 的訪問(無需人工訪問或遷移權限)。這些備份、恢復和遷移服務可以在有或沒有受信任的第三方托管服務的情況下運行。

初始化和管理功能允許所有者打開和關閉功能、重置芯片,并通過強大的控制獲得所有權以保護隱私。系統所有者是受信任的并且必須選擇加入,而如果用戶與所有者不同,則可以根據需要選擇退出。

可用的 TPM

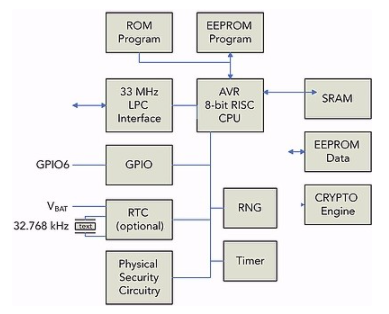

開發基于 MCU 的 TPM 的公司包括 Winbond Electronics、STMicroelectronics、Infineon Technologies 和 Atmel。如圖 1 所示,微控制器通常采用行業標準的 28 引腳薄型收縮小外形封裝 (TSSOP) 封裝。Atmel 開發了第一個符合 TCG 規范的 TPM,在其 TPM 中使用了 AVR 8 位 RISC CPU。圖 2(第 16 頁)顯示了集成在 TPM IC 中的常用組件的框圖。

另一個使用 8 位內核的 TPM 是 STMicroelectronics 的 ST19WP18,它基于最初為智能卡和其他安全應用開發的系列的 MCU。相比之下,英飛凌的 TPM v1.2 基于公司的 16 位安全控制器系列。

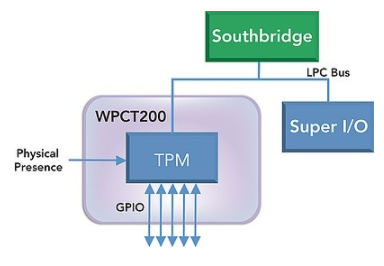

TPM 使用 Intel 和基于 AMD 的 PC 中的 Intel 定義的低引腳數 (LPC) 總線。如圖 3 所示,LPC 總線將 TPM 連接到南橋(I/O 控制器集線器);Super I/O 芯片控制串行和并行端口以及鍵盤和鼠標。

雖然滿足 TCG 標準需要 TPM 中的某些功能,但經常包含其他功能以區分一家公司的 TPM 與另一家公司。例如,圖 2 中的通用 I/O 引腳的數量可能是五個或六個。Atmel 提供帶有 100 kHz SMBus 兩線協議的 AT97SC3203S,用于嵌入式系統,包括游戲。與 LPC 接口單元類似,SMBus 接口 TPM 采用 28 引腳 TSSOP 或 40 引腳四方扁平無引腳 (QFN) 封裝。除了標準 TCG 推薦的封裝(28 引腳 TSSOP)外,STMicroelectronics 還提供采用 4.4 mm TSSOP28 和超小型 QFN 封裝的 ST19WP18。

圖 2

圖 3

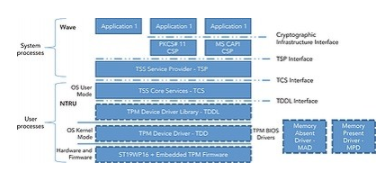

對 TPM 運營的其他支持包括 NTRU Cryptosystems、Core TCG 軟件堆棧和 Wave Systems、具有 EMBASSY 安全中心或 EMBASSY 信任套件的加密服務提供商。圖 4 顯示了 STMicroelectronics 架構中的這些元素。其他供應商,?? TPM 實施也包括這些組件。

圖 4

除了離散的 TPM 之外,目前還可以從各種半導體供應商處獲得與其他功能集成的版本。最近,與 TPM 相關的應用程序開發越來越受到獨立軟件供應商的關注。可信計算領域的一些領先供應商已經開始銷售使用 TPM 的企業安全系統。

使用 TPM 密鑰

根據 TPM 密鑰的類型,允許不同的訪問。在圖 5 中自下而上工作時,每個 TPM 都有一個唯一的“內部”RSA 密鑰對,稱為背書密鑰 (EK) 對。大多數 TPM 包括一個預編程的 EK 對,而一些實現可以在板上自行生成 EK 對。TPM 具有使用 EK 對進行有限操作集的專有能力;TPM 之外的實體或進程不能直接使用它。

圖 5

與EK對相對應的是EK證書。理想情況下,TPM 制造商在 TPM 中創建 EK 對,并向 TPM 頒發唯一的 EK 證書;但是,供應鏈中的另一個實體,例如 OEM 或 IT 購買者可以頒發 EK 證書。

為了在一定程度上向外界報告其內部狀態或其寄存器的狀態或內容,TPM 使用單獨的 RSA 密鑰對進行 RSA 簽名。此密鑰對稱為證明身份密鑰 (AIK) 對,也是在授權所有者發出正確命令時在 TPM 內部生成的。作為證明密鑰對,AIK 私鑰只能用于兩個目的:簽署(或證明)TPM 內部狀態報告和簽署(或證明)其他通用密鑰。

對于強大的數字身份,外部世界可以使用 AIK 對來識別一個 TPM 與另一個。為了保護用戶在具有 TPM 的平臺上的隱私,給定的 TPM 可以隨時生成和操作多個 AIK 對。這允許用戶指示 TPM 為不同的交易使用不同的 AIK 對,從而使竊聽者難以跟蹤和關聯交易。

與 AIK 對對應的是 AIK 證書。AIK 證書僅由可信任的實體頒發,以查看 EK 證書而不透露其詳細信息。這樣的實體在可信計算術語中被稱為隱私證書頒發機構,因為它頒發 AIK 證書并維護 EK 證書信息的隱私。

TPM 允許生成和使用通用 RSA 密鑰對,例如用于加密和簽名的密鑰對。當私鑰由 AIK 私鑰(TPM 駐留密鑰)進行數字簽名時,通用密鑰對被視為認證密鑰 (CK)。根據 TPM 資源,可以使用任意數量的 CK 對。

使用適當的協議,外部實體可以驗證給定的 CK 對是 TPM 駐留的。證明 TPM 駐留密鑰的能力代表了 TPM 吸引人的特性之一,因為與受軟件保護的密鑰相比,受 TPM 保護的密鑰更難竊取或修改。可證明性功能允許具有 TPM 的平臺上的軟件應用程序與外部實體進行交易并(向該外部實體)證明它正在使用的密鑰位于 TPM 中并由 TPM 操作,從而增加了該外部實體, ??s 的信任。

為了證明 CK 對是 TPM 駐留的,TCG 為 X.509 v3 證書標準指定了一個特殊的證明擴展。X.509 v3 證書帶有 TCG 指定的 CK 公鑰認證擴展,稱為 CK 證書。為了支持廣泛部署和與現有證書頒發機構產品和服務的兼容性,證書頒發機構(符合 RFC3280 標準)無需查看 EK 證書即可頒發 CK 證書。

保護入口點

全球范圍內的漏洞測試以及黑客和小偷的攻擊不斷暴露出軟件、硬件和整體保護策略的弱點。在最近的一份報告中,普林斯頓大學的研究人員認為,當他們凍結計算機的 DRAM 時,他們發現了 TPM 的一個弱點。相反,測試過程本身使系統容易受到攻擊。

一旦解密的密鑰從 TPM 傳遞到主系統內存 (DRAM),密鑰可能仍然完好無損。從 DRAM 內存中移除電源而不是將系統掛起在睡眠模式中,提供了一種易于實施的策略來避免未經授權的訪問。這只需要使用休眠模式或關閉計算機。但是,此示例中的測試表明,不當使用會降低安全工具的有效性。

如果使用得當,TPM 可以通過其密鑰和證書功能添加幾個更高級別的安全功能。許多公司認識到 TPM 具有提供更高安全性的潛力,因此在其產品中加入了該模塊。如果實現,這相當于所有筆記本電腦和臺式機的 90% 以上的附加率。利用 TPM 在提供網絡入口點的位置(例如手機和 PDA)建立強大的設備身份,將增加進一步的保護并關閉黑客和竊賊的后門。

審核編輯:郭婷

-

控制器

+關注

關注

112文章

16396瀏覽量

178512 -

DRAM

+關注

關注

40文章

2319瀏覽量

183605 -

寄存器

+關注

關注

31文章

5357瀏覽量

120632

發布評論請先 登錄

相關推薦

芯盾時代中標寶雞市金臺醫院零信任安全認證網關

芯盾時代為匯豐石化集團構建用戶身份與訪問管理平臺

芯盾時代參與《零信任體系身份認證與訪問控制技術規范》標準編寫會議

HMI界面設計如何提升智能駕駛的人機交互信任?

芯科科技領先提供CBAP解決方案支持基于證書的身份驗證和配對

全民認證斬獲2024數字身份創新應用大賽一等獎

芯盾時代:構建新型身份管理體系,筑牢數字安全屏障

身份統一管理創新與優化|華為云 OneAccess 應用身份管理服務的 2023 年

《合宙的第一個10年》故事連載09:建立客戶信任還有公式?

通過強大的數字身份建立信任

通過強大的數字身份建立信任

評論