SolarWinds黑客利用了云網(wǎng)絡(luò)安全漏洞,劫持了遠(yuǎn)程軟件更新過(guò)程。

去年 12 月,當(dāng) FireEye 報(bào)告了大規(guī)模的SolarWinds 數(shù)據(jù)泄露事件時(shí),如果沒(méi)有云連接已經(jīng)到位,這些泄露事件就不會(huì)發(fā)生,這一點(diǎn)并不明顯。

SolarWinds 黑客利用云網(wǎng)絡(luò)安全漏洞,劫持遠(yuǎn)程軟件更新過(guò)程。他們還暴露了云技術(shù)和部署中的根本缺陷。

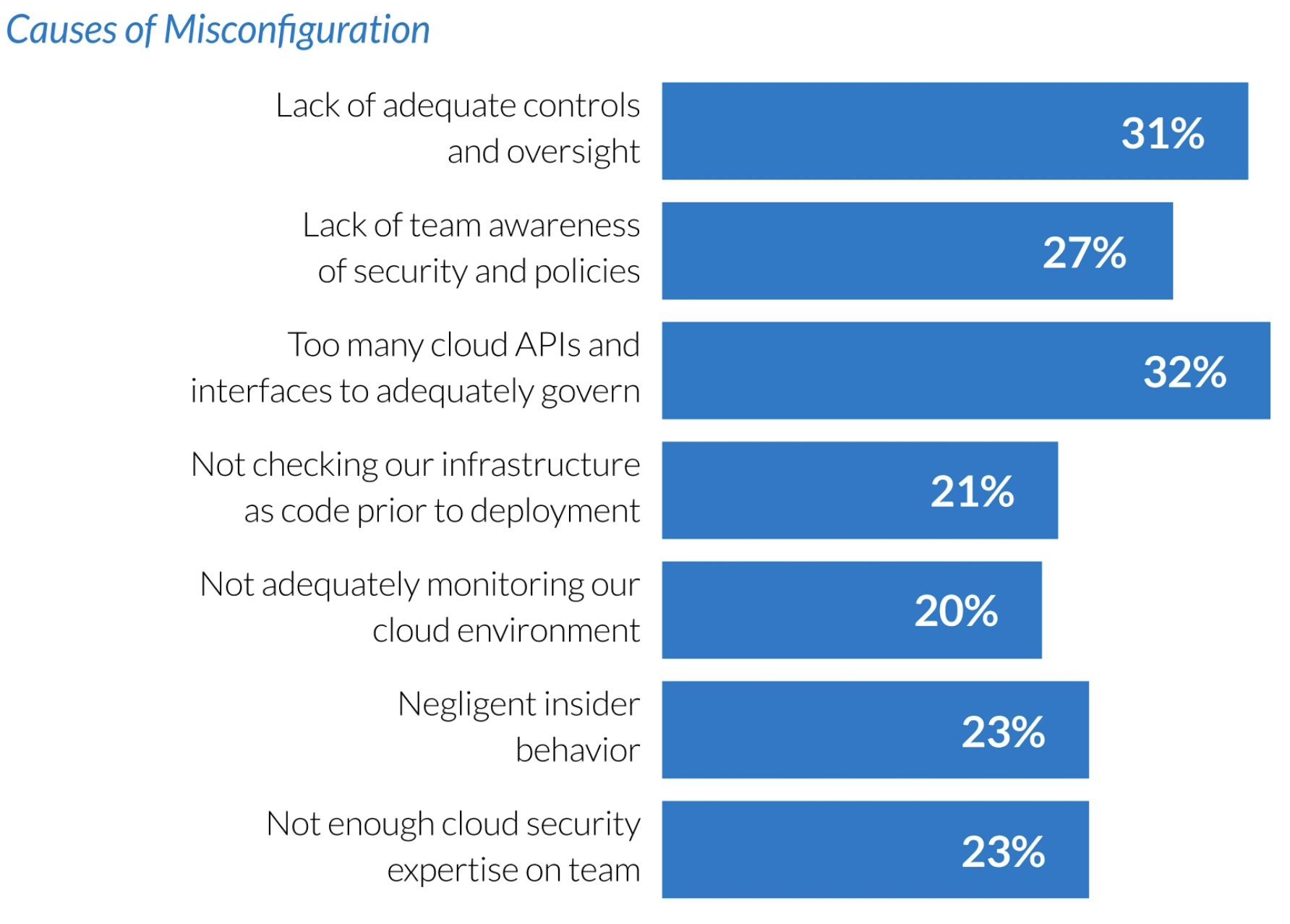

根據(jù) Fugue 和 Sonatype 于 5 月發(fā)布的“ 2021 年云安全狀況”調(diào)查,大約三分之一的公司在過(guò)去一年中經(jīng)歷了嚴(yán)重的云安全或數(shù)據(jù)泄露或數(shù)據(jù)泄露。研究發(fā)現(xiàn),云配置錯(cuò)誤仍然是導(dǎo)致云泄露的主要原因。在接受調(diào)查的 300 名云專業(yè)人士中,83% 的人表示他們的組織面臨由錯(cuò)誤配置導(dǎo)致的重大數(shù)據(jù)泄露風(fēng)險(xiǎn)。

大部分風(fēng)險(xiǎn)源于“龐大而復(fù)雜”的企業(yè)云基礎(chǔ)設(shè)施環(huán)境及其動(dòng)態(tài)特性,包括需要治理的多個(gè) API 和接口。配置錯(cuò)誤的其他主要原因是缺乏足夠的控制和監(jiān)督,以及對(duì)安全和政策的忽視。

點(diǎn)擊查看完整大小的圖片

資料來(lái)源:賦格和 Sonatype。

在云共享責(zé)任模型下,錯(cuò)誤配置通常歸咎于云客戶,而不是供應(yīng)商。Aqua Security 的一項(xiàng)研究檢查了數(shù)百名客戶一年的云配置數(shù)據(jù),發(fā)現(xiàn) 90% 的客戶由于云配置錯(cuò)誤而容易受到安全漏洞的影響。不到 1% 的企業(yè)修復(fù)了所有錯(cuò)誤配置問(wèn)題,而大型企業(yè)平均需要 88 天來(lái)修復(fù)已知問(wèn)題,從而延長(zhǎng)了攻擊者可以利用它們的時(shí)間。

沖向云端

Verizon 最新的數(shù)據(jù)泄露年度報(bào)告發(fā)現(xiàn),現(xiàn)在大多數(shù)網(wǎng)絡(luò)安全事件都涉及云基礎(chǔ)設(shè)施,更多的網(wǎng)絡(luò)安全事件涉及外部而不是內(nèi)部云資產(chǎn)。根據(jù)Thales的研究,一種可能的解釋是,一半的企業(yè)將 40% 以上的數(shù)據(jù)存儲(chǔ)在外部云環(huán)境中,但很少有人對(duì)敏感數(shù)據(jù)進(jìn)行加密。

Vectra AI 8 月對(duì)亞馬遜網(wǎng)絡(luò)服務(wù) (AWS) 用戶進(jìn)行的一項(xiàng)調(diào)查發(fā)現(xiàn),去年 100% 的人在其公共云環(huán)境中至少遭受過(guò)一次安全事件。大多數(shù)企業(yè)現(xiàn)在都在多云環(huán)境中運(yùn)營(yíng),但這些不同的供應(yīng)商帶來(lái)了更大的安全挑戰(zhàn),98% 的受訪者在7 月份的 Tripwire 報(bào)告中表示。

大多數(shù)人表示,責(zé)任共擔(dān)模式通常不清楚誰(shuí)做什么。大多數(shù)人還希望云提供商增加他們的安全工作。

一些云安全問(wèn)題源于特定云平臺(tái)或其他軟件中的漏洞。

維基百科的一篇文章——?jiǎng)e笑!— 在 SolarWinds 黑客攻擊中,微軟希望你忘記其軟件中的漏洞:Zerologon,“Microsoft 身份驗(yàn)證協(xié)議 NetLogon 中的一個(gè)漏洞,允許攻擊者訪問(wèn)他們破壞的每個(gè) Microsoft 網(wǎng)絡(luò)中的所有有效用戶名和密碼。這使他們能夠訪問(wèn)承擔(dān)網(wǎng)絡(luò)合法用戶權(quán)限所需的其他憑據(jù),這反過(guò)來(lái)又使他們能夠破壞 Microsoft Office 365 電子郵件帳戶。

“此外,微軟 Outlook Web App 中的一個(gè)缺陷可能使攻擊者能夠繞過(guò)多重身份驗(yàn)證。”

文章還指出,攻擊者使用偽造的身份令牌來(lái)欺騙微軟的身份驗(yàn)證系統(tǒng)。

8 月,F(xiàn)ireEye 的 Mandiant 安全研究人員在 Kalay 云平臺(tái)的核心組件中發(fā)現(xiàn)了一個(gè)嚴(yán)重漏洞。Kalay 為數(shù)百萬(wàn)個(gè)物聯(lián)網(wǎng)設(shè)備提供服務(wù),該漏洞使所有設(shè)備都面臨潛在的遠(yuǎn)程攻擊。

“由于許多受影響的設(shè)備都是視頻監(jiān)控產(chǎn)品——包括 IP 攝像機(jī)、嬰兒監(jiān)視器和數(shù)字錄像機(jī)——利用該漏洞可能允許攻擊者攔截實(shí)時(shí)音頻和視頻數(shù)據(jù),”FireEye 在博客文章中說(shuō)。

正如我們報(bào)道的那樣,Wiz 的研究人員最近在 Microsoft Azure 云平臺(tái)的中央數(shù)據(jù)庫(kù) ChaosDB 中發(fā)現(xiàn)了一個(gè)漏洞。這個(gè)易于利用的漏洞讓攻擊者可以“完全、不受限制地訪問(wèn)”數(shù)千個(gè)使用 Cosmos DB 的組織的帳戶和數(shù)據(jù)庫(kù)。黑客還可以刪除、下載或操作數(shù)據(jù),以及提供對(duì) Cosmos DB 底層架構(gòu)的讀/寫訪問(wèn)權(quán)限。

Wiz 稱其為“你能想象到的最嚴(yán)重的云漏洞”。

我的天啊!

Accurics 的開(kāi)發(fā)者倡導(dǎo)者 Jon Jarboe 告訴EE Times,Cosmos DB “提醒我們,保護(hù)自己還有很多工作要做” 。“并不總是很清楚云提供商對(duì)我們的數(shù)據(jù)做了什么以及他們是如何做的,以及云用戶在做什么,這使得保護(hù)起來(lái)很困難。”

喬恩·賈博

Jarboe 補(bǔ)充道:“我們知道云提供商正在保護(hù)靜態(tài)數(shù)據(jù),但傳輸中和使用中的數(shù)據(jù)呢?Cosmos DB 缺陷將我們的主鍵暴露給不應(yīng)該擁有該訪問(wèn)權(quán)限的其他人。甚至沒(méi)有讓用戶意識(shí)到這是可能的好方法。有更多的云提供商和組織可以做更多的事情來(lái)闡明更大的安全圖景。”

就在我完成 ChaosDB 文章時(shí),Palo Alto Networks 披露了另一個(gè)同樣危險(xiǎn)的 Azure 漏洞。“Azurescape”讓攻擊者可以控制任何用戶的整個(gè) Kubernetes 容器服務(wù)基礎(chǔ)設(shè)施。幾天后,Wiz 的 CosmosDB 研究人員在 Azure 中發(fā)現(xiàn)了更多關(guān)鍵、易于利用的遠(yuǎn)程代碼執(zhí)行漏洞,這次是在 OMI 軟件代理中。“OMIGOD”影響“無(wú)數(shù)”Azure 客戶。

盡管云提供商“正在努力做正確的事情,但他們必須保護(hù)自己的品牌,”Jarboe 說(shuō)。“因此,在解釋他們?cè)谧鍪裁磁c不公開(kāi)他們的商業(yè)機(jī)密之間總是存在緊張關(guān)系。組織盡其所能保護(hù)事物,最終不得不監(jiān)控暗網(wǎng)以尋找數(shù)據(jù)泄露的跡象。

“也許這是我們?cè)诙唐趦?nèi)解決這個(gè)問(wèn)題的唯一方法,”他總結(jié)道。

審核編輯 黃昊宇

-

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

10文章

3156瀏覽量

59711 -

云技術(shù)

+關(guān)注

關(guān)注

1文章

189瀏覽量

18828 -

安全漏洞

+關(guān)注

關(guān)注

0文章

151瀏覽量

16709

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

A/B型缺陷和D/V類缺陷介紹

一文詳解SiC的晶體缺陷

MATLAB Shorts Mini Hack大賽來(lái)襲

射頻技術(shù)rfid干擾缺陷有哪些

如何理解云計(jì)算?

基于AI深度學(xué)習(xí)的缺陷檢測(cè)系統(tǒng)

云計(jì)算安全技術(shù)與信息安全技術(shù)之間的關(guān)系

外觀缺陷檢測(cè)原理

請(qǐng)問(wèn)STM32硬件I2C存在什么缺陷?

洞察缺陷:精準(zhǔn)檢測(cè)的關(guān)鍵

基于深度學(xué)習(xí)的芯片缺陷檢測(cè)梳理分析

機(jī)器視覺(jué)缺陷檢測(cè)是工業(yè)自動(dòng)化領(lǐng)域的一項(xiàng)關(guān)鍵技術(shù)

無(wú)紡布缺陷在線檢測(cè)儀怎么用

如何利用關(guān)聯(lián)量子傳感技術(shù)實(shí)現(xiàn)點(diǎn)缺陷的三維納米成像

海思披露了公司聚焦行業(yè)專用和嵌入式AI技術(shù)的A2MCU

olarWinds hack 暴露了云技術(shù)的缺陷

olarWinds hack 暴露了云技術(shù)的缺陷

評(píng)論