在物聯網 (IoT) 和工業控制系統 (ICS) 產品中造成潛在安全漏洞的漏洞不斷增加。

根據Claroty 最新的 ICS 風險和漏洞報告,今年上半年披露了 600 多個。大多數都是高或嚴重的嚴重性,可以很容易地遠程利用,并使受影響的組件完全無法使用。四分之一沒有修復,或者只能部分修復。

潛伏在軟件供應鏈中的未知漏洞可能導致潛在破壞的一個例子是最近在 RTOS 中命名的BadAlloc集群和來自多個供應商的支持庫。這些可用于拒絕服務攻擊或遠程代碼執行。

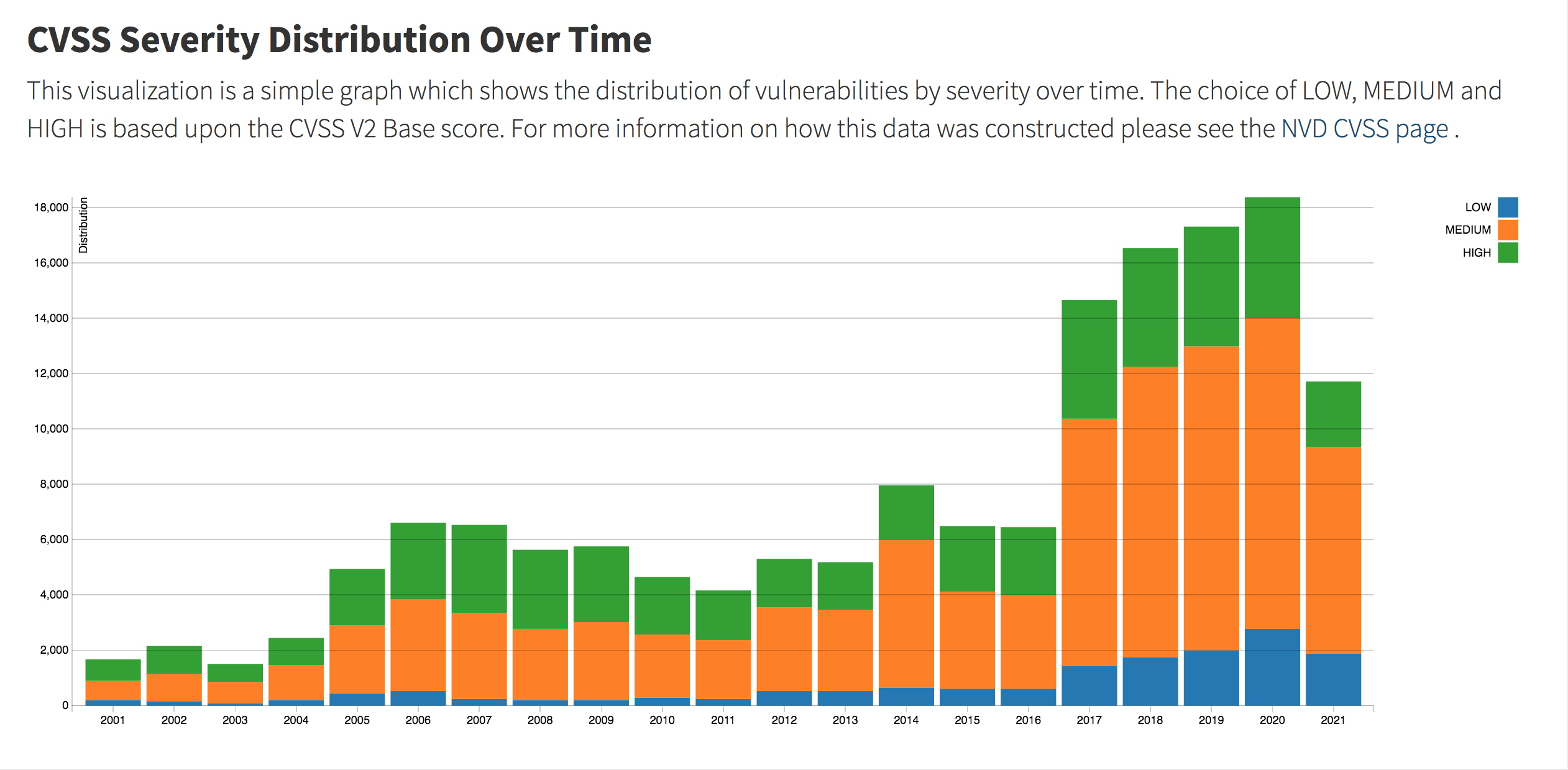

點擊查看完整大小的圖片

(來源:美國國家標準與技術研究院)

數以百萬計的物聯網和運營技術 (OT) 設備——以及汽車和醫療設備等消費系統——可能會受到影響。然而,直到微軟在 4 月份披露這些缺陷,OEM 和資產所有者用戶才知道這些缺陷的存在。

然而,大多數產品漏洞現在不是由受影響的供應商發現的,而是由第三方研究人員等外部來源發現的。這就是存在漏洞披露計劃 (VDP) 的原因。正如 Bugcrowd 的2021 年漏洞披露終極指南所解釋的那樣,已建立 VDP 以提供“一種用于識別和修復在典型軟件開發周期之外發現的漏洞的機制”。它們通常由聯邦實體、行業組織和一些大型產品供應商運營。

跨程序沒有一致性

為響應網絡安全和基礎設施安全局 (CISA) 于 2020 年 9 月發布的具有約束力的運營指令,聯邦機構正在發布其漏洞披露政策——令人困惑的是,也以首字母縮略詞“VDP”表示。7 月,CISA宣布了其 VDP 平臺。由 Bugcrowd 和 EnDyna 提供,它將為民用聯邦機構服務,作為一個集中管理的站點,安全研究人員和其他人可以在該站點上報告機構網站中的漏洞。

羅恩布拉什

但大多數 VDP 管理的是產品中的漏洞,而不是流程或配置。不幸的是,它們之間幾乎沒有一致性。Verve Industrial Protection 網絡安全洞察主管 Ron Brash 告訴EE Times :“這些計劃無處不在:即使是美國聯邦機構也在做自己的事情。 ” “它們都不是為了最大效率而設置的。” 即使是那些具有良好機制(例如 NIST 和 ISO/IEC 計劃)的機制,這些機制之間也存在差異:報告的內容和方式、執行情況以及特定組如何進行所需的更改。

布拉什還指責報告缺乏透明度。他說,美國政府尚未為其通常購買的 COTS 類產品制定代碼,因此聯邦機構沒有真正的所有權,必須充當交通警察。“應該做'警務'的人沒有真正了解手頭問題或其影響的知識;由于預算、審批、EoL 平臺不足或無法促使供應商提供修復而無法有效修復漏洞;并且沒有辦法施加后果或強制改進。”

對于給定的咨詢,以及在政府計劃和供應商門戶之間同步所做的事情,也缺乏所有權。“這都是最好的努力,”布拉什說。“大型供應商通常擁有所有權,但他們的多個業務部門可能都采取不同的做法。由于每個產品都可以組合多個產品,因此供應商的數量會成倍增加。”

CVE 報告系統有局限性

CISA 贊助了美國最核心的兩個 VDP:由美國國家標準與技術研究院 (NIST) 托管的國家漏洞數據庫 (NVD),以及由 MITRE 運營的稍舊的常見漏洞和暴露 (CVE) 計劃,該計劃公開了詳細信息已知的漏洞。CISA 還托管ICS-CERT 公告,其中包括漏洞利用和問題。

“即使我們忽略整個披露過程和研究方面,[CVE 報告] 系統也是神秘而復雜的,”布拉什說。“大多數資產所有者不具備充分理解 OT/ICS 安全建議或對其采取行動所需的知識。因此,他們會因信息量太大而癱瘓。” 這種復雜性在觀看 Brash 的YouTube 演示文稿時變得很清楚,101 用于破譯它們。

CVE 系統并不包括所有內容:越來越多的漏洞并未出現在那里。根據 Risk Based Security的數據,7 月份發布了 2,158 個漏洞,其中 670 個沒有 CVE ID。

“CVE 僅限于影響許多公司可能使用的各種軟件的漏洞,”道德黑客組織 Sakura Samurai 的創始人、獨立安全研究員 John Jackson 告訴EE Times。“[但] 漏洞可能特定于軟件中的邏輯或只有一家公司擁有的服務器。”

布拉什說,聯邦 VDP 主要針對聯邦機構。商業公司幾乎沒有:一些行業有自己的監管機構,例如北美電力可靠性公司 (NERC) 的電力公司。他指出,盡管聯邦機構的政策和程序可以反映在私營企業中,但這些政策和程序可能會隨著每次總統選舉而改變。

“一些開源社區項目很好地管理了漏洞披露,”布拉什說。“例如,Linux 內核的某些部分得到了很好的管理;其他的則不然,這甚至還沒有考慮到整個 Linux 生態系統。與其他免費和開源軟件項目,甚至是各種專有產品相比,它們也具有高度可變的安全實踐。”

報告、披露問題

程序之間缺乏一致性,尤其是在報告方面,可能會使第三方研究人員陷入困境,更不用說《計算機欺詐和濫用法案》(CFAA)引起的潛在法律問題了。

約翰杰克遜

“許多 VDP 要求黑客不要討論他們的發現,但這些程序不付錢給他們,或者給他們任何激勵,甚至進行黑客攻擊,”杰克遜說。“此外,非安全人員通常管理不善或管理不善,這使得協作變得困難。使用 Bugcrowd 的 VDP 是一個良好的開端,因為它們可以讓黑客有效地協作,并且分類人員可以首先查看漏洞以確認它。盡管如此,這并不能減輕對常規安全性的需求。”

NTIA Awareness and Adoption Group 2016 年的一份報告稱,“絕大多數研究人員 (92%) 通常會參與某種形式的協調漏洞披露。60% 的研究人員將采取法律行動的威脅作為他們可能不與供應商合作披露的原因。只有 15% 的研究人員希望通過披露獲得賞金,但 70% 的研究人員希望定期就漏洞進行溝通。”

根據 Bugcrowd 的 2021 年終極指南,擁有自己的 VDP 的組織中有 87% 報告說從中獲得了嚴重漏洞。但是,雖然 99% 的人表示他們考慮通過漏洞賞金計劃加入他們的 VDP,但只有 79% 的人表示他們實際上會為“有影響力的發現”付費給研究人員。

Brash 說,由于嵌入式物聯網產品中的漏洞使問題變得特別復雜,因此披露過程應該標準化。在資產所有者端和 OEM 產品開發者端也必須有“一根棍子來執行它”。他設想為嵌入式物聯網產品建立一個注冊表,例如用于汽車召回的產品。“我認為供應商和系統集成商應該確保資產所有者至少了解其資產中的漏洞。就像汽車召回一樣,車主可以決定接受風險,修復它,或者購買不同的產品。”

審核編輯 黃昊宇

-

嵌入式

+關注

關注

5086文章

19143瀏覽量

306094 -

物聯網

+關注

關注

2909文章

44736瀏覽量

374485 -

漏洞

+關注

關注

0文章

204瀏覽量

15396 -

工業控制系統

+關注

關注

3文章

110瀏覽量

16600

發布評論請先 登錄

相關推薦

如何實現 HTTP 協議的安全性

電池的安全性測試項目有哪些?

在電氣安裝中通過負載箱實現最大效率和安全性

SFTP協議的安全性分析

socket編程的安全性考慮

UWB模塊的安全性評估

智能系統的安全性分析

云計算安全性如何保障

恒訊科技分析:IPSec與SSL/TLS相比,安全性如何?

神秘而復雜的漏洞披露程序阻礙了安全性

神秘而復雜的漏洞披露程序阻礙了安全性

評論