0x01 APK應(yīng)用程序是否簽名異常的檢測(cè)方法

要在Android上安裝APK必須要進(jìn)行數(shù)字簽名,數(shù)字簽名用于驗(yàn)證應(yīng)用程序更新的所有者身份,驗(yàn)證的目的是為了防止APK應(yīng)用程序被篡改或修改APK來(lái)包含惡意代碼

對(duì) APK 進(jìn)行簽名時(shí),會(huì)附加一個(gè)公鑰證書,這個(gè)證書是將 APK 應(yīng)用程序與開發(fā)者和開發(fā)者的私鑰進(jìn)行關(guān)聯(lián)

注:在調(diào)試模式下構(gòu)建應(yīng)用時(shí),Android SDK 會(huì)使用專門為調(diào)試目的創(chuàng)建的調(diào)試密鑰對(duì)我們要打包的APK應(yīng)用程序進(jìn)行簽名,需要注意使用調(diào)試密鑰簽名的應(yīng)用并不會(huì)在大多數(shù)APK應(yīng)用商店中被接受和允許上架

應(yīng)用程序的最終發(fā)布版本(上線生產(chǎn)版本)必須使用有效的發(fā)布版本的密鑰進(jìn)行簽名。在 Android Studio 中,APK可手動(dòng)或通過(guò)創(chuàng)建分配給發(fā)布構(gòu)建類型的簽名配置來(lái)對(duì)應(yīng)用進(jìn)行APK的簽名

Android 9(API 級(jí)別 28)之前的 Android 上,所有的應(yīng)用程序更新都需要使用相同的證書進(jìn)行簽名,所以開發(fā)者可以考慮使用 25 年或更長(zhǎng)的有效期

注:需要注意,如果在 Google Play 上發(fā)布的應(yīng)用必須使用有效期在 2033 年 10 月 22 日之后結(jié)束的密鑰進(jìn)行簽名

三種 APK 簽名方案:

v1 方案:JAR 簽名

v2 方案:APK 簽名方案 v2

v3 方案:APK 簽名方案 v3

與 v1 方案相比,Android 7.0(API 級(jí)別 24)及更高版本支持的 v2 簽名,且提供了更高的安全性和性能。Android 9(API 級(jí)別 28)及以上版本支持的 V3 簽名,使應(yīng)用程序能夠更改其簽名密鑰,作為APK 更新的一部分,此功能通過(guò)允許同時(shí)使用新/舊密鑰,保證了兼容性和應(yīng)用程序的持續(xù)可用性。需要注意對(duì)于每個(gè)簽名方案,發(fā)布APK版本也應(yīng)該始終通過(guò)之前內(nèi)部評(píng)估好的方案進(jìn)行簽名

在做靜態(tài)分析(當(dāng)然動(dòng)態(tài)分析時(shí)跟這個(gè)一樣,將APK導(dǎo)出來(lái)用jarsigner或apksigner工具來(lái)驗(yàn)證APK的簽名是否異常)APK時(shí),我們要確認(rèn)幾個(gè)重要的信息,比如APK的發(fā)布版本是 Android 7.0(API 級(jí)別 24)及更高版本的 v1 和 v2 方案以及 Android 9(API 級(jí)別 28)及更高版本的所有三個(gè)方案進(jìn)行簽名,且 APK 應(yīng)用程序中的簽名證書是屬于開發(fā)者的

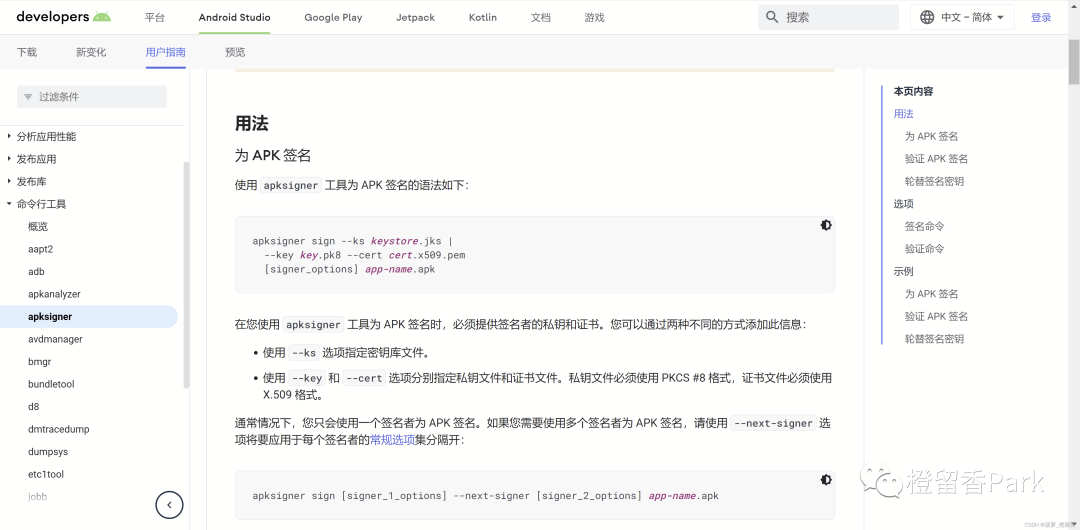

我們可以使用 Android SDK 構(gòu)建工具的修訂版 24.0.3 及更高版本中提供的 apksigner 工具為 APK 簽名,并確保 APK 的簽名能夠在 APK 支持的所有版本的 Android 平臺(tái)上成功通過(guò)驗(yàn)證,此處我們是主要是利用apksigner 工具來(lái)驗(yàn)證APK的簽名是否是屬于正確的開發(fā)者的,apksigner 工具它的位置在[SDK-Path] /build-tools/[版本]。

我們可以使用apksigner工具來(lái)驗(yàn)證 APK的 簽名,apksigner 默認(rèn)安裝位置位于:C:UsersxxxAppDataLocalAndroidSdkuild-tools33.0.0lib下,隨后執(zhí)行如下命令:

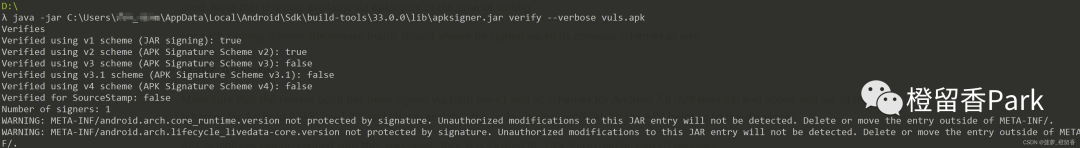

$ java -jar C:UsersxxxAppDataLocalAndroidSdkuild-tools33.0.0libapksigner.jar verify --verbose vuls.apk Verifies Verified using v1 scheme (JAR signing): true Verified using v2 scheme (APK Signature Scheme v2): true Verified using v3 scheme (APK Signature Scheme v3): false Verified using v3.1 scheme (APK Signature Scheme v3.1): false Verified using v4 scheme (APK Signature Scheme v4): false Verified for SourceStamp: false Number of signers: 1

當(dāng)然,我們也可以使用 jarsigner 工具來(lái)檢查APK的簽名證書的內(nèi)容,但需要注意在調(diào)試證書時(shí),Common Name (CN)屬性要設(shè)置為 "Android Debug"

使用調(diào)試證書簽名的 APK 的輸出,這里我們使用JAVA自帶的jarsigner工具來(lái)做簽名,如何簽名的命令如下:

$ jarsigner -verify -verbose -certs vuls.apk

sm 14112 Fri Nov 30 00:00:00 CST 1979 AndroidManifest.xml >>> 簽名者

X.509, C=US, O=Android, CN=Android Debug [證書的有效期為18-6-6 下午12:41至48-5-29 下午12:41]

[無(wú)效的證書鏈: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target]sm 6 Fri Nov 30 00:00:00 CST 1979 META-INF/android.arch.core_runtime.version >>> 簽名者

X.509, C=US, O=Android, CN=Android Debug [證書的有效期為18-6-6 下午12:41至48-5-29 下午12:41]

[無(wú)效的證書鏈: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target]sm 6 Fri Nov 30 00:00:00 CST 1979 META-INF/android.arch.lifecycle_livedata-core.version

(... ...此處省略一堆內(nèi)容) >>> 簽名者

X.509, C=US, O=Android, CN=Android Debug [證書的有效期為18-6-6 下午12:41至48-5-29 下午12:41]

[無(wú)效的證書鏈: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target]

s = 已驗(yàn)證簽名

m = 在清單中列出條目

k = 在密鑰庫(kù)中至少找到了一個(gè)證書

i = 在身份作用域內(nèi)至少找到了一個(gè)證書- 由 "C=US, O=Android, CN=Android Debug" 簽名

摘要算法: SHA1 (弱)

簽名算法: SHA1withRSA (弱), 1024 位密鑰 (弱)jar 已驗(yàn)證。

警告: 此 jar 包含其證書鏈無(wú)效的條目。原因: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

此 jar 包含其簽名者證書為自簽名證書的條目。

SHA1 摘要算法被視為存在安全風(fēng)險(xiǎn)。此算法將在未來(lái)的更新中被禁用。

SHA1withRSA 簽名算法被視為存在安全風(fēng)險(xiǎn)。此算法將在未來(lái)的更新中被禁用。

RSA 簽名密鑰的密鑰大小 1024 被視為存在安全風(fēng)險(xiǎn)。此密鑰大小將在未來(lái)的更新中被禁用。

此 jar 包含的簽名沒有時(shí)間戳。如果沒有時(shí)間戳, 則在其中任一簽名者證書到期 (最早為 2048-05-29) 之后, 用戶可能無(wú)法驗(yàn)證此 jar。

簽名者證書將于 2048-05-29 到期。

上面可以看到出現(xiàn)了許多"CertPath not validated"錯(cuò)誤,這個(gè)錯(cuò)誤在 Java SDK 7 及以上版本才有,如果想忽略這個(gè)錯(cuò)誤,我們可以使用 Android SDK 構(gòu)建工具的修訂版 24.0.3 及更高版本中提供的 apksigner 工具為 APK 簽名來(lái)代替JAVA JDK自帶的 jarsigner 工具來(lái)驗(yàn)證APK的證書鏈,如下:

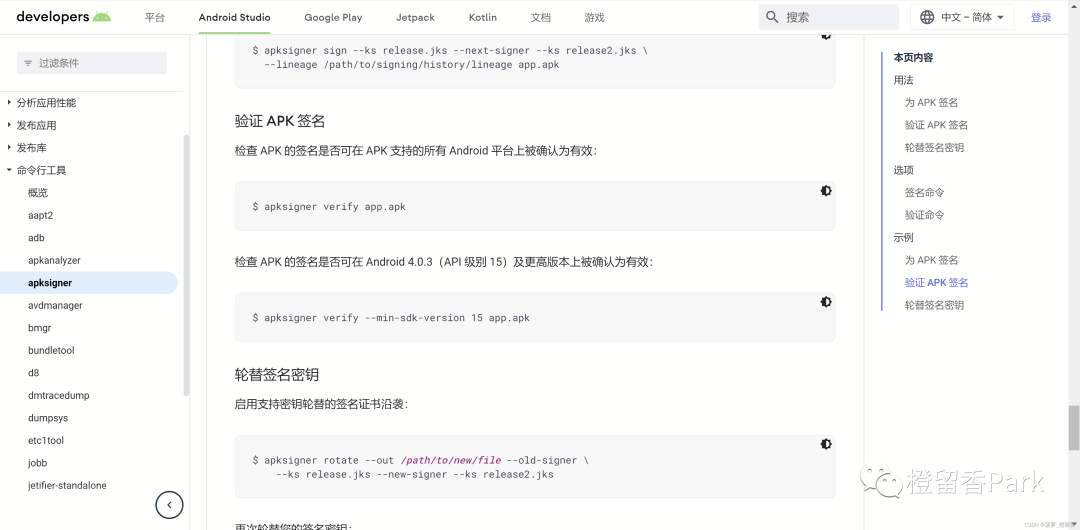

檢查 APK 的簽名是否可在 APK 支持的所有 Android 平臺(tái)上被確認(rèn)為有效:

$ apksigner verify vuls.apk

檢查 APK 的簽名是否可在 Android 4.0.3(API 級(jí)別 15)及更高版本上被確認(rèn)為有效:

$ apksigner verify --min-sdk-version 15 vuls.apk

另外簽名配置可以通過(guò)Android Studio或build.gradle中的 signingConfig 塊進(jìn)行管理。要同時(shí)激活 v1和 v2 以及 v3 方案,必須設(shè)置以下值:

v1SigningEnabled true v2SigningEnabled true v3SigningEnabled true

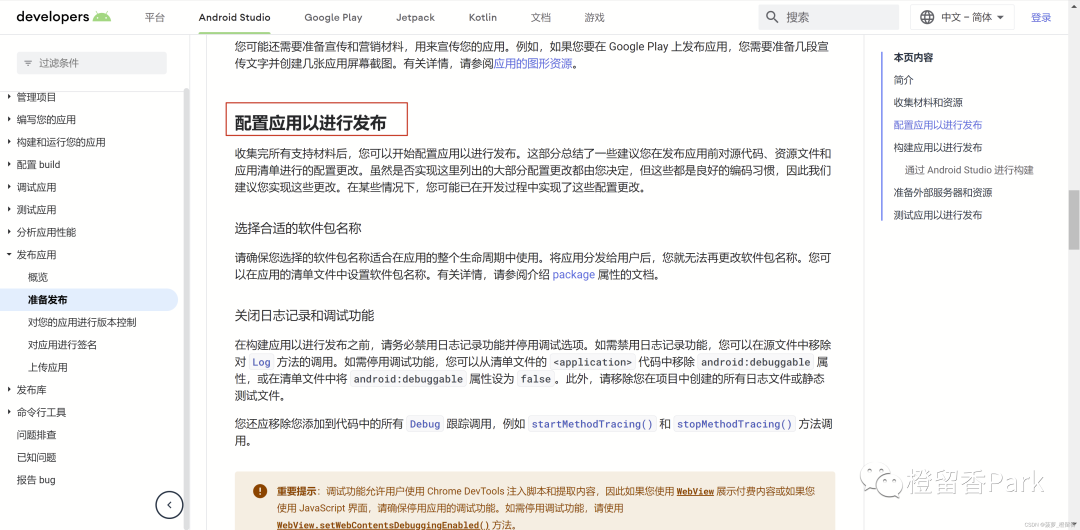

在官方的 Android 開發(fā)者文檔中,提供了幾種配置應(yīng)用發(fā)布的最佳實(shí)踐

Android Studio Signature Version V1/ V2:

V1 (jar Signature)

V1: Jar Signature 來(lái)自 JDK,可對(duì)簽名后的文件,作適當(dāng)修改,并重新壓縮

V1 簽名不保護(hù) APK 的某些部分,例如 ZIP 元數(shù)據(jù)。APK 驗(yàn)證程序需要處理大量不可信(尚未經(jīng)過(guò)驗(yàn)證)的數(shù)據(jù)結(jié)構(gòu),然后會(huì)舍棄不受簽名保護(hù)的數(shù)據(jù)。這會(huì)導(dǎo)致相當(dāng)大的受攻擊面。此外,APK 驗(yàn)證程序必須解壓所有已壓縮的條目,而這需要花費(fèi)更多時(shí)間和內(nèi)存。為了解決這些問(wèn)題,Android 7.0 中引入了 APK 簽名方案 v2

V2 (Full APK Signature)

V2: Android 7.0 (Nougat) 引入的一項(xiàng)新的簽名方案,不能對(duì)簽名后的 APK作任何修改,包括重新解壓。因?yàn)樗轻槍?duì)字節(jié)進(jìn)行的簽名,所以任何改動(dòng)都會(huì)影響最終結(jié)果

V3

V3:在 Android 9 中,v2 方案已更新為 v3 方案(也稱為v2+),以便在簽名分塊中包含其他信息,但在其他方面保持相同的工作方式,該方案會(huì)對(duì) APK 的內(nèi)容進(jìn)行哈希處理和簽名,然后將生成的“APK 簽名分塊”插入到 APK 中

APK 簽名方案詳情,請(qǐng)移步Android 官網(wǎng)的介紹

只勾選v1簽名所有機(jī)型都能用,如果只勾選V2簽名7.0以下機(jī)型會(huì)在直接安裝完后顯示未安裝,7.0及以上機(jī)型使用V2的方式驗(yàn)證成功安裝,同時(shí)勾選V1和V2對(duì)所有機(jī)型成功安裝,或者在Gradle 文件中修改,如下:

signingConfigs {

debug {

v1SigningEnabled true

v2SigningEnabled true

v3SigningEnabled true }

release {

v1SigningEnabled true

v2SigningEnabled true

v3SigningEnabled true } }

來(lái)說(shuō)說(shuō)為什么我們要推薦使用v1和v2共同使用呢?因?yàn)樵?020年的時(shí)候Google公布的“Janus”漏洞,可使攻擊者將Dex附加到原有的apk之上,繞過(guò)簽名認(rèn)證,在執(zhí)行時(shí)優(yōu)先執(zhí)行附加的dex文件,這個(gè)漏洞直接影響Android 5.0~8.0上所有基于signature scheme V1簽名的APK。這里說(shuō)哈,對(duì)應(yīng)APK應(yīng)用程序來(lái)說(shuō)簽名確是唯一的,是用來(lái)證明是誰(shuí)開發(fā)的是否是盜版或惡意APK,那么假如正版應(yīng)用被惡意修改,其簽名也會(huì)隨之被破壞,需要重新簽名才能安裝到Android上,而且市面上各種APK應(yīng)用商店和手機(jī)應(yīng)用助手類的工具,往往通過(guò)包名和簽名來(lái)判斷一個(gè)APK應(yīng)用程序是否是盜版或惡意APK應(yīng)用程序

注:在官方的 Android 開發(fā)者文檔中,官方提供了幾種配置應(yīng)用發(fā)布的方式,

審核編輯:劉清

-

Android系統(tǒng)

+關(guān)注

關(guān)注

0文章

57瀏覽量

13734 -

API接口

+關(guān)注

關(guān)注

1文章

85瀏覽量

10801 -

apk

+關(guān)注

關(guān)注

0文章

24瀏覽量

5214

原文標(biāo)題:APK應(yīng)用程序是否簽名異常的檢測(cè)方法

文章出處:【微信號(hào):哆啦安全,微信公眾號(hào):哆啦安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

是否可以使用OpenVINO?部署管理器在部署機(jī)器上運(yùn)行Python應(yīng)用程序?

請(qǐng)問(wèn)FPGA在啟動(dòng)的時(shí)候是否有對(duì)于Flash的任何故障檢測(cè)機(jī)制呢?

ANACONDA——關(guān)于發(fā)布數(shù)據(jù)應(yīng)用程序的新簡(jiǎn)單方法

斷路器的檢測(cè)方法

串口通訊異常處理方法 串口設(shè)備連接方式

RK3588主板/開發(fā)板Android12系統(tǒng)APK簽名文件生成的方法,干貨滿滿

android手機(jī)上emulate應(yīng)用程序的方法

如何檢測(cè)HDMI接口是否正常工作

AWTK-WEB 快速入門(1) - C 語(yǔ)言應(yīng)用程序

評(píng)論