安卓逆向

大佬們懟網站已經懟的很兇了,實在無從下手的時候,可以從app上測測,除了平時的APP抓包,我們還可以逆向app從而找到一些沒人懟過api或者服務器。

首先關于app的逆向方面,我推薦兩個工具

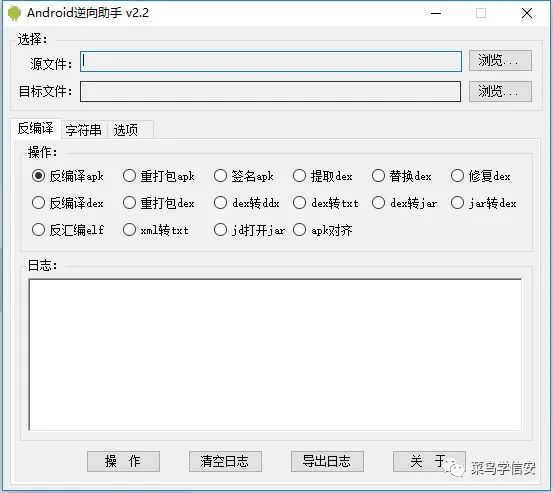

apktools和Android逆向助手

我們之間用apktools逆向app即可

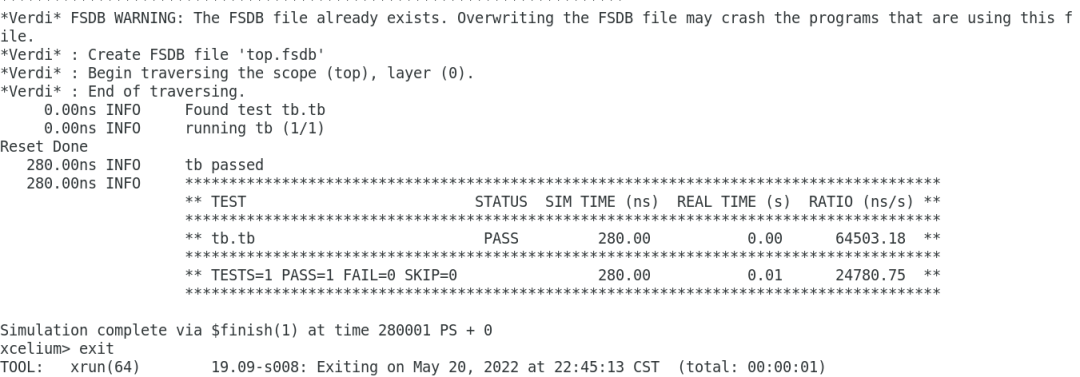

apktool d app-release.apk

在逆向之后會發現文件夾里有smali_classes文件夾,這里存放了一些后綴為.smali文件,

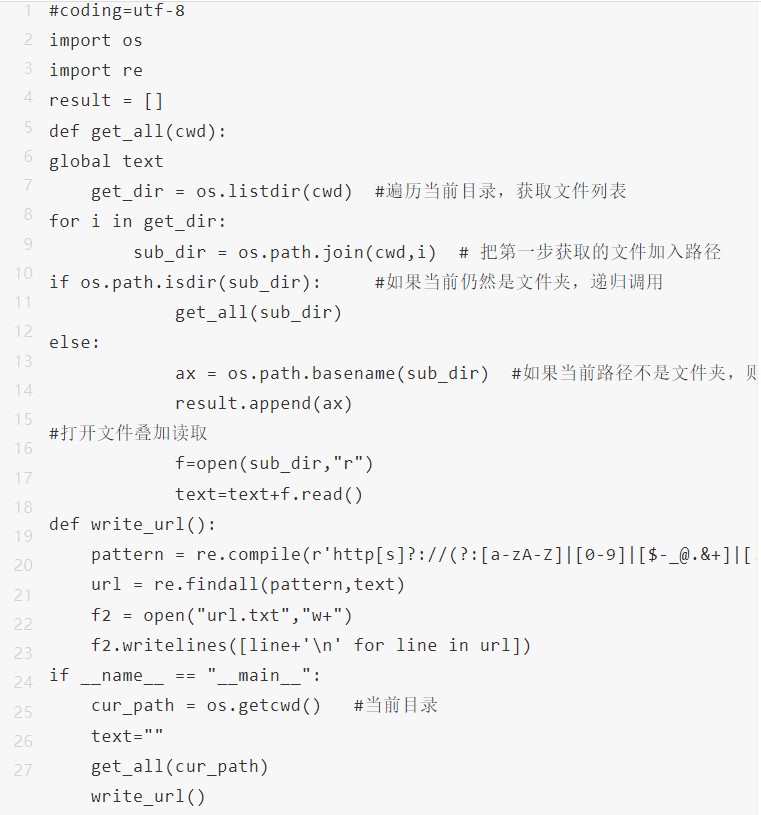

在這里可以找到一些url,但是由于內容太多,一個個點開很麻煩,我寫了個小python腳本,把里面的url提取出來

!!不過注意我這個腳本跑的挺慢的,例如smali_classes1 smali_classes2,腳本放在這種里面的文件夾內,不然要跑多久我也不知道!!

get_url.py python2

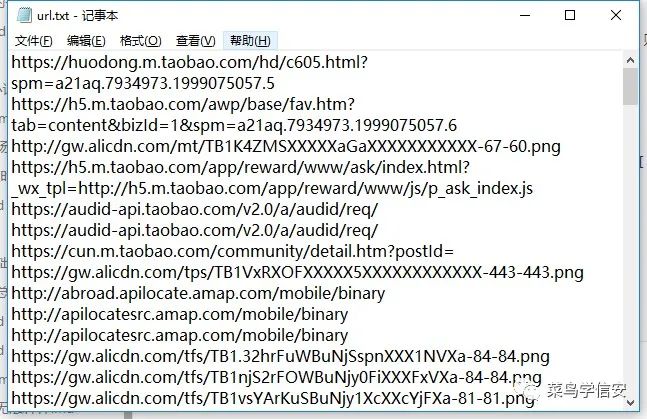

然后會得到一個都是url的文件,對其測試或許可以找到一些漏洞

當然在這里測的時候,找到了一些api訪問要帶參數,關于參數可以用一款叫Android逆向助手,先點擊提取dex然后再dex轉jar

然后ctrl+shift+s就可以全局搜索url,然后讀他源碼來看看需要傳入什么參數

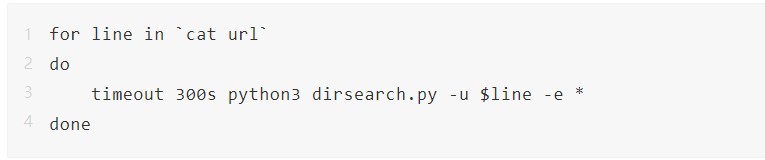

關于目錄爆破的一點小腳本

在查找到一些子域名之后,不妨之間爆破一些他的目錄,有時候可能會有意外發現

我會在我的服務器上運行一個小shell腳本來對這些子域名進行目錄掃描,我用的是dirsearch

dir.sh

目錄下有url這個文件,他存放著一些我們的url,可以是平時的子域名,也可以是上面的逆向出來的一些url,dirsearch一般不用太長時間就可以跑完,掃崩了的情況可以用timeout來限制他跑一次的時間,這樣就不怕卡死了。

dirsearch掃描結果在reports文件夾下,可以切換進去

然后用個類似上面的腳本來把這些掃描結果整合在一起

reports.py

然后得到掃描結果rs,txt 這樣就可以直接查看所有掃描結果了

小弟不才,不會太多自動化的東西,只能用點小腳本來代替重復勞動,第一次發帖,大佬們多多包涵。

審核編輯:劉清

-

API

+關注

關注

2文章

1499瀏覽量

61968 -

Android系統

+關注

關注

0文章

56瀏覽量

13492 -

python

+關注

關注

56文章

4792瀏覽量

84631

原文標題:關于SRC挖掘的一點小腳本

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

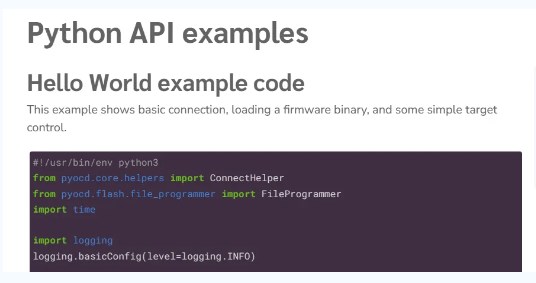

APM32F411板的python+pyocd命令行操作

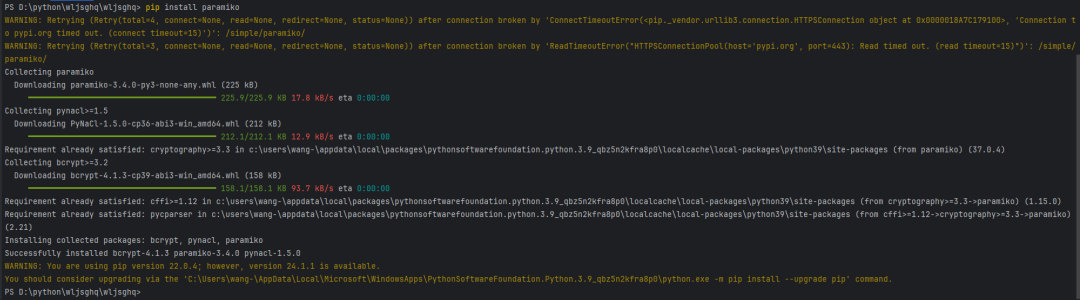

使用Python腳本備份華為交換機的配置信息

ubuntu下(python ver 2.7.6)運行python demo_server.py后無反應怎么解決?

歡創播報 支付寶“碰一下”正式發布

ESP32下如何加自定義Python庫?

用離線安裝器安裝的idf,其創建的Python虛擬環境無激活腳本是怎么回事?

行車記錄儀和應急啟動電源?“超級電容”了解一下

超級電容了解一下行車記錄儀和應急啟動電源?

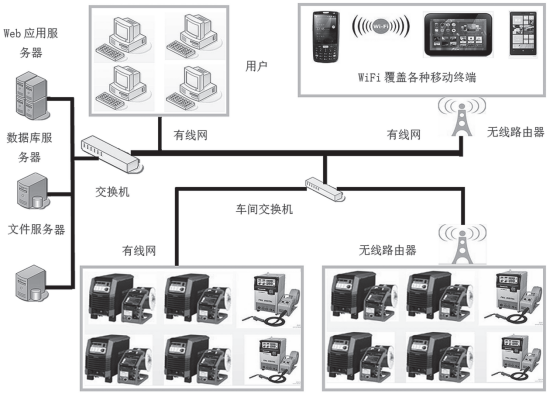

焊接過程監控記錄

記錄一下小python腳本的挖掘過程

記錄一下小python腳本的挖掘過程

評論