您是否曾想過,有人正試圖通過仿冒您的網絡獲取機密信息?隨著公共WiFi網絡的出現和普及,這一現象變得非常常見。黑客可以很輕易地復制網絡的SSID,并引導返回的客戶端自動關聯到重復的SSID上(這被稱為蜜罐攻擊),而用戶沒有意識到他們連接了錯誤的網絡。

通常,黑客把自己的筆記本電腦設置成網絡訪問的代理服務器,讓受害者連接到互聯網并傳輸數據,而且它們并不覺得自己的網絡安全受到了威脅。然后,黑客開始捕獲所有經過的數據包流量和數據,這種行為也被稱為中間人攻擊。

這可能會讓用戶認為公共WiFi網絡不值得黑客入侵。但幫助用戶避免這種情況就像使用MetaGeek軟件(比如inSSIDer或Chanalyzer)中的AP反鋸齒功能一樣簡單,確保您連接到的網絡是真正的SlimShady網絡。

混淆網絡

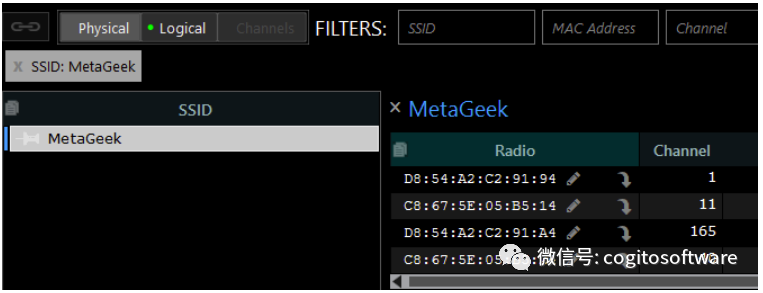

在MetaGeek播出的SSID自然就是“MetaGeek”。這是有兩個AP和四個無線電,而不存在AP混淆的MetaGeek網絡。

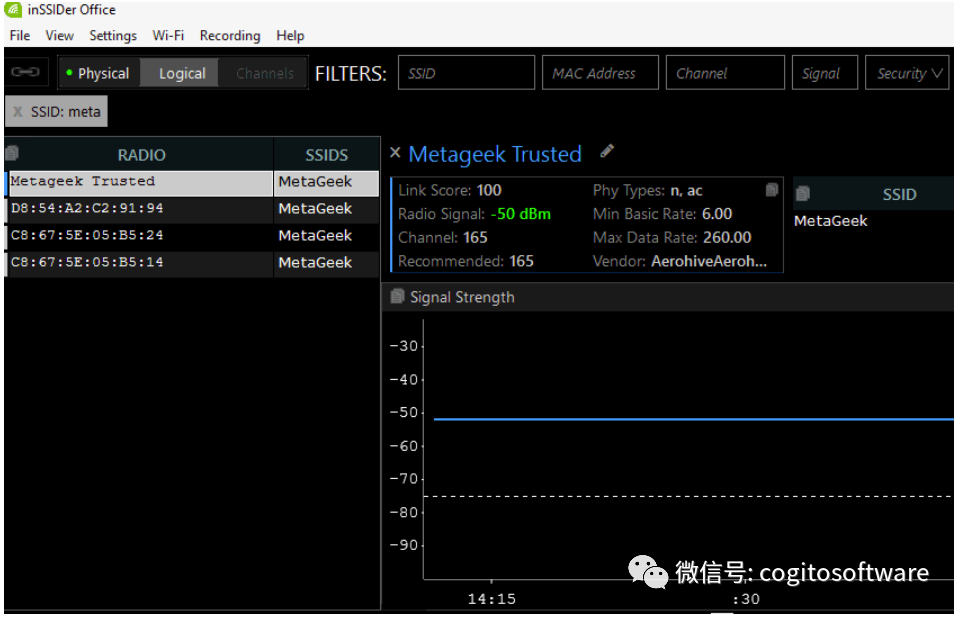

為了確保你知道哪些網絡是你自己的,可以在物理模式中選擇第一個無線電并點擊鉛筆圖標來為它們重命名。它們現在被命名為“MetaGeekTrusted”。

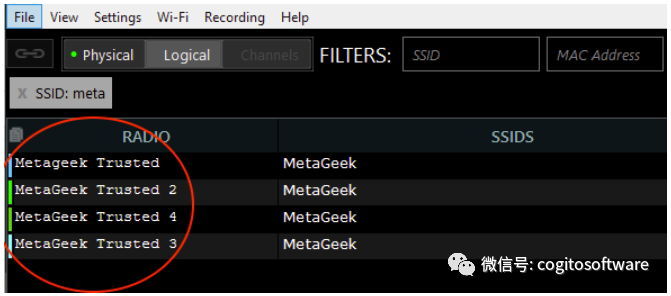

這是最終結果。MetaGeek的四個無線電都用了"可信"這個詞。(請記住,inSSIDerOffice和Chanalyzer可以自動從CiscoAP信標中提取別名,這對Cisco網絡管理員來說很方便)

進行檢查

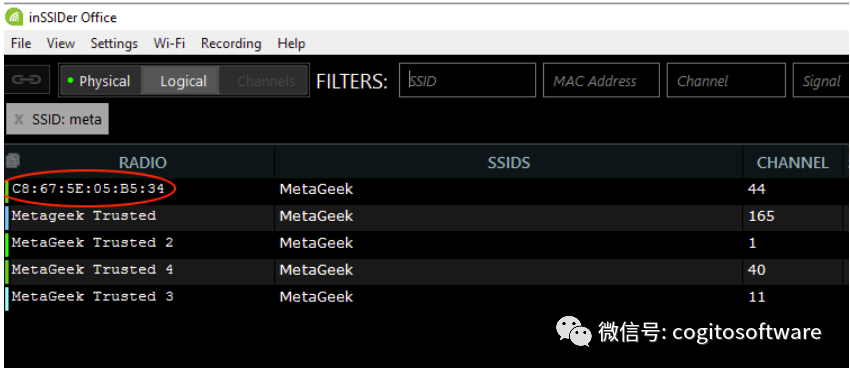

現在,我們可以通過使用帶有WiFiPineapple的MetaGeekSSID建立一個欺騙網絡來進行檢查,就跟黑客會做的事差不多。從Chanalyzer或inSSIDer的網絡表中看起來是這樣的:

你有注意到一個電臺仍然包含MAC地址而不是“可信”別名嗎?這是一個冒牌貨,你知道它是一個冒名頂替者,因為它沒有別名。如果這是一次真正的攻擊,您可以通過對信號強度級別進行不同的操作來追蹤冒名AP。

現在您已經知道如何在Chanalyzer或inSSIDer中重命名您的網絡,您可以清楚地確定哪些網絡是安全的,哪些網絡是冒名頂替的,這樣您就可以保護自己和其他人免受中間人攻擊。

審核編輯 :李倩

-

網絡

+關注

關注

14文章

7557瀏覽量

88740 -

無線電

+關注

關注

60文章

2141瀏覽量

116449

原文標題:MetaGeek:如何檢測中間人攻擊

文章出處:【微信號:哲想軟件,微信公眾號:哲想軟件】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

IP定位技術追蹤網絡攻擊源的方法

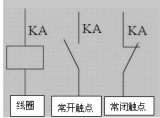

雙中間繼電器雙光電開關怎么接

光電開關怎么控制中間繼電器

中間繼電器觸點可以承受多少功率

中間繼電器的型號怎么表示

DDoS有哪些攻擊手段?

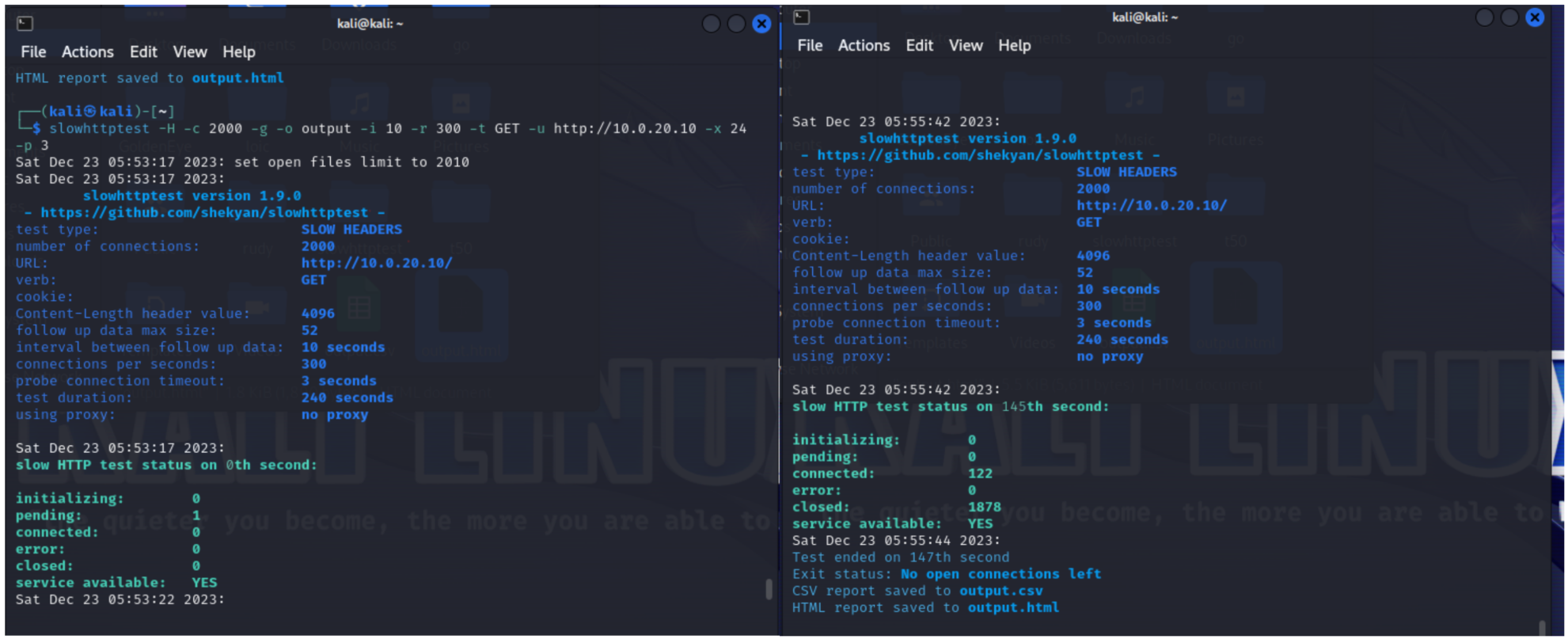

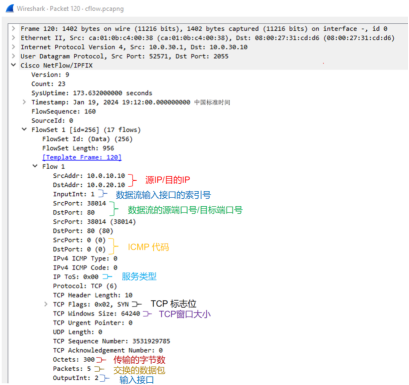

【虹科干貨】長文預警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(下)

虹科干貨 | 長文預警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

使用ntopng和NetFlow/IPFIX檢測Dos攻擊(下)

使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

中間繼電器的參數有哪些

DDoS攻擊的多種方式

微軟2024年首個補丁周二修復49項安全漏洞,其中2項為嚴重級別

CSRF攻擊的基本原理 如何防御CSRF攻擊

MetaGeek:如何檢測中間人攻擊

MetaGeek:如何檢測中間人攻擊

評論