使用 Shell 腳本在 Linux 服務器上能夠控制、毀壞或者獲取任何東西,通過一些巧妙的攻擊方法黑客可能會獲取巨大的價值,但大多數攻擊也留下蹤跡。當然,這些蹤跡也可通過 Shell 腳本等方法來隱藏。

尋找攻擊證據就從攻擊者留下的這些痕跡開始,如文件的修改日期。每一個 Linux 文件系統中的每個文件都保存著修改日期。系統管理員發現文件的最近修改時間,便提示他們系統受到攻擊,采取行動鎖定系統。然而幸運的是,修改時間不是絕對可靠的記錄,修改時間本身可以被欺騙或修改,通過編寫Shell 腳本,攻擊者可將備份和恢復修改時間的過程自動化。

操作步驟

第一步:查看和操作時間戳

多數 Linux 系統中包含一些允許我們快速查看和修改時間戳的工具,其中最具影響的當數 “Touch”,它允許我們創建新文件、更新文件/文件組最后一次被 “touched” 的時間。

touchfile

若該文件不存在, 運行上面的命令將創建一個名為 “file” 的新文件;若它已經存在,該命令將會更新修改日期為當前系統時間。我們也可以使用一個通配符,如下面的字符串。

touch*

這個命令將更新它運行的文件夾中的每個文件的時間戳。在創建和修改文件之后,有幾種方法可以查看它的詳細信息,第一個使用的為 “stat” 命令。

statfile

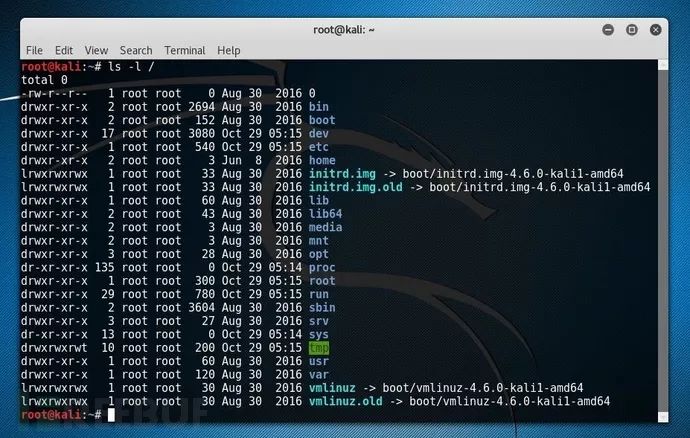

運行 stat 會返回一些關于文件的信息,包含訪問、修改或更新時間戳。針對一批文件可使用 ls 參數查看各文件的時間戳,使用 “-l” 或者 “long”,該命令會列出文件詳細信息,包含輸出時間戳。

ls–l

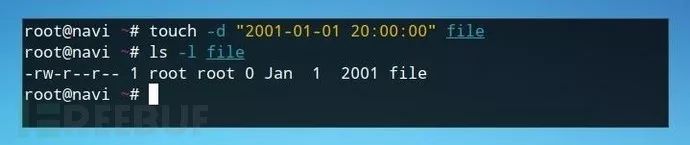

現在就可以設置當前時間戳并查看已經設置的時間戳,也可使用 touch 來定義一個自定義時間戳,可使用 “d” 標志,用 yyyy-mm-dd 格式定義日期,緊隨其后設置時間的小時、分鐘及秒,如下:

touch -d"2001-01-01 2000"file

通過 ls 命令來確認修改信息:

ls-lfile

這種方法適用于修改個別時間戳,對于隱藏服務器上的操作痕跡,這個方法不太奏效,可以使用 shell 腳本將該過程自動化。

步驟二:組織 Shell 腳本

在開始編寫腳本之前需要考慮清楚需要執行哪些過程。為了在服務器上隱藏痕跡,攻擊者需要將文件夾的原始時間戳寫入一個文件,同時能夠在我們進行任何修改設置之后還能回到原始文件。

這兩個不同的功能會根據用戶的輸入或者參數的不同而觸發,腳本會根據這些參數執行相應的功能,同時我們需要有一種方法來處理錯誤。根據用戶的輸入將會進行三種可能的操作:

沒有參數——返回錯誤消息;

保存時間戳標記——將時間戳保存到文件中;

恢復時間戳標記——根據保存列表恢復文件的時間戳。

我們可以使用嵌套語句 if/or 語句來創建腳本,也可以根據條件將每個函數分配給自己的 “if” 語句,可選擇在文本編輯器或者 nano 中開始編寫腳本。

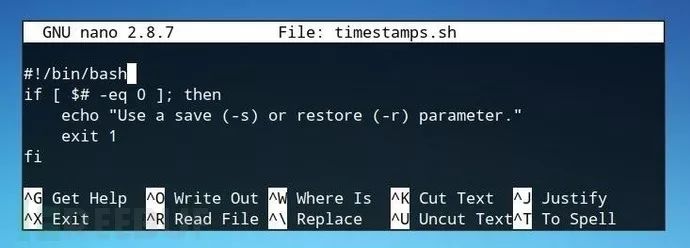

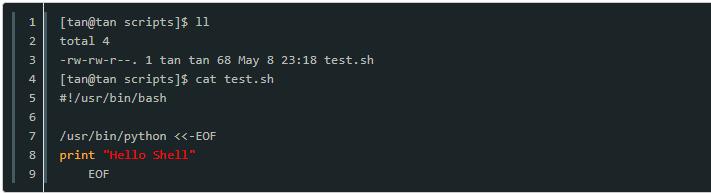

步驟三:開始腳本

從命令行啟動 nano 并創建一個名為 “timestamps.sh” 的腳本,命令如下:

nano timestamps.sh

然后進行下列命令:

#!/bin/bash if[$#-eq 0];then echo“Use asave (-s) or restore (-r) parameter.” exit1 fi

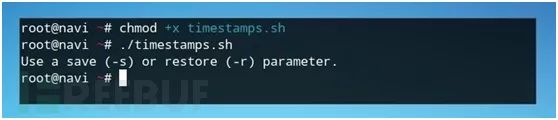

在 nano 中按下 Ctrl + O 保存這個文件,通過 chmod 命令將它標記為可運行的腳本。

chmod +xtimestamps.sh

然后運行腳本,測試無參數時返回錯誤信息的功能。如果腳本返回我們的 echo 語句,我們就可以繼續下一個條件了。

./timestamps.sh

步驟四:將時間戳寫入文件

定義 if 語句的條件,“-s” 表示執行保存功能:

if[$1="-s"] ;then fi

當然,需要檢查計劃保存的時間戳文件是否存在,如果存在,我們可以刪除它(名為 timestamps 的文件),避免重復或錯誤的輸入,使用下面的命令:

rm-f timestamps;

然后使用 “ls” 命令列出所有文件和它的修改時間,可將其輸出到另一個程序,如 sed,以幫助我們稍后清理這個輸入。

ls–l

通常會出現下面的顯示結果:

-rw-r--r-- 1 user user 0 Jan 1 2017 file

為了保存時間戳,我們只需要年、月、日及文件名,下面命令可以清除 “Jan” 之前的信息:

ls-lfile| sed's/^.*Jan/Jan/p'

這樣顯示的就是我們程序需要的信息,只是需要修改月份格式為數字格式:

ls-lfile| sed's/^.*Jan/01/p'

將所有月份都替換為數字:

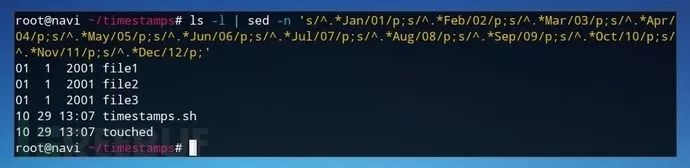

ls -l | sed -n 's/^.*Jan/01/p;s/^.*Feb/02/p;s/^.*Mar/03/p;s/^.*Apr/04/p;s/^.*May/05/p;s/^.*Jun/06/p;s/^.*Jul/07/p;s/^.*Aug/08/p;s/^.*Sep/09/p;s/^.*Oct/10/p;s/^.*Nov/11/p;s/^.*Dec/12/p;'

在一個文件夾中運行我們會看到如下圖所示的結果:

然后將輸出結果通過 “>>” 發送到名為 “timestamps” 的文件中:

doecho $x| ls -l |sed -n's/^.*Jan/01/p;s/^.*Feb/02/p;s/^.*Mar/03/p;s/^.*Apr/04/p;s/^.*May/05/p;s/^.*Jun/06/p;s/^.*Jul/07/p;s/^.*Aug/08/p;s/^.*Sep/09/p;s/^.*Oct/10/p;s/^.*Nov/11/p;s/^.*Dec/12/p;'>>timestamps

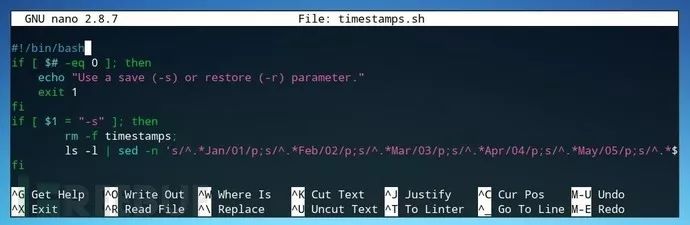

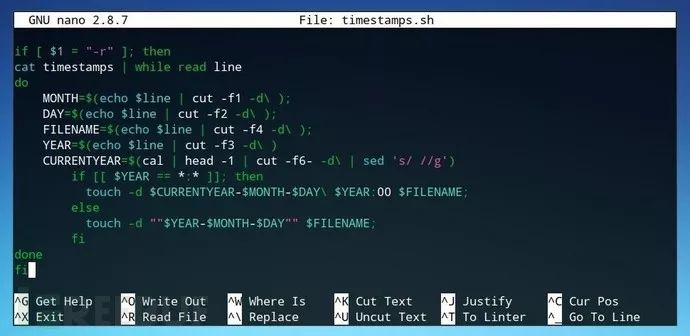

至此,腳本的前兩個操作就完成了,顯示結果如下圖:

下面可用 “-s” 標示測試腳本,用 cat 檢查保存的信息:

./timestamps.sh–s cattimestamps

步驟五:恢復文件的時間戳

在保存好原始時間戳后,需要恢復時間戳讓別人覺察不到文件被修改過,可使用下面命令:

if$1="-r"; thenfi

然后使用下面命令,轉發文本文件的內容,并一行一行運行:

cattimestamps |whilereadlinedodone

然后再分配一些變量讓文件數據的使用更簡單:

MONTH=$(echo$line| cut -f1 -d ); DAY=$(echo$line| cut -f2 -d ); FILENAME=$(echo$line| cut -f4 -d ); YEAR=$(echo$line| cut -f3 -d )

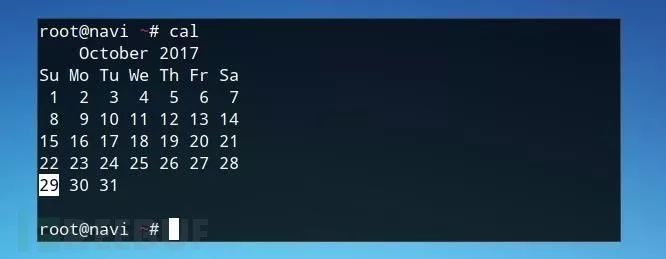

雖然這四個變量在保存的時間戳文件中是一致的,但是如果時間戳是在過去一年中發生的,它只會顯示時間而不是年份。如果需要確定當前年份,我們可以分配為寫腳本的年份,也可以從系統中返回年份,使用 cal 命令可以查看日歷。

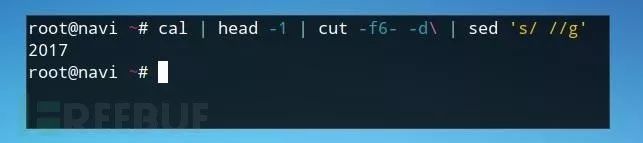

然后檢索第一行,只讓顯示想要得年份信息:

CURRENTYEAR=$(cal | head -1| cut -f6- -d | sed's/ //g')

定義了所有變量之后可以使用 “if else” 語句,根據格式化的日期更新文件的時間戳,使用 touch 語法:

touch -d"2001-01-01 2000"file

由于每個時間都包含冒號,因此可使用下面的 “ifelse” 語句完成操作,整體操作如下圖所示:

if[$YEAR== *:* ];then touch -d$CURRENTYEAR-$MONTH-$DAY$YEAR:00$FILENAME; else touch -d""$YEAR-$MONTH-$DAY""$FILENAME; fi

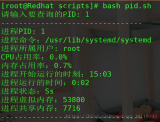

步驟六:使用腳本

使用的命令主要有以下幾個:

./timestamps.sh–s 保存文件時間戳 touch -d “2050-10-1210:00:00″ * 修改目錄下的所有文件時間戳 ls–a 確認修改的文件 ./timestamps.sh–r 恢復文件原始時間戳

最后可以再次運行 “ls -a” 來查看文件的時間戳是否和之前備份的時間戳一致,整個的腳本就執行完成了,如下圖所示:

總結

該腳本只是用來清除攻擊服務器之后遺留的一些痕跡。為了隱藏痕跡,黑客在針對服務器實施具體的攻擊時,必須仔細考慮使用的每一個方法,以及入侵服務器之后如何隱藏自己的痕跡。

通過上面的介紹我們了解到,時間戳也是 “會撒謊的”,因此系統管理員必須意識到他們的許多日志和保護措施是可以被操縱的,雖然看起來好像沒有異常。

-

Linux

+關注

關注

87文章

11506瀏覽量

213426 -

服務器

+關注

關注

13文章

9768瀏覽量

87733 -

字符串

+關注

關注

1文章

590瀏覽量

21271 -

Shell腳本

+關注

關注

0文章

36瀏覽量

8219

原文標題:【黑客技能】如何掩蓋 Linux 系統上的操作痕跡?

文章出處:【微信號:AndroidPush,微信公眾號:Android編程精選】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

面對外部惡意攻擊網站,高防服務器如何去防御攻擊?

使用 Shell 腳本掩蓋 Linux 服務器上的操作痕跡的步驟解析

如何創建和執行一個簡單的Linux shell腳本

Linux中shell腳本執的4種方式

Linux Shell腳本經典案例分享

評論