2021年5月7日,美國最大成品油管道運營商Colonial Pipeline遭到Darkside(黑暗面組織)勒索軟件的網絡攻擊,該起攻擊導致美國東部沿海主要城市輸送油氣的管道系統被迫下線,對經濟和民生都產生了巨大的影響后果。這次攻擊其實并沒有利用到0DAY漏洞,甚至也沒有利用到任何已知漏洞。如何檢測和防范類似的或更加隱蔽的網絡安全攻擊事件值得我們深思。

根據安天CERT對勒索攻擊的分類,包含既有 傳統非定向勒索的大規模傳播->加密->收取贖金->解密模式 ,也有定向攻擊->數據竊取->加密->收取贖金解密->不交贖金->曝光數據模式的新型作業鏈條兩種。相對來說非定向勒索更多的是通過廣撒網的方式來碰運氣,這種方式的攻擊力相對弱一些,主要攻擊安全基線做的不夠好而導致系統存在明顯的薄弱環節,而定向勒索的攻擊力就強很多,可以和APT攻擊相提并論,同時也針對一些高價值的目標系統。

基于立體防御“ 事前、事中、事后 ”的思路,下面分別從這3個層次分別來講述安全檢測能做哪些事情來防范;

從檢測角度來看,“事前”如何盡可能的提前感知到系統的薄弱位置進行加固,防范于未然是最好的;另外加強人的安全防范意識也是非常重要的,這次能攻擊成功的一個前置條件就是需要有admin權限的人來運行該勒索軟件,因此不要運行來路不明的應用是大家平時工作中特別需要強調和注意,針對利用漏洞的攻擊行為,系統安全就更為關鍵和重要了。

對 非定向勒索攻擊 ,更多的是做好 系統安全基線的評估 ,其中關鍵點是補丁和系統安全加固的檢測和風險評估。

能實現這兩種檢測的黑盒工具:

· 動態檢測商用工具有Nessus、Nexpose、RSAS、GSM、openVAS等

· 靜態已知漏洞檢測商用工具有appcheck、cybellum等。

另外針對漏洞等級和漏洞修復優先順序的評估和關鍵資產的補丁修復跟蹤系統這塊也是需要加強和重視。

對 定向勒索攻擊 ,同APT檢測一樣,需要更多的威脅情報和入侵檢測和縱深防御與檢測能力,而不僅僅只依賴單一的動靜態檢測工具就能做到的。

既然無法完全防御住“事前”,那么針對“事中”的監控和“事后”的確認,從檢測角度看也是很有必要的。基于Darkside勒索軟件樣本的分析結果,針對勒索軟件的 特有行為特征 ,可以開發一些針對性的方法和檢測工具,實現該勒索軟件 行為的實時監測 ,從而能實現及時的觸發報警系統,減輕或避免勒索軟件的橫向滲透導致感染面積的擴散。

下面就這個勒索軟件的表現出來的異常行為特征我想到的一些檢測方法,給大家起到一個拋磚引玉作用。

軟件行為1 :Darkside勒索軟件會有系統語言判定行為。

檢測方法1 :監測軟件獲取系統語言的API,從而發現那些調用該API獲取系統語言的軟件并觸發報警,再由人工來判斷是否遭受到Darkside勒索軟件的攻擊。

軟件行為2 :為了避免影響勒索軟件的運行,會結束下列服務backup、sql、sophos、svc$、vss、memtas、mepocs、veeam、GxBlr、GxCVD、GxClMgr、GxFWD、GxVss。的行為。

檢測方法2 :可以在一些機器上部署這些假冒的服務,并時刻監視這些服務是否在運行狀態中,如果這些服務運行狀態異常,那么就可以觸發報警系統,再由人工來確認是否遭受到Darkside勒索軟件的攻擊。這種方法類似常見的蜜罐檢測方法。

軟件行為3 :Darkside勒索軟件會有獲取用戶名、計算機名、機器首選語言、Netbios名等信息的行為。

檢測方法3 :可以參考軟件行為1的類似檢測方法。

軟件行為4 :打開Firefox/80.0應用程序句柄,通過443端口連接到C2服務器的行為。

檢測方法4 :檢測異常的網絡連接端口和網絡連接行為。

軟件行為5 :遞歸函數查找全盤特定文件和文件夾,并將其刪除的行為。

檢測方法5 :可以參考軟件行為1的類似檢測方法。

審核編輯 黃昊宇

-

檢測

+關注

關注

5文章

4484瀏覽量

91445 -

網絡攻擊

+關注

關注

0文章

331瀏覽量

23445

發布評論請先 登錄

相關推薦

國內常見的石油管道外徑測量方法?

高鴻信安推出可信“AI+”勒索病毒解決方案

Steam一夜遭28萬次攻擊,該如何做好防護措施?

渦街流量計在石油管道運輸中的流量監測與泄漏檢測技術研究

理想汽車在美遭投資者起訴 涉嫌夸大車輛需求及運營策略

美國醫療巨頭Ascension遭勒索軟件攻擊,涉及140家醫院

波音遭遇勒索軟件攻擊,拒付2億美元贖金

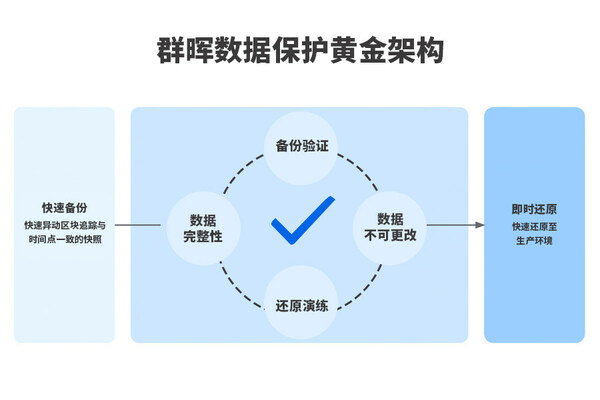

應對勒索病毒,群暉數據保護黃金架構,多維度保護企業安全

從檢測角度思考美燃油管道商遭勒索攻擊事件

從檢測角度思考美燃油管道商遭勒索攻擊事件

評論