從一開始,PC、工業系統和各種計算設備就被設計為單獨的計算點。因此,安全性從來都不是頭等大事。

然而,今天一切都是相互聯系的。物聯網和工業4.0引入了最初未被考慮的新的安全威脅。因此,我們對構建、管理和維護電子系統的思考方式也必須改變。

保護連接設備比大多數人想象的要早得多,并且遠遠超出了單個工程師或公司的工作。即使在使用強大組件的系統中,漏洞也可能早在半導體制造階段就出現,并在整個固件開發、應用程序編程和將設備連接到網絡的過程中持續存在。

不幸的是,沒有單點解決方案可以抵御所有這些潛在的威脅媒介。但是,工具、流程和方法正在變得可用,可以減輕嵌入式和物聯網工程師的一些安全負擔。

您應該多早開始保護您的產品?

為了回答上述問題,重要的是要考慮任何連接設備的基本開端 - 它的硅。在這方面,產品的制造與以后如何使用同樣重要。

讓我們看看像格芯(GF)這樣的公司,其位于紐約馬耳他的Fab 8 300 mm制造工廠在滿負荷生產時每年能夠生產超過70萬片晶圓。該工廠生產14納米GPU和CPU,如AMD基于Zen的Ryzen和Epyc SoC,以及支持數據中心處理到5G網絡的各種其他半導體。

Fab 8是格芯最先進的制造工廠,部分原因是它幾乎完全自動化。它還符合 ITAR 標準。

《國際交通和武器條例》(ITAR)是出口限制,有助于控制美國軍需品清單(USML)中確定的軍事相關技術的流動。雖然進出口管制似乎與物聯網設備安全沒有任何關系,但它們幾乎與物聯網設備安全有關。

這是因為任何使用此類產品的供應商都必須滿足一長串要求才能保持與ITAR的合規性。這些包括:

生產車間的人員限制

限制使用移動設備

工作冗余副本,以防止在發生攻擊時停工

要求所有晶圓廠員工使用數字工作站

使用無紙化系統,限制未經授權的信息查看

“ITAR的成立是為了控制和防止向美國政府發布關鍵技術,敏感技術,”格芯航空航天和國防業務線主任Ezra Hall說。“你可以想象美國政府可能為之制造半導體的所有敏感類型的應用,這些應用屬于ITAR,其中包括非半導體。

ITAR合規性確保制造設施與生產在那里生產的設備相同,如果不是更安全的話。霍爾指出,使Fab 8符合ITAR法規開辟了巨大的市場機會,在“美國最先進的純半導體工廠園區”制造的所有設備都遵循相同的安全制造實踐。

保護設備內存

一旦設備通過初始階段,供應商就需要決定如何使存儲在其中的內存和信息盡可能安全。無論是通過安全啟動還是TEE等過程,都必須保護內存以保護整個設備。

安全硬件(如可信執行環境 (TEE))的主要目的是保護存儲在內存中的重要指令和 IP。畢竟,這就是為什么許多系統選擇從這些區域運行其安全啟動過程的原因。

但是,盡管像 Arm TrustZone 這樣的 TEE 解決方案越來越多,但許多開發人員仍在努力應對 TPM、內存保護單元 (MPU) 和其他安全硬件元素的復雜性。事實上,Swissbit安全解決方案副總裁Hubertus Grobbel指出,安全啟動等流程的最大挑戰只是讓開發人員易于理解和使用。

更具體地說,如何在不將自己鎖定的情況下使用這些技術?

“看看開發人員擁有的各種選項,例如連接到處理器旁邊或集成到處理器中的TPM或安全元件,或集成到處理器中的軟件安全性,”Grobbel說。“通常,你也有一個信任區,對吧?

“一旦[你集成了一個安全解決方案]在CPU中,你或多或少地粘在CPU上。如果CPU中有什么東西壞了,你就會陷入CPU硬件的困境,這些硬件在整個生命周期中可能無法維護和管理。因此,我們的方法是提供一種安全性,該安全性已集成到開發人員無論如何都需要的東西中。

“這就是存儲。

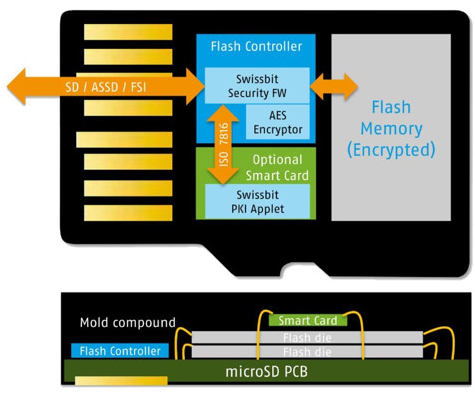

Swissbit 最近發布了樹莓派安全啟動解決方案,這是一種基于 PS-45u-DP-microSD 卡“樹莓版”的數據加密和訪問保護機制(圖 2)。根據 Grobbel 的說法,該解決方案非常適合保護系統免受未經授權的數據訪問、代碼操縱和 IP 違規的影響。更好的是,它附帶了一個配套的軟件開發工具包(SDK)。

圖 2.瑞士比特安全

Raspberry Pi SDK 的安全啟動解決方案提供了一個基于 U-Boot 主線和內核的開源預啟動環境,允許所有級別的開發人員訪問現代 MCU 和 MPU 上提供的相同類型的安全功能。此外,該解決方案的開源特性使用戶能夠靈活地修改其安全實現,以滿足其特定應用程序和系統資源的需求。

保護設備的最大挑戰

除了引導過程之外,仍然需要保護在連接的設備上運行的更高級別的應用程序軟件,因為此代碼中的錯誤可能會提供對其他敏感系統實用程序的不需要的訪問。

海頓·波維(Haydn Povey)是IAR系統公司安全事務所的首席執行官兼嵌入式安全解決方案總經理,他意識到了這一點。作為回應,IAR發布了C-Trust開發工具套件,該套件允許沒有深厚技術安全知識的開發人員輕松加密其應用程序代碼,幾乎不需要軟件返工。

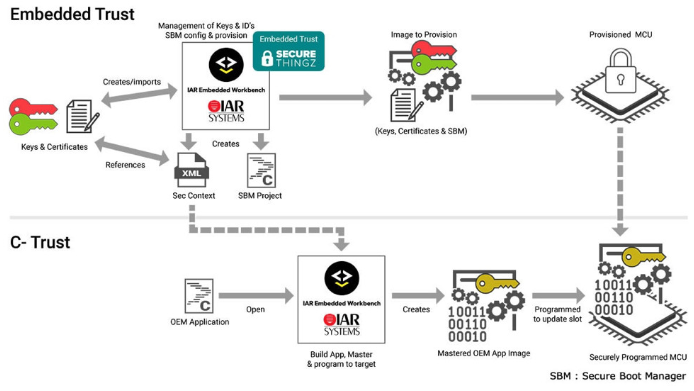

C-Trust 通過加密過程將應用程序綁定到目標硬件的元素來實現這一點,從而延續通過安全啟動等操作實現的信任鏈(圖 3)。

圖 3.嵌入式信任和 C 信任流程

“我們使用密碼學首先確保設備是正確的設備,”Povey說。因此,例如,對于意法半導體器件,我們利用了它們集成的SFI或安全固件安裝功能,以便我們可以保證它是使用加密技術的有效意法半導體器件。然后,我們可以控制該設備以創建配對,然后以加密格式加載應用程序。

“即使有人坐在計算機和正在編程的設備之間,他們也只能看到垃圾。我們可以確保您打算加載到該設備上的應用程序是正確的應用程序。

C-Trust 安裝的手動部分涉及選擇應用程序將用于獲取資源訪問權限的受信任內存區域。但這也使開發人員有機會設置權限,以防止來自不受信任的內存區域的數據到達嘗試訪問它的應用程序。

如圖 3 所示,C-Trust 的所有功能都可以通過 IAR 嵌入式工作臺環境進行訪問。

認證安全性

當然,物聯網設備的標志是它以某種方式連接到某種類型的網絡。這個網絡甚至可能是互聯網本身。

從物聯網安全的角度來看,這給許多工程師帶來的挑戰是,他們正在處理資源嚴重受限的端點設備。這些系統通常沒有基于 Web 的加密(如 AES-256)所需的本地計算或內存資源。

為了應對這一挑戰,像Veridify(以前稱為SecureRF)這樣的公司正在開發“輕量級”加密方法,這些方法在ROM和RAM有限的小尺寸系統中是可行的。例如,該公司的設備所有權管理和注冊(DOME)客戶端是一個軟件庫,為超緊湊的物聯網邊緣系統提供配置,管理和安全連接工具,并提供即使在低時鐘速度運行的CPU上也可以快速運行的加密。

“就嵌入式客戶端本身的資源而言,通常我們說需要多達20KB的ROM來包含DOME客戶端庫。在任何時候,它都可能使用800字節的RAM,“Veridify德雷克史密斯的開發副總裁說。

DOME 客戶端附帶一個軟件開發工具包,其中包含一個 DOME 客戶端庫以及安卓和 iOS 接口設備。

“我們為您提供了并行平臺,用于進行更新,配置和其他一些管理功能,這些功能不會成為實際行業設備的焦點,”Veridify首席執行官Louis Parks說。“[該設備]旨在管理建筑物中的燈光,熱量或電梯,這就是它的作用。它可能具有安全性的關鍵,但同樣,通過確保這些結構化平臺,我們可以幫助客戶在現場管理它,安全地管理它,管理交接和更新。

DOME 還通過了 Arm 平臺安全架構 (PSA) 1 級認證,這意味著用戶可以將其集成到更大的安全結構中,從而確保當前的系統保護和未來的路線圖。

我們如何知道物聯網設備符合我們的安全標準?

盡管隨著工具和方法的發布,這些工具和方法簡化了物聯網解決方案堆棧每個級別的安全性,但每個連接的設備中都會存在漏洞。而且,這個話題更令人沮喪的一個方面是,即使供應商A盡其所能創建一個強大,安全的物聯網端點,如果供應商B在同一網絡上的產品中偷工減料,所有這些努力都可能毫無用處。

作為回應,主要的物聯網組織一直在努力制定安全標準,使公司承擔一定程度的責任。例如,谷歌工程副總裁兼Android安全和隱私主管David Kleidermacher代表他的公司加入安全物聯網聯盟(ioXT),該聯盟是一個希望實施物聯網安全全球標準的行業聯盟。

在最近接受嵌入式計算設計采訪時,Kleidermacher指出,這一過程的挑戰部分實際上不是標準的創建,而是創建一個可擴展的合規計劃,該計劃考慮了所有潛在的設備和用例。

但要使這些計劃成為可能,它們背后需要有只有政府才能提供的牙齒。Kleidermacher希望各國政府能夠圍繞物聯網安全標準制定任務,以促進并確保它們在連接設備中的使用。

在那之前,無論是將來的某個地方,如果它真的發生,供應商都必須將安全性放在其連接設備思維過程的最前沿。考慮一下安全性的復雜性,從組件開始到物聯網產品到達消費者手中。

審核編輯:郭婷

-

cpu

+關注

關注

68文章

10874瀏覽量

212107 -

物聯網

+關注

關注

2909文章

44715瀏覽量

374322 -

IOT

+關注

關注

187文章

4215瀏覽量

197014

發布評論請先 登錄

相關推薦

如何實現 HTTP 協議的安全性

電池的安全性測試項目有哪些?

在電氣安裝中通過負載箱實現最大效率和安全性

socket編程的安全性考慮

UWB模塊的安全性評估

智能系統的安全性分析

云計算安全性如何保障

恒訊科技分析:IPSec與SSL/TLS相比,安全性如何?

論述RISC-C在IOT領域的發展機會

藍牙模塊的安全性與隱私保護

開關電源安全性測試項目有哪些?如何測試?

簡化從開始到部署的IoT安全性

簡化從開始到部署的IoT安全性

評論