概述

從汽車電子電器架構的角度來看,汽車就是由ECU(點)和總線(線)構成的一個結構體(對于無線傳感,車內部很少用,把網關、T-BOX等也統稱為ECU)。對汽車進行攻擊,其實際就是針對不同的ECU進行攻擊。ECU的攻擊向量有哪些,如何攻擊一個ECU,對于hacker來講是最感興趣的話題,對整車防御來講也是首先要搞清楚的事情。 ECU結構 首先從幾個不同角度來看看ECU是什么樣子的

1.物理

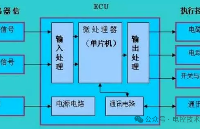

拆開一個ECU,最直觀來看,一個ECU可以分為兩部分: 芯片/PCB + 接口; 芯片/PCB是被封裝在金屬外殼(電磁干擾)里的部分 接口又可以分為兩種:不隱藏的通信接口+隱藏的調試接口

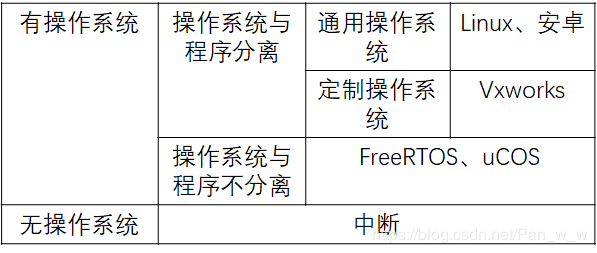

2.操作系統

從操作系統的角度看ECU,是要了解固件是如何運行的,是為了破解ECU的固件;

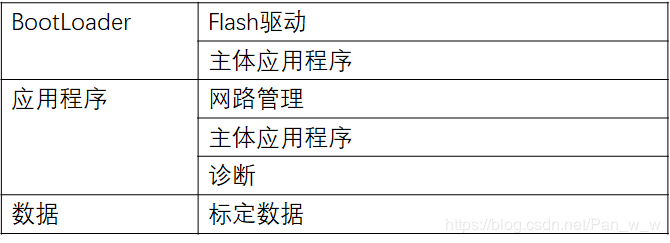

3.程序架構

這個是汽車的控制器獨有的一部分,從這個分類角度可以進一步明確針對ECU不同模塊的具體攻擊手法。

先從這三個角度來看ECU,這三個角度涉及到硬件、操作系統/程序運行方法、汽車電子軟件,細說起來每一個部分都很多,希望日后可以詳細說一下。

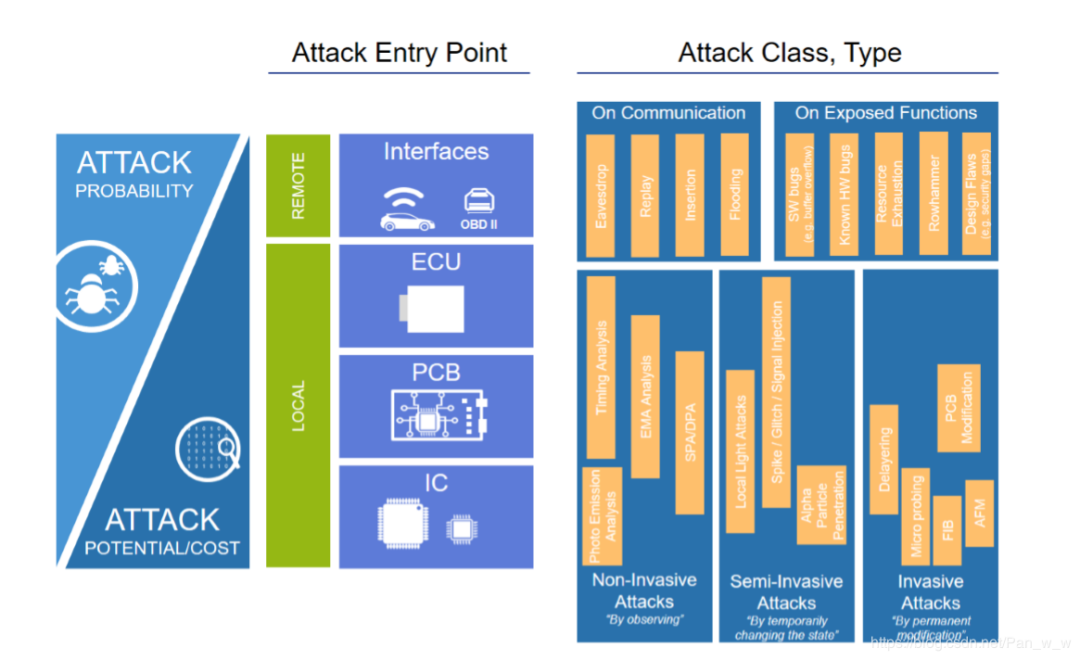

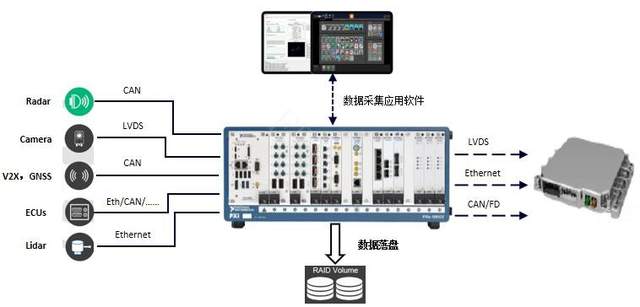

ECU攻擊 上一節說了汽車ECU是什么,從什么角度對其進行分層分類,從而在這一節得到攻擊向量,以上三個角度可以統一在以下三層: 網絡(接口):協議的攻擊(從第一、第三角度看) 固件(FLASH):固件的逆向(從第一、二、第三角度看) 芯片/PCB:物理攻擊(從第一角度看) 網絡 網絡的攻擊向量可以通過無線網絡和有線網絡;有線網絡主要是CAN網絡;CAN網絡攻擊可以分為對RAW幀的攻擊和對協議報文的攻擊;RAW幀的攻擊主要是因為CAN本身的屬性造成的: 1.無身份認證 2.優先級 3.廣播 4.總線錯誤 對于協議報文則可以從第三角度來看: 對診斷報文 對應用報文 對網絡管理報文 固件 固件獲取:固件獲取的方法有很多種,也有很多的介紹;從第一角度來看,固件獲取可以從FLASH直接提取,從調試口讀取甚至可以動態調試 固件分析:這個就要先從第二角度來看了,對于通用操作系統有自己的工具鏈,相對麻煩一些;對于操作系統和程序沒有區分的可以直接用動靜態分析工具去做。 漏洞利用:對于通用的操作系統,其利用方法很多;對于另一種可以竊取一些數據,更改一些參數,但是持久化利用是一個問題。

芯片 到了芯片這一級,就是一些物理攻擊手段了,最典型的就是側信道分析和故障注入。參考NXP的一張圖。

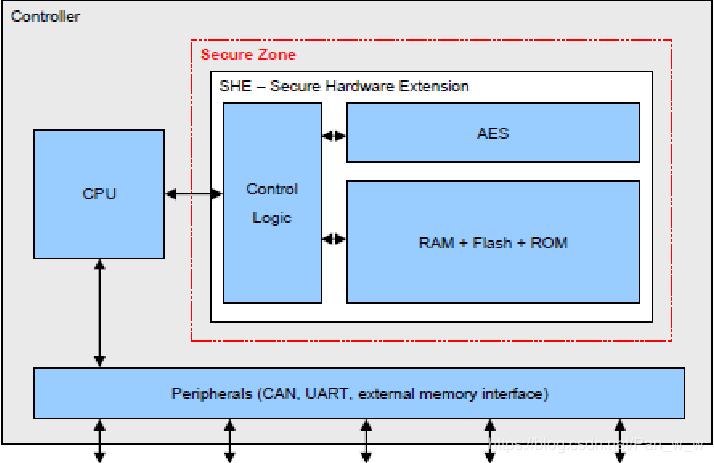

保護 簡單說一下保護。針對各種攻擊都應有相應的保護手段。保護的根本還是基于密碼學的,目前來看就是要保證硬件安全,建立可信體系,主要使用的就是硬件安全模塊,如HSM、TPM。 HIS SHE 這個規范主要是講基于對稱加密(AES)的硬件安全模塊,其密鑰如何管理,如何使用,并介紹了安全啟動等流程

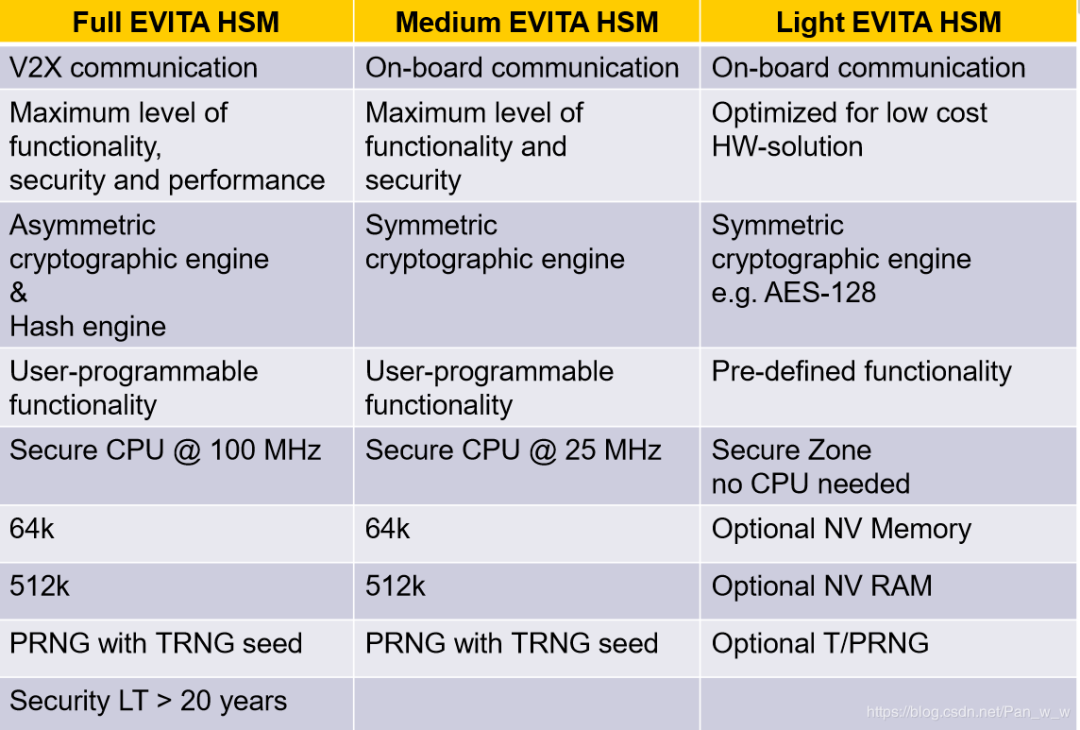

EVITASHE 這個項目介紹了對于不同場景采用不同的安全等級設計,分為FULL Medium Light三種,并對報文安全等級也進行了一個劃分

小結

介紹了一下ECU攻擊的情況,其中有自己的思考和參考一些他人的思考,后面需要對每一種結合自己的實踐進行一個更詳細的介紹。汽車作為一種IoT設備,和普通IoT設備的漏洞挖掘有很多相似之處,但是也有很多不同,對以下四個問題需要進行進一步思考: 1.對于汽車ECU的攻擊向量還有待發掘 2.如何進行漏洞的利用 3.保護方法有效性 4.攻防的均衡

審核編輯:郭婷

-

芯片

+關注

關注

459文章

51568瀏覽量

429787 -

汽車電子

+關注

關注

3031文章

8076瀏覽量

168361 -

ecu

+關注

關注

14文章

895瀏覽量

55021

原文標題:汽車網絡安全之ECU攻擊

文章出處:【微信號:智能汽車電子與軟件,微信公眾號:智能汽車電子與軟件】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

智能化汽車時代:ECU測試如何高效進行?

汽車電子的ECU攻擊分析

汽車電子的ECU攻擊分析

評論