根據麥肯錫的一項研究,安全和隱私被視為未來物聯網增長的關鍵挑戰。一個關鍵的重點領域是最終用戶可以訪問的物聯網設備的安全性。這些器件的應用范圍從商用網絡化 HVAC 系統和無線基站到工業電力線通信 (PLC)、航空電子網絡和網絡網關系統,以及發電站的關鍵能源基礎設施。

威脅向量既是真實的,也是假設的。事實證明,僅軟件安全性不足以抵御已知威脅,但現在的FPGA SoC可用于實現可擴展的安全方案,該方案一直延伸到IC級別。它們有助于提供全方位的可擴展安全性,同時在較小的占地面積內保持低功耗系統運行。

實際上,任何連接到其他設備且最終用戶可以訪問的設備都存在危險。

例如,在汽車領域,發送到互連的車對車或車對基礎設施(統稱為V2X)系統的虛假高級駕駛員輔助系統(ADAS)消息可能通過提供有關迎面而來的交通的速度和方向的虛假數據來引起事故。或者,惡意數據操作可能會導致整個城市的交通中斷和相關混亂。

在工業環境中,最有可能為惡意攻擊提供開放大門的用戶可訪問設備包括智能電網現場控制器和公用事業流量監控器。越來越多的這些遠程產品正在聯網,并且由于它們通常相距遙遠,這些產品對惡意黑客攻擊很有吸引力。醫療保健行業中的攻擊媒介是與患者監控相關的用戶可訪問設備。在通信基礎設施中,用于4G/LTE網絡的無線小型蜂窩系統同樣容易受到攻擊,因為它們通常安裝在室外部署的街道上,并且通常通過第三方接入提供商網絡,其安全性不如大型運營商嚴格。這些設備很容易成為黑客和破壞者的獵物,黑客和破壞者可以使用它們來訪問極易受到GPS干擾,欺騙和其他定時安全漏洞的網絡。

與用戶可訪問的網絡設備相關的威脅的最新,備受矚目的例子之一是黑客據稱控制了商業航空公司的航班[2]。根據法庭文件,聯邦調查局正在調查乘客是否通過將筆記本電腦插入安裝在座位下的電子盒中,然后訪問其他系統(包括負責為飛機發動機提供動力的推力管理計算機)來訪問機上娛樂(IFE)系統。

除了上述威脅之外,任何用戶可訪問的設備也容易受到知識產權(IP)盜竊和產品逆向工程的影響。保護這些設備免遭 IP 盜竊、逆向工程、篡改和克隆,同時防止其被利用進行網絡攻擊,需要從設備級別開始的端到端分層安全性。當今的 FPGA 通過結合設計安全性(芯片級保護,包括防篡改措施)、硬件安全(板級和供應鏈)和數據安全(跨越與設備之間的所有通信)來支持這一策略。

當沒有足夠硬件安全性的網絡設備被最終用戶黑客入侵時,可能會發生設計的IP盜竊。保護 IP 是設計安全的一個例子。設計安全性還包括防止某人對產品進行逆向工程的能力。如果沒有基于硬件的安全性,用戶可訪問的產品的 IP 可能會被盜。2012 年,美國超導公司 (AMSC) 的價值在一天內下降了 40%,在五個月的時間內下降了 84%,這主要是由于該公司的風力渦輪機算法缺乏安全性[3]。

為了保護設計,應加密和保護配置位流。具有篡改保護、歸零和安全密鑰存儲的設備可以顯著降低攻擊成功的機會。硬件應該能夠識別未經授權的訪問和篡改,并在檢測到篡改時歸零。更好的是,硬件安全設備應該能夠抵御差分功率分析 (DPA) 攻擊。DPA是一種技術,通過這種技術,可以使用廉價的電磁探頭和簡單的示波器來檢測加密密鑰。希望使用具有 DPA 許可對策的硬件設備,以確保您具有足夠的設計安全性。

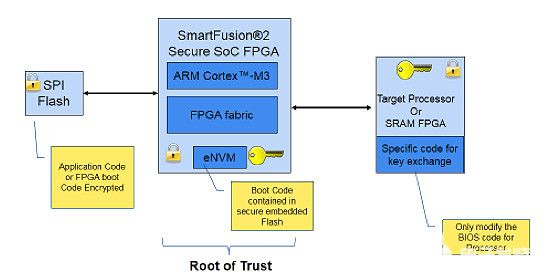

保護可訪問產品的另一個原因是硬件安全性。硬件安全的示例包括確保電路板運行的代碼是真實的,以及構建產品的供應鏈是安全的。信任根是硬件安全的起點。信任根是您從中構建的硬件設備。它應該具有前面提到的設計安全性的所有功能。有了已建立的硬件信任根,就可以真正安全地使用更高級別的安全功能。例如,硬件信任根設備可用于存儲密鑰并加密處理器將從中啟動的數據。安全啟動對于保護啟動代碼免受攻擊非常重要。如果黑客訪問這樣的產品,他們將無法覆蓋啟動代碼,也無法安裝任何惡意軟件以使處理器運行。圖 1 顯示了如何使用此方法保護處理器的示例。

圖 1:

在此示例中,微西門子的 SmartFusion2 安全 SoC FPGA 被用作信任根,可以存儲密鑰并加密數據,從而啟動處理器。

(單擊圖形進行縮放)

供應鏈安全是硬件安全中經常被忽視的組成部分。當公司擁有自己的制造時,他們本身就可以確保其產品不會克隆或過度構建。然而,絕大多數電子產品的情況并非如此。大多數是由第三方分包商建造的,許多都在國外。為了保護公司的產品免受過度構建,可以利用硬件信任根設備中的功能。例如,如果設備具有密鑰存儲,則可以利用它來加密產品的比特流或固件,因此只能對具有特定密鑰的設備進行編程。這是有效的,但只有當帶有密鑰的設備內置了許可的DPA對策時,這才真正安全。

網絡硬件的最后一種安全性類型是數據安全。數據安全確保進出產品的通信是真實和安全的。在過去的幾年里,聯邦調查局一直在警告公眾,智能電表黑客一直在蔓延。這些黑客需要對電表進行物理訪問。黑客可以從測量儀收集安全代碼,并訪問其他連接的設備。根據聯邦調查局的說法,安裝不安全的智能電表造成的攻擊在一年內使一些美國電力公司損失了數億美元。

有價值的數據在存儲和傳輸過程中都需要保護。必須確保它們具有安全的設計和信任根,以便建立安全的數據通信。用于安全數據通信的最常用方法之一是使用公鑰/私鑰交換。簡單來說,這是一項服務,其中兩個設備都知道一個公鑰,但每個設備都有自己的私鑰。最安全的私鑰類型是人類甚至不必生成的私鑰。如果硬件設備具有物理上不可克隆的功能 (PUF),則可以執行此操作。基于PUF的器件根據每塊硅的獨特性質生成密鑰。它使用每個芯片中的微小差異來生成唯一的密鑰。使用基于 PUF 的設備實現數據安全可防止有權訪問密鑰的內部人員入侵產品。

生成私鑰和公鑰后,將啟動通信,并且具有公鑰的云服務器向每個設備發送質詢問題。如果響應正確,則采取后續步驟,根據使用私鑰加密信息來保護通信。希望使用具有公鑰基礎結構 (PKI) 和 PUF 的供應商來實現最高級別的數據安全性。

隨著物聯網設備的數量繼續呈指數級增長,對硬件和嵌入式系統的安全威脅越來越受到關注。重要的是要認識到,僅靠軟件安全性是不夠的,特別是當網絡連接產品可供用戶訪問時,使整個系統容易受到攻擊。過去曾發生過許多安全漏洞,將來也可能發生在任何系統上,威脅到安全以及國土和國家安全。此外,還存在因被盜數據或復制的IP而造成的數百萬美元的損失。防御這些威脅需要確保硬件安全性、設計安全性和數據安全性的組件。具有加密比特流、多個密鑰存儲元件、許可的 DPA 對策、安全閃存、防篡改功能并集成 PUF 的 FPGA 為保護當今用戶可訪問的網絡硬件產品提供了必要的要素。

審核編輯:郭婷

-

plc

+關注

關注

5012文章

13309瀏覽量

463736 -

物聯網

+關注

關注

2909文章

44701瀏覽量

373972

發布評論請先 登錄

相關推薦

如何實現 HTTP 協議的安全性

電池的安全性測試項目有哪些?

物聯網中的硬件安全性

物聯網中的硬件安全性

評論