當領導者對其網絡防御將如何以及在何處受到攻擊有深入的了解時,他們就會調動資源來加強目標區域。這種策略既適用于戰爭,也適用于黑客攻擊。對于制造公司來說,其企業網絡中常見的薄弱環節是其生產網絡。

為了建立安全的制造,必須由高級領導團隊領導的風險管理職能/團隊解決幾個企業方面的問題。這種風險管理方法的基礎是基于:

全體員工的安全意識,因為大多數違規行為都是人為錯誤的結果

確保產品設計和產品生命周期的安全,從一開始就設計安全性

運營技術 (OT) 網絡的最佳實踐安全性,并認識到信息技術 (IT) 安全不是 OT 安全性

有了這些和其他內部系統相關項目,重點必須放在接入點上,例如:

安全處理運輸和接收

實施安全 IT 和 OT 網絡的供應商和客戶

產品、防偽、取證和客戶使用的安全標識符

定期收集有關安全性有效性(或低效率)的證據

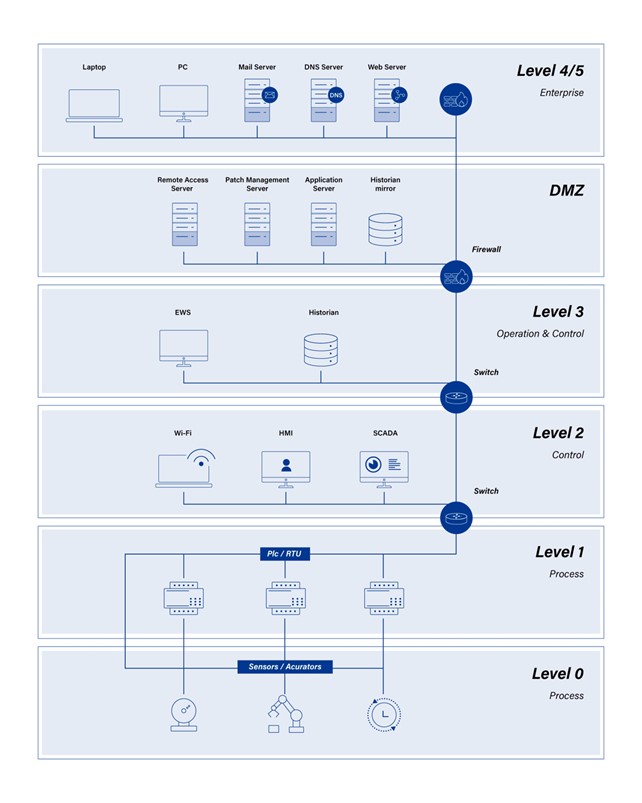

為了有效、可信和安全的制造必須包括對IT和OT網絡的保護,同時考慮到物聯網(IoT)設備、工業控制系統(ICS)、監控和數據采集(SCADA)系統以及相關環境是最脆弱的。

[圖1|圖中顯示了 IT 和 OT 安全性之間的差異。

安全差異:OT 和 IT 網絡

與構建和使用OT網絡的人相比,保護IT網絡的人的心態存在很大差異。擁有OT網絡的公司在讓PC和服務器等設備與ICS通信時遇到了重大問題,因為OT網絡基于OT協議,使得TCP / IP和OT網絡之間的鏈接變得脆弱。很少有人知道如何使它們工作以及如何使它們保持工作。因此,使用網絡的人強烈抵制改變任何事情。在這種心態下,具有未打補丁的Windows XP PC的OT網絡或運行更舊版本的Windows的系統并不少見。

另一個主要區別是IT網絡通常不關心延遲,因此將重復時間減慢數百毫秒或更長時間的安全軟件不是問題。相比之下,OT網絡可能具有對超過10 ms延遲的零容忍度的設備。這些設備通常無法在應用了常見 IT 網絡安全原則的網絡上運行。

最后,IT安全的首要主題是CIA -機密性,完整性和可用性-這意味著它可以在您需要時出現。OT網絡中最重要的問題是安全性 - 盡一切努力確保在操作過程中沒有人死亡。

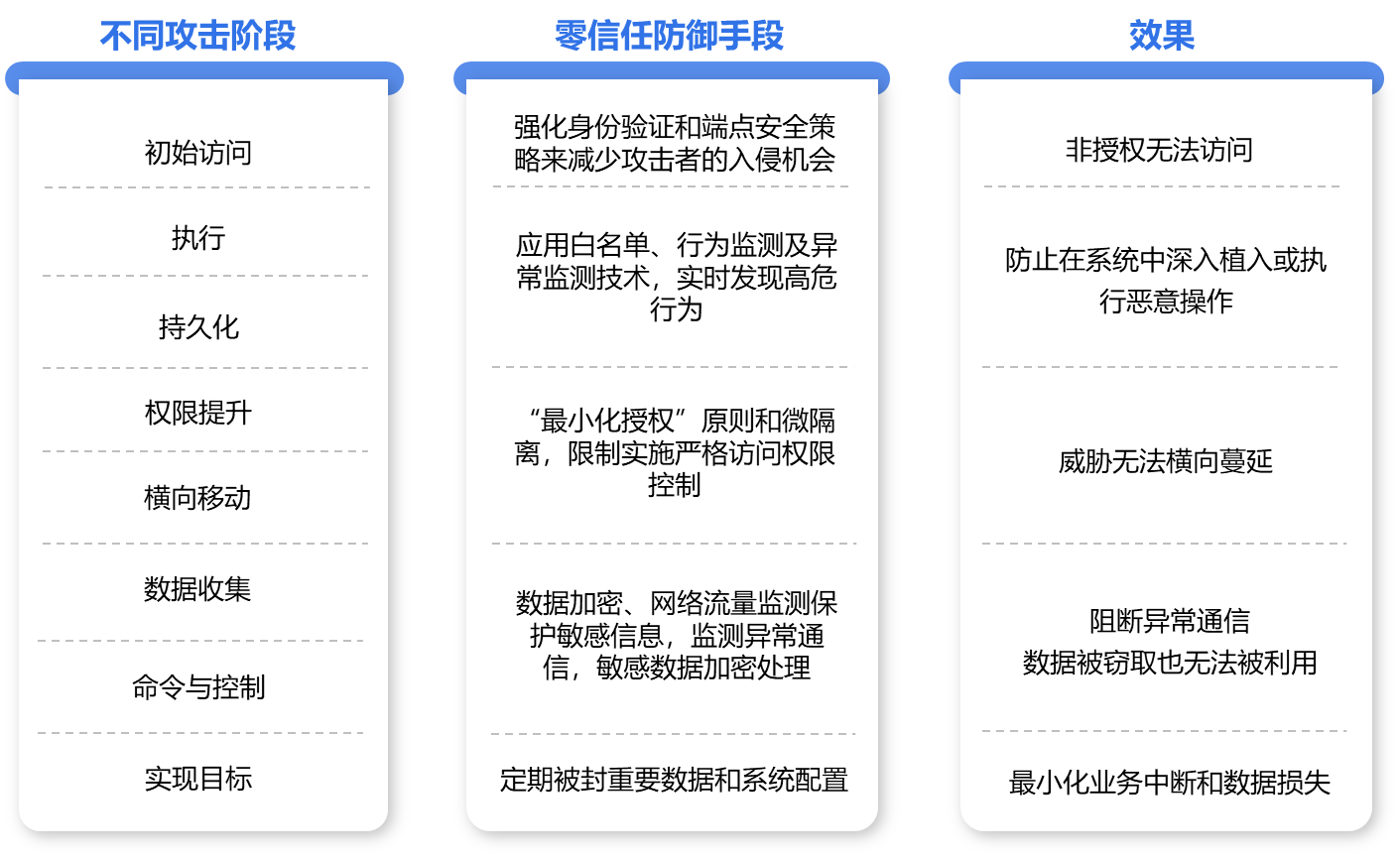

[圖2 |IT和OT安全之間的差異需要不同的方法。

多年來,業界一直在努力創建一種標準化的方法來提高工廠安全性。例如,國際自動化學會(ISA)定義了一種通用的安全架構,用于保護OT網絡,稱為ISA99,也稱為IEC 662443。

此安全體系結構有意將實現“詳細信息”留給客戶。通過這樣做,即使安全技術不斷發展和變化,架構仍然具有相關性。可信計算組 (TCG) 定義了支持實現 ISA99 體系結構的信任技術。

飛地和管道

典型的工廠OT網絡包括許多設備,這些設備幾乎沒有或根本沒有自我防御能力。在ISA99中,該架構沒有處理某些設備可以保護自己而其他設備無法保護自己的想法,而是假設沒有一個端點設備可以保護自己。該體系結構規定根據某些邏輯(例如特定工廠中的所有設備)對端點設備進行分組。

在 ISA99 術語中,這稱為“安全區”,安全區受基于網絡的安全技術保護。任何位于安全區外部的電信鏈路都稱為“管道”,用于保護安全區的所有安全技術都存在于管道中。為了提高安全性,每個安全區都應具有盡可能少的管道,并且每個管道都必須具有一個受信任的、高度安全的網關,并在該網關中加入安全區。

為了建立安全區和管道的可信度,TCG 使用專用的安全硬件來保護機密和完整性信息(哈希值)。這包括受信任的平臺模塊 (TPM) 和自加密驅動器 (SED)。借助此技術,設備可以在發生任何通信之前相互監督并驗證憑據。

對于不支持 TCG 兼容硬件的舊版產品,TCG 的可信網絡通信 (TNC) 可以創建信任證據。它為網絡訪問控制提供了一個開放的架構,以及一套定義互操作性的標準。此方法的一個好處是,任何基于 Linux 或 Windows 的設備都可以運行收集完整性信息的客戶端。

信任我們的OT網絡

安全OT網絡始于董事會和高級管理層的承諾,即進行風險評估,以確定IT和OT網絡的安全性要求。隨著IT和OT風險管理功能的到位以及安全意識的建立,下一步是確保企業在設計上是安全的。實現更高級別安全性的可用工具包括開放標準安全體系結構以及在這些體系結構中使用啟用信任和安全技術。

審核編輯:郭婷

-

控制系統

+關注

關注

41文章

6605瀏覽量

110581 -

Linux

+關注

關注

87文章

11296瀏覽量

209361 -

服務器

+關注

關注

12文章

9129瀏覽量

85348

發布評論請先 登錄

相關推薦

艾體寶干貨 使用TAP和NPB安全監控OT網絡:基于普渡模型的方法

簡單認識芯盾時代零信任業務安全平臺

浪涌保護器的作用和特點

芯盾時代入選《現代企業零信任網絡建設應用指南》

IT和OT有什么關系?

復合電壓閉鎖過流保護的作用及原理

繼電保護充電保護的作用及投退原則方法

以守為攻,零信任安全防護能力的新范式

一種 IT 和 OT 安全融合的思路

什么是零信任?零信任的應用場景和部署模式

工業發展不可忽視的安全問題——OT網絡安全

保護工廠的OT網絡和信任的作用

保護工廠的OT網絡和信任的作用

評論