當代的攻與防——攻防對抗的歷史變遷

曾經大家談攻防演練,更多的是指通過滲透測試的方法來發現被測目標或安全解決方案的風險及問題,而當代攻防演練則較為側重模擬實戰場景下的攻與防的對抗,具體變化如下:

2016年以前

對于攻擊方——主要通過常規滲透測試評估資產安全風險(漏掃+漏洞驗證模式)。實施前攻擊方會得到具體的資產信息列表,實施過程是有規范和約束的,基本點到為止,且有固定的時間。

對于防守方——堆砌安全設備,滿足等保要求,滿足國家監管機構的安全審查。

2016年之后

對于攻擊方——以目標單位的內部數據為目標牽引,攻擊隊伍對目標進行深度進攻,挖掘實際場景下的安全問題。演練過程只給攻擊隊伍提供單位名稱和靶標名稱(例如被攻擊單位名:華為,靶標名:華為云XX系統),攻擊過程不限攻擊路徑,任意方式攻到靶標都有效。在攻擊路徑上所有的資產都會被攻擊影響,如下圖所示。

對于防守方——需要專業的安全運維人員(甚至有些人之前是攻擊隊伍成員)對安全事件進行分析。除常規的攻擊流量日志分析、防御策略下發外,溯源也成為一大新的工作項目。攻防演練甚至把溯源作為防守方重點得分項。

攻防演練典型攻擊手法及防御手段

一般攻防演練攻擊方的大體流程如下圖所示。

1、信息收集:被動(目標調查、各類帳號收集、資產信息收集)+主動(部署自動化掃描、掛代理池、使用云函數)

2、突破邊界:分析信息收集階段獲取的信息,進行攻擊打點,通過0day/Nday漏洞+口令破解等突破網絡邊界,獲取權限。

3、權限維持+橫向滲透:進入內網、關閉設備告警實現內網漫游,獲取目標數據及權限。

下面從攻擊的各個階段來說說典型攻擊手法以及對應的處置方法。

一 信息收集階段:自動化多源IP掃描

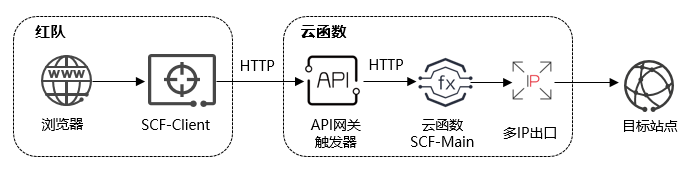

攻擊方通過部署大量的自動化掃描來實施信息的快速收集,這些掃描大部分通過代理池、云函數服務來實施,以繞過防守方對掃描方IP封禁的操作。下圖為通過某云函數來進行掃描,技術原理與代理池不同,但同樣能實現多源IP掃描繞過IP封禁的效果。

使用云函數實現多源IP掃描

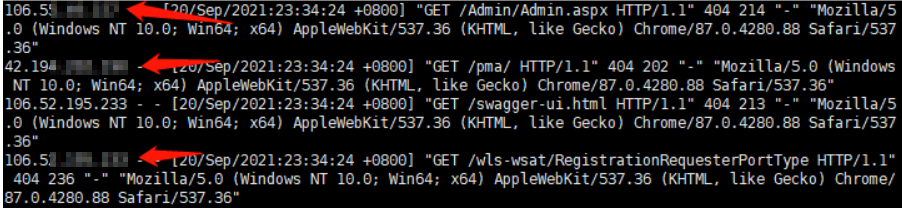

下圖為被掃描的服務器端的日志,可以看到攻擊IP在不斷變換,均為云函數出口IP。

檢測、處置思路:

針對該類攻擊沒有絕對的防御手法,但可以通過各類手段減少可用的攻擊IP,大大降低攻擊隊伍的效率。大致方法如下:

1、對單臺或多臺安全設備威脅日志進行匯總分析,及時阻斷和封禁有風險的外網IP。

2、對重點被掃描或爆破業務及時排查,如非重要業務可暫時關停。

二 邊界突破階段:0day和Nday漏洞攻擊

0day和Nday漏洞攻擊一直是近年來攻防演練的重頭戲,相當一部分攻擊隊伍在提前完成資產信息搜集后,直接利用0day/Nday漏洞+口令破解進入內網。

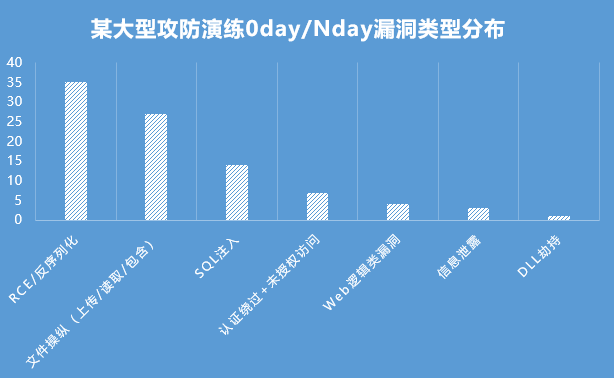

通過對近期某大型攻防演練漏洞信息進行整理,漏洞類型分布如下圖。

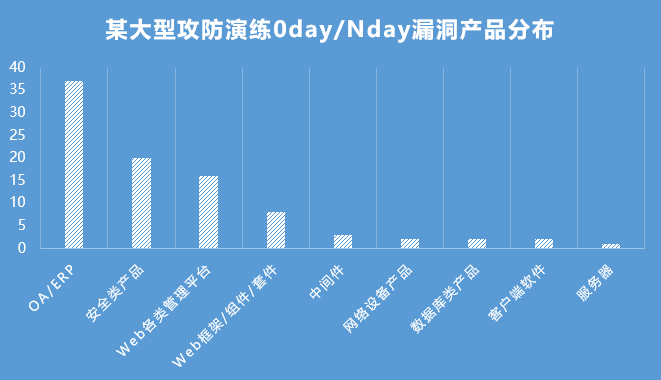

而從產品維度來說,攻防演練中的漏洞主要涉及OA/ERP軟件、安全類產品、Web各類管理平臺、Web框架/組件/套件幾類產品。

檢測、處置思路:

1、密切關注漏洞信息,及時修補漏洞、暫時關停業務,通過自定義簽名等手段快速防御。從產品層面來看,攻防演練需要重點關注OA/ERP類產品的漏洞及修復,因其能夠導致攻擊者登錄多個業務系統獲取大量的數據。并且OA的帳戶一般與郵箱、域、VPN能通用。此外,安全類產品漏洞也需要重點關注,被攻破將導致防御體系崩塌。

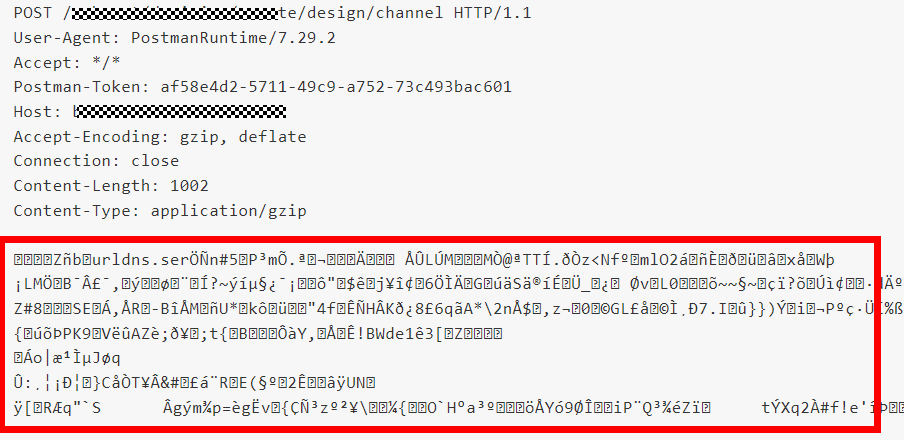

2、對于0day/Nday漏洞中的通用payload,需要做好檢測簽名覆蓋。例如如下的反序列化RCE0day,需要利用鏈特征覆蓋。

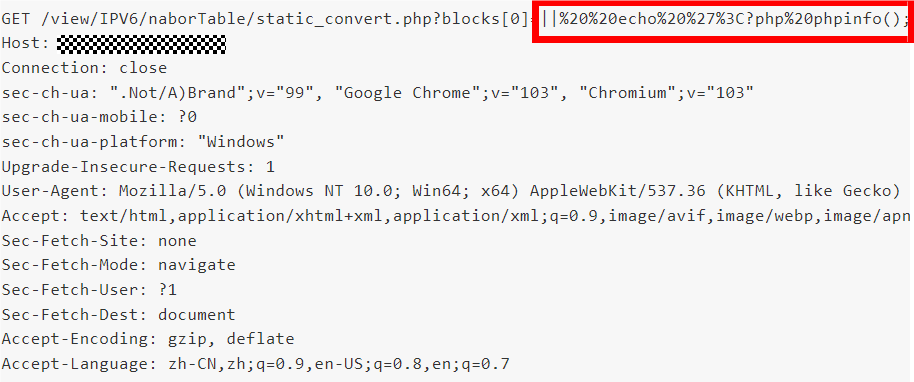

而有些0day特征和行為比較明顯,例如某設備的RCE,可以通過系統命令和敏感函數特征匹配直接檢出。

3、許多高危漏洞攻擊成功后的利用,必定伴隨著文件生成(上傳、不安全函數執行、字符輸出重定向等)、外部資源請求(DNSlog、LDAP/RMI調用、C2通信建立)。前者可使用沙箱、EDR類產品檢測,后者建議結合外部惡意資產信息庫和惡意通信流量檢測產品進行檢測和阻斷。

三 邊界突破階段:釣魚

攻防演練中郵件釣魚依然是主要方法,此外還有微信釣魚、偽裝內部員工誘騙釣魚、github投毒等方式。

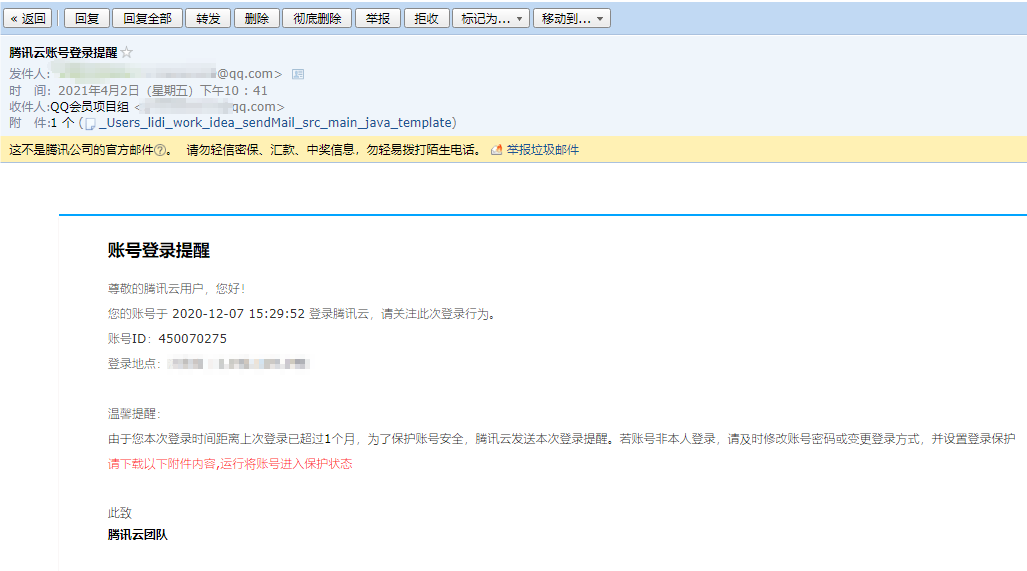

1、郵件釣魚

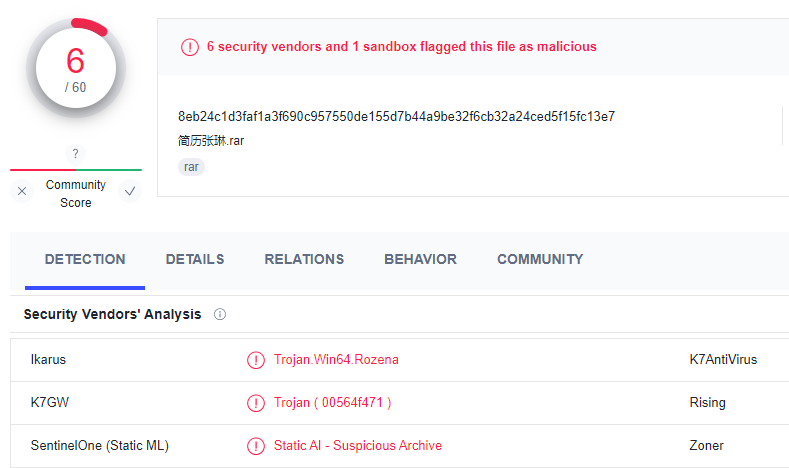

攻擊隊伍在釣魚樣本投遞上,一般采用目標企業關注的郵件主題類型,這些主題一般為應聘、應急處置通知、熱點事件新聞、員工人事變動、薪酬福利信息、熱點漏洞清單等。下圖為偽裝面試者投遞簡歷的樣本。

文件名:簡歷張琳.rar

hash值:

5009d3c8b570f4b2f1acc9e6f6d00ffd

偽裝面試者簡歷樣本

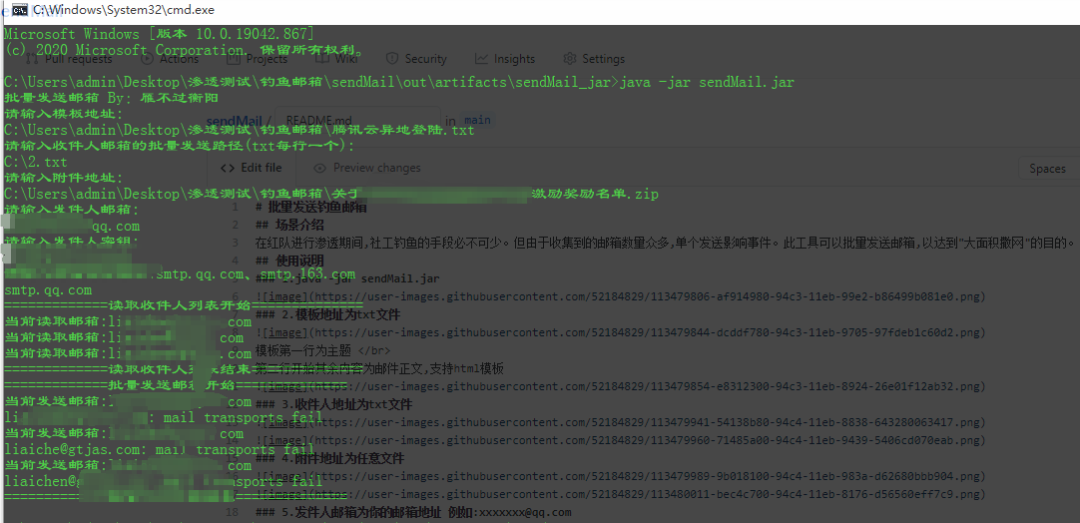

而準備好樣本后一般都會大面積批量發送郵件,使用類似如下圖的套件,設定好主題模板、釣魚地址、C2服務器釣魚樣本,批量發送釣魚郵件。

批量發送釣魚郵件

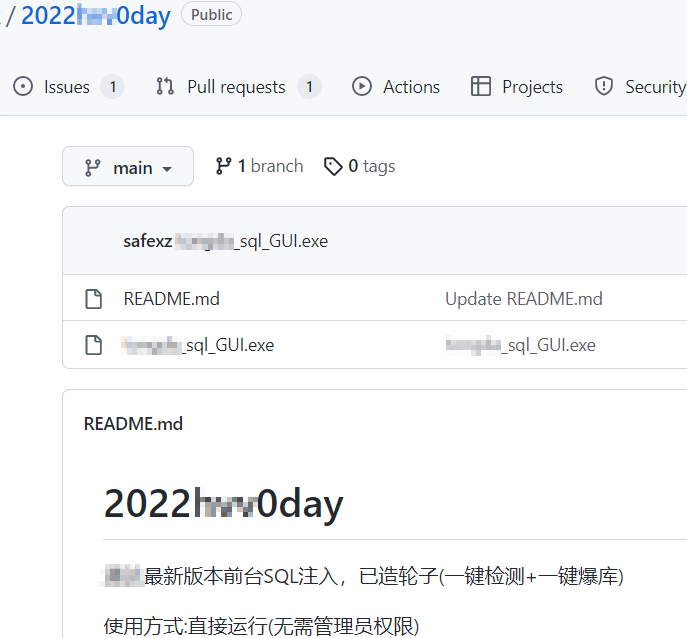

2、偽裝藍隊利用工具github投毒(專釣藍隊)

攻防演練期間對于藍隊(防守方)來說最迫切的無外乎想第一時間知道一些0day漏洞的細節,而紅隊(攻擊方)則會利用藍隊這一迫切需求,構造含有木馬的漏洞利用工具,當藍隊使用漏洞工具排查分析漏洞時中招。如下為偽裝漏洞利用工具:

偽裝某知名終端防護軟件的木馬

以軟件的漏洞為誘餌,在github上發布投毒項目。

項目地址:

https://github.com/*****RedTeam/******

偽裝某知名OA軟件EXP的木馬

偽裝成藍隊,以OA軟件EXP為誘餌,在github上發布投毒項目。

項目地址:

https://github.com/Sec-****/2022***0day

3、添加內部管理人員微信直接發送exe文件

一般通過社工藍隊駐場運維人員,進入防守單位微信群,再通過一些話術或展現專業防守技能獲得防守單位管理人員信任,最后添加管理人員微信發送釣魚文件。

檢測、處置思路:

1、加強人員安全意識管理,進行必要的安全意識培訓

郵件安全意識

看發件人地址:如果是公務郵件,發件人多數會使用工作郵箱,如果發現對方使用的是個人郵箱帳號或者郵箱帳號拼寫比較奇怪,那么就需要提高警惕。

看郵件標題:“系統管理員”、“通知”、“訂單”、“采購單”、“**”、“會議日程”、“參會名單”、“歷屆會議回顧”這類標題的郵件需要謹慎打開。

看正文措辭:對使用“親愛的用戶”、“親愛的同事”等一些泛化問候的郵件應保持警惕。

看正文目的:當心對方索要登錄密碼,一般正規的發件人所發送的郵件是不會索要收件人的郵箱登錄帳號和密碼的。

看正文內容:當心郵件內容中的鏈接,若包含“&redirect”字段,很可能就是釣魚鏈接;還要當心垃圾郵件的“退訂”功能。

資源安全意識

謹慎下載不明來源或不明人士轉發的漏洞分析、利用、檢測小工具。不要完全相信殺毒軟件的查殺結果(攻擊樣本一般會做免殺處理),若確實需要使用請在隔離環境(虛擬機)中打開。

2、信譽度分析和檢測

通過開源威脅信息,對郵件中的郵箱和IP地址進行查詢,通過信譽值判斷IP的可信度,是否是惡意IP。

通過域名信息分析,判斷URL的信譽度。

3、虛擬機分析及沙箱檢測

在可控安全環境中,查看郵件整體內容或打開各類文件,檢測運行進程及其log日志,定位是否存在可疑行為。

對郵件的附件、各類下載文件,通過沙箱模擬真實主機的操作,并對文件操作、注冊表操作、網絡行為分析結果進行判斷。

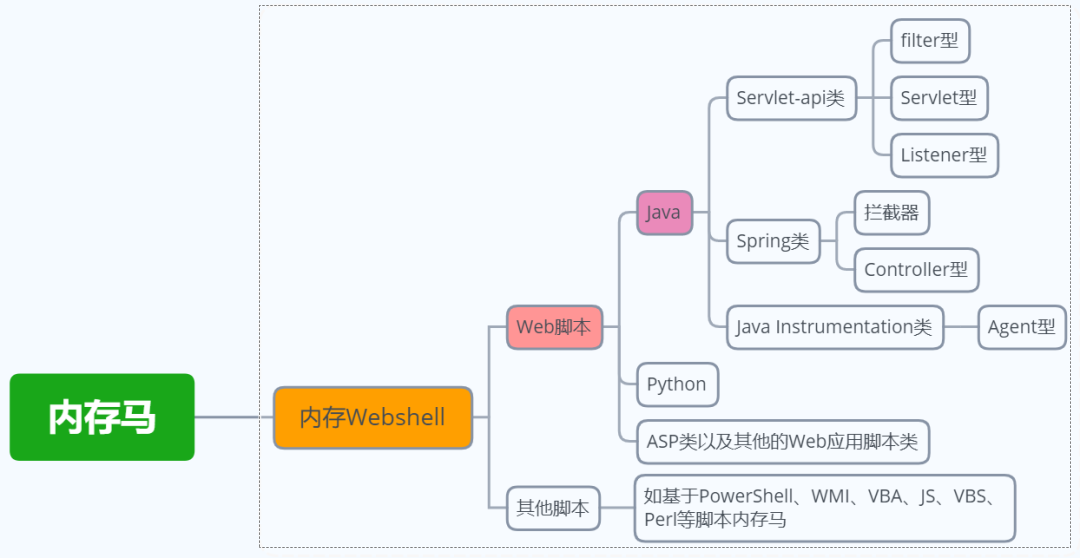

四 權限維持+橫向滲透階段:后門攻擊

據不完全統計,自2020年以來的網絡攻擊事件中,超過80%的攻擊是通過無文件方式完成的。并且,越來越多的Java漏洞利用工具都集成了一鍵注入內存馬的功能。例如Shiro反序列化利用工具,哥斯拉、冰蝎webshell管理工具。無文件內存馬主要類型如下圖所示。

檢測、處置思路:

1、基于通信層面的檢測:通過信譽庫及時阻斷惡意域名及IP,通過流量檢測類產品分析并及時阻斷攻擊流量。

2、基于進程、內存級別的檢測:由于無文件惡意軟件不遵循既定的行為模式,并且經常利用受信任的進程來掩蓋惡意行為,因此依賴行為分析的平臺無法追蹤和暴露無文件威脅,也無法檢測到他。

所以針對無文件攻擊的問題,需要基于應用程序進程、內存級別的安全分析和檢測,一般采用虛擬化技術在內存級別監控應用程序進程,并確保他們保持在合法的執行/控制流上。

結束語

這些年來隨著紅藍對抗模式的攻防演練越來越普及,攻防雙方的關注點和實踐方式都發生較大變化。從實戰中總結分析攻擊方法、防守思路才能不斷提升企事業單位網絡安全防護能力,構筑牢固的安全防線。

-

數據

+關注

關注

8文章

7004瀏覽量

88944 -

函數

+關注

關注

3文章

4327瀏覽量

62573 -

華為云

+關注

關注

3文章

2445瀏覽量

17410

原文標題:論道攻防系列第2期丨攻防演練態勢及防守思路

文章出處:【微信號:Huawei_Fixed,微信公眾號:華為數據通信】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

面對外部惡意攻擊網站,高防服務器如何去防御攻擊?

cc攻擊防御解決方法

802.11b安全防御手段

基于攻擊防御樹和博弈論的評估方法

基于攻防信號博弈模型的防御策略選取方法

常見的網絡攻擊手段都有哪些,我們該如何采取防御措施

科普:DDOS高防IP的防御手段

基于單點多步博弈的功防網絡防御模型

基于攻防演練的檢測防御體系建設思考

華為安全大咖談 | 論道攻防第1期:攻防演練之三十六計——開篇

攻防演練寶典丨進攻方的身份攻擊三板斧,企業怎樣才能防得住?

零信任攻防實踐丨基于零信任理念,助力企業攻防演練

網絡攻防模擬與城市安全演練 | 數字孿生

攻防演練典型攻擊手法及防御手段

攻防演練典型攻擊手法及防御手段

評論