攻擊路徑是指網絡攻擊者潛入到企業內部網絡應用系統所采取的路徑,換句話說,也就是攻擊者進行攻擊時所采取的相關措施。攻擊途徑通常代表著有明確目的性的威脅,因為它們會經過詳細的準備和規劃。從心懷不滿的內部人員到惡意黑客、間諜團伙,都可能會利用這些攻擊路徑,竊取公司技術、機密信息或敲詐錢財。

常見攻擊路徑分析

企業網絡安全防護需要從確定薄弱環節入手,了解公司可能被攻擊的路徑,并實施適當的預防和檢測方法,這有助于保證企業網絡彈性,本文收集整理了目前較常見的攻擊路徑。

1. 內部威脅

內部威脅是最常見的攻擊途徑之一。不過,并非所有類型的內部威脅都是惡意威脅,因為安全意識薄弱的員工有時也會無意中泄露機密。然而,一些內部惡意人員可能出于種種動機,故意泄露機密信息或植入惡意軟件。最新的內部威脅調查數據揭示了令人擔憂的態勢,在過去兩年,內部威脅增加了47%,70%的組織遇到了更頻繁的內部攻擊。因此,所有組織都需要認真考慮和應對內部威脅。

2. 網絡釣魚攻擊

網絡釣魚是社會工程攻擊者經常采用的攻擊手段,攻擊者采用欺詐性操縱的策略,欺騙企業員工點擊可疑鏈接、打開受惡意軟件感染的電子郵件附件,或泄露他們的賬戶信息等。最難防范的網絡釣魚是魚叉式網絡釣魚:網絡犯罪分子會仔細研究那些容易被欺詐的員工,之后伺機下手,這也是越來越嚴重的商業郵件入侵(BEC)威脅的一部分。

3. 供應鏈攻擊

商業伙伴也可能成為主要的攻擊途徑。目前,有很多嚴重的網絡安全和數據泄露事件都是由第三方供應商引起的。供應鏈攻擊是攻擊者攻擊供應商的客戶的一種常見方式。這就是為什么企業組織及其商業伙伴必須關注供應鏈安全,并更多分享網絡安全最佳實踐,確保形成相互透明的安全文化。

4. 賬號竊取攻擊

如果貴公司員工的身份驗證憑據太弱或被攻擊,它們可能成為攻擊者未經授權訪問貴公司IT系統的可靠途徑。用戶名和密碼是目前主要的身份驗證形式,很容易被攻擊者通過網絡釣魚、數據泄露和竊取憑據的惡意軟件加以濫用,從而可以輕松訪問應用系統和商業數據。

5. 暴力密碼破解

暴力密碼破解(brute force)又叫暴力攻擊、暴力猜解,從數學和邏輯學的角度,它屬于窮舉法在現實場景的運用。當攻擊者獲得密碼哈希時,就會使用暴力破解來嘗試登錄用戶賬戶,即通過利用大量猜測和窮舉的方式來嘗試獲取用戶口令的攻擊方式。在實際應用中,暴力破解通常有如下四種技術形態:Password Guessing(密碼猜測)、Password Cracking(密碼破解)、Password Spraying(密碼噴灑)。

6. 安全漏洞

系統中未打補丁的漏洞很可能會被利用,讓攻擊者得以趁虛而入。企業需要清楚認知到定期更新軟件系統版本的重要性,并了解如何在影響盡可能小的情況下在整個企業中部署更新。大多數軟件程序在軟件初始版之后發布一系列補丁,因此企業安全團隊須不斷下載并實施補丁更新,確保系統受到最可靠的保護。

7. 跨站腳本攻擊

跨站腳本(XSS)是一種在Web應用程序中常見的計算機編程語言,同時也存在較嚴重的安全隱患,XSS使攻擊者能夠向其他用戶瀏覽的網頁中注入惡意代碼。當用戶瀏覽網頁時,攻擊者注入的任何惡意代碼都會由瀏覽器執行,從而導致敏感信息可能泄露或執行不需要的代碼。

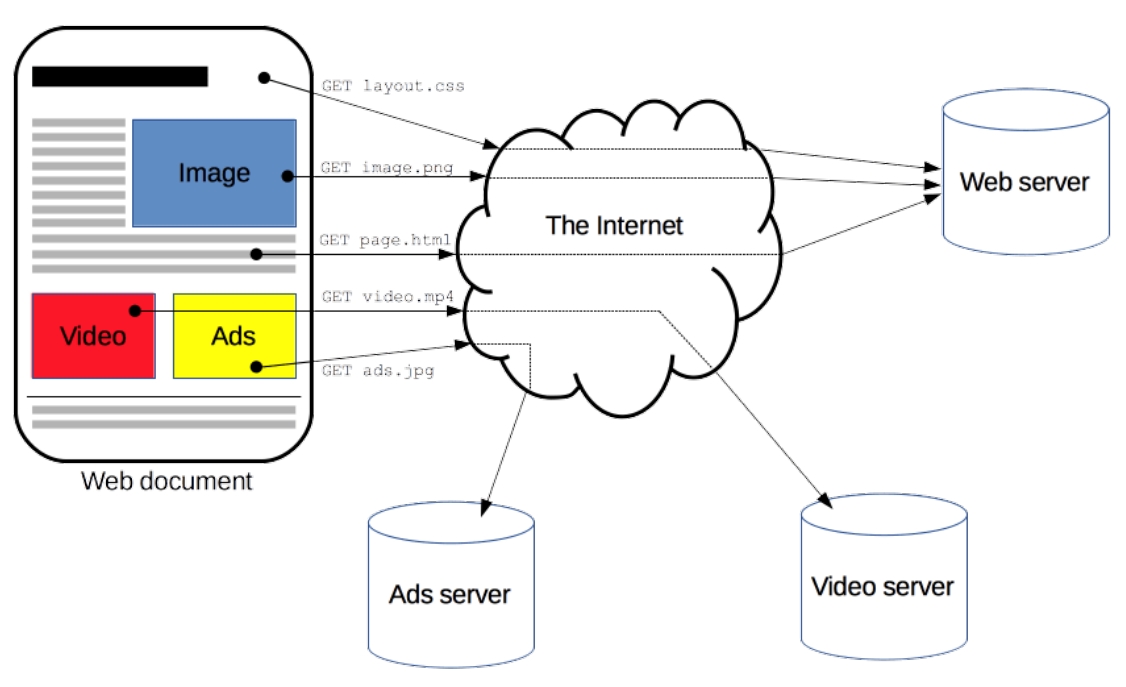

8. 中間人攻擊

中間人攻擊是指攻擊者介入到兩個受害者的網絡通信中,并可以竊聽或篡改對話內容。攻擊者會攔截并篡改受害者之間的消息,然后將它們重新發送給另一個受害者,使消息看起來如同來自原始發送者。這種類型的攻擊可用于竊取敏感信息,比如登錄憑據、財務信息或商業機密。中間人攻擊還可以被用來向網站或軟件注入惡意代碼,然后感染受害者的計算設備和應用。

9. DNS投毒

DNS投毒(又叫DNS欺騙)是指攻擊者破壞企業的正常域名系統(DNS),從而將域名指向其惡意設置的IP地址。這會將用戶重定向至惡意網站或服務器,然而很可能會被感染惡意軟件,或遭到網絡釣魚攻擊。

10. 惡意應用程序

大量類型的惡意軟件可以幫助惡意黑客滲入到貴組織內部,比如蠕蟲、木馬、rootkit、廣告軟件、間諜軟件、無文件惡意軟件和僵尸程序等。這些惡意應用程序一旦感染設備,就會非法竊取設備控制權限和數據信息。這些惡意程序會在谷歌Play Store和蘋果App Store上冒充照片編輯器、游戲、VPN服務、商業應用程序及其他實用程序,誘騙用戶下載。

攻擊路徑防護建議

企業需要采用有效的安全措施來遠離各種可能的攻擊途徑。下面給出了企業在安全建設時的主要建議,以降低攻擊途徑的風險,并防止潛在的被攻擊風險。

1. 構建網絡安全縱深防護體系

調查數據顯示,新一代攻擊者僅需4個“躍點(hop,即攻擊者從入侵點到破壞關鍵資產所采取的步驟數量)”,就能從初始攻擊點破壞94%的關鍵資產。孤立的安全工具只關注某些特定的安全工作,但多種攻擊技術的組合才是組織面臨的最大風險。

在網絡安全領域中,縱深防御代表著一種更加系統、積極的防護戰略,它要求合理利用各種安全技術的能力和特點,構建形成多方式、多層次、功能互補的安全防護能力體系,以滿足企業安全工作中對縱深性、均衡性、抗易損性的多種要求。目前,縱深防御已經成為現代企業網絡安全建設中的基本性原則之一。

2. 應用最小權限原則

自從身份驗證和授權成為訪問計算機系統的常規操作,最小權限原則(POLP)就是實際上的安全底線。POLP的基本理念是,將用戶的權限限制在盡可能低的級別,但仍允許用戶成功地執行任務。這種做法可以有效防止組織內部的多個安全漏洞,同時可以對執行的操作實施細粒度控制,并消除了內部威脅的危險。不過盡管理論上,遵守POLP是一種有效的身份與訪問管理策略,但實現最小權限往往面臨很多挑戰。

3.定期開展安全演練

從攻擊者的角度思考可以更快速了解企業在網絡防御方面的不足。安全紅隊的工作本質上是扮演攻擊性黑客的角色,梳理企業的IT資產、尋找漏洞和攻擊路徑,以便更好地修復或應對風險。企業應該定期開展實戰化的攻擊演練,以任何方式嘗試對企業應用系統的攻擊,包括對員工進行真正的網絡釣魚攻擊,以觀察企業的訪問控制策略是否符合要求,是否實施有效的多因素身份驗證(MFA)產品。通過了解“攻擊者”的想法,有助于防止網絡安全事件造成的破壞后果和實際影響。

4. 加強安全意識培養

人為因素是所有網絡安全事件中占比最高也是最難防范的,網絡安全防范意識培養是解決人為因素最有效的方式之一。隨著國家出臺并實施《網絡安全法》以及各行業對網絡安全的監管要求不斷明確,企業應該更加重視網絡安全意識教育工作,以減少安全風險。針對員工的網絡與網絡安全意識教育工作絕非簡單地通過一次現場培訓、考試或閱讀海報就能完成和取得效果的,需要綜合考慮企業的辦公文化、物理環境特點、員工辦公習慣和喜好等因素,形成體系化的安全意識教育方案。

審核編輯:郭婷

-

數據

+關注

關注

8文章

7006瀏覽量

88947 -

計算機

+關注

關注

19文章

7489瀏覽量

87869

原文標題:常見網絡安全攻擊路徑盤點分析與建議

文章出處:【微信號:談思實驗室,微信公眾號:談思實驗室】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

人工智能助力網絡安全:引領安全防護新紀元

最有效的云服務器網絡安全防護措施

常見的網絡硬件設備有哪些?國產網絡安全主板提供穩定的硬件支持

國產網絡安全主板在防御網絡攻擊中的實際應用

邀請函 | Vector中國汽車網絡安全技術日

鑒源實驗室·HTTP協議網絡安全攻擊

工業控制系統面臨的網絡安全威脅有哪些

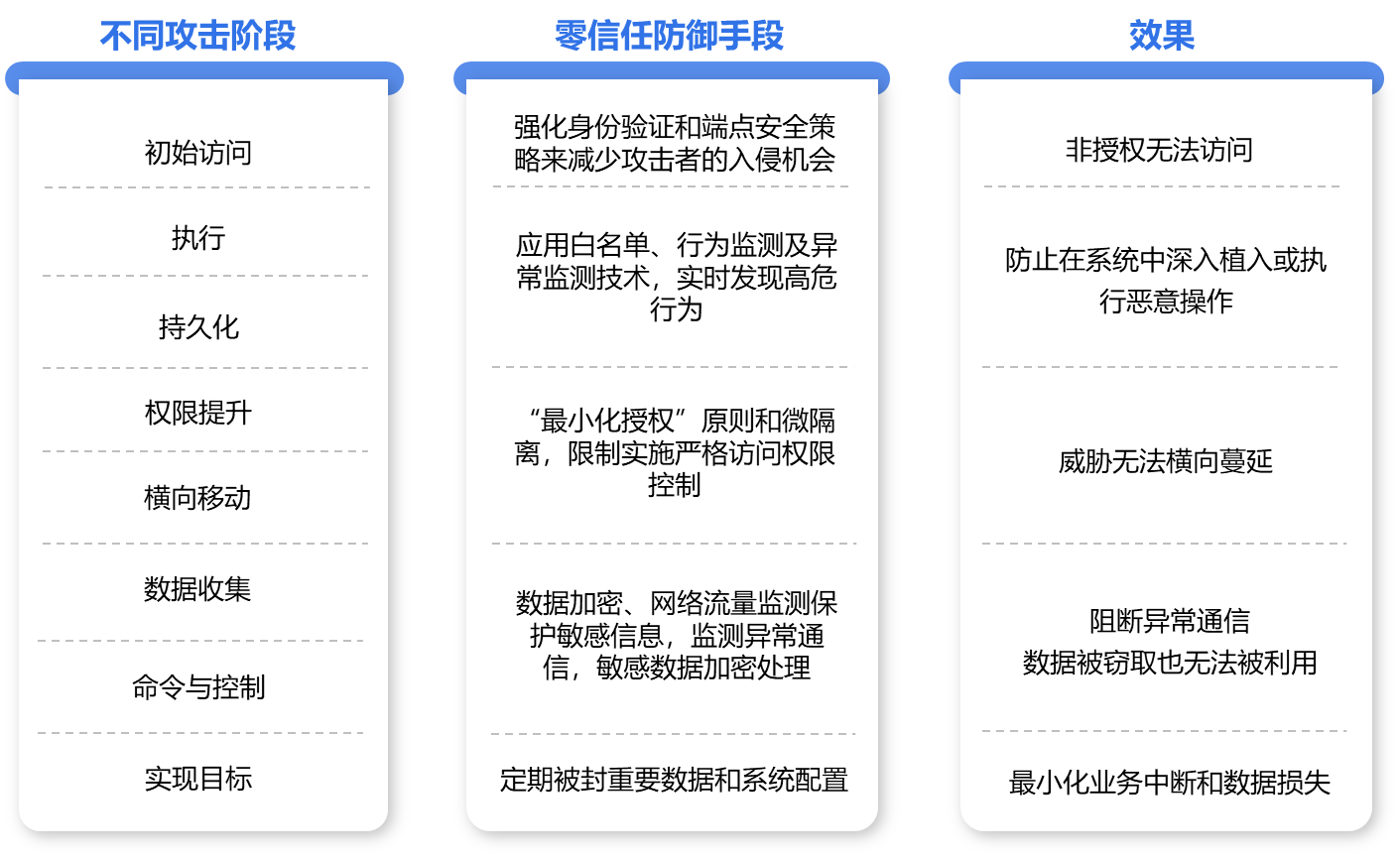

以守為攻,零信任安全防護能力的新范式

常見網絡安全攻擊路徑分析及防護建議

常見網絡安全攻擊路徑分析及防護建議

評論