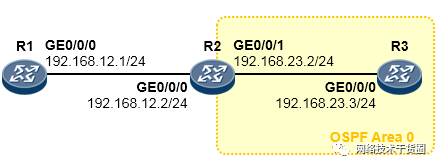

實驗拓撲

網絡拓撲及IP編址如上圖所示;

實驗需求

R2與R3運行OSPF;

在R2上配置兩條靜態路由,目的地分別是172.16.0.0/24及172.16.0.0/16,下一跳為R1;

在R2上將靜態路由重發布到OSPF,但是要求只將172.16.0.0/16路由注入OSPF。

實驗步驟及配置

R1的配置如下:

[R1]interfaceGigabitEthernet0/0/0 [R1-GigabitEthernet0/0/0]ipaddress192.168.12.124

R2的配置如下:

[R2]interfaceGigabitEthernet0/0/0 [R2-GigabitEthernet0/0/0]ipaddress192.168.12.224 [R2]interfaceGigabitEthernet0/0/1 [R2-GigabitEthernet0/0/1]ipaddress192.168.23.224 [R2]iproute-static172.16.0.024192.168.12.1 [R2]iproute-static172.16.0.016192.168.12.1 [R2]ospf1router-id2.2.2.2 [R2-ospf-1]area0 [R2-ospf-1-area-0.0.0.0]network192.168.23.00.0.0.255

R3的配置如下:

[R3]interfaceGigabitEthernet0/0/0 [R3-GigabitEthernet0/0/0]ipaddress192.168.23.324 [R3]ospf1router-id3.3.3.3 [R3-ospf-1]area0 [R3-ospf-1-area-0.0.0.0]network192.168.23.00.0.0.255

現在R2的路由表中靜態路由有兩條:

[R2]displayiprouting-tableprotocolstatic Destination/MaskProtoPreCostFlagsNextHopInterface 172.16.0.0/16Static600RD192.168.12.1GigabitEthernet0/0/0 172.16.0.0/24Static600RD192.168.12.1GigabitEthernet0/0/0

接下來在R2上部署路由重發布。如果我們直接在OSPF視圖下執行import-route static,則這兩條靜態路由都會被注入到OSPF。你肯定已經想到,可以在執行重發布動作的時候關聯一個route-policy,并且在route-policy中去調用一個ACL,通過這個ACL來抓取路由172.16.0.0/16。思路是正確的,但是卻無法實現。原因在上一個實驗中我們已經解釋過了,使用基本ACL去匹配或者抓取路由時,是無法匹配路由的掩碼的,因此必須使用另外一個工具:前綴列表(prefix-list)。前綴既能夠匹配路由條目的網絡號,也能夠匹配其掩碼。

R2上增加如下配置:

[R2]ipip-prefix1permit172.16.0.016 [R2]route-policyroute172permitnode10 [R2-route-policy]if-matchip-prefix1 [R2-route-policy]quit [R2]ospf1 [R2-ospf-1]import-routestaticroute-policyroute172

上面的配置中,“ip ip-prefix 1 permit 172.16.0.0 16“這條命令指的是被匹配的路由,網絡號的前16個比特必須與172.16.0.0的前16個比特相同,而且掩碼必須為16。

完成配置后在R3上觀察路由表:

[R3]displayiprouting-tableprotocolospf Destination/MaskProtoPreCostFlagsNextHopInterface 172.16.0.0/16O_ASE1501D192.168.23.2GigabitEthernet0/0/0

可以看到,R3學習到了172.16.0.0/16路由,但是172.16.0.0/24的路由則已經被我們過濾了。到此實驗就完成了。

-

IP

+關注

關注

5文章

1703瀏覽量

149509 -

網絡拓撲

+關注

關注

0文章

101瀏覽量

11374 -

ACL

+關注

關注

0文章

61瀏覽量

11976

原文標題:路由進階:IP-Prefix實驗配置

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

路由協議&OSPF中雙點雙向重發布解決路由引入問題(華為)

IP-Prefix實驗配置

IP-Prefix實驗配置

評論