軍事供應鏈繼續擴大,結果是更多的機密非機密信息 (CUI) 傳播得比軍事服務器更遠。由于業務信息現在通常也存儲在云中,因此快速確保這些數據的安全成為一項復雜的任務。信息保障必然在這個生態系統中向下游流動,結果是它現在觸及所有國防承包商。那些能夠展示安全和合規的數據流程的人將在這個日益具有網絡意識的生態系統中獲得真正的業務優勢。

在不斷變化且更復雜的供應商生態系統中,任何參與美國軍事供應鏈的組織都必須制定戰略,以滿足美國國防部 (DoD)、特定軍事部門甚至美國國務院的多重要求。

特別是,國防承包商應該關注三個關鍵領域。那些調整流程以應對這三個領域的公司可以獲得巨大的機會。

安全性和合規性復雜性

這些不同的法規和管理規則旨在實現一個目標:聯邦信息安全管理法案 (FISMA) 的合規性協議。作為 2002 年電子政府法案的一個組成部分,FISMA 旨在保護政府信息免受惡意或意外泄露或自然災害等威脅。

美國國家標準與技術研究院 (NIST) 提供 NIST 風險管理框架作為供應商合規性的指南。該自愿框架包括管理網絡安全相關風險的標準、指南和最佳實踐。每個聯邦機構必須對處理機密非機密信息的系統進行年度審查。美國國防部要求供應商遵守國防聯邦采購條例補充 (DFARS) 最低安全標準。NIST定期發布合規性指南,并通過將承包商組織成14個系列來幫助承包商理解要求,從訪問控制到維護,介質保護以及系統和信息完整性。

NIST還概述了公司應采取的幾個自我評估步驟,以準備14個系列中每個系列的合規性。雖然NIST假設國防承包商擁有不一定需要更換的現有IT基礎設施,但可以使用各種策略來實現合規性。在非聯邦系統中,處理CUI的授權并不缺乏,國防承包商在如何遵守方面擁有一定程度的自由裁量權這一事實可能比解放更令人困惑。

云混淆

應用程序安全控制 (ASC) 是一項重大挑戰,即使企業應用程序和基礎數據存儲在組織自己內部的服務器上也是如此。這些服務器機房必須受到物理保護,防止入侵,并且必須對數據進行加密。應用程序還需要包括預防和檢測控制,以確保數據不會被不當訪問或修改,并且任何安全漏洞都會被記錄下來并顯示在審計跟蹤中。

商用基于云的軟件的趨勢給保護 CUI 和其他敏感數據的組織帶來了新的負擔。短短幾年前,基于云的軟件在國防部門持懷疑態度。這不僅是由于總體安全問題,而且特別是由于國際武器貿易條例(ITAR)的要求,即數據只能提供給美國人。現在,云基礎設施已經為這一挑戰提供了變通辦法,最引人注目的是微軟,微軟已經使其Azure云平臺符合ISO標準。

工業與安全局還發布了一項規則,如果云平臺提供數據的“端到端”加密,則免除云數據對ITAR規定的某些要求。簡而言之,它要求數據在跨越任何外國邊界之前進行加密并保持加密,除非被授權的美國人訪問。

出口管制注意事項

ITAR對術語“出口”進行了廣義解釋,包括在美國境外服務器上發布或存儲或發布到非美國的數據。人。國防采辦大學(DAU)建議,軍事組織不僅必須保護美國國防部CUI和受國務院出口管制的信息,還必須根據每個國家的法律保護來自其他國家的CUI。在美國軍事組織在全球范圍內合作開展聯合攻擊戰斗機等重大項目以及美國制造商和國防承包商可能向世界各地的軍隊供應的環境中,這種情況增加了數據安全挑戰的復雜性。

這使CUI保護引起了國務院和國防部的注意。DAU 建議,在出于出口管制目的保護 CUI 時,僅遵守 ITAR 可能是不夠的,即使對于軍事組織也是如此。根據DAU的說法,這些實體必須在兩個監管機構之間走鋼絲。它指出,“有幾項國防部政策管理國防部人員向外國實體的整體 EC-CUI 轉移,它們是重疊的,并且在某些領域不清楚國防部人員在國防部合同流程的合同前授予階段應采用的程序將 EC-CUI 轉移到外國實體。

企業軟件是安全性的基礎

處理具有廣泛業務影響的復雜數據安全問題最好使用集中式方法進行處理。軍事或國防承包商組織中的企業軟件記錄系統可能是理想的工具,因為它可用于專門處理流經組織甚至流向供應商和分包商的 CUI。將 CUI 集中在國防工業中經過專門驗證的應用中可能是有益的。

可以根據角色或個人權限集中管理數據的安全性和隱私性。這可以幫助高管確保并向審計員記錄,只有經過授權和培訓的 CUI 處理員工才能訪問它。

企業應用程序還可以使組織采用基于標準的合規性方法。對于國防部門,ISO 27034-1 是全球公認的應用程序安全管理方法。采用該標準可以向監管機構和貿易伙伴發出信號,表明組織更有可能對ASC采取合理的方法。企業軟件中有一些可驗證的技術元素,因此政府或私人實體可以證明這些措施已得到充分實施。此過程不僅包括以人為本的元素(需要跟蹤認證和培訓),還包括應用程序控制安全數據結構,包括 XML 架構和應用程序生命周期參考模型。

實施合規實踐

可以將企業應用程序配置為默認拒絕網絡通信流量,以便通過例外允許網絡通信流量。但是,對軟件配置、功能或數據模型的內部更改應根據ITIL [信息技術基礎設施庫]流程進行處理。這些 ITIL 過程將影響對軟件實例的所有更改,但是在確保遵循應用程序安全策略并且隨著軟件實例的發展而保持保護不變時,更改管理的好處將特別可取。

受這些法規約束的組織希望仔細審核其當前的企業技術和流程,并在新技術獲取過程中將 CUI 安全性放在首位。確保其產品處理 CUI 的企業軟件供應商使用行業標準框架(尤其是通用漏洞評分系統 (CVSS))處理安全問題也可能是有意義的。CVSS 顯然通過根據通用標準為每個威脅分配一個數字分數來幫助組織衡量給定威脅的嚴重性。它還根據問題的輕松緩解程度以及它在組織中的普遍程度來分配分數。

國防承包商面臨的機遇

國防承包商不應將新的安全要求視為一個困難的障礙,而應將其視為一個機會。現在,關于如何處理 CUI 數據,無論是在本地還是在云中,都有非常明確的指導,但這需要勤奮、努力工作和正確的企業軟件的支持。有了這三個因素,承包商可以滿足軍事生態系統中涉及的不同機構的監管要求。正是這種增強的信息安全性將有助于他們在競爭中脫穎而出,并在日益具有網絡意識的市場領域確保持續的業務。

審核編輯:郭婷

-

服務器

+關注

關注

12文章

9231瀏覽量

85626 -

應用程序

+關注

關注

37文章

3283瀏覽量

57749

發布評論請先 登錄

相關推薦

利用Minitab應對供應鏈中斷問題

中星微榮獲金融科技供應鏈安全示范機構稱號

紫光同芯榮獲金融科技供應鏈安全示范機構

智能制造裝備行業的供應鏈特點分析

數字孿生在供應鏈優化中的作用

惠普計劃大規模轉移PC生產,分散供應鏈風險

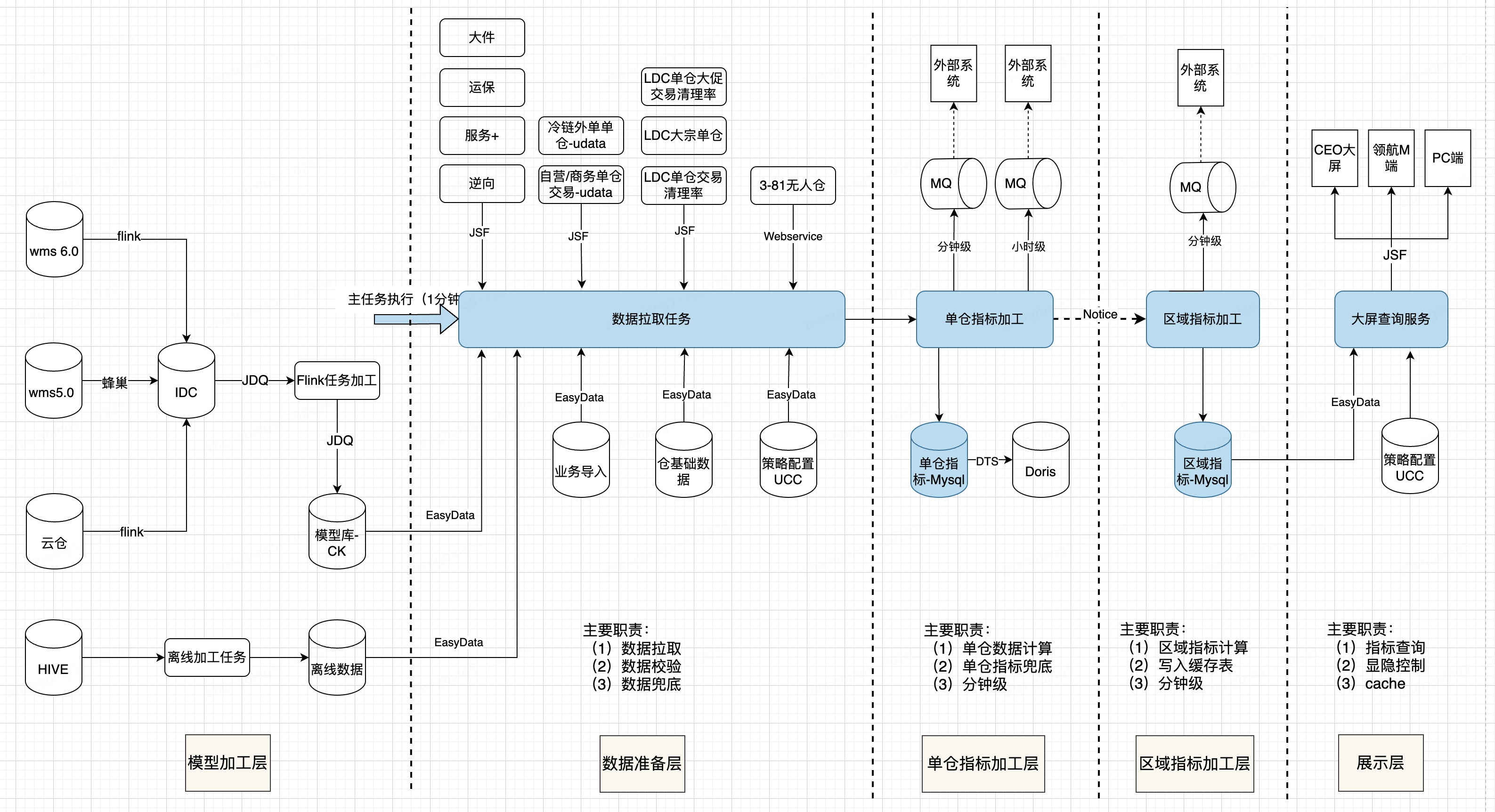

供應鏈場景使用ClickHouse最佳實踐

深入了解半導體供應鏈:特點、風險與未來趨勢

供應鏈大屏設計實踐

生成式AI之下,軟件供應鏈安全的升級更迫切

戴爾榮獲Gartner供應鏈的最高榮譽“年度供應鏈突破獎”

隨著軍事供應鏈的擴大 信息安全風險也隨之增加

隨著軍事供應鏈的擴大 信息安全風險也隨之增加

評論