網絡偵察是為收集目標網絡信息而開展的活動,普遍發生在網絡攻擊鏈的各個階段,是對手能夠滲透目標網絡并成功利用漏洞和缺陷破壞系統的關鍵。網絡偵察會造成目標網絡關鍵信息泄露,因此可視為一種以信息竊取為目標的網絡攻擊。通過系統性分析網絡偵察的主要形式及防御方法,討論網絡偵察的主要目標信息,總結主要的網絡偵察方法,介紹當前主流的網絡偵察防御方法,提供了一個全面的對抗性的網絡偵察攻防視角,可以幫助研究人員理解和建模網絡偵察過程,改進網絡偵察防御的方法和策略。

如今網絡早已成為國家治理、企業經營、居民活動等方面不可或缺的組成部分,網絡安全也隨之受到各方面重視,并成為國家安全的有機組成。網絡攻擊也逐漸從早期普通黑客的個人行為發展為國家間有組織的戰爭形態之一,研究網絡攻擊及其防御技術也就顯得緊急而迫切了。

網絡偵察并不直接破壞網絡的安全性,但卻對攻擊者尋找目標網絡的漏洞或脆弱點、規劃攻擊路徑、達成攻擊效果至關重要。尤其是對國家關鍵信息基礎設施這樣復雜的管理良好的系統來說,攻擊者往往需要通過長時間持續有組織地收集目標網絡的信息,并組合利用多個漏洞或脆弱點才能執行高效的網絡攻擊。因此網絡偵察也被視為一種網絡攻擊。對防御方來說,更好地理解網絡偵察的過程和方法,并構建更高效、更有針對性的防御方法和策略,以降低對手網絡偵察的影響,具有重要意義。

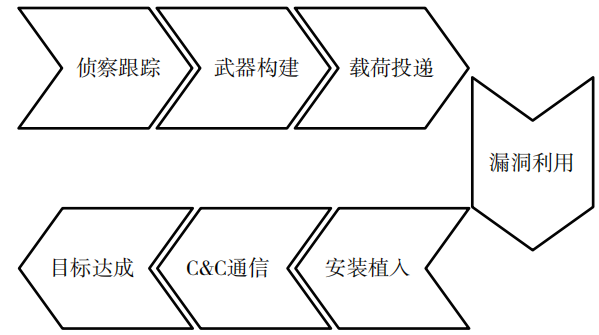

攻擊方收集目標網絡信息的過程被定義為網絡偵察。網絡攻擊過程可以用洛克希德·馬丁公司開發的網絡殺傷鏈模型進行描述,網絡偵察處于整個網絡攻擊過程的第1階段,如圖1所示。

圖1網絡殺傷鏈模型

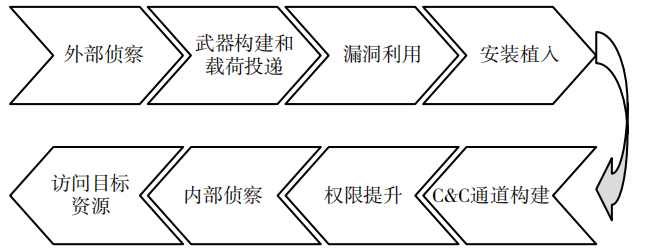

網絡殺傷鏈模型充分體現了網絡偵察對網絡攻擊的重要意義,但該模型只關注了網絡外部的網絡偵察。Roy等人對網絡殺傷鏈模型進行了改進,提出了基于偵察的網絡殺傷鏈模型,如圖2所示。

圖2基于偵察的網絡殺傷鏈模型

基于偵察的網絡殺傷鏈模型更強調了網絡偵察在外部和內部收集目標信息的重要性。外部偵察可以為對手提供目標網絡部署的安全措施、運行的設備、提供的服務等信息,借助于已有的針對已知系統和漏洞的技術和工具,攻擊者可以高效地完成攻擊載荷準備、漏洞利用等過程。而內部偵察可以為攻擊載荷在目標網絡內部的橫向移動提供幫助。

攻擊者執行網絡偵察使用的戰術、技術和工具多種多樣,可基本分類為社會工程學手段和技術手段。常用的技術手段又包括網絡釣魚、信息竊取、網絡掃描、流量分析等。目前已有大量文獻對網絡偵察及其所用的技術進行了調查和分析,但這些文獻在調查、分類和理解整個網絡偵察方面還存在不足,并且缺少關于網絡偵察防御方法的研究。本文對基于技術手段的網絡偵察的目標信息和常用技術手段進行了調查分類,并重點針對網絡偵察的防御方法進行了研究。

01網絡偵察的目標信息

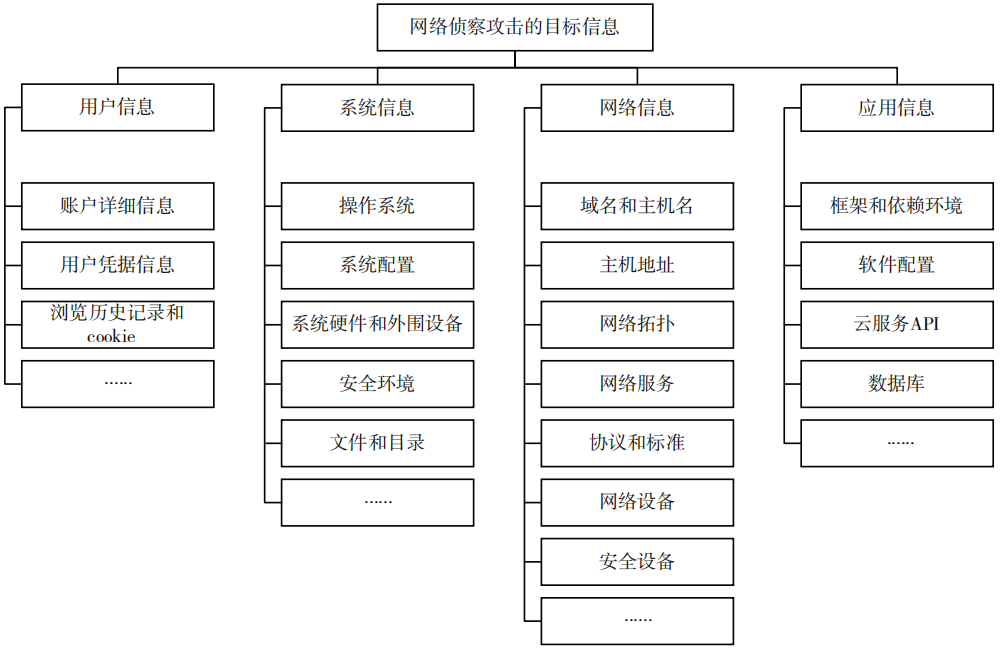

攻擊者通過網絡偵察尋找的目標信息類型多種多樣,這是因為在網絡攻擊的不同階段尋找的目標信息類型不同,并且針對不同的網絡攻擊目標也會尋找不同類型的目標信息。此外,不同類型的目標信息通常是高度關聯的,攻擊者可能需要依次獲取它。本文將網絡偵察的目標信息分為用戶信息、系統信息、網絡信息和應用信息4類,如圖3所示。

圖3網絡偵察的目標信息1.1用戶信息

用戶信息是指網絡、設備、應用的用戶相關的信息,主要包括賬戶詳細信息、瀏覽器歷史記錄和cookie等。

(1)賬戶詳細信息:指用戶和用戶組的列表、登錄類型、訪問控制策略、權限等信息,如用戶名、token信息等。

(2)用戶登錄憑據:指用戶登錄時使用的密碼、證書等,攻擊方通常使用鍵盤記錄器等間諜軟件來竊取。

(3)瀏覽器歷史記錄和cookie:指用戶使用瀏覽器訪問網站的記錄信息。

1.2系統信息

系統信息是軟件配置、正在運行的進程、文件和目錄以及安全環境等信息,這些信息可幫助對手執行下一個階段的攻擊。

(1)操作系統:指操作系統類型、版本、序列號、安裝日期等信息,這些信息可以幫助攻擊者發現和利用操作系統缺陷。

(2)系統配置:指主機內軟硬件的設置信息,如Windows的注冊表項和值,這些信息可以幫助攻擊方了解運行的程序、軟件配置等。

(3)系統硬件及外網設備:指中央處理器(Central Processing Unit,CPU)、內存、硬盤、顯卡、網卡、通用串行總線(Universal Serial Bus,USB)設備、藍牙設備等的信息,這些信息可以幫助對手獲得供應商信息、硬件漏洞和虛擬機的存在。

(4)安全環境:指防火墻規則、防病毒軟件的存在、蜜罐或沙箱設置、虛擬化環境等,這些信息可幫助對手規避沙箱、虛擬機以及蜜罐等技術。

(5)文件和目錄:指可以幫助對手提取用戶賬戶、密碼管理、軟件或應用程序配置、網絡配置等的信息的系統文件或目錄,以及用戶的個人文件、財務報告等。

1.3網絡信息

網絡信息指網絡拓撲結構、網絡協議、防火墻、入侵檢測系統、設備和服務等信息,這些信息可以幫助對手了解本地網絡。

(1)域名和主機名:指起始授權機構記錄(Start of Authority,SOA)、域名服務器記錄(NameServer,NS)、郵件交換記錄(Mail Exchanger,MX)等域名記錄、子域、whois記錄等信息,這些信息可幫助對手識別與特定組織關聯的域名。

(2)主機地址:指外部網絡(面向公共的)或內部網絡(面向資源的)的可達IP地址和端口。

(3)網絡拓撲:指主機、路由器、交換機、防火墻和其他網絡設備組成的網絡的視圖,這些信息可幫助對手制定達到網絡目標的路徑以及橫向移動的計劃。

(4)網絡協議和網絡服務:指web、文件傳輸、域名、Email等服務及相關的協議,這些信息可以幫助用戶通過服務和協議訪問內部網絡。

(5)網絡設備:指網絡中路由器、交換機等的設備制造商或供應商、操作系統及其版本、制造商設置、網絡配置等信息,這些信息可以幫助用戶利用已知漏洞進行攻擊。

(6)安全措施:指網絡中部署的防火墻、入侵檢測系統、網絡區域隔離、蜜罐等網絡安全設施,這些信息可以幫助用戶規避網絡的安全防御措施,并防止被追蹤溯源。

1.4應用信息

應用信息是指應用的組件、版本、配置、漏洞等信息,這些信息可幫助對手發現應用的漏洞,以實施網絡攻擊。

(1)框架和依賴環境:指應用的各種開發框架(如Django、SpringBoot、Flask)和運行時的各種依賴環境,這些信息可以幫助對手發現應用的已知漏洞。

(2)軟件配置:指主機上已安裝的軟件和應用程序的配置,這些信息可幫助對手發現主機上運行哪些軟件產品的可利用漏洞,以及訪問令牌、用戶憑據和不安全的配置等信息。

(3)云服務應用程序界面(Application Program Interface,API):指用戶遠程訪問云資產的信息,這些信息可幫助對手獲得有關虛擬機、云工具、服務和其他云資產的信息。

(4)數據庫:應用程序大都使用了數據庫系統,而數據庫系統容易出現配置錯誤或人為錯誤,攻擊方可利用這些信息實施網絡攻擊。

02網絡偵察方法

網絡偵察尋找的目標信息類型多種多樣,針對不同類型的目標信息使用的網絡偵察方法也不相同,根據網絡偵察過程是否與目標進行緊密的信息交互,網絡偵察可分為主動網絡偵察和被動網絡偵察。主動網絡偵察需要與目標進行緊密的信息交互,因此易被目標網絡發現,失敗概率較高。而被動網絡偵察可以不進行任何形式的信息交互,因此不易被目標網絡發現,成功概率較高,但通常需要部署大量的流量采集設備,成本較高。

2.1主動網絡偵察

主動網絡偵察通過向給定主機發送定制請求以產生特定響應來連續探測網絡。這些響應提供了目標網絡的活動主機、操作系統、開放端口和運行中服務等信息。網絡掃描是最常用的主動網絡偵察技術。根據其尋找的目標信息可進一步分為主機掃描、端口掃描、操作系統指紋識別和應用程序指紋識別。

2.1.1主機掃描

主機掃描用于獲得給定IP地址范圍內的活動主機。主機掃描通過向目標網絡發送掃描數據包以發現處于活躍狀態的IP地址。掃描數據包通常基于Internet控制報文協議(Internet Control Message Protocol,ICMP)和傳輸控制協議(Transmission Control Protocol,TCP)構建,常用的掃描方法有ICMP Ping掃描[4]、TCP確認(Acknowledgement,ACK)Ping掃描、TCP同步(Synchronous,SYN)Ping掃描等。另外,地址解析協議(Address Resolution Protocol,ARP)掃描也可用于主機發現,其在網絡中廣播一個ARP數據包,并檢測廣播數據包的響應判斷網絡中的活動主機,ARP掃描是一種適用于局域網內活動主機發現的低級掃描技術。

2.1.2端口掃描

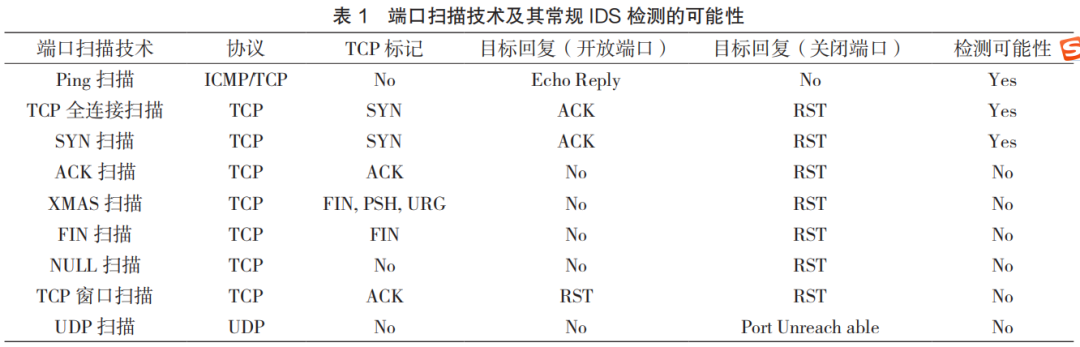

端口掃描首先向目標網絡的所有端口發送掃描數據包,然后根據響應信息判斷這些端口的狀態,并可進一步根據返回的響應信息分析網絡特征和網絡拓撲。端口掃描的數據包主要基于TCP協議和用戶數據報協議(User Datagram Protocol,UDP)構建。根據掃描數據包使用的協議及標記位設置,端口掃描可分為TCP全連接掃描、SYN掃描、ACK掃描、XMAS掃描、FIN掃描、NULL掃描、TCP窗口掃描和用戶數據報協議(User Datagram Protocol,UDP)掃描。

(1)TCP全連接掃描

該掃描向目標端口發送帶SYN標記的TCP包嘗試連接,如果目標端口打開,目標端口會返回帶SYN和ACK標記的響應包,攻擊者收到響應后發送帶ACK標記的數據包完成3次握手。

(2)SYN掃描

該掃描同樣向目標端口發送帶SYN標記的TCP包,但與TCP全連接掃描不同,其不能建立完整的TCP連接,因此也叫半連接掃描。SYN掃描如果接收到帶SYN或ACK標記的數據包,則目標端口打開。如果接收到帶重置(Reset,RST)標記的數據包,則目標端口關閉。

(3)ACK掃描

該掃描向目標端口發送一個只有ACK標記的TCP數據包,如果目標端口打開,則返回一個帶RST標記的數據包,否則不回復。

(4)XMAS掃描

該掃描向目標端口發送帶無效標記的數據包,若目標端口關閉則會返回帶RST標記的數據包,而打開的端口會忽略數據包,不返回任何內容。Nmap通常使用FIN、URG(緊急)和PSH(推送)3個標記來執行XMAS掃描。XMAS掃描可繞過防火墻和入侵檢測系統(Intrusion Detection System,IDS)檢測,且速度快。

(5)FIN掃描

該掃描向目標端口發送帶FIN標記的數據包,若目標端口關閉則會返回帶RST標記的數據包,而關閉的端口會忽略數據包,不返回任何內容。

(6)NULL掃描

該掃描向目標端口發送所有標記位設置為0的TCP包,根據TCP協議規定,如果目標端口打開則返回帶RST標記的數據包。

(7)TCP窗口掃描

TCP窗口掃描向目標端口發送ACK掃描類似的帶ACK標記的數據包,并通過檢查返回的帶RST標記的數據包的窗口值大小來區分打開的端口和關閉的端口。通常返回窗口值非零的RST數據包的目標端口處于打開狀態,窗口值為零的RST數據包的目標端口處于關閉狀態,返回未收到響應或ICMP不可達錯誤的目標端口,則忽略了掃描數據包。

(8)UDP掃描

UDP掃描主要用于掃描提供正在運行的服務的UDP端口。在UDP掃描中,如果端口關閉,通常會收到響應。典型的UDP端口開放服務有域名系統(Domain Name System,DNS)、虛擬專用網絡(Virtual Private Network,VPN)、簡單網絡管理協議(Simple Network Management Protocol,SNMP)、網絡時間協議(Network Time Protocol,NTP)。UDP掃描還可用于檢測操作系統和服務的版本。另外通過UDP掃描執行反向DNS解析確定目標主機的主機名。

2.1.3操作系統指紋識別

操作系統指紋識別是檢測遠程目標主機操作系統的過程。操作系統指紋識別依賴于端口掃描,通過發送精心構造的掃描數據包,分析響應實現。常用的操作系統指紋識別方法包括TTL域分析、ID域分析、“Don’t Fragment”位分析、“Sequence number”域分析、“Acknowledgment number”域分析、TCP標記位和TCP窗口大小分析、TCP“options”分析等。常用的操作系統指紋識別工具包括Nmap、sinfp、Xprobe2,這些工具都同時使用多種方法來分析目標主機的操作系統。

2.1.4應用程序指紋識別

應用程序指紋識別主要利用服務器端應用程序在接受客戶端之前發送的一種前導信息,通常被稱為“banner”。通過向掃描主機發送連接請求,攻擊者可以獲取banner,并確定活動應用程序和服務的詳細信息,如軟件版本,并結合其他信息進一步確定軟件是否存在已知漏洞[9-10]。應用程序指紋識別鑒別的信息通常包括FIN、BOGUS flag、ISN采樣、DF位、TCP初始窗口大小、ACK值、ICMP出錯消息抑制、ICMP消息引用、ICMP出錯消息回射完整性、服務類型(Type of Service,TOS)、重疊分片處理、TCP選項等。

2.2被動網絡偵察

被動網絡偵察不產生額外的流量,而是通過收集網絡中的現有流量來尋找需要的信息。目標網絡的信息需要不斷更新以保證獲取的信息最新。由于主動網絡偵察不利用任何現有的網絡流量,因此它必須快速創建足夠多的自定義流量來偵察目標網絡,才能跟上目標網絡的變化,以滿足發現信息更新的需求。而被動網絡偵察直接利用網絡中的現有流量,因此可以快速全面發現目標網絡的變化,相比主動網絡偵察具有較高的全面性和時效性。

被動網絡偵察的主要方法是網絡流量嗅探,其首先使用網絡流量嗅探工具捕獲網絡數據包,常用的工具包括Wireshark、Ettercap、TCPdump、Windump等,然后對捕獲的數據包進行分析。如果數據包未加密,對手可以獲得用戶憑證信息,如以明文形式發送的用戶名和密碼。目前加密協議的廣泛使用大大降低了攻擊方通過網絡流量嗅探收集信息的能力,但其仍然可以獲得關于已安裝的操作系統、應用程序、協議版本、源端口和目標端口、數據包和幀序列等的信息。通過逐幀分析數據包,攻擊方可能能夠識別服務中的錯誤問題和漏洞。有些協議特別容易受到嗅探,例如,Telnet可以顯示擊鍵(名稱和密碼),超文本傳輸協議(Hyper Text Transfer Protocol,HTTP)可以顯示以明文發送的數據,簡單郵件傳輸協議(Simple Mail Transfer Protocol,SMTP)、網絡信息傳送協議(Network Message Transfer Protocol,NMTP)、郵局協議(Post office Protocol,POP)、文件傳輸協議(File Transfer Protocol,FTP)、消息訪問協議(Internet Message Access Protocol,IMAP)可以顯示以明文發送的密碼或數據。

2.3側信道掃描

與主動偵察攻擊和被動偵察攻擊在目標主機信道內收集信息不同,側信道掃描利用目標主機的側信道信息收集信息。常用的目標主機側信道信息有互聯網協議標識(Internet Protocol Identity,IPID)、SYN-backlog等。側信道掃描可用于測量兩臺目標主機的連接性、掃描目標主機的開放端口、計算網絡地址轉換(Network Address Translation,NAT)設備后的主機數量,甚至生成遠程目標主機的指紋。

03網絡偵察防御方法

網絡偵察防御主要以保護目標網絡的關鍵信息為目標。防御網絡偵察通常需要先檢測識別網絡偵察流量,然后有針對性地對流量進行處理,處理方法包括阻斷、限流、使用虛假響應等。有些網絡偵察防御方法無須對網絡偵察進行檢測,而是通過增大目標網絡信息的可觀察面,使有效信息掩藏在大量虛假信息中。

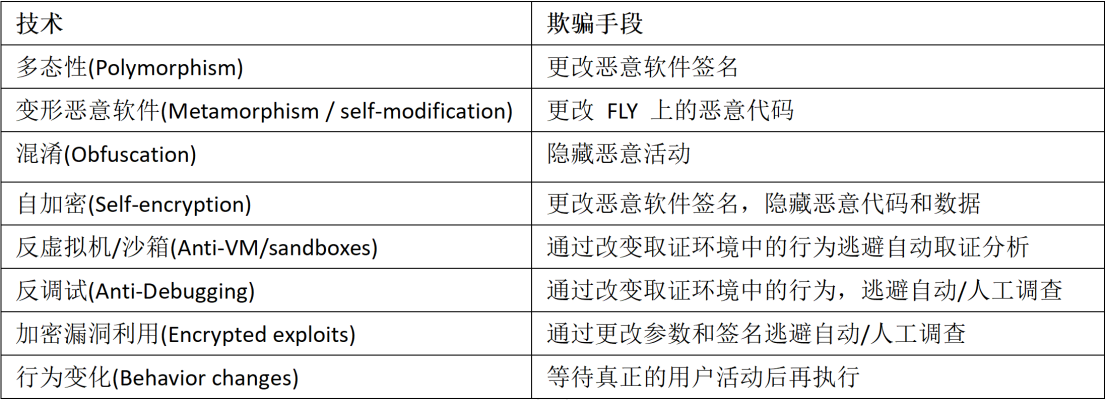

3.1網絡偵察檢測

檢測與識別網絡偵察通常是很多網絡偵察防御方法的第一步,但網絡偵察檢測只針對主動網絡偵察,因為被動網絡偵察不主動發送偵察流量。常規IDS檢測是最常用的網絡偵察檢測方法,但是存在多種類型的網絡偵察不能被常規IDS檢測,如表1所示。

網絡偵察檢測方法主要包括基于特征分析的網絡偵察檢測和基于異常分析的網絡偵察檢測兩類。

3.1.1基于特征分析的網絡偵察檢測

基于特征分析的網絡偵察檢測通過提取網絡偵察數據包的特征,然后使用特征匹配、機器學習或統計分析的方法對特征進行發現,以發現網絡偵察。使用的特征包括協議、源IP地址、源端口地址、協議標記位、流開始時間、流持續時間等。常用的技術包括基于規則的網絡偵察檢測、基于機器學習/深度學習的網絡偵察檢測、基于統計的偵察流量檢測。

基于規則的網絡偵察檢測方法利用偵察流量通常具有固定特征的特性來檢測掃描網絡偵察。如文獻[17]提出了一種基于規則的快速端口掃描檢測系統,該系統定義了一組規則和閾值來檢測端口掃描嘗試,其由一個特征選擇器和決策引擎組成。該系統用于檢測的特征由包中設置的標志類型、源IP、目標端口號、兩個連續包之間的時間間隔和連續包的數量組成。而文獻[18]等提出了基于網絡中包內信息特征的端口掃描檢測方法。

機器學習、深度學習等人工智能方法廣泛應用于網絡安全領域,提高了網絡安全防御的智能化水平,其在網絡偵察流量檢測方面也有應用。如文獻[19]使用監督學習分類器對SYN scan、FIN scan、Xmas Tree Scan、NULL scan等幾類隱蔽掃描進行檢測,結果表明決策樹分類器具有較高的檢測性能和較低的檢測計算時間消耗。文獻[20]提出了使用深度信念網絡,結合有監督和無監督的機器學習方法來檢測端口掃描攻擊。而文獻[21]在CICIDS2017數據集上比較了支持向量機(Support Vector Machine,SVM)和深度學習對端口掃描攻擊進行分類的準確率,結果表明深度學習分類準確率明顯高于SVM。

基于統計的偵察流量檢測方法的基本思想是設定一個時間窗口統計各類端口掃描嘗試流量的數量,當超過一定閾值時就判定為偵察流量。如文獻[22]提出了一種端口掃描流量基線模型構建方法,該方法將每個端口的掃描次數映射到一組坐標上,并跟蹤質心,形成基線模型。利用該模型可以比較不同時間窗或不同網絡位置的掃描背景流量的形態差異,發現異常掃描流量。文獻[17]改進了基于靜態時間間隔的慢端口掃描攻擊檢測方法,利用連續時間特征對掃描攻擊進行檢測,可提高掃描頻率隨時間變化的掃描攻擊的準確率。

3.1.2基于異常的偵察流量檢測

基于異常的偵察流量檢測方法主要借鑒異常流量檢測方法來檢測偵察流量。文獻[23]提出了一種基于模糊邏輯控制器的TCP端口掃描檢測框架,它采用了模糊規則庫和Mamdani推理方法。實驗和評價表明,與Snort和相關IDS系統相比,該系統在多級端口掃描檢測方面的效率較高。文獻[24]還討論了增強樹突狀細胞算法(Dendritic Cell Algorithm,DCA)對惡意TCP端口掃描的檢測。通過使用不同的用例,積累了評估和結果,以顯示DCA算法在端口掃描檢測中使用的有效性。文獻[25]提出了異常偵察流量檢測算法,不僅可以確定端口掃描的事實,還可以識別執行掃描的攻擊者的源IP地址。文獻[26]提出了一種基于異常行為的Shodan和Censys掃描檢測方法,該方法使用有狀態TCP數據包檢查來監控數據包是否異常,如果異常,則添加到可疑列表中。

3.2欺騙防御技術

網絡欺騙技術是一種基于軍事欺騙思想利用對手認知和決策上的弱點或偏見來干擾或誤導對手網絡攻擊過程的主動防御技術。網絡欺騙按其行為類型可分為信息模擬和偽裝。信息偽裝通過掩藏、混淆等手段對目標的關鍵信息進行隱藏,使對手難以獲得目標的真實信息。信息模擬則是構建或使用虛假的信息來分散或誤導對手的注意力,常用的方法有蜜罐[27]、蜜網、誘餌[28]。網絡欺騙技術可以應用在系統信息、流量信息和拓撲信息方面。系統信息欺騙方面,文獻[29]提出了基于聚類的連續匿名容器指紋欺騙方法,通過對容器網絡地址進行跳變和容器操作系統指紋進行修改,實現容器指紋欺騙,可大大增加對手網絡偵察的成本消耗。文獻[30]提出了一個基于深度強化學習的偵察攻擊欺騙框架,該框架融合了欺騙防御和人工智能技術,可增強云端虛擬機防御偵察攻擊的能力。在流量信息欺騙方面,文獻[31]基于對抗性機器學習生成偽裝指紋,以對抗對手基于深度學習的指紋分析攻擊。文獻[32]基于生成對抗網絡模型生成動態的偽裝流量,以規避對抗基于流量分析的網絡掃描攻擊;文獻[33]通過改變源應用程序的數據包長度的概率分布,來混淆網絡流量分類器,可有效降低網絡流量分類器的分類準確率。在拓撲欺騙方面,文獻[34]和文獻[35]通過生成高欺騙性、低成本和高效率的有效模糊網絡拓撲來對抗對手基于斷層掃描的網絡拓撲偵察。而文獻[36]通過直接在數據平面中攔截和修改路徑跟蹤探測來混淆拓撲結構,以欺騙對手基于Traceroute的拓撲偵察。文獻[37]提出一個基于軟件定義網絡(Software Defined Network,SDN)的拓撲欺騙系統來偽裝網絡中的關鍵資源,并在網絡中放置虛假的脆弱節點誘導對手掃描攻擊。

3.3移動目標防御技術

由于網絡服務和配置的靜態性,攻擊方容易通過網絡偵察構建信息優勢,從而提高網絡攻擊的效率。為了消除這種不對稱優勢,一種最直接的方法就是增強網絡服務和配置的復雜性、多樣性和隨機性,以提高系統彈性,增加攻擊者的復雜性和成本。移動目標防御就是通過創建隨時間推移不斷變化的機制和策略,降低系統信息暴露的機會的技術。媒體存取控制(Media Access Control,MAC)地址、IP地址、端口、協議、加密算法等節點信息和網絡流傳輸過程中的轉發鏈路、路由節點等鏈路信息是網絡傳輸中的兩個關鍵要素,也是需要保護的重要網絡屬性,因此節點信息和鏈路信息動態變換是當前主要的移動目標防御策略。節點信息的移動目標防御方法有動態IP地址轉換[38]、端口地址跳變[39]、TCP/IP協議頭變換[40]等。鏈路信息動態變換的移動目標防御方法有基于確定性多路徑選擇的轉發路徑遷移[41]、基于路由變換的轉發路徑遷移[42]等。另外,地址空間隨機化、指令集隨機化和數據隨機化等系統硬件環境隨機化和應用程序異構化也可達到移動目標防御的效果。實際應用中常綜合使用多種移動目標防御機制,并結合博弈論制定防御策略,使用SDN進行部署,如文獻[43]提出了一種基于軟件定義網絡的指紋跳變方法來抵御指紋攻擊,該方法將指紋攻擊及其防御的相互作用建模為一種信號博弈模型,并分析了該博弈的均衡性,提出了一種最優防御策略。

3.4網絡偵察追蹤溯源技術

對網絡偵察進行追蹤溯源,識別背后的惡意組織對網絡防御與反制都具有重要意義。網絡偵察追蹤溯源主要針對主動網絡偵察,通過分析對手發送的偵察數據包的特征信息實現,如文獻[26]通過分析掃描數據包的行為可識別Shodan和Censys的掃描流量。文獻[44]提出了一種基于遺傳算法的網絡協議版本4(Internet Protocol Version 4,IPv4)和TCP報頭字段指紋識別算法,該算法可有效識別暗網中掃描攻擊的指紋。網絡偵察追蹤溯源研究面臨的主要難題是缺乏有效的數據集,文獻[45]提出了一種替代方法來解決收集數據的問題,并公開了其收集的數據。

04未來研究建議

基于以上分析,本節從網絡偵察的新形式、建模、攻防博弈刻畫、防御效果評價角度出發,對網絡偵察及其防御的未來研究提出建議。

4.1網絡偵察的新形式

新型網絡技術不斷涌現,網絡偵察收集目標網絡信息的手段和方式也隨之發生變化,因為有新形式的信息可以幫助攻擊方分析目標網絡的漏洞,攻擊方也可以開發新的技術用于目標網絡信息偵察。隨著虛擬化、云、容器、移動或邊緣計算等顛覆性技術的興起,計算資源和數據更多地被托管給云服務,這為攻擊者實施跨虛擬機緩存的偵察攻擊提供了機會,因此研究網絡偵察的新形式是十分必要的。

4.2網絡偵察建模

本文對網絡偵察的目標信息和主要方法進行了總結,但沒有涉及如何構建不同類型攻擊者的偵察過程模型,當前研究成果也較少。攻擊方的類型和目標可能對他們如何進行偵察攻擊有很大的影響。

網絡偵察模型應包括對手如何確定要收集的目標信息,如何對不同類型的目標信息進行優先級排序,如何確定要實施的偵察攻擊類型,以及如何對收集的有限和不確定的信息進行融合分析。網絡偵察過程中攻擊者如何使用隱形方式和非隱形方式,也需要基于框架和數據構建偵察攻擊模型進行解釋。

4.3網絡偵察攻防博弈刻畫

理解網絡偵察與防御的對抗關系,準確描述信息交互過程,充分利用對手的認知缺陷和偏見制定防御策略是達成網絡偵察防御效果的關鍵。目前學術界已提出多種博弈模型用于刻畫網絡偵察攻防對抗關系,如貝葉斯模型、多階段博弈模型、信號模型等。然而動態環境下,網絡偵察攻防的博弈關系復雜多變,還需要更多的研究來刻畫動態環境下對手的偵察活動,包括攻擊方如何決定進行偵察及攻擊方如何在攻擊中使用偵察收集的信息等,并對防御者使用混淆、欺騙等手段對攻擊者的影響進行描述,以更深刻地揭示網絡偵察攻防雙方的博弈關系。

4.4網絡偵察防御效果評價

網絡防御方可以利用欺騙和混淆隱藏目標網絡的有效信息,也可以通過增加網絡的復雜性、多樣性和隨機性增大對手收集目標網絡有效信息的難度,達到降低對手網絡偵察影響的效果。但這些技術和方法的防御效果還有待進一步研究,特別是針對不同類型的偵察攻擊,有必要評估不同的防御方法對防御不同類型的偵察攻擊的有效性,例如側信道掃描攻擊難以被檢測發現,有必要采取其他針對性防御方法降低其影響。更好的網絡偵察防御效果評價模型可以提高網絡防御的針對性和效果,降低防御成本,因此有必要在未來加強研究。

05結語

網絡偵察在對手網絡攻擊過程中扮演著重要角色,是其收集目標網絡信息,了解目標網絡漏洞和缺陷的關鍵。本文對常見的網絡偵察方法及其防御技術進行了總結,也提出了未來網絡偵察及其防御技術的研究建議,有助于研究者全面了解網絡偵察,提高網絡偵察防御的針對性,促進網絡偵察防御手段的研究。

審核編輯:郭婷

-

交換機

+關注

關注

21文章

2642瀏覽量

99718 -

路由器

+關注

關注

22文章

3733瀏覽量

113888 -

瀏覽器

+關注

關注

1文章

1028瀏覽量

35385

原文標題:網絡偵察及其防御技術研究綜述

文章出處:【微信號:AI智勝未來,微信公眾號:AI智勝未來】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

華納云企業建立全面的網絡安全策略的流程

主動靜電與漏電防御策略是全面消除整個電子制造過程中的工藝及品質盲點的最佳策略

鑒源實驗室·如何通過雷達攻擊自動駕駛汽車-針對點云識別模型的對抗性攻擊的科普

從TCP偵察回函數返回錯誤代碼是什么意思?

生成對抗網絡(GANs)的原理與應用案例

電子對抗系統有哪些

無源無線測溫傳感器,配電溫度偵察兵

谷歌在日本設立網絡防御中心

隨機通信下多智能體系統的干擾攻擊影響研究

知語云全景監測技術:現代安全防護的全面解決方案

網絡攻防模擬與城市安全演練 | 數字孿生

【虹科分享】一種動態防御策略——移動目標防御(MTD)

一種動態防御策略——移動目標防御(MTD)

全面對抗性的網絡偵察攻防視角改進網絡偵察防御的方法和策略

全面對抗性的網絡偵察攻防視角改進網絡偵察防御的方法和策略

評論