物聯網設備無處不在——包括大多數人的口袋、工作空間和客廳。因此,黑客入侵網絡以竊取數據或劫持電子設備是一種常見且合理的恐懼。

我們都期望廉價的IP攝像機可能會受到損害,但最近的公告顯示,即使是我們的無線揚聲器,智能手表和其他支持藍牙的設備也不安全。

新加坡科技與設計大學(SUTD)的研究人員發現了來自英特爾,高通,樂鑫系統和其他供應商的至少1,400個支持藍牙的SoC設備中存在的一系列漏洞。而且很可能還有很多很多。

研究人員將這一系列可利用的漏洞稱為BrakTooth,“brak”是挪威語中崩潰的術語。

BrakTooth漏洞是藍牙SoC的鏈路管理協議(LMP)固件中的缺陷,可用于發送使設備崩潰的惡意代碼。攻擊者或惡意軟件可以通過多種方式利用BrakTooth。讓我們回顧其中的幾個。

制動藍牙

BrakTooth 危害藍牙設備的一種方法是拒絕服務 (DoS) 攻擊。通過此攻擊媒介,黑客通過其藍牙連接向目標設備發送特制數據包。未配置為接受這些數據包,藍牙設備固件接受數據包,但無法處理它們。最終,這會壓倒設備的藍牙鏈接并使系統崩潰。

黑客還可以使用 BrakTooth 發送數據包,這些數據包將通過功能泛洪鎖定音頻設備。SUTD的研究人員在兩種不同的音頻設備上進行了這項測試——JBL Tune 500BT耳機和小米MDZ-36-DB揚聲器。耳機關閉時,揚聲器完全凍結,需要手動重新啟動。

它影響物聯網設備的另一種方式是任意代碼執行。

為布拉克齒虎做好準備

不幸的是,目前沒有太多可以保護您的設備免受BrakTooth攻擊 - 除了在不使用藍牙時禁用藍牙。但一切都沒有丟失。

發現BrakTooth的研究人員將他們的發現通知了設備制造商,以便采取措施修補漏洞。因此,如果您是藍牙用戶(您很可能是藍牙用戶),請繼續留意設備更新,因為它們可能包含制造商補丁。

但從工程角度來看,BrakTooth提出了更大的測試相關問題。

首先,藍牙核心規范在測試方法方面存在一些差距,因為它指出“處于測試模式的藍牙設備應忽略與

控制測試模式。因此,許多藍牙制造商可能完全忽略了LMP受到損害的可能性。

盡管如此,連接設備安全的責任并不落在藍牙特別興趣小組(Bluetooth SIG)身上。它落在解決方案提供商身上。而且,即使在 2021 年,似乎也缺乏或沒有足夠的知識來防止此錯誤的無線測試工具。上市時間的壓力如此之大,以至于測試根本不夠徹底。

與此同時,網絡安全和基礎設施安全局在GitHub上發布了BrakTooth概念驗證工具,可用于測試藍牙設備的BrakTooth漏洞。

審核編輯:郭婷

-

藍牙

+關注

關注

114文章

5835瀏覽量

170687 -

物聯網

+關注

關注

2910文章

44781瀏覽量

374787 -

智能手表

+關注

關注

36文章

3296瀏覽量

114325

發布評論請先 登錄

相關推薦

PROM器件在物聯網設備中的重要性

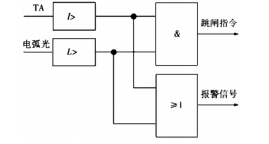

淺析中低壓系統母線裝設弧光保護的必要性及應用

藍牙AES+RNG如何保障物聯網信息安全

AD603輸入阻抗很小,輸入端用電容耦合的必要性在哪里?

智能開關柜一鍵順控的必要性有哪些?

政府門戶網站IPv6升級改造的必要性及緊迫性

BrakTooth藍牙漏洞揭示了物聯網設備測試的必要性

BrakTooth藍牙漏洞揭示了物聯網設備測試的必要性

評論