在所有行業(yè)和技術(shù)中,沒有一個(gè)行業(yè)和技術(shù)的規(guī)模增長速度能像物聯(lián)網(wǎng) (IoT) 一樣快,2000 年代初最初只是少數(shù)幾個(gè)支持互聯(lián)網(wǎng)的實(shí)驗(yàn)性微控制器,如今已發(fā)展到全球超過 210 億臺設(shè)備。以太網(wǎng)允許設(shè)備連接到互聯(lián)網(wǎng),而 Wi-Fi ?真正推動了物聯(lián)網(wǎng)行業(yè),因?yàn)樗狗浅P〉脑O(shè)備無論身在何處都可以連接互聯(lián)網(wǎng)。

第一批設(shè)備用于瑣碎的應(yīng)用,例如無線溫度計(jì)或濕度傳感器——有趣的小玩意而不是實(shí)用的產(chǎn)品。由于用途有限且市場極小,這些看似低風(fēng)險(xiǎn)的設(shè)備幾乎沒有采取任何安全措施。但是,隨著微控制器變得更加先進(jìn),這些簡單的物聯(lián)網(wǎng)產(chǎn)品開始做更多的事情,并最終可以用于流式傳輸視頻和音頻。盡管這些設(shè)備變得越來越先進(jìn),但安全性嚴(yán)重缺乏,許多物聯(lián)網(wǎng)設(shè)備不使用密碼,使用不安全的連接,甚至存儲未加密的私人數(shù)據(jù)。

快進(jìn)到 2022 年:全球數(shù)十億臺設(shè)備可能容易受到網(wǎng)絡(luò)攻擊,黑客經(jīng)常將物聯(lián)網(wǎng)設(shè)備作為目標(biāo),以獲取其私人數(shù)據(jù)和執(zhí)行拒絕服務(wù)攻擊的能力。用強(qiáng)大的安全措施保護(hù)這些設(shè)備從未如此重要。

什么是邊緣計(jì)算?

由于第一代物聯(lián)網(wǎng)設(shè)備基于極其簡單且功能有限的微控制器,任何繁重的數(shù)據(jù)處理都必須在服務(wù)器上遠(yuǎn)程完成(即云計(jì)算)。雖然從能源角度來看這是有利的,但它也帶來了一些重大挑戰(zhàn):提交數(shù)據(jù)和接收響應(yīng)之間的延遲,以及潛在的私人數(shù)據(jù)必須在可能被攔截的互聯(lián)網(wǎng)上傳輸?shù)氖聦?shí)。

然而,對于邊緣計(jì)算,部分或大部分繁重的計(jì)算是在物聯(lián)網(wǎng)設(shè)備或物聯(lián)網(wǎng)設(shè)備本地計(jì)算機(jī)上完成的。這樣的系統(tǒng)不僅可以減少延遲,還可以最大限度地降低與通過遠(yuǎn)程網(wǎng)絡(luò)發(fā)送私人數(shù)據(jù)相關(guān)的風(fēng)險(xiǎn)。邊緣計(jì)算甚至可以用于預(yù)處理數(shù)據(jù)(例如,攝像機(jī)饋送),以便發(fā)送到遠(yuǎn)程連接的任何數(shù)據(jù)都將隱藏或刪除私人信息。

設(shè)備是如何被攻擊的?

即使使用邊緣計(jì)算,物聯(lián)網(wǎng)設(shè)備仍然容易受到范圍廣泛的攻擊,工程師必須了解這些攻擊方法才能防御它們。

數(shù)據(jù)漏洞

要理解的最重要的概念是數(shù)據(jù)的三種狀態(tài):存儲中、傳輸中和處理中。在所有這三種狀態(tài)下,數(shù)據(jù)都容易受到攻擊,但在這些狀態(tài)之間轉(zhuǎn)換期間,數(shù)據(jù)尤其容易受到攻擊。例如,可以訪問存儲在內(nèi)存中的數(shù)據(jù),可以查看在中央處理器 (CPU) 和內(nèi)存之間傳輸?shù)臄?shù)據(jù),還可以通過邊信道攻擊訪問 CPU 內(nèi)部的數(shù)據(jù)。

協(xié)議執(zhí)行不力

糟糕的協(xié)議實(shí)施通常是一個(gè)令人擔(dān)憂的問題。例如,雖然 OpenSSL 背后的理論完全足以保護(hù)數(shù)據(jù),但它的實(shí)施揭示了一個(gè)名為 Heartbleed 的主要錯(cuò)誤,該錯(cuò)誤允許緩沖區(qū)溢出攻擊返回服務(wù)器內(nèi)存中的私有數(shù)據(jù)。

市場上的許多設(shè)備在制造過程中都需要一個(gè)用于閃存程序只讀存儲器的編程端口,但黑客可以訪問該端口以訪問主微控制器(圖 1)。從那里,可以轉(zhuǎn)儲程序內(nèi)存、竊取 IP 并獲取密鑰。

操作系統(tǒng)使用不當(dāng)

一些設(shè)備使用能夠運(yùn)行 Linux 等操作系統(tǒng)的復(fù)雜安全運(yùn)營中心。雖然這允許設(shè)計(jì)人員創(chuàng)建復(fù)雜的應(yīng)用程序,但這些操作系統(tǒng)可能會暴露默認(rèn)情況下未關(guān)閉的端口,使用眾所周知的根密碼,集成不需要但包含錯(cuò)誤的軟件包,并且不會保持最新狀態(tài)。

缺乏設(shè)備認(rèn)證

需要使用遠(yuǎn)程服務(wù)器進(jìn)行數(shù)據(jù)存儲和通信的物聯(lián)網(wǎng)設(shè)計(jì)很少包含證書系統(tǒng)來驗(yàn)證物聯(lián)網(wǎng)設(shè)備。任何偽裝成真實(shí)物聯(lián)網(wǎng)設(shè)備的設(shè)備都可能訪問物聯(lián)網(wǎng)服務(wù)器。更糟糕的是,設(shè)備可能會被內(nèi)置惡意軟件克隆并感染遠(yuǎn)程服務(wù)器。

如何保護(hù)設(shè)備?

不幸的是,由于存在如此多的攻擊媒介,因此不存在保護(hù)設(shè)備的萬能解決方案。但是,常識和硬件安全措施的使用可以顯著提高設(shè)備的安全性。

第一道防線是盡可能使用加密,因?yàn)闆]有密鑰就無法讀取加密數(shù)據(jù)。加密可以應(yīng)用于內(nèi)存、系統(tǒng)組件之間傳輸?shù)臄?shù)據(jù)以及通過 Internet 發(fā)送的數(shù)據(jù)。第二道防線是使用強(qiáng)大的安全算法和例行程序(例如,真正的隨機(jī)數(shù)生成器和加密算法),這些算法和程序的實(shí)現(xiàn)不會很差。

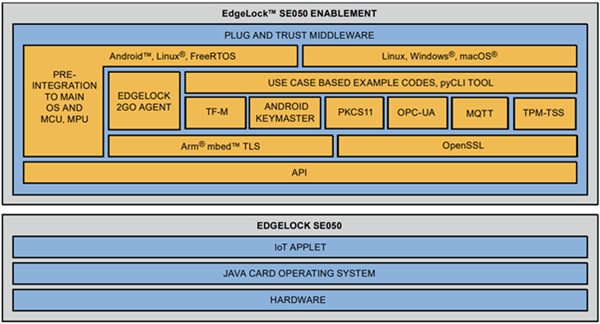

當(dāng)然,這兩種防御方法都要求加密密鑰不受黑客攻擊,并且算法是不可變的。幸運(yùn)的是,硬件安全協(xié)處理器的存在就是為了這個(gè)目的,恩智浦的 EdgeLock SE050就是此類設(shè)備的一個(gè)很好的例子。該協(xié)處理器集成真隨機(jī)數(shù)生成,依賴AES、RSA、DES等多種加密算法,可用于存儲密鑰,支持可信平臺模塊能力(圖2)。

圖 2:EdgeLock SE050 提供多層攻擊保護(hù)。(來源:恩智浦?jǐn)?shù)據(jù)表)

結(jié)論

隨著針對物聯(lián)網(wǎng)設(shè)備的網(wǎng)絡(luò)攻擊不斷增加,使用強(qiáng)大的安全實(shí)踐來保護(hù)這些設(shè)備的需求變得前所未有的重要。軟件安全措施只能到此為止,如果不保持更新,嘗試使用軟件實(shí)施進(jìn)行加密可能會導(dǎo)致災(zāi)難。NXP EdgeLock SE050 等硬件安全解決方案是保護(hù)設(shè)備安全的理想選擇。

審核編輯黃昊宇

-

邊緣計(jì)算

+關(guān)注

關(guān)注

22文章

3084瀏覽量

48894

發(fā)布評論請先 登錄

相關(guān)推薦

對稱加密技術(shù)有哪些常見的安全漏洞?

P2Link——高效保障企業(yè)數(shù)據(jù)安全

邊緣計(jì)算網(wǎng)關(guān)五大核心特點(diǎn)

海康威視應(yīng)急指揮解決方案助力企業(yè)擰緊生產(chǎn)“安全閥”

新能源汽車不安全?新能源汽車測試之方案篇——充電樁綜合測試

AI邊緣盒子在安全生產(chǎn)領(lǐng)域的應(yīng)用

邊緣AI需求大爆發(fā),恩智浦在安全連接和模擬電源方面有怎樣的思考?

STM32啟動文件中棧大小根據(jù)什么設(shè)置的呢?

AI邊緣盒子助力安全生產(chǎn)相關(guān)等場景

邊緣計(jì)算網(wǎng)關(guān)的工作原理及其在工業(yè)領(lǐng)域的應(yīng)用價(jià)值

車載激光雷達(dá)到底安不安全?

在不安全的世界中保護(hù)邊緣

在不安全的世界中保護(hù)邊緣

評論