霍斯特·戈?duì)柎模℉orstG?rtz)IT安全研究所和馬克斯·普朗克安全與隱私研究所的科學(xué)家們發(fā)現(xiàn)了Xilinx 7系列FPGA中的一個(gè)關(guān)鍵安全漏洞。該漏洞被研究人員稱為“ StarBleed”,會影響到賽靈思(Xilinx)的Virtex,Artix,Spartan和Kintex 系列FPGA。

不幸的是,這個(gè)bug是在設(shè)備的硬件上,而不是軟件上。因此,只能通過更換芯片來消除安全隱患。對FPGA的本質(zhì)做一個(gè)非常基本的解釋,可以幫助我們剖析StarBleed的問題。

FPGA的本質(zhì)

FPGA全稱可編程門陣列,被描述為 "計(jì)算機(jī)制造商的'樂高積木':與其他計(jì)算機(jī)芯片相比,可靈活運(yùn)用的電子元件"。FPGA可以按照需求靈活改變芯片功能,修復(fù)設(shè)計(jì)BUG等。

可編程性是FPGA的主要優(yōu)點(diǎn)但這同時(shí)也是它的缺點(diǎn)。設(shè)計(jì)師經(jīng)常會在線遠(yuǎn)程重新編程FPGA。FPGA的設(shè)計(jì)者們永遠(yuǎn)都意識到不良行為者劫持設(shè)備的固有危險(xiǎn)。他們投入了大量的時(shí)間、精力和金錢來避免這種安全威脅,但并不總是成功的。

StarBleed安全漏洞解析

FPGA包含一個(gè)稱為位流的板載文件,比特流用于對FPGA進(jìn)行編程,因此設(shè)計(jì)人員可以使用多種加密方法來保護(hù)該文件。霍斯特·戈茨IT安全研究所和馬克斯·普朗克安全與隱私研究所的研究團(tuán)隊(duì)成功突破了FPGA比特流的這些加密障礙。

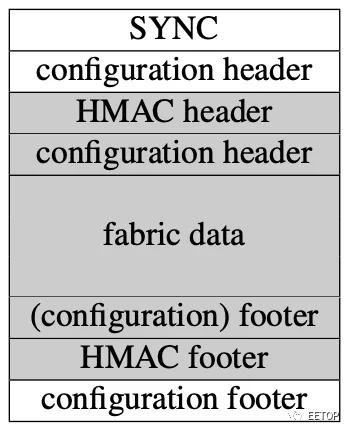

比特流結(jié)構(gòu)概述。圖片由HorstG?rtzIT安全研究所提供

如果黑客能夠重新獲得這些研究人員的努力,他們將完全控制FPGA和以FPGA為核心的終端設(shè)備。此外,他們可以將硬件Trojan插入FPGA并竊取其中擁有的任何知識產(chǎn)權(quán)。

賽靈思也認(rèn)識到加密比特流在安全性中的重要地位。在應(yīng)用筆記中,Xilinx提供了逐步指南,以使用Xilinx的Vivado設(shè)計(jì)套件將加密的比特流生成并編程到Xilinx 7系列FPGA中。

破解比特流加密

Xilinx的7系列FPGA數(shù)據(jù)表中描述,“除了XC7S6和XC7S15外,所有7系列FPGA都可以使用256位AES加密和HMAC/SHA-256認(rèn)證來保護(hù)包含敏感客戶IP的FPGA位流,以防止未經(jīng)授權(quán)的設(shè)計(jì)復(fù)制。”

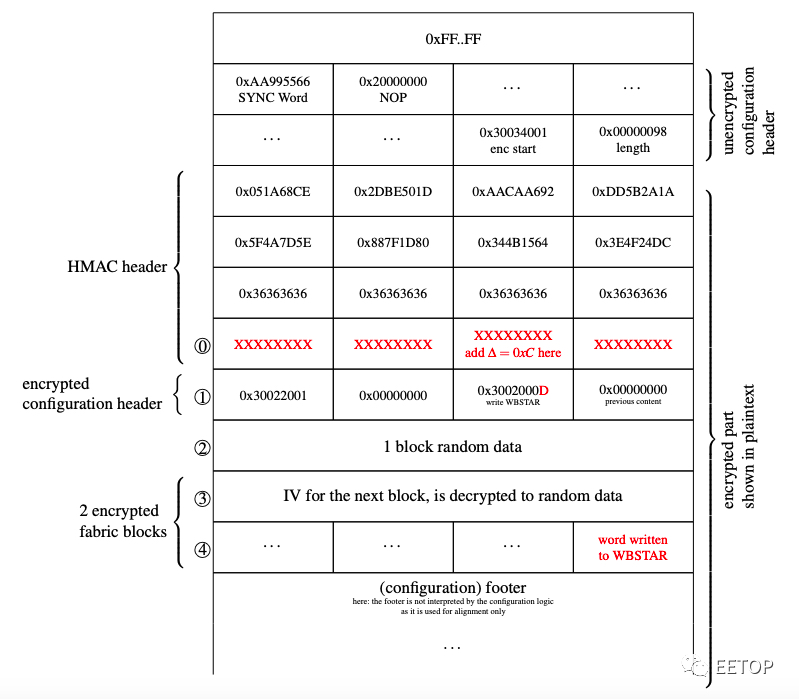

但是,當(dāng)FPGA的更新和備份功能顯示了一個(gè)網(wǎng)關(guān)時(shí),研究人員可以通過該網(wǎng)關(guān)在線配置時(shí)更改加密的比特流,從而使研究人員能夠突破這些安全措施。在這個(gè)配置過程中,研究人員將解密的信息重新路由到一個(gè)“WBSTAR配置寄存器”。一旦研究人員點(diǎn)擊重置,他們就可以讀出內(nèi)容。

攻擊比特流的描述。圖片由HorstG?rtzIT安全研究所提供

可以在他們發(fā)表的研究論文d "The Unpatchable Silicon: A Full Break of the Bitstream Encryption of Xilinx 7-Series FPGAs."中閱讀該研究團(tuán)隊(duì)“白帽黑客”方法的全部詳細(xì)信息。

審核編輯 :李倩

-

FPGA

+關(guān)注

關(guān)注

1643文章

21954瀏覽量

613882 -

編程

+關(guān)注

關(guān)注

88文章

3679瀏覽量

94847 -

安全漏洞

+關(guān)注

關(guān)注

0文章

152瀏覽量

16863

原文標(biāo)題:FPGA爆安全大漏洞!黑客可遠(yuǎn)程篡改邏輯! 解決辦法:換芯片

文章出處:【微信號:zhuyandz,微信公眾號:FPGA之家】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

如何維護(hù)i.MX6ULL的安全內(nèi)核?

如何利用iptables修復(fù)安全漏洞

【版本控制安全簡報(bào)】Perforce Helix Core安全更新:漏洞修復(fù)與國內(nèi)用戶支持

微軟Outlook曝高危安全漏洞

對稱加密技術(shù)有哪些常見的安全漏洞?

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描一般采用的技術(shù)是什么

漏洞掃描的主要功能是什么

SDV三大關(guān)鍵應(yīng)用的安全考慮因素

常見的服務(wù)器容器和漏洞類型匯總

FPGA賦能嵌入式設(shè)備,筑牢安全防線

蘋果macOS 15 Sequoia將修復(fù)18年老漏洞,筑牢企業(yè)內(nèi)網(wǎng)安全防線

從CVE-2024-6387 OpenSSH Server 漏洞談?wù)勂髽I(yè)安全運(yùn)營與應(yīng)急響應(yīng)

評論