身份驗證很重要。得益于現有的基于硅的解決方案,我們可以啟用身份驗證,而無需成為密碼學實施方面的專家。

介紹

數字安全是當今電子設計中最廣為人知的話題之一。當工程師考慮安全性時,加密可能是第一個想到的詞,只有少數工程師會想到身份驗證。然而,身份驗證是安全設備或交易的基本功能。

考慮家庭銀行業務方面的身份驗證。顯然,您希望對余額和帳號等機密信息進行加密。當您的互聯網瀏覽器顯示帶有 https:// 的綠色鎖時,就會發生這種情況。也就是說,互聯網瀏覽器在建立安全連接時首先檢查的是銀行網站是否真實;換句話說,它對銀行網站進行身份驗證。如果沒有身份驗證,您可能會將登錄名和密碼信息發送到模擬站點,這確實是非常有害的,因為這些憑據可以進一步重復使用,代表毫無戒心的銀行賬戶持有人運行任何類型的未經授權的交易。安全的互聯網瀏覽通常通過TLS / SSL協議實現,除了加密之外,該協議還確保了真實性和機密性。

身份驗證對于物聯網 (IoT) 應用程序也很重要:不受信任的端點可能會使整個基礎架構面臨風險。讓我們考慮連接到配電系統的智能電表。攻擊者破壞電網的一種簡單方法是將病毒或惡意軟件加載到智能電表中。然后,受感染的電表可以向基礎設施發送虛假消息,反映功耗與實際功耗大不相同,這反過來會導致電網變得不平衡。如果電網超報,將導致看似多余的電力轉移到其他地方,但如果電網漏報,則會導致電力激增;在最壞的情況下,攻擊可能會通過破壞電網平衡來引發全面停電。為了避免這種情況,必須驗證儀表的硬件及其固件是否為正品。驗證固件的過程稱為安全啟動。

實現有效的身份驗證方法

現在我們了解了它的重要性,讓我們討論如何實現身份驗證。最簡單的身份驗證方法是使用密碼。在我們的智能電表示例中,設備可以向電網控制系統發送密碼。服務器將驗證密碼,然后授權進一步的交易。雖然這種方法很容易理解,但它并不是迄今為止最好的方法。攻擊者可以輕松監視通信,記錄密碼,并重復使用它來驗證非正版設備。因此,我們認為基于密碼的身份驗證較弱。

在數字世界中執行身份驗證的更好方法是質詢-響應方法。讓我們看一下質詢-響應方法的兩種形式:一種基于對稱密碼,另一種基于非對稱密碼。

對稱密碼認證

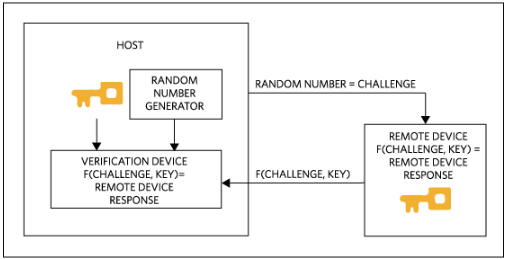

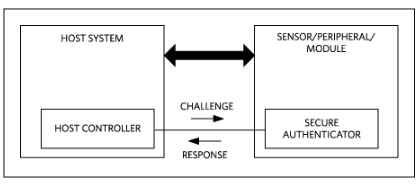

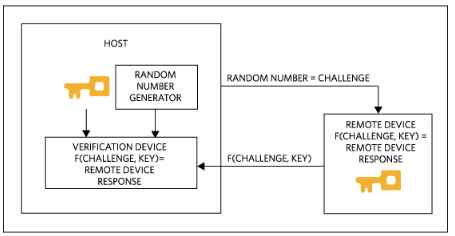

基于對稱加密的身份驗證依賴于共享密鑰。主機和要進行身份驗證的設備擁有相同的密鑰號碼。主機向設備發送一個隨機數,即質詢。設備計算數字簽名作為密鑰和質詢的函數,并將其發送回主機。然后,主機運行相同的計算并比較結果。如果兩個計算匹配,則設備經過身份驗證(圖 1)。為了確保結果無法被模仿,必須使用具有足夠數學屬性的函數。例如,如果沒有強制計算結果,則無法檢索機密。安全哈希函數(如 SHA-256)支持這些要求。對于質詢-響應方法,設備在不泄露秘密的情況下證明它知道秘密。即使攻擊者攔截了通信,攻擊者仍然無法訪問共享密鑰。

圖1.基于對稱加密的身份驗證依賴于主機和設備之間共享的密鑰編號。

非對稱加密身份驗證

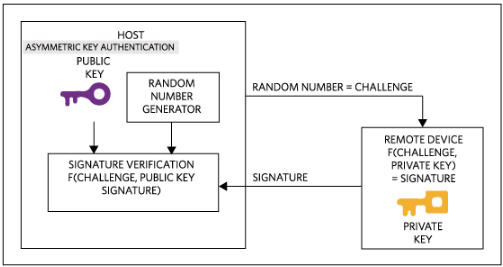

基于非對稱加密的身份驗證依賴于兩個密鑰:私鑰和公鑰。私鑰只有要進行身份驗證的設備知道,而公鑰可以透露給任何愿意對設備進行身份驗證的實體。與前面討論的方法一樣,主機向設備發送質詢。設備根據質詢和私鑰計算簽名,并將其發送回主機(圖 2)。但在這里,主機使用公鑰來驗證簽名。同樣重要的是,用于計算簽名的函數具有某些數學屬性。非對稱方案最常用的函數是 RSA 和 ECDSA。在這里,該設備也證明它知道一個秘密,私鑰,而不透露它。

圖2.非對稱密鑰身份驗證依賴于公鑰和私鑰。

為什么安全IC有利于身份驗證

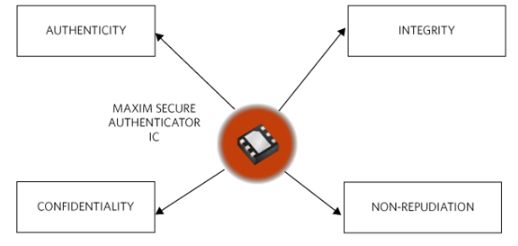

質詢-響應身份驗證始終需要對對象進行身份驗證才能保存機密。在對稱加密中,這是主機和設備之間的共享密鑰。對于非對稱加密,這是私鑰。無論如何,當泄露機密時,質詢-響應身份驗證帶來的安全性會中斷。這就是安全IC可以提供幫助的地方。安全IC的一個基本特性是提供對密鑰和機密的強大保護。

Maxim提供三系列支持身份驗證的解決方案:

認證 IC:這些是可配置但功能固定的設備,可提供最經濟實惠的方式來實現質詢-響應身份驗證,以及一組緊湊的加密操作。

安全微控制器:除了支持質詢-響應身份驗證外,這些設備還提供一整套加密功能,包括加密。

低功耗微控制器:雖然這些產品并非專門針對安全性,但它們具有啟用強身份驗證所需的所有構建塊。

認證集成電路

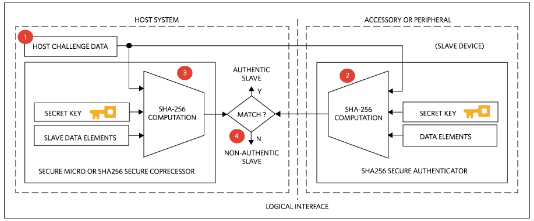

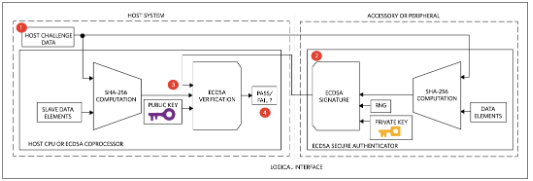

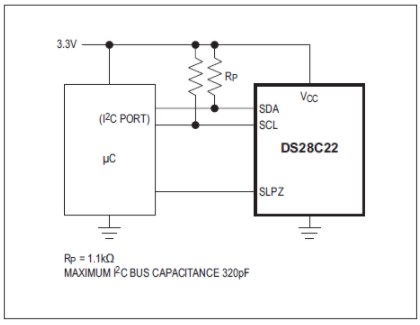

在身份驗證 IC 中,基于 SHA-256 的產品支持使用共享密鑰進行身份驗證(圖 3),而基于 ECDSA 的 IC 使用私鑰/公鑰對(圖 4)。除加密引擎外,這些產品還具有板載EEPROM存儲器。此存儲器是可配置的,可用于存儲經過身份驗證的用戶數據,例如傳感器的校準信息。

基于 SHA-256 的產品是最經濟實惠的解決方案。雖然它們啟用相互身份驗證,但共享密鑰的分發需要一些預防措施,以便在設備制造和設置期間不會公開密鑰。這個秘密可以在Maxim工廠進行編程,以規避這一缺點。

圖3.SHA-256 安全身份驗證基于共享密鑰。

Maxim的DS28E15/DS28E22/DS28E25 IC基于SHA-256技術,內部存儲器大小不同。由于主機端和器件端存儲相同的密鑰,因此建議在主機端使用DS2465等協處理器。

基于非對稱加密的產品(如DS28C36和DS28E35)提供了更靈活的方案,因為不需要保護密鑰防止主機端泄露。然而,為了減輕公鑰數學運算的負擔并提供額外的安全操作,可以使用DS2476(DS28C36的配套IC)等主機側協處理器來簡化系統方案的開發。

圖4.基于 ECDSA 的身份驗證依賴于私鑰/公鑰對。

支持對稱和非對稱加密的安全微控制器

Maxim提供安全的微控制器,從MAX32590(ARM9工作頻率為384MHz)應用級處理器(可運行Linux等高級操作系統)到小尺寸協處理器(如MAX32555或MAXQ1061)。

這些微控制器支持用于數字簽名和身份驗證的對稱和非對稱加密以及加密算法。它們具有用于 SHA、RSA、ECDSA 和 AES 的硬件加速器,以及一個完整的加密庫,提供符合標準的交鑰匙 API。它們具有內置的安全啟動功能,因此始終保證固件的真實性。由于其全面的加密功能集,它們可以處理多種身份驗證方案。

MAXQ1061為協處理器,不僅支持認證,還處理TLS/SSL標準IP安全通信協議中最關鍵的步驟。在芯片內處理TLS協議可提高安全級別,并將主處理器從計算密集型任務中卸載出來。這對于資源受限的嵌入式系統非常有價值。

低功耗微控制器

MAX32626等低功耗微控制器面向可穿戴設備,因此不是“以安全為中心”的IC。然而,隨著攻擊變得越來越頻繁,該產品在設計時考慮到了未來的安全挑戰。因此,MAX32626具有支持認證的硬件信任保護單元以及用于加密和內置安全啟動的硬件AES。

審核編輯:郭婷

-

微控制器

+關注

關注

48文章

7542瀏覽量

151316 -

處理器

+關注

關注

68文章

19259瀏覽量

229652 -

智能電表

+關注

關注

25文章

933瀏覽量

109028

發布評論請先 登錄

相關推薦

無線身份驗證的門禁控制系統設計方案

Vivado和SDK身份驗證錯誤

什么是密碼學中的DES

物聯網安全機制密碼學基礎

Nuggets與物信鏈合作,用區塊鏈技術為物聯網提供安全身份驗證

區塊鏈密碼學的基礎內容介紹

基礎密碼學的概念介紹

使用DeepCover安全身份驗證器保護您的FPGA系統

無需成為密碼學專家即可實施安全身份驗證

無需成為密碼學專家即可實施安全身份驗證

無需成為密碼學專家即可實施安全身份驗證

評論